Playbooks op aanvraag uitvoeren

Voor sommige incidenten bij Contoso moet u mogelijk verder onderzoek doen voordat u een playbook uitvoert. Met Microsoft Sentinel kunt u playbooks op aanvraag uitvoeren om diepgaande onderzoeken te vergemakkelijken.

Een playbook op aanvraag uitvoeren

U kunt playbooks zo configureren dat deze op aanvraag wordt uitgevoerd op basis van incidentgegevens, dat specifieke stappen worden geactiveerd als onderdeel van het onderzoek of dat een bepaalde herstelactie wordt uitgevoerd.

Denk na over het scenario waarin verdachte gebruikers geen toegang hebben tot bedrijfsresources. Als beveiligingsbeheerder bij Contoso vindt u één fout-positief incident. Sommige gebruikers bij Contoso hebben toegang tot resources via een VPN-verbinding vanuit externe computers terwijl deze op hetzelfde moment zijn verbonden met de kantoorcomputers. Microsoft-cloudbeveiliging heeft signalen ontvangen en heeft op basis van het beveiligingsprobleem waarin een mogelijke bedreiging van op basis ongewone reislocaties is gedetecteerd, de gebruikers aangemerkt als een gemiddeld risico.

U kunt een playbook gebruiken dat deze riskante gebruikerseigenschap automatisch kan negeren in Microsoft Entra ID.

Microsoft Sentinel-opslagplaats op GitHub

De Microsoft Sentinel-opslagplaats op GitHub bevat kant-en-klare playbooks waarmee u reacties op incidenten kunt automatiseren. Deze playbooks worden gedefinieerd met Een ARM-sjabloon (Azure Resource Manager) die gebruikmaakt van Logic App Microsoft Sentinel-triggers.

Voor het scenario dat eerder is beschreven, kunt u het playbook Dismiss-AADRiskyUser gebruiken, dat zich in de Microsoft Sentinel-opslagplaats op GitHub bevindt en deze rechtstreeks in uw Azure-abonnement implementeert.

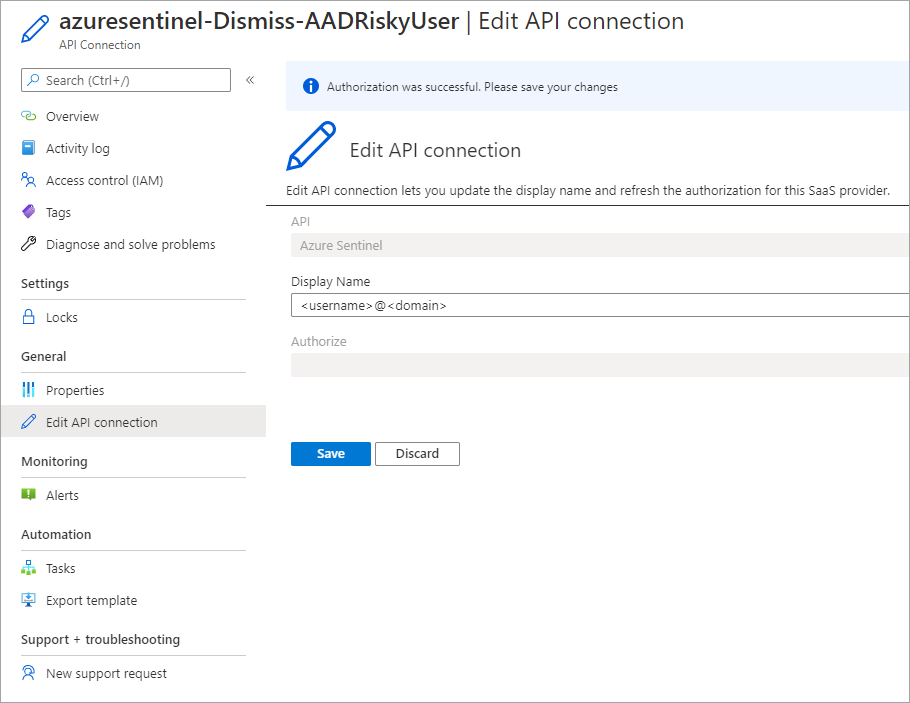

Voor elke implementatie vanuit GitHub moet u eerst elke verbinding in het playbook autoriseren voordat u deze in Logic Apps Designer bewerkt. Met autorisatie wordt voor een API-verbinding gezorgd met de juiste connector en worden het token en de variabelen opgeslagen. U kunt de API-verbinding vinden in de resourcegroep waar u de logische app hebt gemaakt.

De naam van elke API-verbinding wordt toegevoegd met het voorvoegsel azuresentinel. U kunt de verbinding ook bewerken in de Logic Apps Designer wanneer u de logische app bewerkt.

Een playbook koppelen aan een bestaand incident

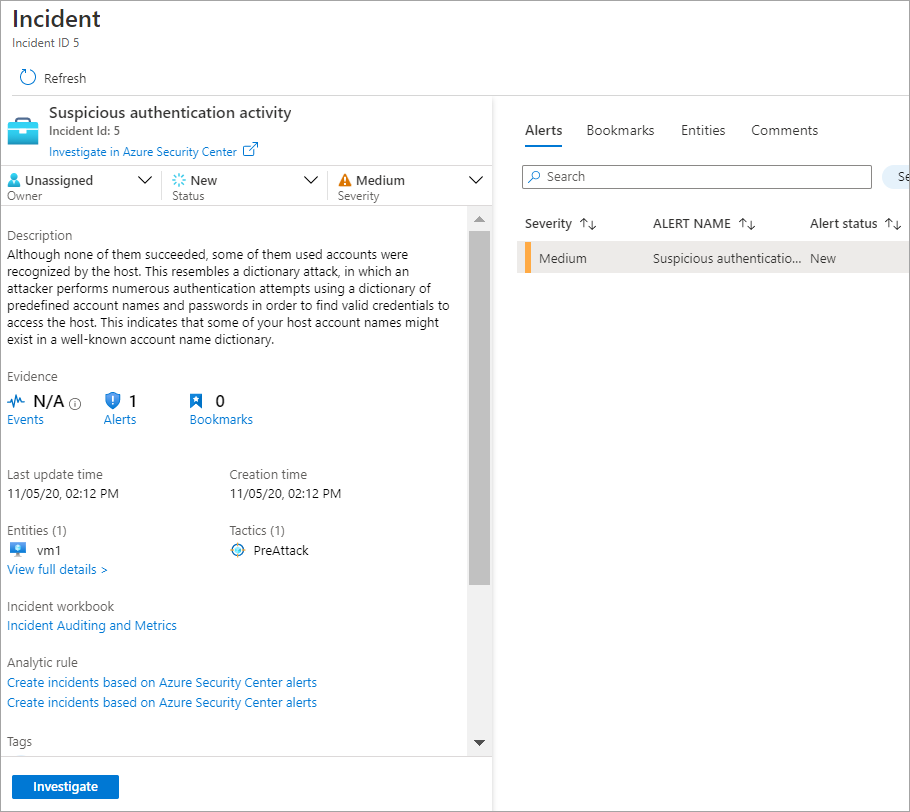

Nadat uw playbook gereed is, kunt u de pagina Incident openen in Microsoft Sentinel en vervolgens het bestaande incident selecteren. In het detailvenster kunt u Volledige details weergeven selecteren om de eigenschappen van het incident te verkennen. U kunt in het deelvenster Waarschuwingen Playbooks weergeven selecteren en vervolgens een van de bestaande playbooks uitvoeren.

In de volgende schermopname ziet u het voorbeeld van verdachte gebruikersactiviteiten waarvoor u het playbook Dismiss-AADRiskyUser kunt koppelen.

Nadat u het incident hebt onderzocht, kunt u ervoor kiezen om het playbook handmatig uit te voeren om te reageren op een beveiligingsrisico.