Een playbook in realtime activeren

U kunt Microsoft Sentinel-playbooks bij Contoso configureren om te reageren op beveiligingsrisico's.

De pagina Playbooks verkennen

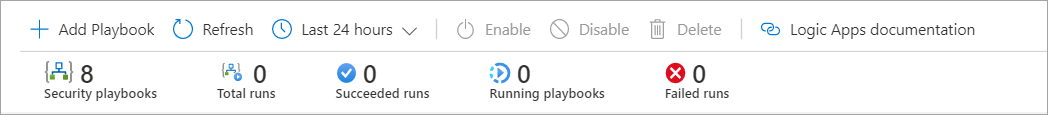

U kunt reacties op bedreigingen automatiseren op de pagina Playbooks. Op deze pagina kunt u alle playbooks bekijken die zijn gemaakt met Azure Logic Apps. De kolom Triggersoort geeft aan welk type connectors worden gebruikt in de logische app.

U kunt de koptekstbalk zoals deze is weergegeven in het volgende diagram gebruiken om nieuwe playbooks te maken of om bestaande playbooks in of uit te schakelen.

De koptekstbalk biedt de volgende opties:

Gebruik de optie Playbook toevoegen om een nieuw playbook te maken.

Gebruik de optie Vernieuwen om de weergave te vernieuwen, bijvoorbeeld nadat u een nieuw playbook hebt gemaakt.

Gebruik het tijdveld met vervolgkeuze om de status van de uitvoering van de playbooks te filteren.

De opties Inschakelen, Uitschakelen en Verwijderen zijn alleen beschikbaar als u een of meer logische apps selecteert.

Gebruik de optie Logic Apps-documentatie om koppelingen naar officiële Microsoft-documentatie te controleren op meer informatie over logische apps.

Contoso wil geautomatiseerde acties gebruiken om te voorkomen dat verdachte gebruikers toegang krijgen tot hun netwerk. Als beveiligingsbeheerder kunt u een playbook maken om deze actie te implementeren. Selecteer Playbook toevoegen om een nieuw playbook te maken. U wordt omgeleid naar de pagina waar u een nieuwe logische app moet maken door invoer voor de volgende instellingen op te geven:

Abonnement. Selecteer het abonnement dat Microsoft Sentinel bevat.

Resourcegroep. U kunt een bestaande resourcegroep gebruiken of een nieuwe maken.

Naam van logische app. Geef een beschrijvende naam op voor de logische app.

Locatie. Selecteer de locatie waar uw Log Analytics-werkruimte zich bevindt.

Log Analytics. Als u Log Analytics inschakelt, kunt u informatie krijgen over runtime-gebeurtenissen van een playbook.

Nadat u deze gegevens hebt ingevoerd, selecteert u de optie Beoordelen en maken en selecteert u vervolgens Maken.

Logic Apps Designer

Microsoft Sentinel maakt de logische app en vervolgens wordt u omgeleid naar de pagina Logic App Designer .

Logic Apps Designer biedt een ontwerpcanvas waarmee u een trigger en acties aan uw app kunt toevoegen. U kunt bijvoorbeeld de trigger zo configureren dat deze afkomstig is van de Microsoft Sentinel-connector wanneer er een nieuw beveiligingsincident wordt gemaakt. De pagina Logic App Designer biedt een groot aantal vooraf gedefinieerde sjablonen die u kunt gebruiken. Als u een playbook wilt maken, moet u echter beginnen met de sjabloon Lege logische app om een compleet nieuwe logische app te ontwerpen.

De geautomatiseerde activiteit in het playbook wordt gestart door de Microsoft Sentinel-trigger. U kunt zoeken naar de Microsoft Sentinel-trigger in het zoekvak van het ontwerpcanvas en vervolgens een van de volgende twee beschikbare triggers selecteren:

Wanneer een reactie op een Microsoft Sentinel-waarschuwing wordt geactiveerd

Wanneer de regel voor het maken van een Microsoft Sentinel-incident is geactiveerd

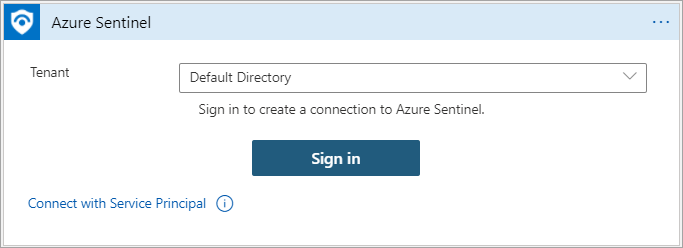

Als u Microsoft Sentinel Connector voor de eerste keer opent, wordt u gevraagd u aan te melden bij uw tenant met een gebruikersaccount van Microsoft Entra-id of met service-principal. Hiermee wordt een API-verbinding met uw Microsoft Entra-id tot stand gebracht. In de API-verbindingen worden variabelen en tokens opgeslagen die nodig zijn voor toegang tot de API voor de verbinding, zoals Microsoft Entra-id, Office 365 of vergelijkbaar.

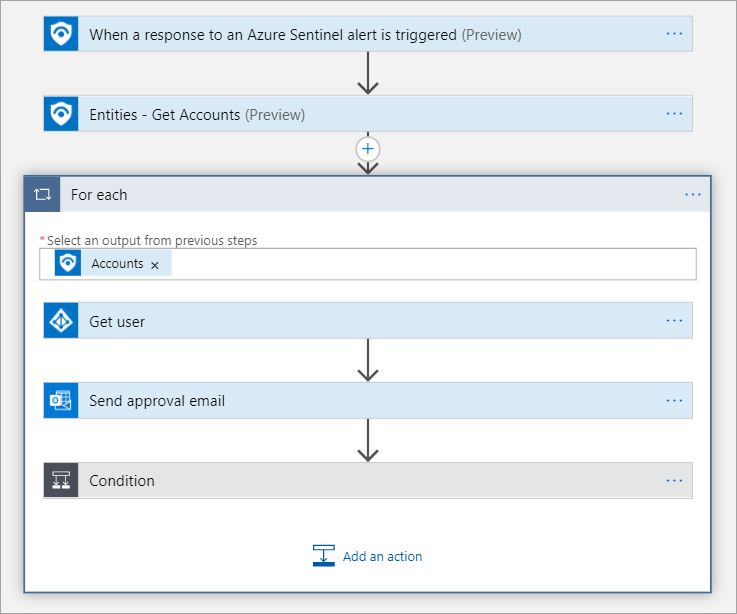

Elk playbook begint met een trigger gevolgd door acties waarmee u de geautomatiseerde reactie op een beveiligingsincident kunt definiëren. U kunt acties uit een Microsoft Sentinel-connector combineren met andere acties van andere Logic Apps-connectors.

U kunt bijvoorbeeld de trigger toevoegen vanuit een Microsoft Sentinel-connector wanneer een incident wordt geactiveerd, deze volgen met een actie waarmee de entiteiten van de Microsoft Sentinel-waarschuwing worden geïdentificeerd en vervolgens een andere actie waarmee een e-mail naar een Office 365-e-mailaccount wordt verzonden. Microsoft Sentinel maakt elke actie als een nieuwe stap en definieert de activiteit die u in de logische app toevoegt.

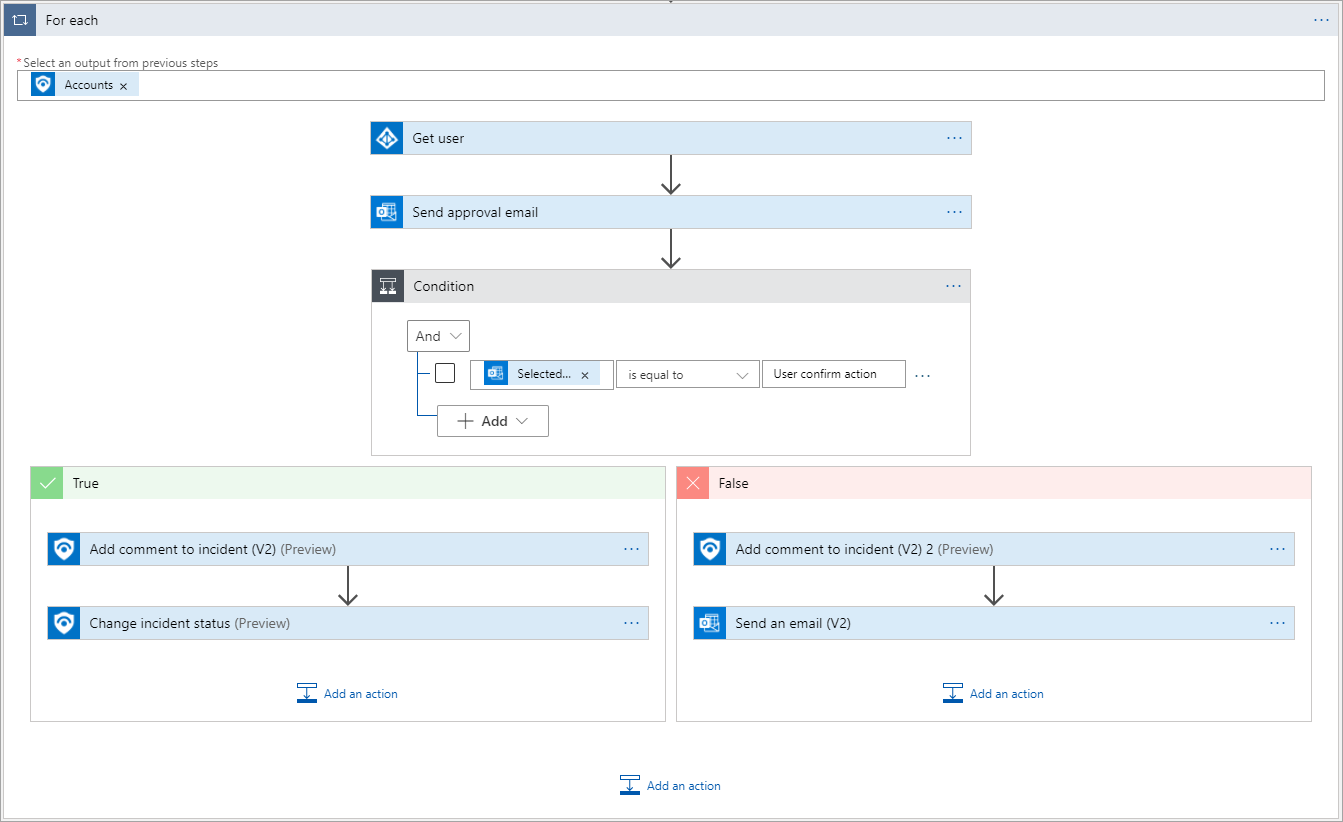

In de volgende schermopname ziet u het incident dat is geactiveerd door de Microsoft Sentinel-connector, waarmee een verdacht account wordt gedetecteerd en een e-mailbericht naar de beheerder wordt verzonden.

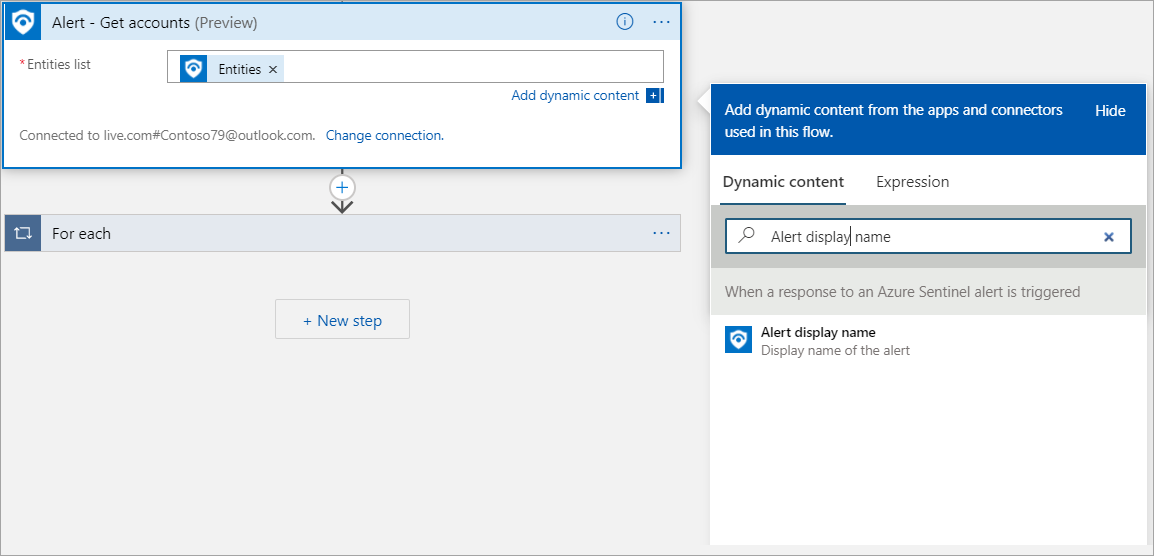

Bij elke stap in het werkstroomontwerp moet u verschillende velden invullen. Voor de actie Entiteiten - Accounts ophalen moet u bijvoorbeeld de lijst met entiteiten uit een Microsoft Sentinel-waarschuwing opgeven. Een voordeel van het gebruik van Azure Logic Apps is dat u deze gegevens kunt invoeren vanuit de lijst Dynamische inhoud die wordt ingevuld met de uitvoer van de vorige stap. De Trigger van de Microsoft Sentinel-connector wanneer een reactie op Microsoft Sentinel-waarschuwing wordt geactiveerd , biedt dynamische eigenschappen zoals entiteiten, weergavenaam van waarschuwing, die u kunt gebruiken om de invoer in te vullen.

U kunt ook een groep besturingsacties toevoegen waarmee uw logische app beslissingen kan nemen. De groep besturingsacties kunnen logische voorwaarden, switch case-voorwaarden of lussen bevatten.

De actie Voorwaarde is een IF-instructie waarmee u uw app verschillende acties kunt laten uitvoeren, afhankelijk van de gegevens die u verwerkt. De instructie bestaat uit een Boole-expressie en twee acties. Tijdens de runtime beoordeelt de uitvoeringsengine de expressie en kiest deze een actie op basis van de waarde (true of false).

Contoso ontvangt bijvoorbeeld een groot aantal waarschuwingen, veel van hen met terugkerende patronen, die niet kunnen worden verwerkt of onderzocht. Door gebruik te maken van realtime automatisering kunnen SecOps-teams van Contoso hun workload aanzienlijk verminderen door de routinereacties op terugkerende waarschuwingen volledig te automatiseren.

In de volgende schermopname ziet u een vergelijkbare situatie, waarbij de status van de waarschuwing op basis van de gebruikersinvoer in het playbook kan worden gewijzigd. De besturingsactie onderschept de gebruikersinvoer en als de expressie de instructie Waar als resultaat heeft, wordt de status van de waarschuwing in het playbook gewijzigd. Als met de besturingsactie de expressie Onwaar als resultaat heeft, kunnen andere activiteiten in het playbook worden uitgevoerd, zoals het verzenden van een e-mailbericht zoals wordt weergegeven in de volgende schermopname.

Nadat u alle stappen in Logic Apps Designer hebt opgegeven, slaat u de logische app op om een playbook te maken in Microsoft Sentinel.

De pagina Logic Apps in Microsoft Sentinel

De playbooks die u maakt, worden op de pagina Playbooks weergegeven, waar u ze verder kunt bewerken. Op de pagina Playbooks kunt u een bestaand playbook selecteren en de Logic Apps-pagina voor dat playbook openen in Microsoft Sentinel.

U kunt verschillende acties uitvoeren op het playbook vanuit de Logic Apps-koptekstbalk:

Trigger uitvoeren. Gebruik deze actie om de logische app uit te voeren voor het testen van het playbook.

Vernieuwen. Gebruik deze actie om de status van de logische app te vernieuwen en de status van de activiteit op te halen.

Bewerken. Gebruik deze actie om het playbook verder te bewerken op de pagina Logic Apps Designer.

Verwijderen. Gebruik deze optie om de logische app te verwijderen als u deze niet nodig hebt.

uitschakelen. Gebruik deze actie om de logische app tijdelijk uit te schakelen om te voorkomen dat de actie wordt uitgevoerd, zelfs niet als de trigger wordt geactiveerd.

Schema bijwerken. Gebruik deze actie om het schema van de logische app bij te werken na een belangrijke wijziging in de logica.

Klonen. Gebruik deze actie om een kopie van de bestaande logische app te maken en deze vervolgens als basis te gebruiken voor verdere wijzigingen.

Exporteren. Gebruik deze actie om de logische app te exporteren naar Microsoft Power Automate en Microsoft Power Apps.

De sectie Essentials toont beschrijvende informatie over de logische app. De definitie van de logische app geeft bijvoorbeeld het aantal triggers en acties weer dat de logische app biedt.

U kunt de sectie Samenvatting gebruiken om samengevatte informatie over de logische app te bekijken. In deze sectie kunt u de koppeling naar de logische app selecteren, zodat u deze kunt openen in de Logic Apps Designer of de triggergeschiedenis kunt bekijken.

In de sectie Uitvoeringsgeschiedenis worden eerdere uitvoeringen van de logische app weergegeven en wordt aangegeven of deze al dan niet zijn geslaagd of mislukt.

Reactie op een incident in Microsoft Sentinel automatiseren

Als laatste stap moet u dit playbook aan een analyseregel koppelen om reacties op een incident te automatiseren. Met de sectie Automatische reactie in de analyseregel kunt u een playbook selecteren dat automatisch moet worden uitgevoerd wanneer de waarschuwing wordt gegenereerd. Zie de module 'Detectie van bedreigingen met Microsoft Sentinel Analytics' voor meer informatie over het maken van analyseregels.