Beveiligingsbasislijnen opgeven voor SaaS-, PaaS- en IaaS-services

In deze les vindt u een overzicht van de algemene aanbevolen procedures voor IaaS- en PaaS-beveiliging.

IaaS-beveiliging

VM's beveiligen met behulp van verificatie en toegangsbeheer

De eerste stap bij het beveiligen van uw VM's is ervoor te zorgen dat alleen geautoriseerde gebruikers nieuwe VM's kunnen instellen en toegang kunnen krijgen tot VM's.

Gebruik Azure-beleid om conventies tot stand te brengen voor resources in uw organisatie en aangepaste beleidsregels te maken. Pas dit beleid toe op resources, zoals resourcegroepen. VM's die deel uitmaken van een resourcegroep nemen het beleid over.

Meerdere VM's gebruiken voor betere beschikbaarheid

Als uw VIRTUELE machine kritieke toepassingen uitvoert die hoge beschikbaarheid moeten hebben, raden we u ten zeerste aan om meerdere VM's te gebruiken. Gebruik een beschikbaarheidsset of beschikbaarheidszones voor betere beschikbaarheid.

Een beschikbaarheidsset is een logische groepering die u in Azure kunt gebruiken om ervoor te zorgen dat de VM-resources die u erin plaatst, van elkaar worden geïsoleerd wanneer ze worden geïmplementeerd in een Azure-datacenter. Azure zorgt ervoor dat de VM's die u in een beschikbaarheidsset plaatst, worden uitgevoerd op meerdere fysieke servers, rekenrekken, opslageenheden en netwerkswitches. Als er een hardware- of Azure-softwarefout optreedt, wordt alleen een subset van uw VM's beïnvloed en blijft uw algemene toepassing beschikbaar voor uw klanten. Beschikbaarheidssets zijn een essentiële mogelijkheid wanneer u betrouwbare cloudoplossingen wilt bouwen.

Beveiliging tegen malware

U moet antimalwarebeveiliging installeren om virussen, spyware en andere schadelijke software te identificeren en te verwijderen. U kunt Microsoft Antimalware of de eindpuntbeveiligingsoplossing van een Microsoft-partner installeren (Trend Micro, Broadcom, McAfee, Windows Defender en System Center Endpoint Protection).

Uw VM-updates beheren

Azure-VM's, zoals alle on-premises VM's, zijn bedoeld om door de gebruiker te worden beheerd. Er worden dan ook geen Windows-updates naar VM's gepusht door Azure. U moet uw VM-updates beheren.

Gebruik de oplossing Updatebeheer in Azure Automation om updates van het besturingssysteem te beheren voor uw Windows- en Linux-computers die zijn geïmplementeerd in Azure, in on-premises omgevingen of in andere cloudproviders. U kunt snel de status van de beschikbare updates op alle agentcomputers beoordelen en de procedure voor het installeren van vereiste updates voor servers beheren.

Uw VM-beveiligingspostuur beheren

Cyberthreats ontwikkelen zich. Voor het beveiligen van uw VM's is een bewakingsmogelijkheid vereist waarmee bedreigingen snel kunnen worden gedetecteerd, onbevoegde toegang tot uw resources kan worden voorkomen, waarschuwingen worden geactiveerd en fout-positieven kunnen worden verminderd.

Gebruik Microsoft Defender voor Cloud om de beveiligingspostuur van uw Windows- en Linux-VM's te bewaken.

VM-prestaties bewaken

Resourcemisbruik kan een probleem zijn wanneer VM-processen meer resources verbruiken dan ze zouden moeten. Prestatieproblemen met een VIRTUELE machine kunnen leiden tot serviceonderbreking, wat het beveiligingsprincipe van beschikbaarheid schendt. Dit is met name belangrijk voor VM's die als host fungeren voor IIS of andere webservers, omdat een hoog CPU- of geheugengebruik kan duiden op een DoS-aanval (Denial of Service). Het is noodzakelijk om de toegang van vm's niet alleen reactief te bewaken terwijl er een probleem optreedt, maar ook proactief tegen de basislijnprestaties, zoals gemeten tijdens de normale werking.

Uw virtuele hardeschijfbestanden versleutelen

U wordt aangeraden uw virtuele harde schijven (VHD's) te versleutelen om uw opstartvolume en gegevensvolumes in rust te beschermen in de opslag, samen met uw versleutelingssleutels en geheimen.

Met Azure Disk Encryption voor Linux-VM's en Azure Disk Encryption voor Windows-VM's kunt u uw virtuele Linux- en Windows IaaS-machineschijven versleutelen. Azure Disk Encryption maakt gebruik van de industriestandaard DM-Crypt-functie van Linux en de BitLocker-functie van Windows om volumeversleuteling te bieden voor het besturingssysteem en de gegevensschijven. De oplossing is geïntegreerd met Azure Key Vault om u te helpen bij het beheren en beheren van de sleutels en geheimen voor schijfversleuteling in uw key vault-abonnement. De oplossing zorgt er ook voor dat alle gegevens op de schijven van de virtuele machine in rust worden versleuteld in Azure Storage.

Directe internetverbinding beperken

Bewaak en beperk de directe internetverbinding van vm's. Aanvallers scannen voortdurend IP-adresbereiken in de openbare cloud op open beheerpoorten en proberen 'eenvoudige' aanvallen zoals algemene wachtwoorden en bekende niet-gepatchte beveiligingsproblemen.

PaaS-beveiliging

Een identiteitsbeleid gebruiken als primaire beveiligingsperimeter

Een van de vijf essentiële kenmerken van cloud-computing is brede netwerktoegang, waardoor netwerkgericht denken minder relevant is. Het doel van veel cloud-computing is om gebruikers toegang te geven tot resources, ongeacht de locatie. Voor de meeste gebruikers is hun locatie ergens op internet.

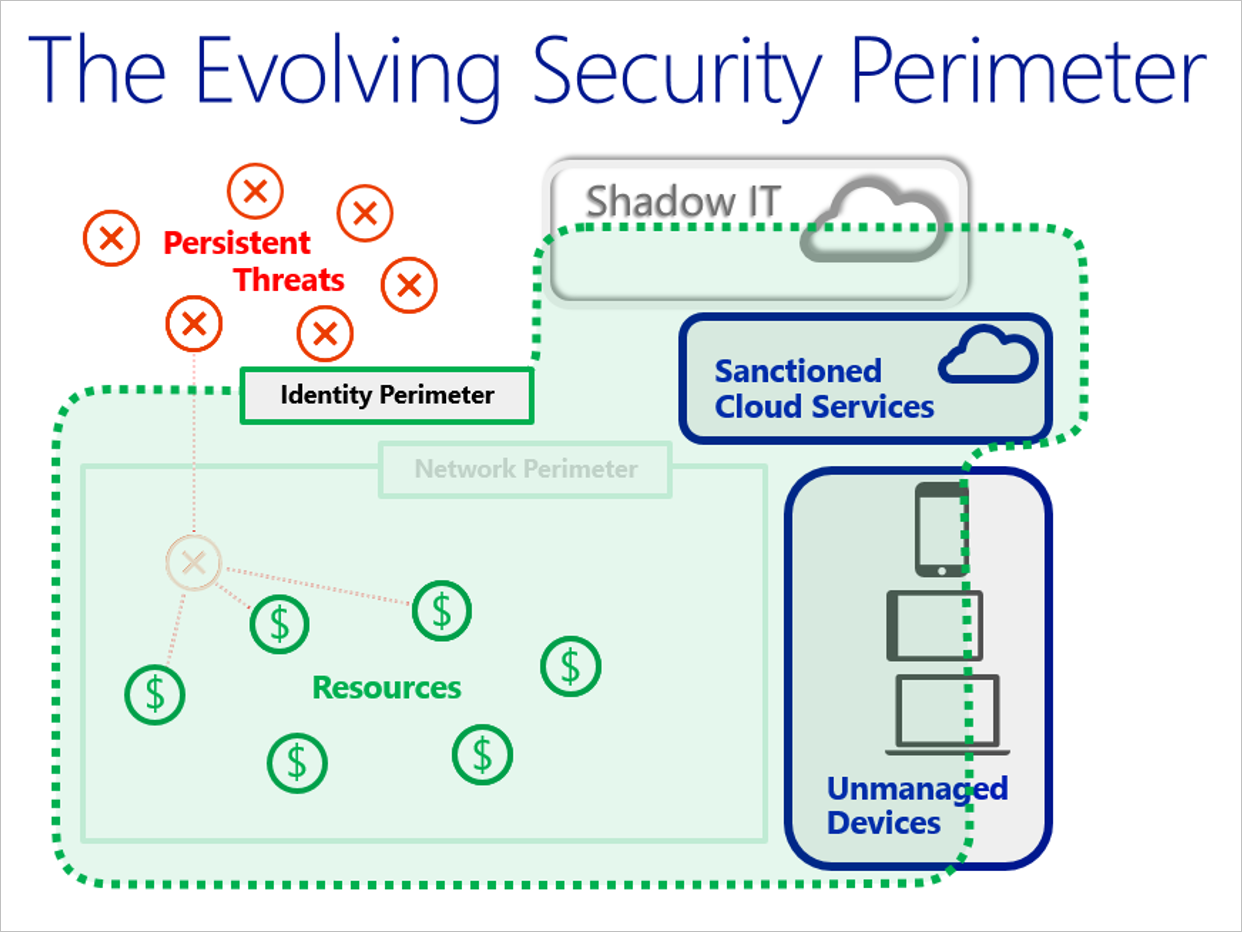

In de volgende afbeelding ziet u hoe de beveiligingsperimeter is ontwikkeld van een netwerkperimeter naar een identiteitsperimeter. Beveiliging gaat minder over het verdedigen van uw netwerk en meer over het verdedigen van uw gegevens, en het beheren van de beveiliging van uw apps en gebruikers. Het belangrijkste verschil is dat u de beveiliging dichter bij uw bedrijf wilt pushen.

In eerste instantie bieden Azure PaaS-services (bijvoorbeeld webrollen en Azure SQL) weinig of geen traditionele netwerkperimeterbeveiligingen. Het werd begrepen dat het doel van het element moest worden blootgesteld aan internet (webrol) en dat verificatie de nieuwe perimeter (bijvoorbeeld BLOB of Azure SQL) biedt.

Bij moderne beveiligingsprocedures wordt ervan uitgegaan dat de kwaadwillende persoon de netwerkperimeter heeft geschonden. Moderne verdedigingsprocedures zijn daarom verplaatst naar identiteit. Organisaties moeten een op identiteit gebaseerde beveiligingsperimeter instellen met sterke verificatie- en autorisatiecontroles (best practices).

Principes en patronen voor de netwerkperimeter zijn al decennia beschikbaar. De branche heeft daarentegen relatief minder ervaring met het gebruik van identiteit als primaire beveiligingsperimeter. Met dat gezegd hebben we voldoende ervaring verzameld om enkele algemene aanbevelingen te bieden die op het gebied worden bewezen en die van toepassing zijn op bijna alle PaaS-services.

Ontwikkelen op Azure-app Service

Azure-app Service is een PaaS-aanbieding waarmee u web- en mobiele apps kunt maken voor elk platform of apparaat en overal verbinding kunt maken met gegevens, in de cloud of on-premises. App Service bevat de web- en mobiele mogelijkheden die eerder afzonderlijk werden geleverd als Azure Websites en Azure Mobile Services. Deze service bevat ook nieuwe mogelijkheden voor het automatiseren van bedrijfsprocessen en het hosten van cloud-API's. Als één geïntegreerde service biedt App Service een uitgebreide set mogelijkheden voor web-, mobiele en integratiescenario's.

Een webtoepassingsfirewall installeren

Webtoepassingen zijn in toenemende mate het doel van aanvallen die gebruikmaken van veelvoorkomende bekende beveiligingsproblemen. Veelvoorkomende aanvallen zijn hierbij onder andere aanvallen met SQL-injecties en aanvallen via scripting op meerdere sites. Het voorkomen van dergelijke aanvallen in toepassingscode kan lastig zijn en vereist mogelijk grondig onderhoud, patches en bewaking op veel lagen van de toepassingstopologie. Een gecentraliseerde firewall voor webtoepassingen maakt het beveiligingsbeheer veel eenvoudiger en biedt toepassingsbeheerders meer veiligheid tegen bedreigingen of aanvallen. Een WAF-oplossing kan ook sneller reageren op een beveiligingsrisico door een patch voor een bekend beveiligingsprobleem toe te passen op een centrale locatie in plaats van elke afzonderlijke webtoepassing te beveiligen.

Web Application Firewall (WAF) biedt gecentraliseerde beveiliging van uw webtoepassingen tegen veelvoorkomende aanvallen en beveiligingsproblemen.

DDoS-bescherming

Azure DDoS Protection, gecombineerd met best practices voor toepassingsontwerp, biedt verbeterde DDoS-risicobeperkingsfuncties om meer bescherming te bieden tegen DDoS-aanvallen. Schakel Azure DDOS Protection in voor elk virtueel perimeternetwerk.

De prestaties van uw toepassingen bewaken

Bewaking is het verzamelen en analyseren van gegevens om de prestaties, status en beschikbaarheid van uw toepassing te bepalen. Een effectieve bewakingsstrategie helpt u de gedetailleerde werking van de onderdelen van uw toepassing te begrijpen. Het helpt u uw uptime te verhogen door u op de hoogte te stellen van kritieke problemen, zodat u ze kunt oplossen voordat ze problemen worden. Hiermee kunt u ook afwijkingen detecteren die mogelijk betrekking hebben op beveiliging.

Beveiligingspenetratietests uitvoeren

Het valideren van beveiligingsbeveiliging is net zo belangrijk als het testen van andere functionaliteiten. Maak penetratietests een standaardonderdeel van uw build- en implementatieproces. Plan regelmatige beveiligingstests en scannen op beveiligingsproblemen op geïmplementeerde toepassingen en controleer op open poorten, eindpunten en aanvallen.