Levenscyclus voor toegangssleutels voor opslagaccounts beheren

Wanneer u een opslagaccount maakt, genereert Azure twee 512-bits toegangssleutels voor het opslagaccount voor dat account. Deze sleutels kunnen worden gebruikt om toegang tot gegevens in uw opslagaccount te autoriseren via autorisatie voor gedeelde sleutels of via SAS-tokens die zijn ondertekend met de gedeelde sleutel.

Microsoft raadt u aan Azure Key Vault te gebruiken om uw toegangssleutels te beheren en dat u uw sleutels regelmatig roteert en opnieuw genereert. Met Behulp van Azure Key Vault kunt u uw sleutels eenvoudig roteren zonder onderbreking van uw toepassingen. U kunt uw sleutels ook handmatig draaien.

Uw toegangssleutels beveiligen

Toegangssleutels voor opslagaccounts bieden volledige toegang tot de configuratie van een opslagaccount, evenals de gegevens. Wees altijd voorzichtig met het beveiligen van uw toegangssleutels. Gebruik Azure Key Vault om uw sleutels veilig te beheren en te roteren. Toegang tot de gedeelde sleutel verleent een gebruiker volledige toegang tot de configuratie van een opslagaccount en de bijbehorende gegevens. De toegang tot gedeelde sleutels moet zorgvuldig worden beperkt en bewaakt. Gebruik SAS-tokens (Shared Access Signature) met een beperkt toegangsbereik in scenario's waarin autorisatie op basis van Microsoft Entra-id's niet kan worden gebruikt. Vermijd hardcoderingstoegangssleutels of slaat ze ergens op in tekst zonder opmaak die toegankelijk is voor anderen. Draai uw sleutels als u denkt dat ze mogelijk zijn aangetast.

Microsoft raadt u aan om microsoft Entra ID te gebruiken om aanvragen te autoriseren voor blob-, wachtrij- en tabelgegevens, indien mogelijk, in plaats van de accountsleutels te gebruiken (autorisatie voor gedeelde sleutels). Autorisatie met Microsoft Entra ID biedt superieure beveiliging en gebruiksgemak ten opzichte van autorisatie van gedeelde sleutels. Voor Azure-bestandsshares van Server Message Block (SMB) raadt Microsoft aan om on-premises Active Directory-domein Services -integratie (AD DS) of Microsoft Entra Kerberos-verificatie te gebruiken.

Als u wilt voorkomen dat gebruikers toegang hebben tot gegevens in uw opslagaccount met gedeelde sleutel, kunt u autorisatie van gedeelde sleutels voor het opslagaccount niet toestaan. Gedetailleerde toegang tot gegevens met minimale bevoegdheden die nodig zijn, wordt aanbevolen als best practice voor beveiliging. Autorisatie op basis van Microsoft Entra-id moet worden gebruikt voor scenario's die OAuth ondersteunen. Kerberos of SMTP moet worden gebruikt voor Azure Files via SMB. Voor Azure Files via REST kunnen SAS-tokens worden gebruikt. Gedeelde sleuteltoegang moet worden uitgeschakeld als dit niet nodig is om onbedoeld gebruik te voorkomen.

Als u een Azure Storage-account wilt beveiligen met beleid voor voorwaardelijke toegang van Microsoft Entra, moet u autorisatie van gedeelde sleutels voor het opslagaccount niet weigeren.

Als u de toegang tot gedeelde sleutels hebt uitgeschakeld en u de autorisatie voor gedeelde sleutels in de diagnostische logboeken ziet, geeft dit aan dat vertrouwde toegang wordt gebruikt voor toegang tot opslag.

Accounttoegangssleutels weergeven

U kunt uw accounttoegangssleutels weergeven en kopiëren met Azure Portal, PowerShell of Azure CLI. Azure Portal biedt ook een verbindingsreeks voor uw opslagaccount dat u kunt kopiëren.

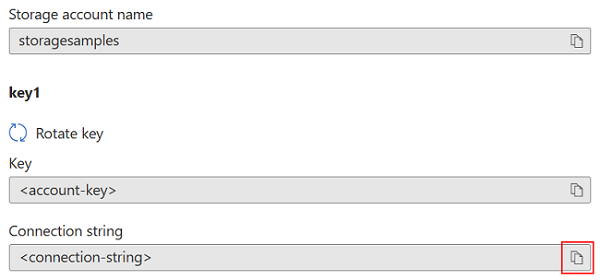

Toegangssleutels of verbindingsreeks van uw opslagaccount weergeven en kopiëren vanuit Azure Portal:

Ga in Azure Portal naar uw opslagaccount.

Selecteer Toegangssleutels onder Beveiliging en netwerken. De toegangssleutels van uw account worden weergegeven, evenals de volledige verbindingsreeks voor elke sleutel.

Selecteer Sleutels weergeven om uw toegangssleutels en verbindingsreeks s weer te geven en knoppen in te schakelen om de waarden te kopiëren.

Zoek onder key1 de sleutelwaarde . Selecteer de knop Kopiëren om de accountsleutel te kopiëren.

U kunt ook de hele verbindingsreeks kopiëren. Zoek onder key1 de waarde van de verbindingsreeks . Selecteer de knop Kopiëren om de verbindingsreeks te kopiëren.

U kunt een van de twee sleutels gebruiken voor toegang tot Azure Storage, maar over het algemeen is het een goed idee om de eerste sleutel te gebruiken en het gebruik van de tweede sleutel te reserveren voor wanneer u sleutels roteert.

Als u de toegangssleutels van een account wilt weergeven of lezen, moet de gebruiker een servicebeheerder zijn of een Azure-rol hebben met Microsoft.Storage/storageAccounts/listkeys/action. Sommige ingebouwde Azure-rollen die deze actie omvatten, zijn de servicerollen Eigenaar, Inzender en Sleuteloperator voor opslagaccounts.

Azure Key Vault gebruiken om uw toegangssleutels te beheren

Microsoft raadt u aan Azure Key Vault te gebruiken om uw toegangssleutels te beheren en te roteren. Uw toepassing heeft veilig toegang tot uw sleutels in Key Vault, zodat u ze niet kunt opslaan met uw toepassingscode.

Toegangssleutels handmatig draaien

Microsoft raadt u aan uw toegangssleutels periodiek te roteren om uw opslagaccount veilig te houden. Gebruik indien mogelijk Azure Key Vault om uw toegangssleutels te beheren. Als u Key Vault niet gebruikt, moet u uw sleutels handmatig draaien.

Er worden twee toegangssleutels toegewezen, zodat u uw sleutels kunt draaien. Als u twee sleutels hebt, zorgt u ervoor dat uw toepassing gedurende het hele proces toegang tot Azure Storage behoudt.

Het opnieuw genereren van uw toegangssleutels kan van invloed zijn op toepassingen of Azure-services die afhankelijk zijn van de sleutel van het opslagaccount. Clients die gebruikmaken van de accountsleutel voor toegang tot het opslagaccount, moeten worden bijgewerkt om de nieuwe sleutel te gebruiken, waaronder mediaservices, cloud-, desktop- en mobiele toepassingen en grafische gebruikersinterfacetoepassingen voor Azure Storage, zoals Azure Storage Explorer.

Daarnaast trekt het roteren of opnieuw genereren van toegangssleutels gedeelde toegangshandtekeningen (SAS) in die op basis van die sleutel worden gegenereerd. Na rotatie van toegangssleutels moet u account- en service-SAS-tokens opnieuw genereren om onderbrekingen in toepassingen te voorkomen. Sas-tokens voor gebruikersdelegatie worden beveiligd met Microsoft Entra-referenties en worden niet beïnvloed door sleutelrotatie.

Als u van plan bent om toegangssleutels handmatig te roteren, raadt Microsoft u aan een verloopbeleid voor sleutels in te stellen.

Nadat u het verloopbeleid voor sleutels hebt gemaakt, kunt u Azure Policy gebruiken om te controleren of de sleutels van een opslagaccount binnen het aanbevolen interval zijn geroteerd.

Toegangssleutels voor uw opslagaccount roteren in Azure Portal:

- Werk de verbindingsreeks s in uw toepassingscode bij om te verwijzen naar de secundaire toegangssleutel voor het opslagaccount.

- Ga in het Navigeer naar uw opslagaccount in de Azure-portal.

- Selecteer Toegangssleutels onder Beveiliging en netwerken.

- Als u de primaire toegangssleutel voor uw opslagaccount opnieuw wilt genereren, selecteert u de knop Opnieuw genereren naast de primaire toegangssleutel.

- Werk de verbindingsreeksen in uw code bij, zodat deze verwijzen naar de nieuwe primaire toegangssleutel.

- Genereer de secundaire toegangssleutel op dezelfde manier opnieuw.

Let op

Microsoft raadt aan slechts één van de sleutels in al uw toepassingen tegelijk te gebruiken. Als u Sleutel 1 op sommige plaatsen gebruikt en Sleutel 2 op andere plaatsen, kunt u uw sleutels niet draaien zonder dat bepaalde toepassingen de toegang verliezen.

Als u de toegangssleutels van een account wilt roteren, moet de gebruiker een servicebeheerder zijn of moet een Azure-rol worden toegewezen die de Microsoft.Storage/storageAccounts/regeneratekey/action bevat. Sommige ingebouwde Azure-rollen die deze actie omvatten, zijn de servicerollen Eigenaar, Inzender en Sleuteloperator voor opslagaccounts.

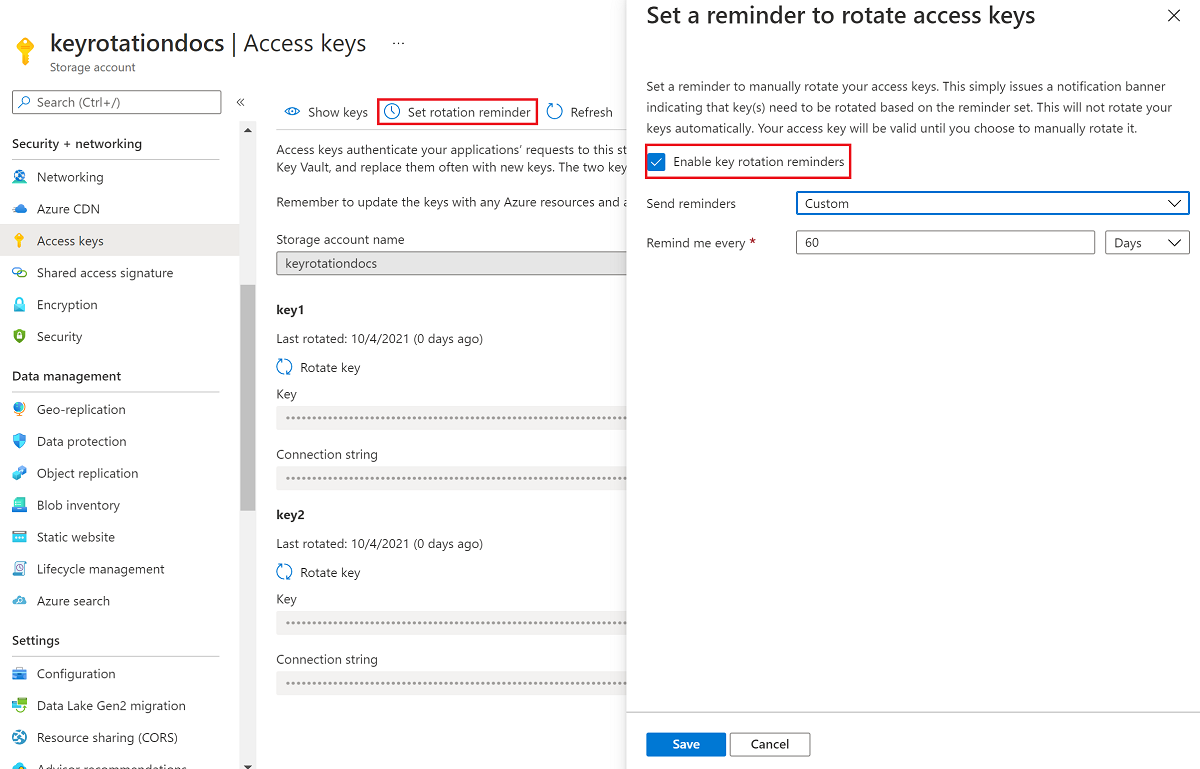

Een verloopbeleid voor sleutels maken

Met een verloopbeleid voor sleutels kunt u een herinnering instellen voor de rotatie van de toegangssleutels voor het account. De herinnering wordt weergegeven als het opgegeven interval is verstreken en de sleutels nog niet zijn geroteerd. Nadat u een verloopbeleid voor sleutels hebt gemaakt, kunt u uw opslagaccounts controleren op naleving om ervoor te zorgen dat de toegangssleutels van het account regelmatig worden geroteerd.

Een verloopbeleid voor sleutels maken in Azure Portal:

Ga in Azure Portal naar uw opslagaccount.

Selecteer Toegangssleutels onder Beveiliging en netwerken. De toegangssleutels van uw account worden weergegeven, evenals de volledige verbindingsreeks voor elke sleutel.

Selecteer de knop Wisselherinnering instellen. Als de knop Wisselherinnering instellen grijs wordt weergegeven, moet u elk van uw sleutels draaien. Volg de stappen die worden beschreven in Handmatige draaitoegangssleutels om de sleutels te draaien.

Schakel in Een herinnering instellen voor het roteren van toegangssleutels het selectievakje Herinneringen voor sleutelrotatie inschakelen in en stel een frequentie in voor de herinnering.

Selecteer Opslaan.

Controleren op schendingen van het verloopbeleid voor sleutels

U kunt uw opslagaccounts bewaken met Azure Policy om ervoor te zorgen dat accounttoegangssleutels binnen de aanbevolen periode zijn geroteerd. Azure Storage biedt een ingebouwd beleid om ervoor te zorgen dat de toegangssleutels van het opslagaccount niet verlopen zijn.

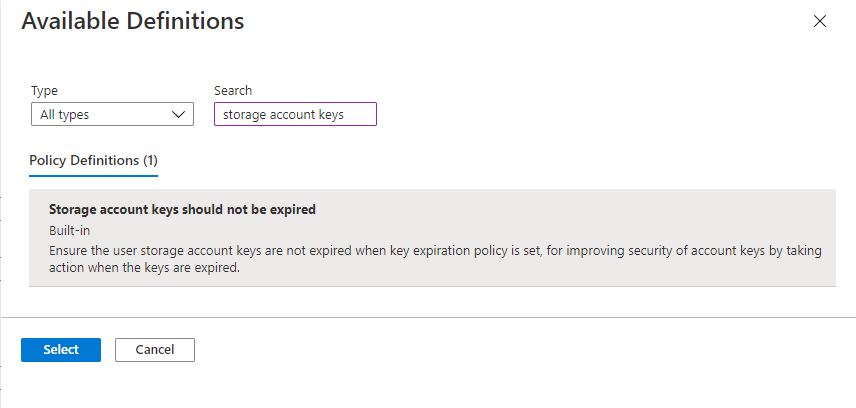

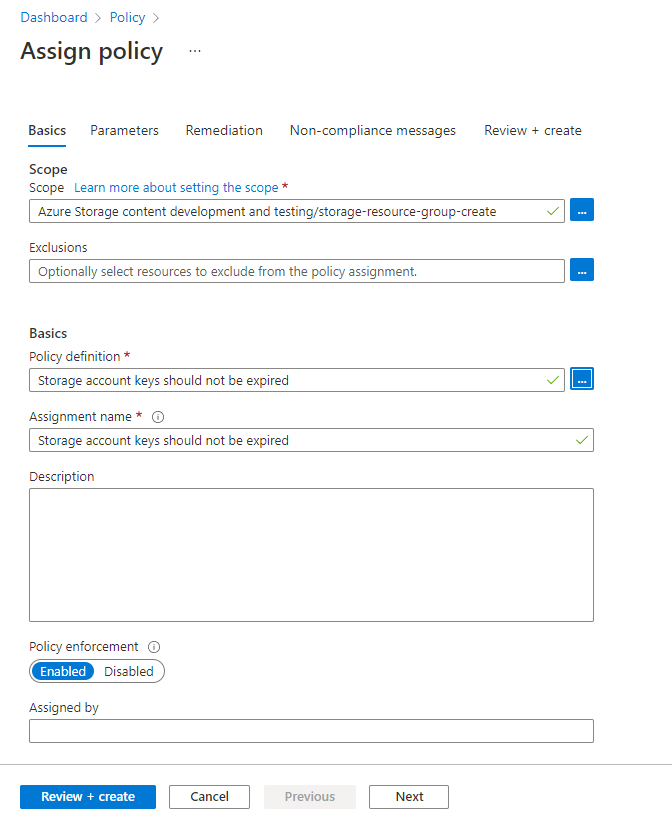

Het ingebouwde beleid toewijzen voor een resourcebereik

Volg deze stappen om het ingebouwde beleid toe te wijzen aan het juiste bereik in Azure Portal:

Zoek in Azure Portal naar Beleid om het Azure Policy-dashboard weer te geven.

Selecteer Opdrachten in de sectie Ontwerpen.

Kies Beleid toewijzen.

Geef op het tabblad Basisbeginselen van de pagina Beleid toewijzen in de sectie Bereik het bereik voor de beleidstoewijzing op. Selecteer de knop Meer om het abonnement en de optionele resourcegroep te kiezen.

Selecteer voor het veld Beleidsdefinitie de knop Meer en voer opslagaccountsleutels in het veld Zoeken in. Selecteer de beleidsdefinitie met de naam Opslagaccountsleutels mag niet verlopen zijn.

Selecteer Beoordelen en maken om de beleidsdefinitie toe te wijzen aan het opgegeven bereik.

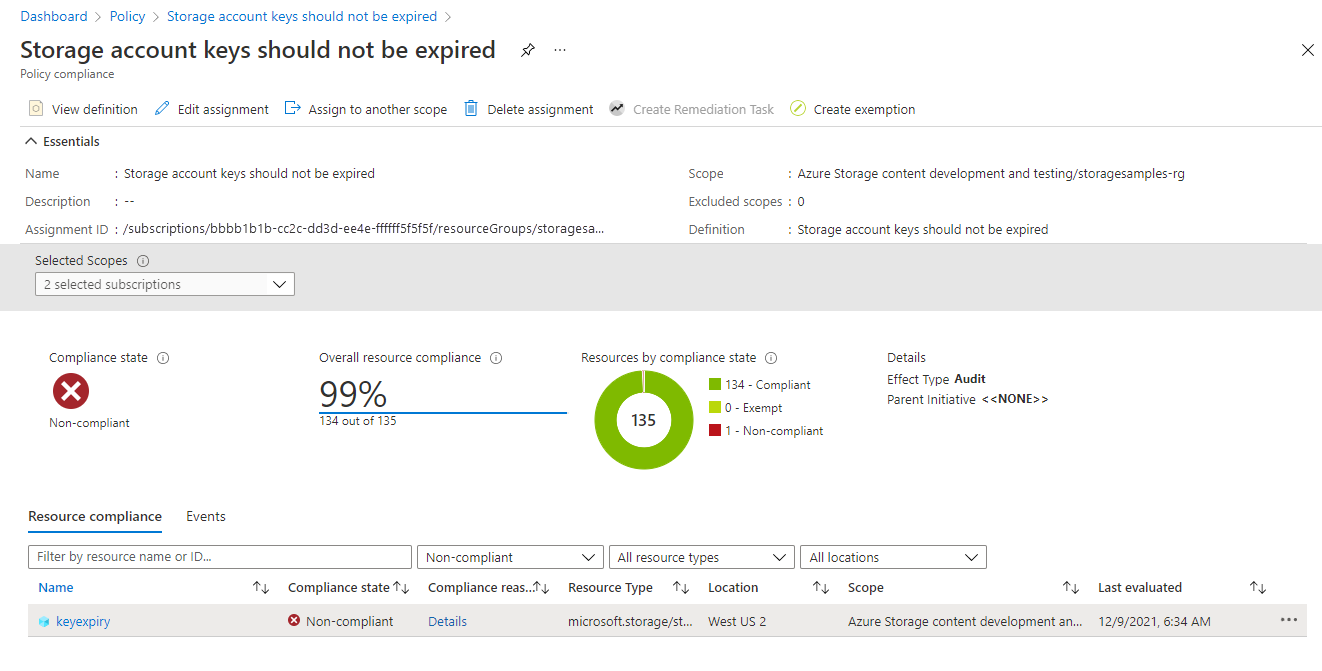

Naleving controleren van het verloopbeleid voor sleutels

Volg deze stappen om uw opslagaccounts te controleren op naleving van het verloopbeleid voor sleutels:

Zoek op het Dashboard van Azure Policy de ingebouwde beleidsdefinitie voor het bereik dat u hebt opgegeven in de beleidstoewijzing. U kunt zoeken naar opslagaccountsleutels, mag niet verlopen zijn in het zoekvak om te filteren op het ingebouwde beleid.

Selecteer de beleidsnaam met het gewenste bereik.

Selecteer Op de pagina Beleidstoewijzing voor het ingebouwde beleid de optie Naleving weergeven. Opslagaccounts in het opgegeven abonnement en de opgegeven resourcegroep die niet voldoen aan de beleidsvereisten, worden weergegeven in het nalevingsrapport. Als u een opslagaccount in overeenstemming wilt brengen, roteert u de toegangssleutels van het account.