Automatisering configureren in Microsoft Sentinel

Wat zijn automatiseringsregels en playbooks?

Automatiseringsregels helpen u bij het classificeren van incidenten in Microsoft Sentinel. U kunt ze gebruiken om automatisch incidenten toe te wijzen aan het juiste personeel, ruisincidenten of bekende fout-positieven te sluiten, de ernst te wijzigen en tags toe te voegen. Ze zijn ook het mechanisme waarmee u playbooks kunt uitvoeren als reactie op incidenten of waarschuwingen.

Playbooks zijn verzamelingen procedures die vanuit Microsoft Sentinel kunnen worden uitgevoerd als reactie op een heel incident, op een afzonderlijke waarschuwing of op een specifieke entiteit. Een playbook kan u helpen bij het automatiseren en organiseren van uw reactie en kan worden ingesteld om automatisch te worden uitgevoerd wanneer specifieke waarschuwingen worden gegenereerd of wanneer incidenten worden gemaakt of bijgewerkt, door te worden gekoppeld aan een automatiseringsregel. Het kan ook handmatig op aanvraag worden uitgevoerd op specifieke incidenten, waarschuwingen of entiteiten.

Playbooks in Microsoft Sentinel zijn gebaseerd op werkstromen die zijn gebouwd in Azure Logic Apps, wat betekent dat u alle mogelijkheden, aanpasbaarheid en ingebouwde sjablonen van Logic Apps krijgt. Elk playbook wordt gemaakt voor het specifieke abonnement waartoe het behoort, maar in de playbooks worden alle playbooks weergegeven die beschikbaar zijn voor elk geselecteerd abonnement.

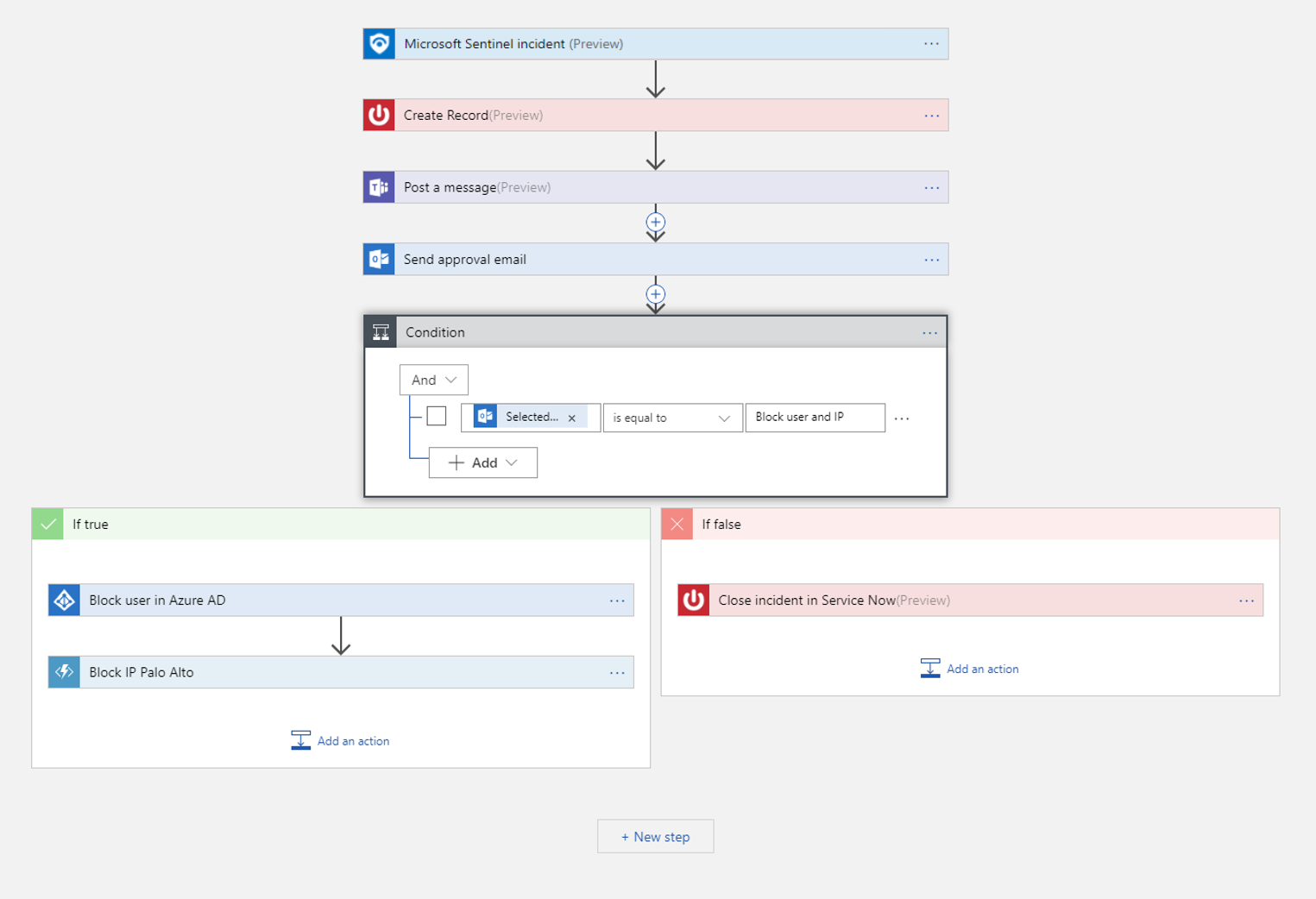

Als u bijvoorbeeld wilt voorkomen dat mogelijk gecompromitteerde gebruikers zich in uw netwerk verplaatsen en gegevens stelen, kunt u een geautomatiseerde, meervoudige reactie maken op incidenten die worden gegenereerd door regels die gecompromitteerde gebruikers detecteren. U begint met het maken van een playbook dat de volgende acties uitvoert:

- Wanneer het playbook wordt aangeroepen door een automatiseringsregel die het incident doorgeeft, opent het playbook een ticket in ServiceNow of een ander IT-ticketsysteem.

- Er wordt een bericht verzonden naar uw beveiligingskanaal in Microsoft Teams of Slack om ervoor te zorgen dat uw beveiligingsanalisten op de hoogte zijn van het incident.

- Het verzendt ook alle informatie in het incident in een e-mailbericht naar uw senior netwerkbeheerder en beveiligingsbeheerder. Het e-mailbericht bevat knoppen voor de optie Blokkeren en Negeren van gebruikers.

- Het playbook wacht totdat een antwoord van de beheerders wordt ontvangen en gaat vervolgens verder met de volgende stappen.

- Als de beheerders Blokkeren kiezen, wordt er een opdracht naar Microsoft Entra ID verzonden om de gebruiker uit te schakelen en één naar de firewall om het IP-adres te blokkeren.

- Als de beheerders Negeren kiezen, sluit het playbook het incident in Microsoft Sentinel en het ticket in ServiceNow.

Als u het playbook wilt activeren, maakt u vervolgens een automatiseringsregel die wordt uitgevoerd wanneer deze incidenten worden gegenereerd. Deze regel voert de volgende stappen uit:

- De regel wijzigt de status van het incident in Actief.

- Het incident wordt toegewezen aan de analist die belast is met het beheren van dit type incident.

- Hiermee wordt de tag 'gecompromitteerde gebruiker' toegevoegd.

- Ten slotte wordt het playbook aangeroepen dat u zojuist hebt gemaakt. (Er zijn speciale machtigingen vereist voor deze stap.)

Playbooks kunnen automatisch worden uitgevoerd als reactie op incidenten door automatiseringsregels te maken die de playbooks als acties aanroepen, zoals in het bovenstaande voorbeeld. Ze kunnen ook automatisch worden uitgevoerd als reactie op waarschuwingen door de analyseregel te vertellen dat een of meer playbooks automatisch worden uitgevoerd wanneer de waarschuwing wordt gegenereerd.

U kunt er ook voor kiezen om handmatig een playbook op aanvraag uit te voeren als reactie op een geselecteerde waarschuwing.

Krijg een volledigere en gedetailleerde inleiding tot het automatiseren van bedreigingsreacties met behulp van automatiseringsregels en playbooks in Microsoft Sentinel.

Een playbook maken

Volg deze stappen om een nieuw playbook te maken in Microsoft Sentinel:

Selecteer voor Microsoft Sentinel in Azure Portal de pagina Configuratieautomatisering> Voor Microsoft Sentinel in de Defender-portal selecteert u Microsoft Sentinel-configuratieautomatisering>>.

Selecteer Maken in het bovenste menu.

De vervolgkeuzelijst die wordt weergegeven onder Maken biedt u vier opties voor het maken van playbooks:

- Als u een Standard-playbook maakt (het nieuwe soort- zie typen logische apps), selecteert u Leeg playbook en volgt u de stappen op het tabblad Logic Apps Standard hieronder.

- Als u een playbook Verbruik maakt (het oorspronkelijke, klassieke type) selecteert u vervolgens, afhankelijk van de trigger die u wilt gebruiken, Playbook met incidenttrigger, Playbook met waarschuwingstrigger of Playbook met entiteitstrigger. Ga vervolgens verder met het volgen van de stappen op het tabblad Verbruik van Logic Apps hieronder.

- Als u een Standard-playbook maakt (het nieuwe soort- zie typen logische apps), selecteert u Leeg playbook en volgt u de stappen op het tabblad Logic Apps Standard hieronder.

Zie Triggers en acties gebruiken in Microsoft Sentinel-playbooks voor meer informatie over welke trigger moet worden gebruikt. Zie Triggers en acties gebruiken in Microsoft Sentinel-playbooks voor meer informatie over welke trigger moet worden gebruikt.

Op het tabblad Basis:

- Selecteer het abonnement, de resourcegroep en de regio van uw keuze in de desbetreffende vervolgkeuzelijsten. In de gekozen regio worden uw logische app-gegevens opgeslagen.

- Voer een naam in voor uw playbook onder De naam van het Playbook.

- Als u de activiteit van dit playbook wilt controleren voor diagnostische doeleinden, markeert u het selectievakje Diagnostische logboeken inSchakelen in Log Analytics en kiest u uw Log Analytics-werkruimte in de vervolgkeuzelijst.

- Als uw playbooks toegang nodig hebben tot beveiligde resources die zich in een virtueel Azure-netwerk bevinden of zijn verbonden, moet u mogelijk een ISE (Integration Service Environment) gebruiken. Als dit het volgende is, schakelt u het selectievakje Koppelen aan de integratieserviceomgeving in en selecteert u de gewenste ISE in de vervolgkeuzelijst.

- Selecteer Volgende: Verbindingen>.

Op het tabblad Verbindingen :

In het ideale geval moet u deze sectie gewoon verlaten, waarbij u Logic Apps configureert om verbinding te maken met Microsoft Sentinel met een beheerde identiteit. Meer informatie over deze en andere verificatiealternatieven.

Selecteer Volgende: Controleren en maken>.

Op het tabblad Controleren en maken :

Controleer de configuratiekeuzes die u hebt gemaakt en selecteer Maken en doorgaan met ontwerpen.

Het duurt enkele minuten voordat uw playbook is gemaakt en geïmplementeerd. Daarna ziet u het bericht 'Uw implementatie is voltooid' en wordt u naar de ontwerpfunctie voor logische apps van uw nieuwe playbook gebracht. De trigger die u aan het begin hebt gekozen, wordt automatisch toegevoegd als eerste stap en u kunt doorgaan met het ontwerpen van de werkstroom daar.

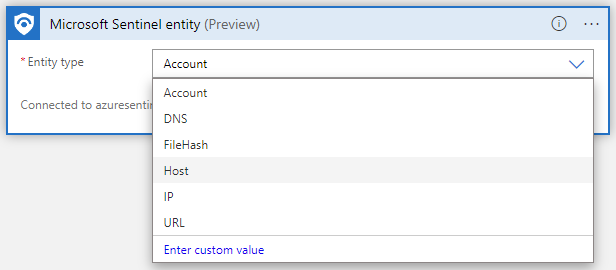

Als u de Trigger microsoft Sentinel-entiteit (preview) hebt gekozen, selecteert u het type entiteit dat u wilt ontvangen als invoer voor dit playbook.

Acties toevoegen

U kunt nu definiëren wat er gebeurt wanneer u het playbook aanroept. U kunt acties, logische voorwaarden, lussen of switchcasevoorwaarden toevoegen door nieuwe stap te selecteren. Met deze selectie opent u een nieuw frame in de ontwerpfunctie, waarin u een systeem of toepassing kunt kiezen waarmee u wilt communiceren of een voorwaarde die u wilt instellen. Voer de naam van het systeem of de toepassing in de zoekbalk boven aan het frame in en kies vervolgens uit de beschikbare resultaten.

Als u in elk van deze stappen op een veld klikt, wordt een deelvenster met twee menu's weergegeven: Dynamische inhoud en expressie. In het menu Dynamische inhoud kunt u verwijzingen toevoegen naar de kenmerken van de waarschuwing of het incident dat is doorgegeven aan het playbook, inclusief de waarden en kenmerken van alle toegewezen entiteiten en aangepaste details in de waarschuwing of het incident. In het menu Expressie kunt u kiezen uit een grote bibliotheek met functies om extra logica toe te voegen aan uw stappen.

In deze schermopname ziet u de acties en voorwaarden die u zou toevoegen bij het maken van het playbook dat in het voorbeeld aan het begin van dit document wordt beschreven. Meer informatie over het toevoegen van acties aan uw playbooks.

Zie Triggers en acties gebruiken in Microsoft Sentinel-playbooks voor meer informatie over acties die u voor verschillende doeleinden aan playbooks kunt toevoegen.

Let met name op deze belangrijke informatie over playbooks op basis van de entiteitstrigger in een niet-incidentcontext.

Bedreigingsreacties automatiseren

U hebt uw playbook gemaakt en de trigger gedefinieerd, de voorwaarden ingesteld en de acties voorgeschreven die worden uitgevoerd en de uitvoer die het zal produceren. Nu moet u de criteria bepalen waaronder het wordt uitgevoerd en het automatiseringsmechanisme instellen dat het uitvoert wanneer aan deze criteria wordt voldaan.

Reageren op incidenten en waarschuwingen

Als u een playbook wilt gebruiken om automatisch te reageren op een volledig incident of op een afzonderlijke waarschuwing, maakt u een automatiseringsregel die wordt uitgevoerd wanneer het incident wordt gemaakt of bijgewerkt, of wanneer de waarschuwing wordt gegenereerd. Deze automatiseringsregel bevat een stap die het playbook aanroept dat u wilt gebruiken.

Een automatiseringsregel maken:

Selecteer op de pagina Automation in het navigatiemenu van Microsoft Sentinel de optie Maken in het bovenste menu en vervolgens de Automation-regel.

Het deelvenster Nieuwe automatiseringsregel maken wordt geopend. Voer een naam in voor de regel. Uw opties verschillen, afhankelijk van of uw werkruimte wordt toegevoegd aan het geïntegreerde platform voor beveiligingsbewerkingen. Voorbeeld:

Trigger: Selecteer de juiste trigger op basis van de omstandigheden waarvoor u de automatiseringsregel maakt: wanneer een incident wordt gemaakt, wanneer het incident wordt bijgewerkt of wanneer er een waarschuwing wordt gemaakt.

Voorwaarden:

Als uw werkruimte nog niet is toegevoegd aan het geïntegreerde platform voor beveiligingsbewerkingen, kunnen incidenten twee mogelijke bronnen hebben:

- Incidenten kunnen worden gemaakt in Microsoft Sentinel

- Incidenten kunnen worden geïmporteerd uit (en gesynchroniseerd met) Microsoft Defender XDR.

- Incidenten kunnen worden gemaakt in Microsoft Sentinel

Als u een van de incidenttriggers hebt geselecteerd en u wilt dat de automatiseringsregel alleen van kracht wordt op incidenten die zijn afkomstig uit Microsoft Sentinel of in Microsoft Defender XDR, geeft u de bron op in de if incidentprovider die gelijk is aan de voorwaarde.

Deze voorwaarde wordt alleen weergegeven als er een incidenttrigger is geselecteerd en uw werkruimte niet wordt toegevoegd aan het geïntegreerde beveiligingsbewerkingsplatform.

Als u voor alle triggertypen wilt dat de automatiseringsregel alleen van kracht wordt op bepaalde analyseregels, geeft u op welke regels de naam van de If Analytics-regel voorwaarde bevat .

Voeg eventuele andere voorwaarden toe die u wilt bepalen of deze automatiseringsregel wordt uitgevoerd. Selecteer + Toevoegen en kies voorwaarden of voorwaardegroepen in de vervolgkeuzelijst. De lijst met voorwaarden wordt ingevuld met detailvelden voor waarschuwingen en entiteits-id's.

Acties:

- Omdat u deze automatiseringsregel gebruikt om een playbook uit te voeren, kiest u de actie Playbook uitvoeren in de vervolgkeuzelijst. Vervolgens wordt u gevraagd om te kiezen uit een tweede vervolgkeuzelijst waarin de beschikbare playbooks worden weergegeven. Een automatiseringsregel kan alleen playbooks uitvoeren die beginnen met dezelfde trigger (incident of waarschuwing) als de trigger die in de regel is gedefinieerd, zodat alleen die playbooks worden weergegeven in de lijst.

Belangrijk

Microsoft Sentinel moet expliciete machtigingen krijgen om playbooks uit te voeren, hetzij handmatig of vanuit automatiseringsregels. Als een playbook 'grijs weergegeven' wordt weergegeven in de vervolgkeuzelijst, betekent dit dat Sentinel niet gemachtigd is voor de resourcegroep van dat playbook. Klik op de koppeling Machtigingen voor playbook beheren om machtigingen toe te wijzen.

Markeer in het deelvenster Machtigingen beheren dat wordt geopend de selectievakjes van de resourcegroepen met de playbooks die u wilt uitvoeren en klik op Toepassen.

- U moet eigenaarsmachtigingen hebben voor elke resourcegroep waaraan u Microsoft Sentinel-machtigingen wilt verlenen en u moet de rol Inzender voor logische apps hebben voor elke resourcegroep die playbooks bevat die u wilt uitvoeren.

- Als in een implementatie met meerdere tenants het playbook dat u wilt uitvoeren zich in een andere tenant bevindt, moet u Microsoft Sentinel toestemming geven om het playbook uit te voeren in de tenant van het playbook.

- Selecteer Instellingen in het navigatiemenu van Microsoft Sentinel in de tenant van de playbooks.

- Selecteer op de blade Instellingen het tabblad Instellingen en vervolgens de uitbreiding voor Playbook-machtigingen .

- Klik op de knop Machtigingen configureren om het deelvenster Machtigingen beheren te openen dat hierboven wordt vermeld en ga door zoals hier wordt beschreven.

In een MSSP-scenario wilt u een playbook uitvoeren in een klanttenant op basis van een automatiseringsregel die is gemaakt tijdens het aanmelden bij de tenant van de serviceprovider, moet u Microsoft Sentinel toestemming geven om het playbook in beide tenants uit te voeren. Volg in de tenant van de klant de instructies voor de implementatie met meerdere tenants in het voorgaande opsommingsteken. In de tenant van de serviceprovider moet u de Azure Security Insights-app toevoegen aan uw onboardingsjabloon voor Azure Lighthouse:

- Ga vanuit Azure Portal naar Microsoft Entra-id.

- Klik op Bedrijfstoepassingen.

- Selecteer Toepassingstype en filter op Microsoft-toepassingen.

- Typ Azure Security Insights in het zoekvak.

- Kopieer het veld Object-id . U moet deze extra autorisatie toevoegen aan uw bestaande Azure Lighthouse-delegatie.

De rol Microsoft Sentinel Automation-inzender heeft een vaste GUID.f4c81013-99ee-4d62-a7ee-b3f1f648599a

- Voeg eventuele andere acties toe die u voor deze regel wilt gebruiken. U kunt de volgorde van de uitvoering van acties wijzigen door de pijl-omhoog of pijl-omlaag rechts van een actie te selecteren.

- Stel een vervaldatum in voor uw automatiseringsregel als u deze wilt gebruiken.

- Voer een getal in onder Volgorde om te bepalen waar in de volgorde van automatiseringsregels deze regel wordt uitgevoerd.

- Selecteer Toepassen. U bent klaar!

Reageren op waarschuwingen: verouderde methode

Een andere manier om playbooks automatisch uit te voeren als reactie op waarschuwingen, is door ze aan te roepen vanuit een analyseregel. Wanneer de regel een waarschuwing genereert, wordt het playbook uitgevoerd.

Deze methode wordt vanaf maart 2026 afgeschaft.

Vanaf juni 2023 kunt u op deze manier geen playbooks meer toevoegen aan analyseregels. U kunt echter nog steeds de bestaande playbooks zien die worden aangeroepen vanuit analyseregels en deze playbooks worden nog steeds uitgevoerd tot maart 2026. U wordt ten zeer slotte aangeraden automatiseringsregels te maken om deze playbooks aan te roepen.

Een playbook op aanvraag uitvoeren

U kunt ook handmatig een playbook op aanvraag uitvoeren, in reactie op waarschuwingen, incidenten (in preview) of entiteiten (ook in preview). Dit kan handig zijn in situaties waarin u meer menselijke invoer wilt in en controle wilt over indelings- en responsprocessen.

Een playbook handmatig uitvoeren op een waarschuwing

Notitie

Deze procedure wordt niet ondersteund in het geïntegreerde platform voor beveiligingsbewerkingen.

Selecteer in Azure Portal een van de volgende tabbladen, indien nodig voor uw omgeving:

- Selecteer een incident op de pagina Incidenten . Selecteer in De Azure-portal de optie Volledige details onder aan het deelvenster details van het incident weergeven om de pagina met incidentdetails te openen.

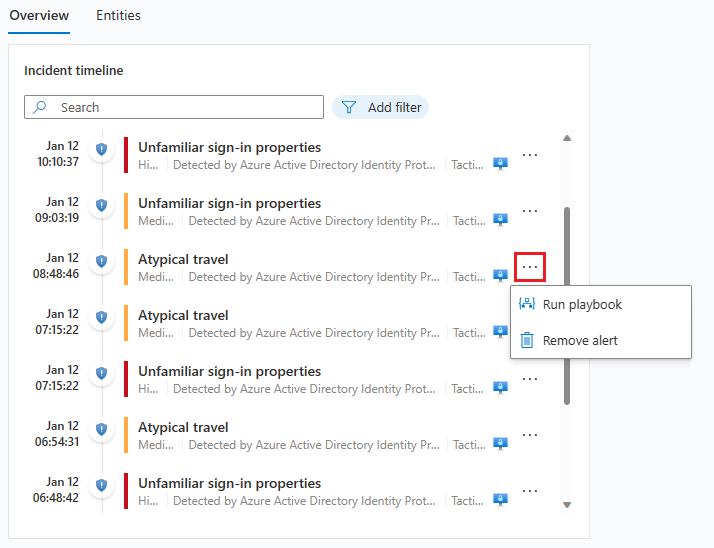

- Kies op de pagina met incidentdetails in de widget Tijdlijn voor incidenten de waarschuwing waarop u het playbook wilt uitvoeren. Selecteer de drie puntjes aan het einde van de regel van de waarschuwing en kies Playbook uitvoeren in het snelmenu.

- Het deelvenster Waarschuwingsplaybooks wordt geopend. U ziet een lijst met alle playbooks die zijn geconfigureerd met de Logic Apps-trigger voor Microsoft Sentinel-waarschuwingen waartoe u toegang hebt.

- Selecteer Uitvoeren op de regel van een specifiek playbook om het direct uit te voeren.

U kunt de uitvoeringsgeschiedenis voor playbooks op een waarschuwing bekijken door het tabblad Uitvoeringen te selecteren in het deelvenster Waarschuwingsplaybooks . Het kan enkele seconden duren voordat een zojuist voltooide uitvoering in de lijst wordt weergegeven. Als u een specifieke uitvoering selecteert, wordt het volledige uitvoeringslogboek geopend in Logic Apps.