Analyseregels inschakelen in Microsoft Sentinel

Nadat u uw gegevensbronnen hebt verbonden met Microsoft Sentinel, maakt u aangepaste analyseregels om bedreigingen en afwijkend gedrag in uw omgeving te detecteren.

Analyseregels zoeken naar specifieke gebeurtenissen of sets gebeurtenissen in uw omgeving, waarschuwen u wanneer bepaalde drempelwaarden of voorwaarden voor gebeurtenissen zijn bereikt, incidenten genereren voor uw SOC om bedreigingen te classificeren en te onderzoeken en erop te reageren met geautomatiseerde tracerings- en herstelprocessen.

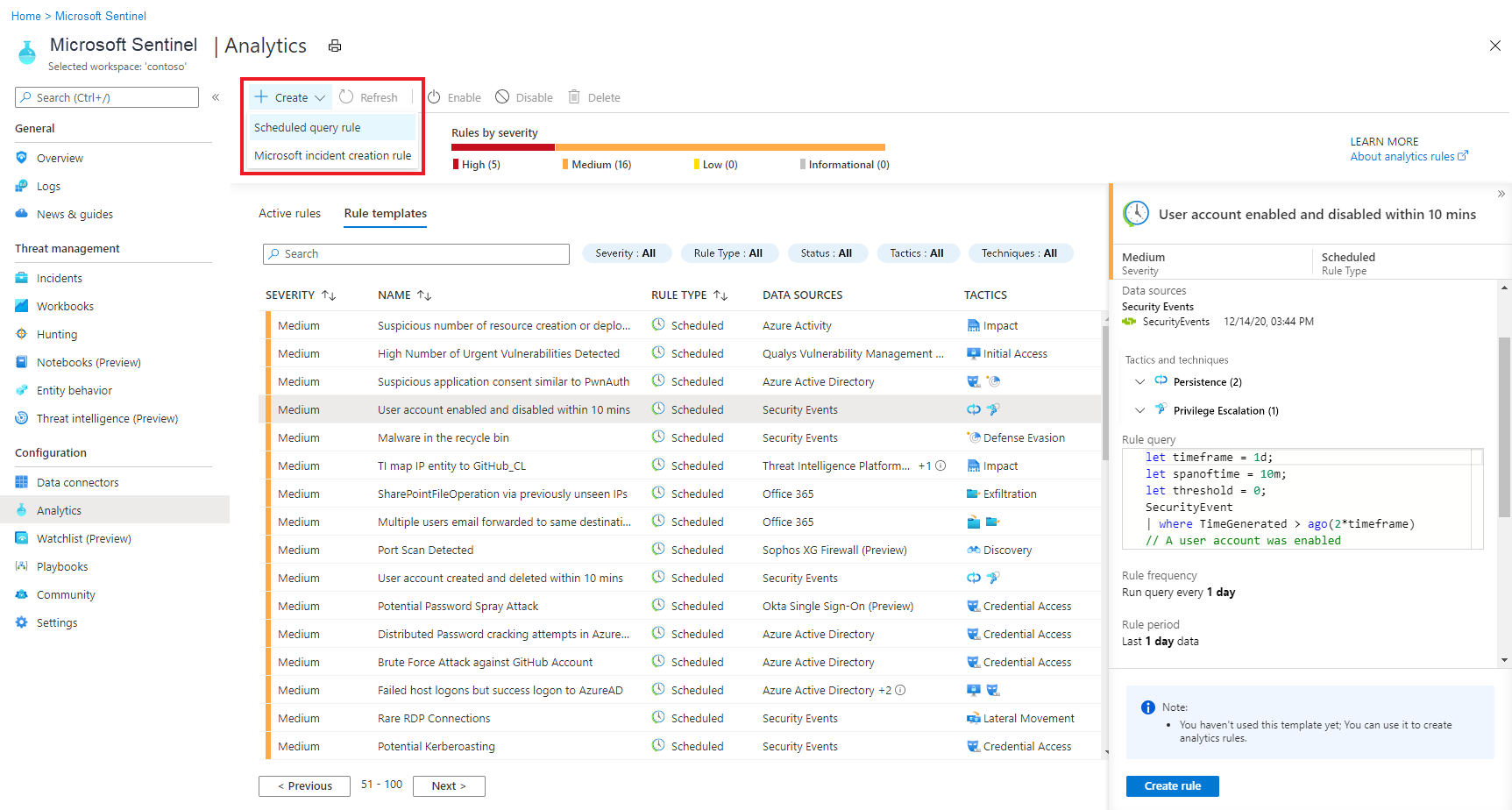

Een aangepaste analyseregel maken met een geplande query

- Selecteer Analytics in het navigatiemenu van Microsoft Sentinel.

- Selecteer + Maken en selecteer Geplande queryregel in de actiebalk bovenaan. Hiermee opent u de wizard Analyseregels.

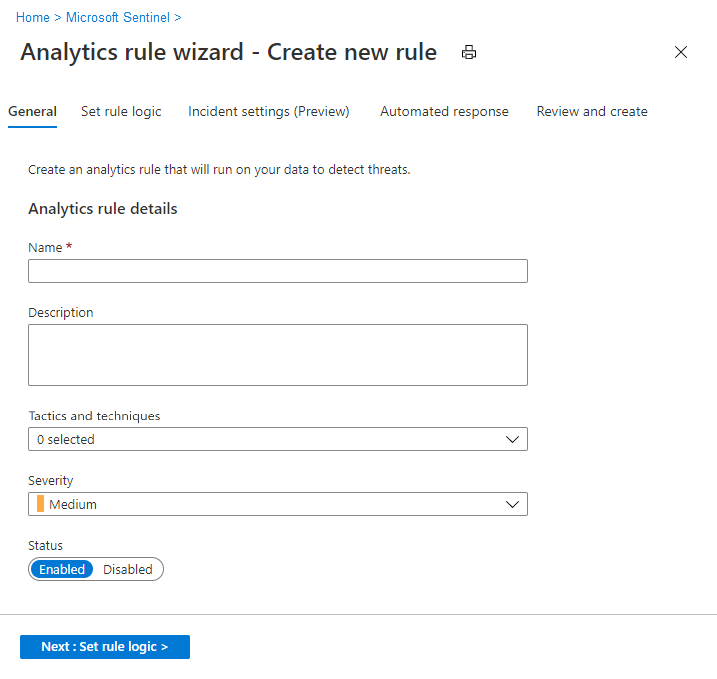

Wizard Analyseregel - tabblad Algemeen

Geef een unieke naam en een beschrijving op.

In het veld Tactieken en technieken kunt u kiezen uit de categorieën aanvallen waarmee de regel moet worden geclassificeerd. Deze zijn gebaseerd op de tactieken en technieken van het MITRE ATT&CK-framework.

Incidenten die zijn gemaakt op basis van waarschuwingen die worden gedetecteerd door regels die zijn toegewezen aan MITRE ATT&CK-tactieken en -technieken, nemen automatisch de toewijzing van de regel over.

Stel de ernst van de waarschuwing in, indien van toepassing.

- Informatieve. Geen invloed op uw systeem, maar de informatie kan duiden op toekomstige stappen die zijn gepland door een bedreigingsacteur.

- Laag. De onmiddellijke impact zou minimaal zijn. Een bedreigingsacteur moet waarschijnlijk meerdere stappen uitvoeren voordat een impact op een omgeving wordt bereikt.

- Gemiddeld. De bedreigingsacteur kan enige invloed hebben op de omgeving met deze activiteit, maar deze is beperkt in het bereik of vereist extra activiteit.

- Hoog. De geïdentificeerde activiteit biedt de bedreigings actor uitgebreide toegang tot het uitvoeren van acties op de omgeving of wordt geactiveerd door impact op de omgeving.

- Informatieve. Geen invloed op uw systeem, maar de informatie kan duiden op toekomstige stappen die zijn gepland door een bedreigingsacteur.

Standaardwaarden voor ernstniveau zijn geen garantie voor huidig of milieu-impactniveau. Pas waarschuwingsdetails aan om de ernst, tactieken en andere eigenschappen van een bepaald exemplaar van een waarschuwing aan te passen met de waarden van relevante velden uit een query-uitvoer.

Ernstdefinities voor microsoft Sentinel-analyseregelsjablonen zijn alleen relevant voor waarschuwingen die zijn gemaakt door analyseregels. Voor waarschuwingen die zijn opgenomen vanuit andere services, wordt de ernst gedefinieerd door de bronbeveiligingsservice.

Wanneer u de regel maakt, is de status standaard ingeschakeld, wat betekent dat deze direct wordt uitgevoerd nadat u de regel hebt gemaakt. Als u niet wilt dat deze onmiddellijk wordt uitgevoerd, selecteert u Uitgeschakeld en wordt de regel toegevoegd aan het tabblad Actieve regels en kunt u deze vanaf daar inschakelen wanneer u deze nodig hebt.

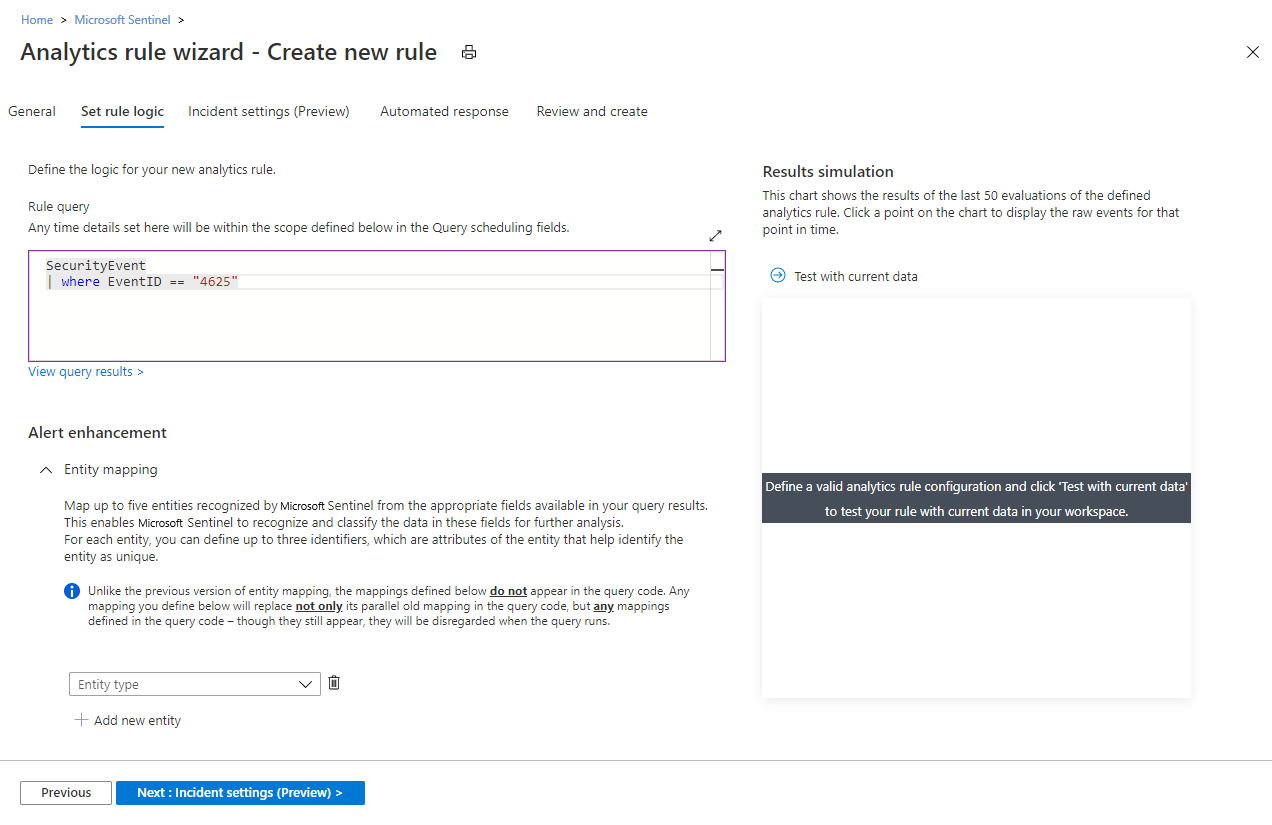

De regelquerylogica definiëren en instellingen configureren

Op het tabblad Regellogica instellen kunt u een query rechtstreeks in het veld Regelquery schrijven of de query maken in Log Analytics en deze hier kopiëren en plakken.

- Query's worden geschreven in de Kusto-querytaal (KQL).

- In het voorbeeld in deze schermopname wordt een query uitgevoerd op de tabel SecurityEvent om een type mislukte Windows-aanmeldingsgebeurtenissen weer te geven.

Hier volgt een andere voorbeeldquery die u waarschuwt wanneer er een afwijkend aantal resources wordt gemaakt in Azure-activiteit.

Kusto

AzureActivity

| where OperationNameValue == "MICROSOFT. COMPUTE/VIRTUALMACHINES/WRITE" of OperationNameValue == "MICROSOFT. RESOURCES/IMPLEMENTATIES/SCHRIJVEN"

| where ActivityStatusValue == "Succeeded"

| make-series dcount(ResourceId) default=0 on EventSubmissionTimestamp in range(ago(7d), now(), 1d) by Caller

Belangrijk

Het is raadzaam dat uw query gebruikmaakt van een ASIM-parser (Advanced Security Information Model) en niet van een systeemeigen tabel. Dit zorgt ervoor dat de query ondersteuning biedt voor alle huidige of toekomstige relevante gegevensbronnen in plaats van één gegevensbron.

Best practices voor regelquery's:

De querylengte moet tussen 1 en 10.000 tekens lang zijn en mag niet bevatten

search *ofunion *. U kunt door de gebruiker gedefinieerde functies gebruiken om de beperking van de querylengte te overwinnen.Het gebruik van ADX-functies voor het maken van Azure Data Explorer-query's in het Log Analytics-queryvenster wordt niet ondersteund.

Als u de

bag_unpackfunctie in een query gebruikt en u de kolommen projecteert als velden die worden gebruiktproject field1en de kolom niet bestaat, mislukt de query. Als u dit wilt voorkomen, moet u de kolom als volgt projecteren:project field1 = column_ifexists("field1","")

Waarschuwingsverrijking

- Gebruik de sectie Entiteitstoewijzingsconfiguratie om parameters van uw queryresultaten toe te wijzen aan door Microsoft Sentinel herkende entiteiten. Entiteiten verrijken de uitvoer van de regels (waarschuwingen en incidenten) met essentiële informatie die fungeert als de bouwstenen van onderzoekende processen en herstelacties die volgen. Dit zijn ook de criteria waarmee u waarschuwingen kunt groeperen in incidenten op het tabblad Incidentinstellingen.

- Gebruik de sectie Aangepaste detailsconfiguratie om items voor gebeurtenisgegevens uit uw query te extraheren en weer te geven in de waarschuwingen die door deze regel worden geproduceerd, zodat u direct inzicht krijgt in uw waarschuwingen en incidenten.

- Gebruik de sectie Configuratie van waarschuwingsgegevens om standaardwaarden van de eigenschappen van de waarschuwing te overschrijven met details uit de onderliggende queryresultaten. Met waarschuwingsdetails kunt u bijvoorbeeld het IP-adres of de accountnaam van een aanvaller weergeven in de titel van de waarschuwing zelf, zodat deze wordt weergegeven in uw incidentenwachtrij, zodat u een veel rijker en duidelijker beeld krijgt van uw bedreigingslandschap.

Notitie

De groottelimiet voor een volledige waarschuwing is 64 kB.

- Waarschuwingen die groter zijn dan 64 kB, worden afgekapt. Wanneer entiteiten worden geïdentificeerd, worden ze één voor één toegevoegd aan de waarschuwing totdat de grootte van de waarschuwing 64 kB bereikt en alle resterende entiteiten uit de waarschuwing worden verwijderd.

- De andere waarschuwingsverrijkingen dragen ook bij aan de grootte van de waarschuwing.

- Als u de grootte van de waarschuwing wilt verkleinen, gebruikt u de

project-awayoperator in uw query om overbodige velden te verwijderen. (Houd ook rekening met deprojectoperator als er slechts een paar velden zijn die u moet behouden.)

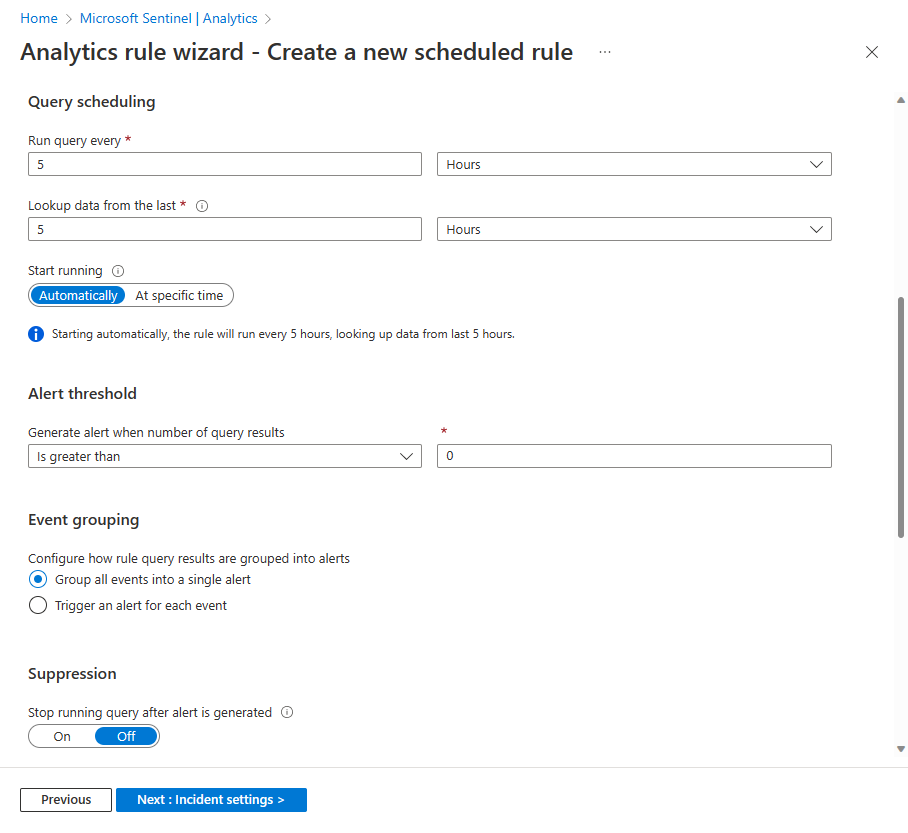

Drempelwaarde voor queryplanning en waarschuwing

- Stel in de sectie Queryplanning de volgende parameters in:

Stel elke run-query in om te bepalen hoe vaak de query wordt uitgevoerd, net zo vaak als elke 5 minuten of zo zelden als elke 14 dagen.

Stel opzoekgegevens van de laatste in om de periode te bepalen van de gegevens die worden gedekt door de query, bijvoorbeeld om de afgelopen 10 minuten aan gegevens of de afgelopen 6 uur aan gegevens op te vragen. Het maximum is 14 dagen.

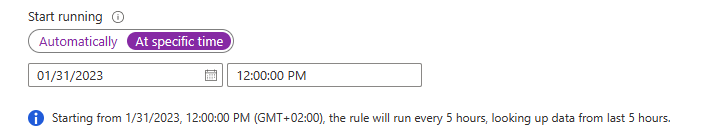

Voor de nieuwe instelling Voor het starten van de uitvoering (in preview):

- Laat deze instelling ingesteld op Automatisch doorgaan met het oorspronkelijke gedrag: de regel wordt voor het eerst uitgevoerd nadat deze is gemaakt, en daarna elke instelling bij het interval dat is ingesteld in de run-query.

- Zet de schakeloptie op een bepaald tijdstip in of u wilt bepalen wanneer de

- regel wordt eerst uitgevoerd, in plaats van deze onmiddellijk uit te voeren. Kies vervolgens de datum met de kalenderkiezer en voer de tijd in de notatie van het weergegeven voorbeeld in.

Toekomstige uitvoeringen van de regel worden uitgevoerd op het opgegeven interval na de eerste uitvoering.

De tekstregel onder de instelling Voor het starten van de uitvoering (met het informatiepictogram aan de linkerkant) bevat een overzicht van de huidige instellingen voor het plannen en terugkijken van query's.

Queryintervallen en lookbackperiode

Deze twee instellingen zijn onafhankelijk van elkaar, tot een punt. U kunt een query uitvoeren met een kort interval dat een periode langer omvat dan het interval (met overlappende query's), maar u kunt een query niet uitvoeren met een interval dat de dekkingsperiode overschrijdt, anders hebt u hiaten in de algehele querydekking.

Opnamevertraging

Om rekening te houden met latentie die kan optreden tussen het genereren van een gebeurtenis bij de bron en de opname in Microsoft Sentinel, en om volledige dekking zonder gegevensduplicatie te garanderen, voert Microsoft Sentinel geplande analyseregels uit op een vertraging van vijf minuten vanaf de geplande tijd.

Gebruik de sectie Waarschuwingsdrempel om het gevoeligheidsniveau van de regel te definiëren. Stel bijvoorbeeld waarschuwing genereren in wanneer het aantal queryresultaten groter is dan en voer het getal 1000 in als u wilt dat de regel alleen een waarschuwing genereert als de query meer dan 1000 resultaten retourneert telkens wanneer deze wordt uitgevoerd. Dit is een verplicht veld, dus als u geen drempelwaarde wilt instellen , dus als u wilt dat uw waarschuwing elke gebeurtenis registreert, voert u 0 in het numerieke veld in.

De instellingen voor het maken van incidenten configureren

Op het tabblad Incidentinstellingen kunt u kiezen of en hoe Microsoft Sentinel waarschuwingen verandert in bruikbare incidenten. Als dit tabblad alleen wordt gelaten, maakt Microsoft Sentinel één afzonderlijk incident van elke waarschuwing. U kunt ervoor kiezen om geen incidenten te maken of om verschillende waarschuwingen in één incident te groeperen door de instellingen op dit tabblad te wijzigen.

Incidentinstellingen

In de sectie Incidentinstellingen wordt het maken van incidenten op basis van waarschuwingen die door deze analyseregel worden geactiveerd, standaard ingesteld op Ingeschakeld, wat betekent dat Microsoft Sentinel één afzonderlijk incident maakt van elke waarschuwing die wordt geactiveerd door de regel.

- Als u niet wilt dat deze regel resulteert in het maken van incidenten (bijvoorbeeld als deze regel alleen informatie voor de volgende analyse verzamelt), stelt u deze in op Uitgeschakeld.

- Zie de volgende sectie als u één incident wilt maken op basis van een groep waarschuwingen, in plaats van één voor elke waarschuwing.

Waarschuwingsgroepering

Als u in de sectie Waarschuwingsgroepering wilt dat één incident wordt gegenereerd op basis van een groep van maximaal 150 vergelijkbare of terugkerende waarschuwingen (zie opmerking), stelt u groepswaarschuwingen in, geactiveerd door deze analyseregel, in incidenten op Ingeschakeld en stelt u de volgende parameters in.

- Beperk de groep tot waarschuwingen die zijn gemaakt binnen het geselecteerde tijdsbestek: Bepaal het tijdsbestek waarin de vergelijkbare of terugkerende waarschuwingen worden gegroepeerd. Alle bijbehorende waarschuwingen binnen dit tijdsbestek genereren gezamenlijk een incident of een set incidenten (afhankelijk van de onderstaande groeperingsinstellingen). Waarschuwingen buiten dit tijdsbestek genereren een afzonderlijk incident of een set incidenten.

- Waarschuwingen groeperen die worden geactiveerd door deze analyseregel in één incident door: Kies de basis waarop waarschuwingen worden gegroepeerd:

| Optie | Beschrijving |

|---|---|

| Waarschuwingen groeperen in één incident als alle entiteiten overeenkomen | Waarschuwingen worden gegroepeerd als ze identieke waarden delen voor elk van de toegewezen entiteiten (gedefinieerd op het tabblad Regellogica instellen hierboven). Dit is de aanbevolen instelling. |

| Alle waarschuwingen die door deze regel worden geactiveerd, groeperen in één incident | Alle waarschuwingen die door deze regel worden gegenereerd, worden gegroepeerd, zelfs als ze geen identieke waarden delen. |

| Waarschuwingen groeperen in één incident als de geselecteerde entiteiten en details overeenkomen | Waarschuwingen worden gegroepeerd als ze identieke waarden delen voor alle toegewezen entiteiten, waarschuwingsgegevens en aangepaste details die zijn geselecteerd in de desbetreffende vervolgkeuzelijsten. U kunt deze instelling gebruiken als u bijvoorbeeld afzonderlijke incidenten wilt maken op basis van de bron- of doel-IP-adressen, of als u waarschuwingen wilt groeperen die overeenkomen met een specifieke entiteit en ernst. Opmerking: Wanneer u deze optie selecteert, moet er ten minste één entiteitstype of -veld zijn geselecteerd voor de regel. Anders mislukt de validatie van de regel en wordt de regel niet gemaakt. |

- Gesloten overeenkomende incidenten opnieuw openen: als een incident is opgelost en gesloten en later een andere waarschuwing wordt gegenereerd die bij dat incident hoort, stelt u deze instelling in op Ingeschakeld als u wilt dat het gesloten incident opnieuw wordt geopend en laat u uitgeschakeld als u wilt dat de waarschuwing een nieuw incident maakt.

Notitie

Maximaal 150 waarschuwingen kunnen worden gegroepeerd in één incident.

- Het incident wordt alleen gemaakt nadat alle waarschuwingen zijn gegenereerd. Alle waarschuwingen worden onmiddellijk na het maken aan het incident toegevoegd.

- Als er meer dan 150 waarschuwingen worden gegenereerd door een regel die deze in één incident groepeert, wordt er een nieuw incident gegenereerd met dezelfde incidentdetails als het origineel en worden de overtollige waarschuwingen gegroepeerd in het nieuwe incident.

Geautomatiseerde antwoorden instellen en de regel maken

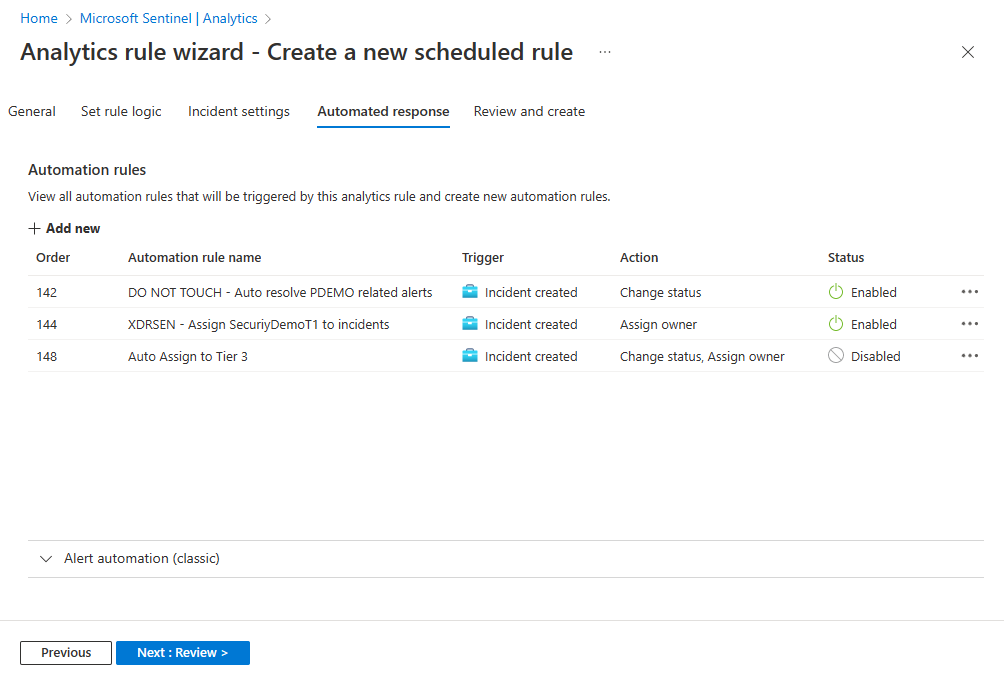

Op het tabblad Geautomatiseerde antwoorden kunt u automatiseringsregels gebruiken om geautomatiseerde antwoorden in te stellen op elk van de volgende drie typen situaties:

- Wanneer een waarschuwing wordt gegenereerd door deze analyseregel.

- Wanneer een incident wordt gemaakt met waarschuwingen die worden gegenereerd door deze analyseregel.

- Wanneer een incident wordt bijgewerkt met waarschuwingen die worden gegenereerd door deze analyseregel.

In het raster dat wordt weergegeven onder Automation-regels worden de automatiseringsregels weergegeven die al van toepassing zijn op deze analyseregel (door deze regels te voldoen aan de voorwaarden die in deze regels zijn gedefinieerd). U kunt een van deze bewerken door het beletselteken aan het einde van elke rij te selecteren. U kunt ook een nieuwe automatiseringsregel maken.

Gebruik automatiseringsregels voor het uitvoeren van eenvoudige triage, toewijzing, werkstroom en het sluiten van incidenten.

Automatiseer complexere taken en roep reacties van externe systemen aan om bedreigingen op te lossen door playbooks aan te roepen vanuit deze automatiseringsregels. U kunt dit doen voor incidenten en voor afzonderlijke waarschuwingen.

Onder Waarschuwingsautomatisering (klassiek) onder aan het scherm ziet u eventuele playbooks die u hebt geconfigureerd om automatisch te worden uitgevoerd wanneer een waarschuwing wordt gegenereerd met behulp van de oude methode.

- Vanaf juni 2023 kunt u geen playbooks meer toevoegen aan deze lijst. Playbooks die hier al worden vermeld, blijven actief totdat deze methode is afgeschaft, vanaf maart 2026.

- Als u nog steeds playbooks hier hebt vermeld, moet u in plaats daarvan een automatiseringsregel maken op basis van de gemaakte waarschuwingstrigger en het playbook daar aanroepen. Nadat u dit hebt gedaan, selecteert u het beletselteken aan het einde van de regel van het playbook dat hier wordt vermeld en selecteert u Verwijderen.

Selecteer Controleren en maken om alle instellingen voor uw nieuwe analyseregel te controleren. Wanneer het bericht 'Validatie geslaagd' wordt weergegeven, selecteert u Maken.

De regel en de uitvoer ervan weergeven

- U vindt de zojuist gemaakte aangepaste regel (van het type Gepland) in de tabel onder het tabblad Actieve regels op het hoofdscherm van Analytics. In deze lijst kunt u elke regel inschakelen, uitschakelen of verwijderen.

- Als u de resultaten wilt bekijken van de analyseregels die u maakt, gaat u naar de pagina Incidenten, waar u incidenten kunt sorteren, onderzoeken en de bedreigingen kunt oplossen.

- U kunt de regelquery bijwerken om fout-positieven uit te sluiten.