Informatie over opslagaccountsleutels

Een groot deel van de gegevens van Contoso wordt gegenereerd of verbruikt door aangepaste toepassingen. De toepassingen zijn in verschillende talen geschreven.

Azure Storage-accounts kunnen geautoriseerde apps maken in Active Directory om de toegang tot gegevens in blobs en wachtrijen te beheren. Deze verificatiemethode is de beste oplossing voor apps die gebruikmaken van Blob-opslag of Queue Storage.

Voor andere opslagmodellen kunnen klanten een gedeelde sleutel of een gedeeld geheim gebruiken. Deze verificatie-optie is het eenvoudigst in gebruik en deze optie biedt ondersteuning voor blobs, bestanden, wachtrijen en tabellen. De client voegt de gedeelde sleutel in de HTTP-Authorization-header van elke aanvraag in, die vervolgens door het opslagaccount wordt gevalideerd.

Een toepassing kan bijvoorbeeld een GET-aanvraag indienen bij een blob-resource:

GET http://myaccount.blob.core.windows.net/?restype=service&comp=stats

Met de volgende HTTP-headers worden de versie van de REST API, de datum en de gecodeerde gedeelde sleutel geregeld:

x-ms-version: 2018-03-28

Date: Wed, 23 Oct 2018 21:00:44 GMT

Authorization: SharedKey myaccount:CY1OP3O3jGFpYFbTCBimLn0Xov0vt0khH/E5Gy0fXvg=

Opslagaccountsleutels

Gedeelde sleutels in Azure Storage-accounts worden opslagaccountsleutels genoemd. Azure maakt twee sleutels (een primaire en een secundaire sleutel) voor elk opslagaccount dat u maakt. De sleutels bieden toegang tot alles in het account.

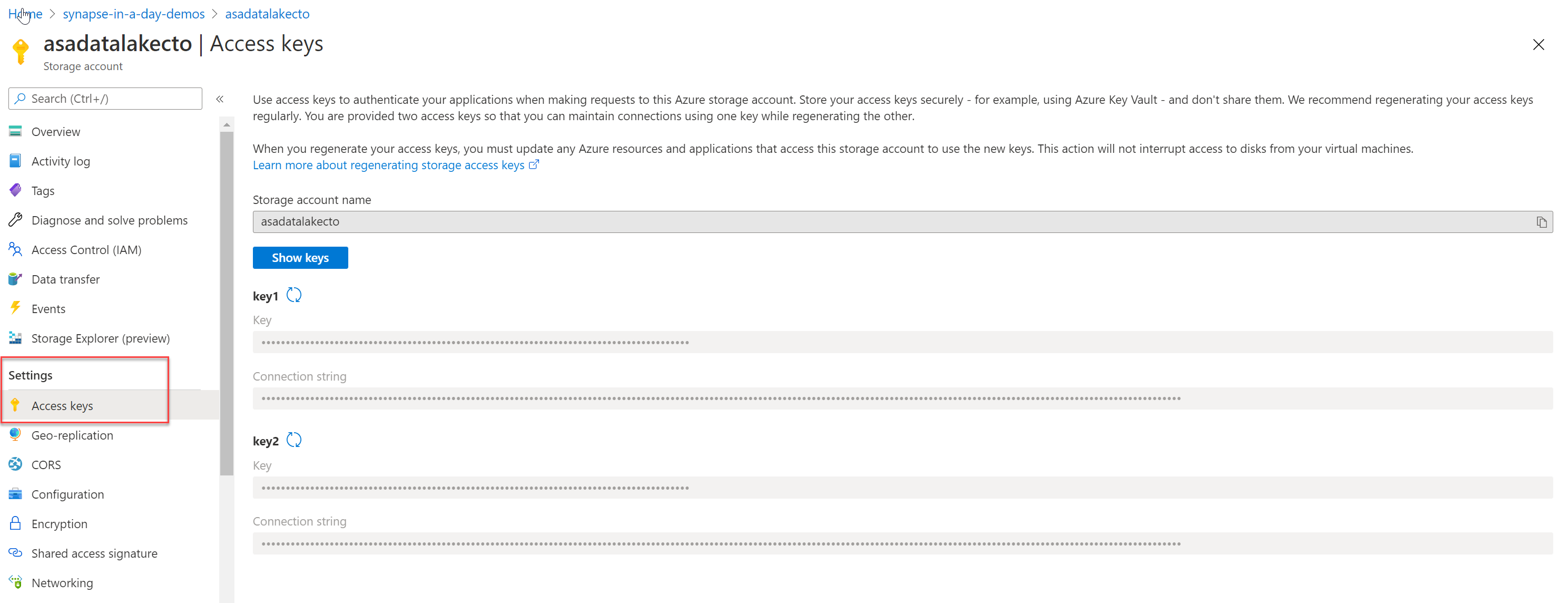

U vindt de opslagaccountsleutels in de Azure Portal-weergave van het opslagaccount. Selecteer in het linkermenuvenster van uw opslagaccount de optie Beveiliging en netwerktoegangssleutels>.

Gedeelde sleutels beveiligen

Voor het opslagaccount zijn maar twee sleutels beschikbaar. Deze bieden volledige toegang tot het account. Omdat deze sleutels krachtig zijn, mag u ze alleen gebruiken in combinatie met vertrouwde, interne toepassingen die u zelf volledig beheert.

Als de sleutels mogelijk in verkeerde handen zijn beland, wijzigt u de sleutelwaarden in Azure Portal. Er zijn verschillende redenen om de sleutel van uw opslagaccount opnieuw te genereren:

- Uit veiligheidsoverwegingen is het verstandig sleutels periodiek opnieuw te genereren.

- Als iemand een toepassing hackt en de sleutel verkrijgt die in code is vastgelegd of die in een configuratiebestand is opgeslagen, moet u de sleutel opnieuw genereren. Met de sleutel die mogelijk is gecompromitteerd, kan de hacker volledige toegang tot uw opslagaccount krijgen.

- Wanneer uw team gebruikmaakt van een Storage Explorer-toepassing die de sleutel van het opslagaccount bevat en een van de teamleden vertrekt, moet u de sleutel opnieuw genereren. Anders blijft de toepassing werken en heeft het voormalige teamlid toegang tot uw opslagaccount.

Sleutels vernieuwen:

- Stel in vertrouwde apps in dat deze gebruikmaken van de secundaire sleutel.

- Vernieuw de primaire sleutel in Azure Portal. Dit is de nieuwe secundaire sleutelwaarde.

Belangrijk

Nadat u sleutels hebt vernieuwd, worden alle clients die de oude sleutelwaarde proberen te gebruiken, geweigerd. Zorg ervoor dat u alle clients identificeert die gebruikmaken van de gedeelde sleutel en deze bijwerken om ze operationeel te houden.