Netwerkbeveiligingsgroepen gebruiken om de netwerktoegang te beheren

Als onderdeel van het project om uw ERP-systeem naar Azure te verplaatsen, moet u ervoor zorgen dat servers over de juiste isolatie beschikken, zodat alleen toegestane systemen netwerkverbindingen kunnen maken. Zo hebt u bijvoorbeeld databaseservers die gegevens opslaan voor uw ERP-app. U wilt de communicatie van verboden systemen met de servers via het netwerk blokkeren, terwijl u tegelijkertijd app-servers de mogelijkheid wilt bieden om te communiceren met de databaseservers.

Netwerkbeveiligingsgroepen

Netwerkbeveiligingsgroepen helpen u bij het filteren van netwerkverkeer tussen Azure-resources. Ze bevatten ook beveiligingsregels die u configureert om inkomend en uitgaand verkeer toe te staan of te weigeren. U kunt netwerkbeveiligingsgroepen gebruiken voor het filteren van verkeer tussen VM's of subnetten, zowel binnen een virtueel netwerk als via internet.

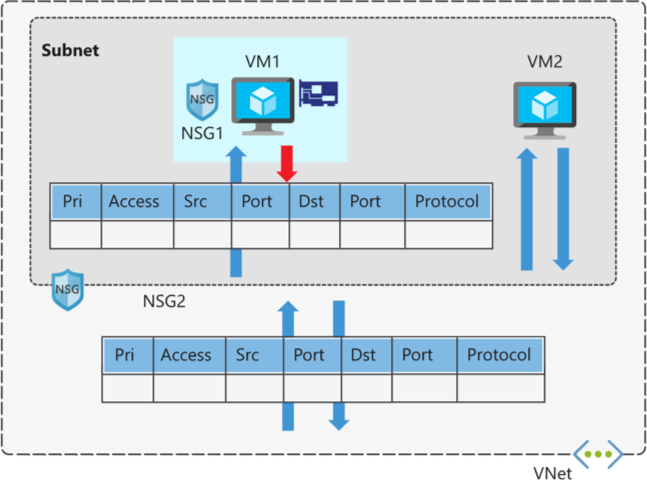

Toewijzing en evaluatie van netwerkbeveiligingsgroepen

Netwerkbeveiligingsgroepen worden toegewezen aan een netwerkinterface of een subnet. Wanneer u een netwerkbeveiligingsgroep aan een subnet toewijst, zijn de regels van toepassing op alle netwerkinterfaces in dat subnet. U kunt het verkeer verder beperken door een netwerkbeveiligingsgroep te koppelen aan de netwerkinterface van een virtuele machine.

Wanneer u netwerkbeveiligingsgroepen op zowel een subnet- als netwerkinterface toepast, wordt elke netwerkbeveiligingsgroep afzonderlijk geëvalueerd. Binnenkomend verkeer wordt eerst geëvalueerd door de netwerkbeveiligingsgroep die is toegepast op het subnet en vervolgens door de netwerkbeveiligingsgroep die is toegepast op de netwerkinterface. Omgekeerd wordt uitgaand verkeer van een VIRTUELE machine eerst geëvalueerd door de netwerkbeveiligingsgroep die is toegepast op de netwerkinterface en vervolgens door de netwerkbeveiligingsgroep die op het subnet is toegepast.

Het toepassen van een netwerkbeveiligingsgroep op een subnet in plaats van individuele netwerkinterfaces kan de administratie- en beheerinspanningen verminderen. Deze aanpak zorgt er ook voor dat alle VM's binnen het gespecificeerde subnet beveiligd zijn met dezelfde set regels.

Op elk subnet en elke netwerkinterface kan één netwerkbeveiligingsgroep worden toegepast. Netwerkbeveiligingsgroepen ondersteunen TCP (Transmission Control Protocol), UDP (User Datagram Protocol) en ICMP (Internet Control Message Protocol) en werken op Laag 4 van het OSI-model (Open Systems Interconnect).

In dit scenario van het productiebedrijf kunnen netwerkbeveiligingsgroepen u helpen het netwerk te beveiligen. U kunt bepalen welke computers verbinding kunnen maken met uw app-servers. U kunt de netwerkbeveiligingsgroep zo configureren dat alleen een specifiek bereik van IP-adressen verbinding kan maken met de servers. U kunt dit nog meer vergrendelen door alleen toegang tot of vanaf specifieke poorten of van afzonderlijke IP-adressen toe te staan. U kunt deze regels toepassen op apparaten die extern verbinding maken vanuit on-premises netwerken of tussen resources in Azure.

Beveiligingsregels

Een netwerkbeveiligingsgroep bevat één of meer beveiligingsregels. U kunt beveiligingsregels configureren om verkeer toe te staan of te weigeren.

Regels hebben verschillende eigenschappen:

| Eigenschappen | Uitleg |

|---|---|

| Naam | Een unieke naam binnen de netwerkbeveiligingsgroep |

| Prioriteit | Een getal tussen 100 en 4096 |

| Bron en doel | Elk IP-adres, cidr-blok (10.0.0.0.0/24, bijvoorbeeld), servicetag of app-beveiligingsgroep |

| Protocol | TCP, UDP of Alle |

| Richting | Of de regel van toepassing is op inkomend of uitgaand verkeer |

| Poortbereik | Een afzonderlijke poort of een bereik van poorten |

| Actie | Het verkeer toestaan of weigeren |

Beveiligingsregels voor netwerkbeveiligingsgroepen worden geëvalueerd op prioriteit. Ze gebruiken de informatie over vijf tuples (bron, bronpoort, bestemming, doelpoort en protocol) om het verkeer toe te staan of te weigeren. Wanneer de voorwaarden voor een regel overeenkomen met de apparaatconfiguratie, stopt het verwerken van regels.

Stel dat uw bedrijf een beveiligingsregel heeft gemaakt om inkomend verkeer op poort 3389 (RDP) naar uw webservers toe te staan met een prioriteit van 200. Stel vervolgens dat een andere beheerder een regel heeft gemaakt om inkomend verkeer op poort 3389 met een prioriteit van 150 te weigeren. De regel voor weigeren heeft voorrang omdat deze eerst wordt verwerkt. De regel met prioriteit 150 wordt verwerkt vóór de regel met prioriteit 200.

Met netwerkbeveiligingsgroepen zijn de verbindingen stateful. Retourverkeer is automatisch toegestaan voor dezelfde TCP/UDP-sessie. Als met een regel voor binnenkomend verkeer het verkeer op poort 80 wordt toegestaan, kan de VM ook reageren op de aanvraag (meestal op een tijdelijke poort). U hebt geen bijbehorende uitgaande regel nodig.

Met betrekking tot het ERP-systeem maken de webservers voor de ERP-app verbinding met databaseservers die zich in hun eigen subnetten bevinden. U kunt beveiligingsregels toepassen om aan te geven dat de enige toegestane communicatie van de webservers naar de databaseservers via poort 1433 voor SQL Server-databasecommunicatie is. Al het andere verkeer naar de databaseservers wordt geweigerd.

Standaardbeveiligingsregels

Wanneer u een netwerkbeveiligingsgroep maakt, maakt Azure een aantal standaardregels. Deze standaardregels kunnen niet worden gewijzigd, maar u kunt ze overschrijven met uw eigen regels. Deze standaardregels zorgen ervoor dat er connectiviteit mogelijk is in een virtueel netwerk en via load balancers van Azure. Ook is hiermee uitgaande communicatie met internet mogelijk en kan binnenkomend verkeer van internet worden geweigerd.

De standaardregels voor inkomend verkeer zijn:

| Prioriteit | Naam van de regel | Beschrijving |

|---|---|---|

| 65000 | AllowVnetInbound | Inkomend verkeer toestaan dat afkomstig is van een virtuele machine naar een virtuele machine binnen het virtuele netwerk |

| 65001 | AllowAzureLoadBalancerInbound | Toestaan van verkeer van de standaard load balancer naar een virtuele machine binnen het subnet |

| 65500 | DenyAllInBound | Verkeer vanaf een externe bron naar een van de virtuele machines weigeren |

De standaardregels voor uitgaand verkeer zijn:

| Prioriteit | Naam van de regel | Beschrijving |

|---|---|---|

| 65000 | AllowVnetOutbound | Uitgaand verkeer van een virtuele machine naar een virtuele machine binnen het virtuele netwerk toestaan |

| 65001 | AllowInternetOutbound | Uitgaand verkeer naar internet vanaf elke VIRTUELE machine toestaan |

| 65500 | DenyAllOutBound | Verkeer van een interne VM naar een systeem buiten het virtuele netwerk weigeren |

Uitgebreide beveiligingsregels

U kunt uitgebreide beveiligingsregels voor netwerkbeveiligingsgroepen gebruiken om het beheer van grote aantallen regels te vereenvoudigen. Uitgebreide beveiligingsregels helpen ook wanneer u complexere netwerksets met regels moet implementeren. Met uitgebreide regels kunnen u de volgende opties in een enkele beveiligingsregel toevoegen:

- Meerdere IP-adressen

- Meerdere poorten

- Servicetags

- App-beveiligingsgroepen

Stel dat uw bedrijf de toegang tot resources in uw datacenter wil beperken, verspreid over verschillende netwerkadresbereiken. Met uitgebreide regels kunt u al deze bereiken in één enkele regel toevoegen, waardoor de administratieve overhead en complexiteit in uw netwerkbeveiligingsgroepen wordt verminderd.

Servicetags

U kunt servicetags gebruiken om de beveiliging van netwerkbeveiligingsgroepen nog verder te vereenvoudigen. U kunt verkeer naar een specifieke Azure-service toestaan of weigeren, wereldwijd of per regio.

Servicetags vereenvoudigen de beveiliging voor VM's en virtuele Azure-netwerken doordat u de toegang per resources of services kunt beperken. Servicetags vertegenwoordigen een groep IP-adressen en helpen bij het vereenvoudigen van de configuratie van uw beveiligingsregels. Voor resources die u kunt opgeven met behulp van een tag, hoeft u geen IP-adres of poortgegevens te weten.

U kunt de toegang tot veel services beperken. Microsoft beheert de servicetags, wat betekent dat u geen eigen tags kunt maken. Enkele voorbeelden van de tags zijn:

- VirtualNetwork: vertegenwoordigt alle adressen van virtuele netwerken overal in Azure en in uw on-premises netwerk als u hybride connectiviteit gebruikt.

- AzureLoadBalancer: geeft de load balancer voor de infrastructuur van Azure aan. De tag wordt omgezet in het virtuele IP-adres van de host (168.63.129.16) van waaruit statuscontroles van Azure worden uitgevoerd.

- Internet: Vertegenwoordigt alles buiten het adres van het virtuele netwerk dat openbaar bereikbaar is, inclusief resources met openbare IP-adressen. Een van deze resources is bijvoorbeeld de functie Web-apps van Azure App Service.

- AzureTrafficManager: vertegenwoordigt het IP-adres voor Azure Traffic Manager.

- Opslag: Vertegenwoordigt de IP-adresruimte voor Azure Storage. U kunt opgeven of verkeer wordt toegestaan of geweigerd. U kunt ook aangeven of alleen toegang is toegestaan tot een bepaalde regio, maar u kunt geen individuele opslagaccounts selecteren.

- SQL: Vertegenwoordigt het adres voor Azure SQL Database-, Azure Database for MySQL-, Azure Database for PostgreSQL- en Azure Synapse Analytics-services. U kunt aangeven of verkeer is toegestaan of geweigerd en het beperken tot een bepaalde regio.

- AppService: vertegenwoordigt adresvoorvoegsels voor Azure-app Service.

App-beveiligingsgroepen

Met app-beveiligingsgroepen kunt u netwerkbeveiliging configureren voor resources die door specifieke apps worden gebruikt. U kunt virtuele machines logisch groeperen, ongeacht hun IP-adres of subnettoewijzing.

U kunt app-beveiligingsgroepen in een netwerkbeveiligingsgroep gebruiken om een beveiligingsregel toe te passen op een groep resources. Het is eenvoudiger om specifieke app-workloads te implementeren en de schaal hiervan aan te passen. U kunt een nieuwe VM-implementatie toevoegen aan een of meer app-beveiligingsgroepen en die VM haalt automatisch uw beveiligingsregels voor die workload op.

Met een app-beveiligingsgroep kunt u netwerkinterfaces groeperen. U kunt vervolgens die app-beveiligingsgroep gebruiken als bron- of doelregel in een netwerkbeveiligingsgroep.

Uw bedrijf heeft bijvoorbeeld veel front-endservers in een virtueel netwerk. De webservers moeten toegankelijk zijn via de poorten 80 en 8080. Databaseservers moeten toegankelijk zijn via poort 1433. U wijst de netwerkinterfaces voor de webservers toe aan de ene app-beveiligingsgroep en de netwerkinterfaces voor de databaseservers aan een andere app-beveiligingsgroep. Vervolgens maakt u twee regels voor inkomend verkeer in uw netwerkbeveiligingsgroep. Eén regel staat HTTP-verkeer toe naar alle servers in de beveiligingsgroep voor webserver-apps. De andere regel staat SQL-verkeer toe naar alle servers in de beveiligingsgroep voor databaseserver-apps.

Zonder app-beveiligingsgroepen moet u een afzonderlijke regel maken voor elke virtuele machine. U moet ook een netwerkbeveiligingsgroep toevoegen aan een subnet en vervolgens alle VIRTUELE machines toevoegen aan dat subnet.

Het belangrijkste voordeel van app-beveiligingsgroepen is dat het beheer eenvoudiger is. U kunt gemakkelijk netwerkinterfaces toevoegen aan en verwijderen uit een app-beveiligingsgroep terwijl u app-servers implementeert of opnieuw implementeert. U kunt ook dynamisch nieuwe regels toepassen op een app-beveiligingsgroep, die vervolgens automatisch worden toegepast op alle VM's in die app-beveiligingsgroep.

Wanneer gebruikt u netwerkbeveiligingsgroepen

Als best practice moet u altijd netwerkbeveiligingsgroepen gebruiken om uw netwerkassets te beschermen tegen ongewenst verkeer. Netwerkbeveiligingsgroepen bieden u een nauwkeurige controletoegang via de netwerklaag, zonder de potentiële complexiteit van het instellen van beveiligingsregels voor elke VM of virtueel netwerk.