Meervoudige verificatiemethoden configureren

Zoals eerder vermeld in de module, raden we gebruikers aan om meer dan één verificatiemethode te selecteren voor het geval hun primaire methode niet beschikbaar is.

Wanneer een gebruiker zich aanmeldt bij een service waarvoor MFA de eerste keer is vereist, wordt hij of zij gevraagd om de voorkeursmethode voor meervoudige verificatie te registreren, zoals wordt weergegeven in de volgende schermopname:

Tip

Als u de vorige oefening hebt gevolgd en MFA hebt ingeschakeld voor een account en app, kunt u proberen toegang te krijgen tot die app met het opgegeven gebruikersaccount. U ziet nu de voorgaande stroom.

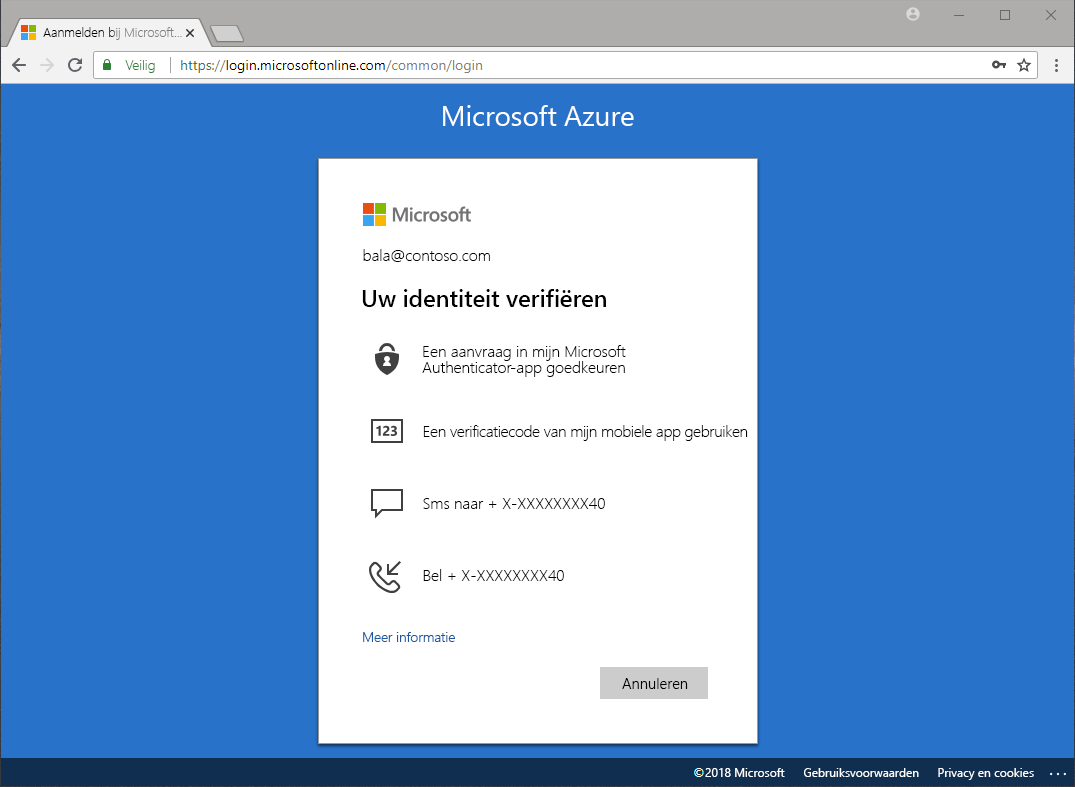

Zodra gebruikers zich aanmelden bij een service of app waarvoor MFA is vereist, vraagt het Aanmeldingsproces van Azure om de verificatiegegevens, zoals wordt weergegeven in de volgende afbeelding:

Azure-verificatiemethoden

Zoals u eerder hebt gezien, zijn er verschillende mogelijke verificatiemethoden die een beheerder kan instellen. Sommige van deze bieden ook ondersteuning voor selfservice voor wachtwoordherstel (SSPR), waarmee gebruikers hun wachtwoord opnieuw kunnen instellen door een secundaire vorm van verificatie op te geven. U kunt deze service koppelen aan Meervoudige Verificatie van Microsoft Entra om de belasting van IT-medewerkers te verlichten.

De volgende tabel bevat een lijst van de verificatiemethoden en de services die deze kunnen gebruiken.

| Verificatiemethode | Services |

|---|---|

| Wachtwoord | Meervoudige verificatie en SSPR van Microsoft Entra |

| Beveiligingsvragen | SSPR |

| E-mailadres | SSPR |

| Windows Hello voor Bedrijven | Meervoudige verificatie en SSPR van Microsoft Entra |

| FIDO2-beveiligingssleutel | Meervoudige verificatie en SSPR van Microsoft Entra |

| Microsoft Authenticator-app | Meervoudige verificatie en SSPR van Microsoft Entra |

| OATH-hardware beveiligingstoken | Meervoudige verificatie en SSPR van Microsoft Entra |

| OATH-softwaretoken | Meervoudige verificatie en SSPR van Microsoft Entra |

| Sms-bericht | Meervoudige verificatie en SSPR van Microsoft Entra |

| Spraakoproep | Meervoudige verificatie en SSPR van Microsoft Entra |

| App-wachtwoorden | Meervoudige verificatie van Microsoft Entra in bepaalde gevallen |

Wachtwoord

Deze methode is de enige die u niet kunt uitschakelen.

Beveiligingsvragen

Deze methode is alleen beschikbaar voor niet-beheerdersaccounts die gebruikmaken van self-service voor wachtwoordherstel.

De beveiligingsvragen van Azure worden privé opgeslagen in een gebruikersobject in de directory. Alleen gebruikers kunnen de vragen beantwoorden en alleen tijdens de registratie. Een beheerder kan de vragen of antwoorden van een gebruiker niet lezen of wijzigen.

Azure biedt 35 vooraf gedefinieerde vragen, allemaal vertaald en gelokaliseerd op basis van de landinstellingen van de browser.

U kunt de vragen aanpassen met behulp van de beheerinterface. Azure geeft ze weer in de taal die is ingevoerd. De maximale lengte is 200 tekens.

E-mailadres

Deze methode is alleen beschikbaar in SSPR. U wordt aangeraden het gebruik van een e-mailaccount te vermijden waarvoor het Microsoft Entra-wachtwoord niet nodig is om toegang te krijgen tot het e-mailaccount.

Windows Hello voor Bedrijven

Windows Hello voor Bedrijven biedt betrouwbare, volledig geïntegreerde biometrische verificatie op basis van gezichtsherkenning of vingerafdrukkoppeling. Windows Hello voor Bedrijven, FIDO2-beveiligingssleutels en Microsoft Authenticator zijn oplossingen zonder wachtwoord.

FIDO2-beveiligingssleutels

FIDO2-beveiligingssleutels zijn een onphishbare, op standaarden gebaseerde en verificatiemethode zonder wachtwoord die elke vormfactor kan bevatten. Fast Identity Online (FIDO) is een open standaard voor verificatie zonder wachtwoord.

Gebruikers kunnen zich registreren en vervolgens een FIDO2-beveiligingssleutel selecteren op de aanmeldingsinterface als hun belangrijkste verificatiemiddel. Deze FIDO2-beveiligingssleutels zijn doorgaans USB-apparaten, maar kunnen ook Bluetooth of NFC gebruiken.

FIDO2-beveiligingssleutels kunnen worden gebruikt om u aan te melden bij hun Microsoft Entra-id of hybride Windows 10-apparaten die zijn toegevoegd aan Microsoft Entra. Ze kunnen eenmalige aanmelding krijgen bij hun cloud- en on-premises resources. Gebruikers kunnen zich ook aanmelden bij ondersteunde browsers.

Microsoft Authenticator-app

Deze methode is beschikbaar voor Android en iOS. Gebruikers kunnen hier hun mobiele app registreren.

De Microsoft Authenticator-app helpt onbevoegde toegang tot accounts te voorkomen. Het pusht een melding die helpt frauduleuze transacties naar uw smartphone of tablet te stoppen. Gebruikers bekijken de melding en bevestigen of weigeren de aanvraag.

Gebruikers kunnen de Microsoft Authenticator-app of een app van een derde partij gebruiken als een softwaretoken om een OATH-verificatiecode te genereren. Nadat de gebruiker de gebruikersnaam en het wachtwoord heeft ingevoerd, voeren de gebruikers de code in die door de app is opgegeven op het aanmeldingsscherm. De verificatiecode biedt een tweede vorm van verificatie. Gebruikers kunnen de Microsoft Authenticator-app ook instellen om een pushmelding te verzenden die ze selecteren en goedkeuren om zich aan te melden.

OATH-hardwaretokens

OATH is een open standaard die aangeeft hoe eenmalige wachtwoordcodes moeten worden gegenereerd. Microsoft Entra ID ondersteunt het gebruik van OATH-TOTP-tokens SHA-1 van de variëteit van 30 seconden of 60 seconden. Klanten kunnen deze tokens krijgen van de leverancier van hun keuze. Geheime sleutels zijn beperkt tot 128 tekens, die mogelijk niet compatibel zijn met alle tokens.

OATH-softwaretokens

Software OATH-tokens zijn doorgaans toepassingen zoals de Microsoft Authenticator-app en andere verificator-apps. Microsoft Entra ID genereert de geheime sleutel, of seed, die invoer is in de app en wordt gebruikt om elke OTP te genereren.

Tekstbericht

Azure stuurt een verificatiecode naar een mobiele telefoon met behulp van sms. De gebruiker moet de code binnen een specifieke periode in de browser invoeren om door te gaan.

Spraakoproep

Azure gebruikt een geautomatiseerd spraaksysteem om het nummer te bellen en de eigenaar gebruikt het toetsenblok om de verificatie te bevestigen. Deze optie is niet beschikbaar voor de gratis/proefversie van de Microsoft Entra-laag.

App-wachtwoord

Bepaalde niet-browser-apps bieden geen ondersteuning voor meervoudige verificatie van Microsoft Entra. Als gebruikers zijn ingeschakeld voor meervoudige verificatie van Microsoft Entra en niet-browser-apps proberen te gebruiken, kunnen ze zich niet verifiëren. Met het app-wachtwoord kunnen gebruikers doorgaan met verifiëren.

Acceptatie controleren

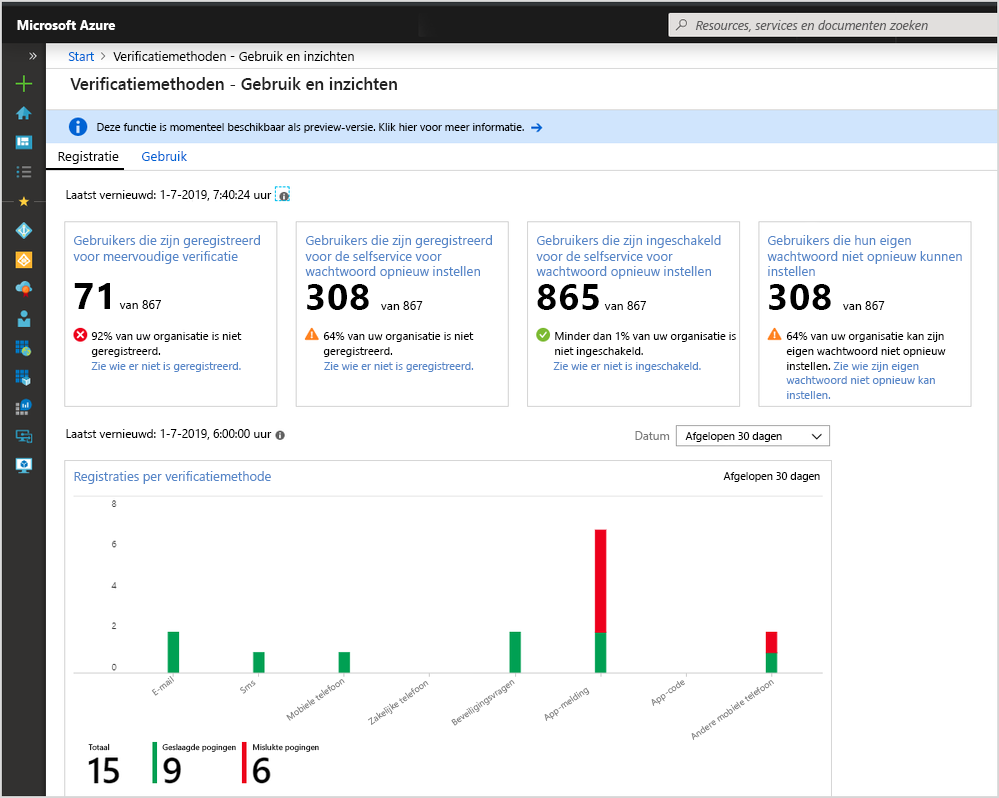

Microsoft Entra-id bevat een weergave Voor gebruik en inzichten in de sectie Bewaking , waar u de activiteit van de verificatiemethoden kunt bewaken. Hier kunt u de acceptatie van MFA en SSPR bekijken:

Naast de algemene registratienummers kunt u ook het slagen en mislukken van registraties per verificatiemethode bekijken. Met dit feit kunt u begrijpen welke verificatiemethoden uw gebruikers het meest hebben geregistreerd en welke eenvoudig te registreren zijn. Deze gegevens worden berekend met behulp van de laatste 30 dagen van auditlogboeken van de gecombineerde registratie van beveiligingsinformatie en SSPR-registratie.

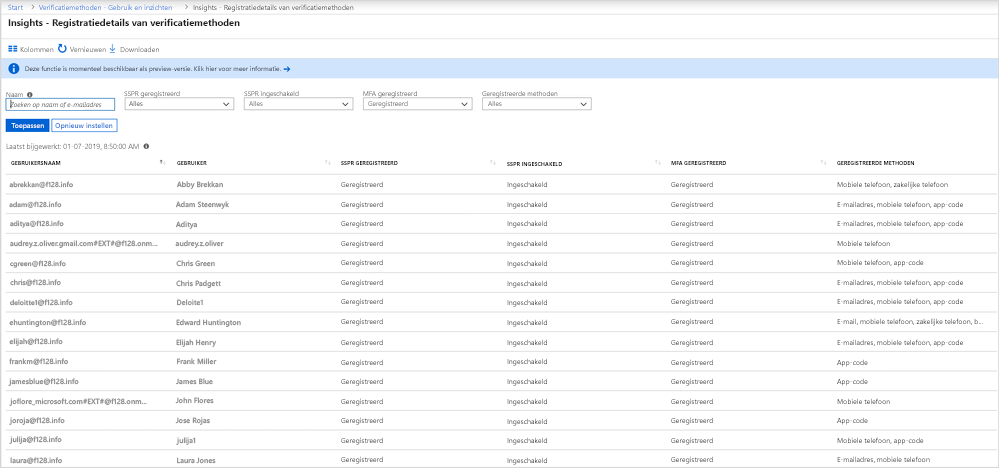

U kunt inzoomen en de meest recente controlegegevens van de registratie voor elke gebruiker weergeven door te klikken op de grafiek.

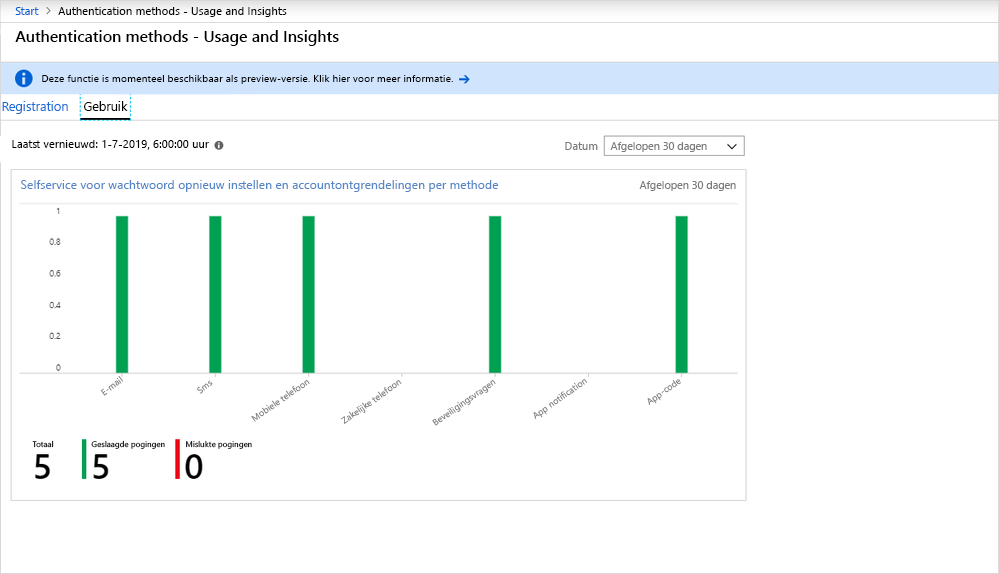

U kunt ook meer informatie vinden over het gebruik van SSPR in uw organisatie via het tabblad Gebruik in de hoofdweergave, zoals wordt weergegeven in de volgende afbeelding: