Oefening: netwerkverkeer routeren via Azure Firewall

In de vorige oefening hebt u Azure Firewall geïmplementeerd. Nu moet u al het netwerkverkeer via de firewall routeren en het verkeer filteren met behulp van firewallregels. Wanneer u klaar bent, beveiligt Azure Firewall uitgaand netwerkverkeer voor Azure Virtual Desktop.

Al het verkeer routeren via de firewall

Configureer voor het subnet dat de hostgroep gebruikt de uitgaande standaardroute om door de firewall te gaan. U voert de volgende drie stappen uit:

- Maak een routetabel in dezelfde resourcegroep als de VM's en firewall van uw hostgroep.

- Koppel de routetabel aan het subnet dat uw hostgroep-VM's gebruiken.

- Voeg in de routetabel de route toe aan de firewall.

Nadat u deze stappen hebt voltooid, wordt al het verkeer doorgestuurd naar Azure Firewall.

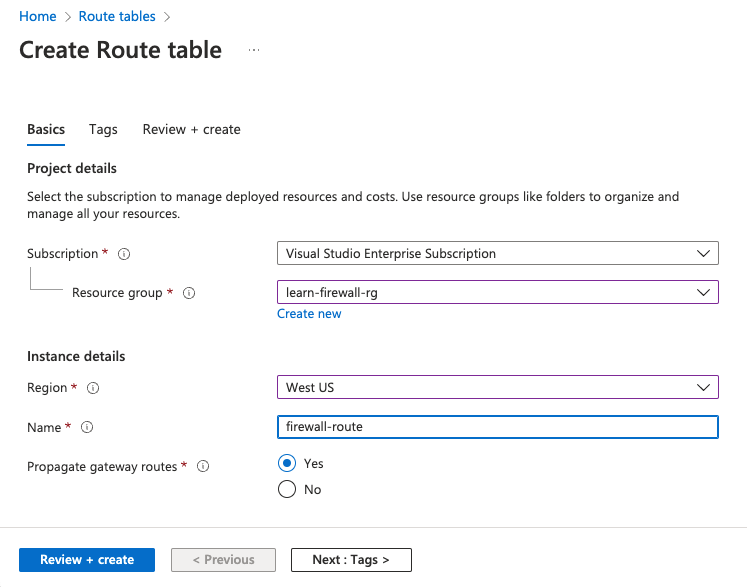

Routetabel maken

Eerst maakt u een routetabel met de naam firewallroute.

Zoek en selecteer in Azure Portalroutetabellen.

Selecteer +maken.

Gebruik de volgende waarden:

Veld Waarde Abonnement Uw abonnement Resourcegroep learn-firewall-rg Regio Selecteer dezelfde locatie die u eerder hebt gebruikt. Naam firewall-route

Selecteer Beoordelen + maken>Maken.

Nadat de implementatie is voltooid, selecteert u Ga naar de resource.

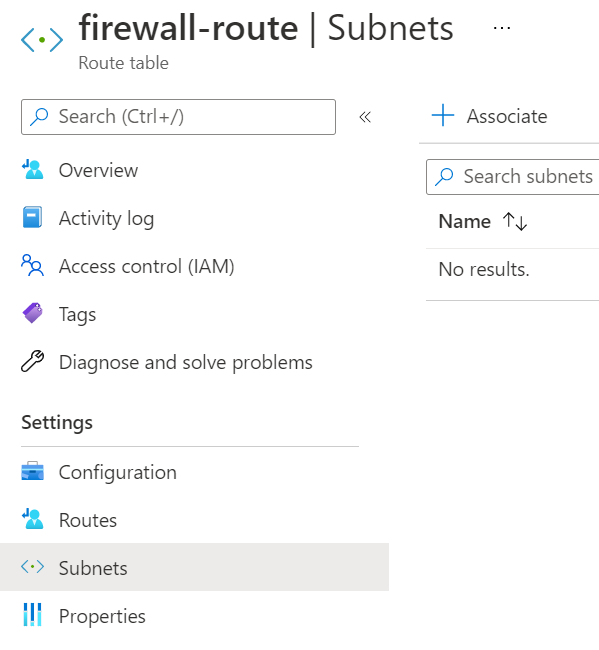

Routetabel koppelen aan het subnet van de workload

Nu koppelt u firewallroute aan het subnet van de hostgroep.

Selecteer bij firewall-route, onder Instellingen, Subnetten.

Selecteer en koppel.

Selecteer de volgende waarden:

Veld Waarde Virtueel netwerk hostVNet Subnetwerk hostSubnet Selecteer OK en wacht totdat de koppeling is toegevoegd.

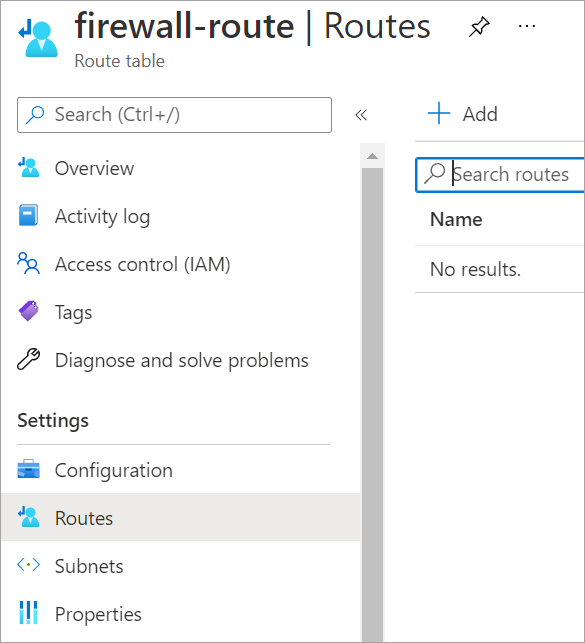

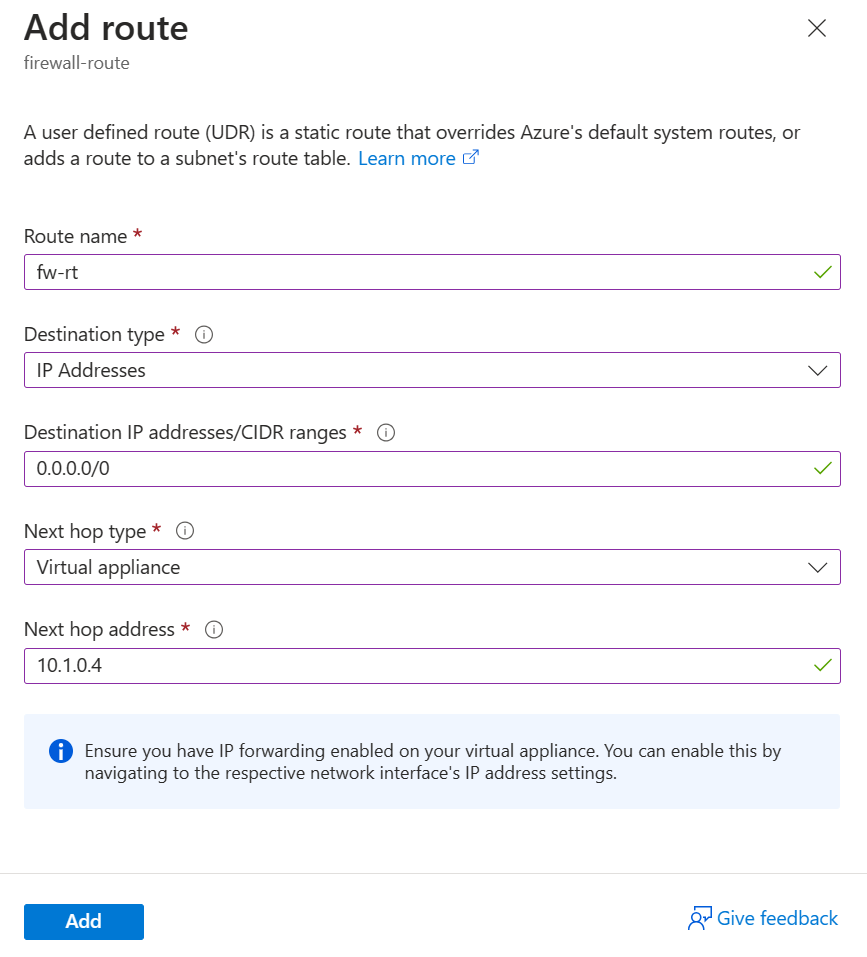

Route toevoegen aan routetabel

De laatste stap is het toevoegen van een route aan Azure Firewall in de routetabel. Nadat u deze stap hebt voltooid, wordt al het netwerkverkeer in het virtuele netwerk van de hostgroep gerouteerd via Azure Firewall.

Selecteer onder Instellingende optie Routes.

Selecteer +toevoegen.

Voer de volgende waarden in:

Veld Waarde Routenaam fw-rt Doeltype IP-adressen DOEL-IP-adressen/CIDR-bereiken 0.0.0.0/0 Het volgende hoptype Virtueel apparaat Adres van de volgende hop Plak het privé-IP-adres van de firewall uit de vorige oefeningseenheid. Deze vindt u op uw firewallpagina, vermeld als privé-IP-adres van de firewall.

Selecteer toevoegen.

Een toepassingsregelverzameling maken

Standaard weigert de firewall de toegang tot alles, dus u moet voorwaarden configureren waaronder verkeer wordt toegestaan via de firewall.

Maak een verzameling toepassingsregels met regels om Azure Virtual Desktop toegang te geven tot verschillende FQDN's (Fully Qualified Domain Names).

Zoek en selecteer in de Azure Portal Firewalls.

Selecteer de learn-fw firewall.

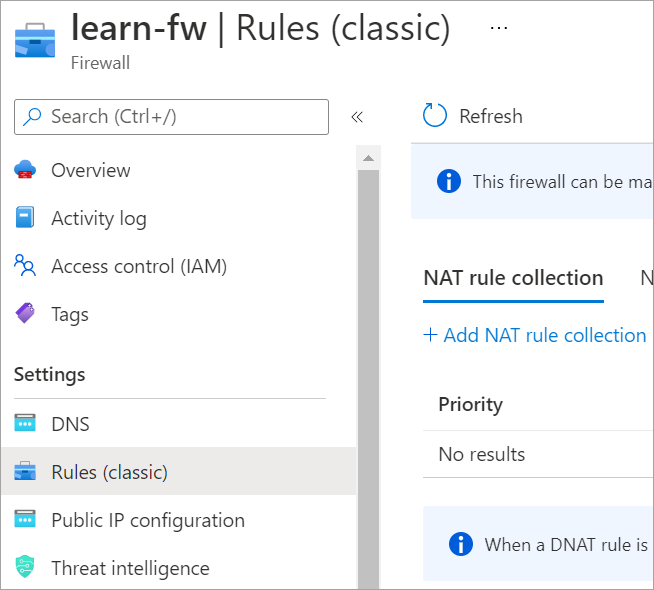

Selecteer onder Instellingenregels (klassiek).

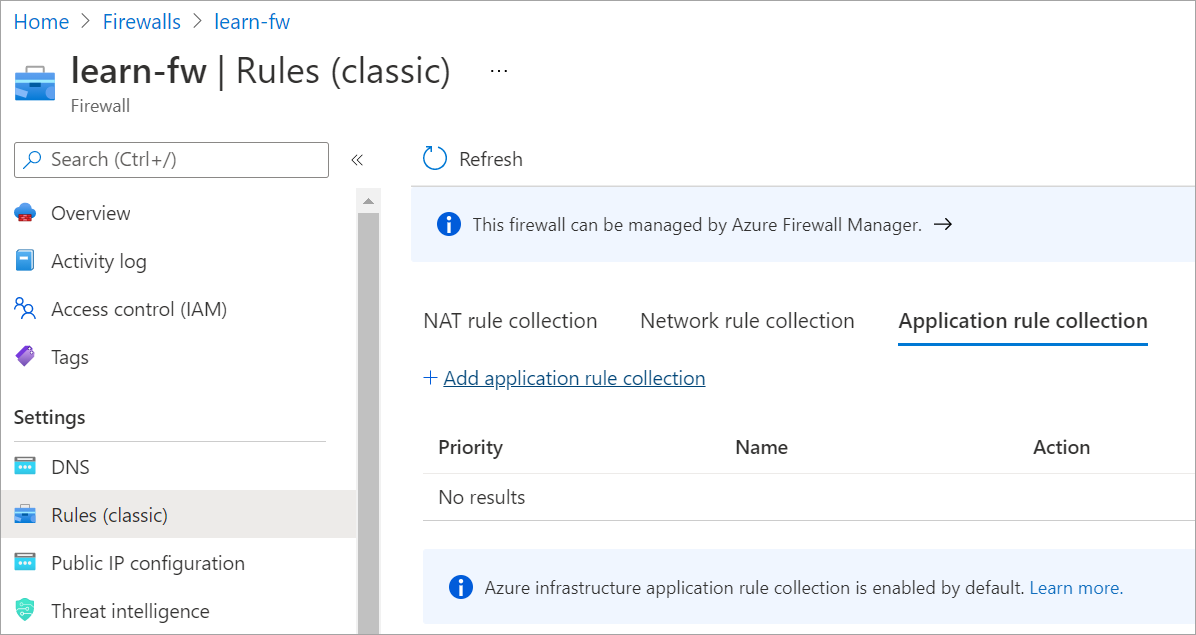

Selecteer het tabblad toepassingsregelverzameling en selecteer Toepassingsregelverzameling toevoegen.

Voer de volgende gegevens in:

Veld Waarde Naam app-coll01 Voorrang 200 Handeling Toestaan Voer onder Regelsin de sectie FQDN-tags de volgende gegevens in:

Veld Waarde Naam sta-virtueel-bureaublad-toe Brontype IP-adres Bron Adresruimte voor hostVNet, zoals 10.0.0.0/16 FQDN-tags Windows Virtual Desktop Voer onder Regelsin de sectie Doel-FQDN's de volgende gegevens in:

Veld Waarde Naam opslag service bus-accounts toestaan Brontype IP-adres Bron Adresruimte voor hostVNet, zoals 10.0.0.0/16 Protocol:Poort https Doel-FQDNs *xt.blob.core.windows.net,*eh.servicebus.windows.net,*xt.table.core.windows.netWanneer u klaar bent, ziet het formulier eruit zoals in de volgende afbeelding:

Selecteer toevoegen.

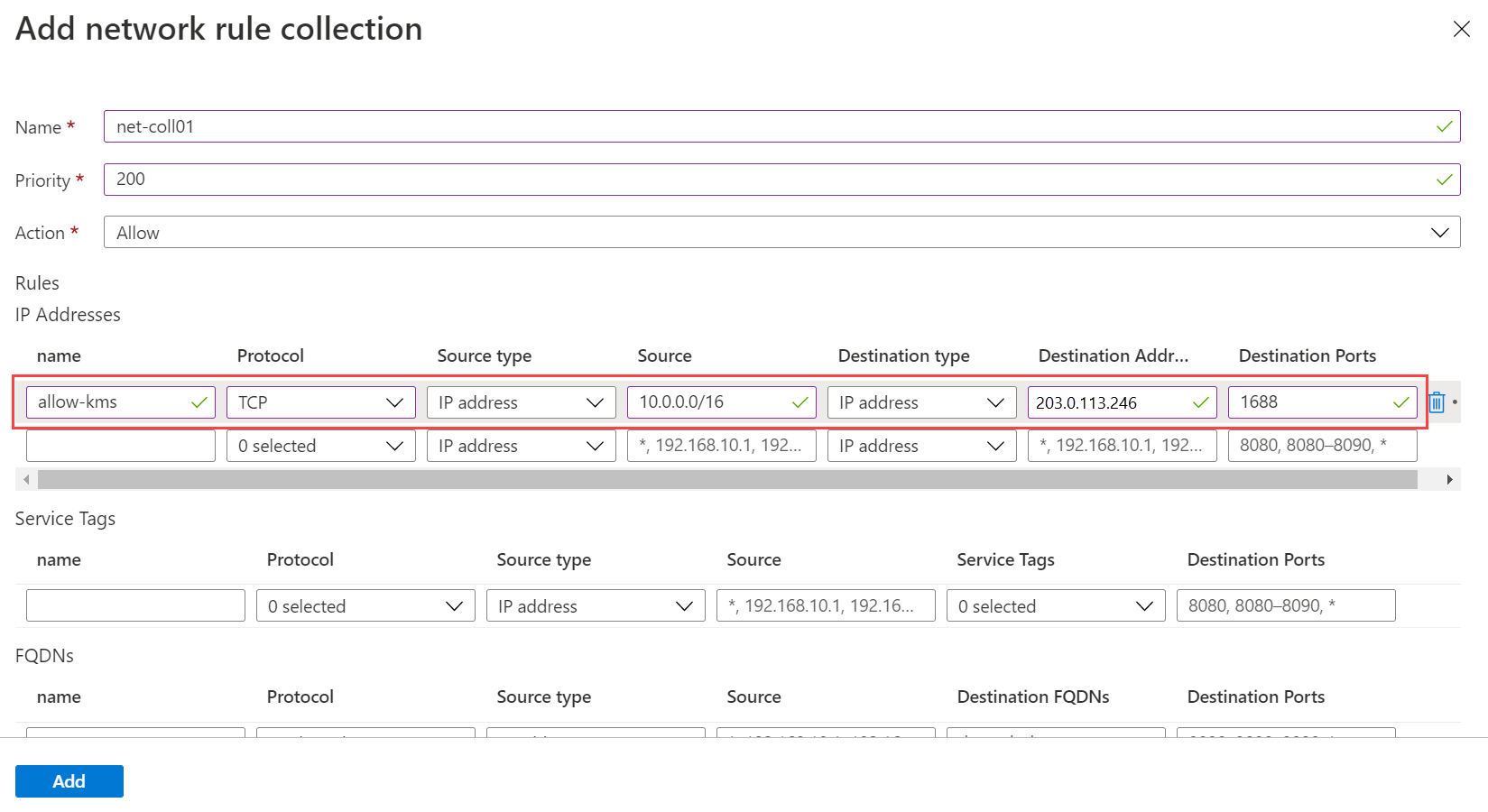

Een netwerkregelverzameling maken

Stel dat ons scenario gebruikmaakt van Microsoft Entra Domain Services (Microsoft Entra Domain Services), dus u hoeft geen netwerkregel te maken om DNS toe te staan. U moet echter wel een regel maken om verkeer van uw Azure Virtual Desktop-VM's naar de Windows-activeringsservice toe te staan. Gebruik voor onze netwerkinstelling voor Key Management Services (KMS) het IP-adres van de bestemming van de KMS-server voor de wereldwijde Azure-cloud.

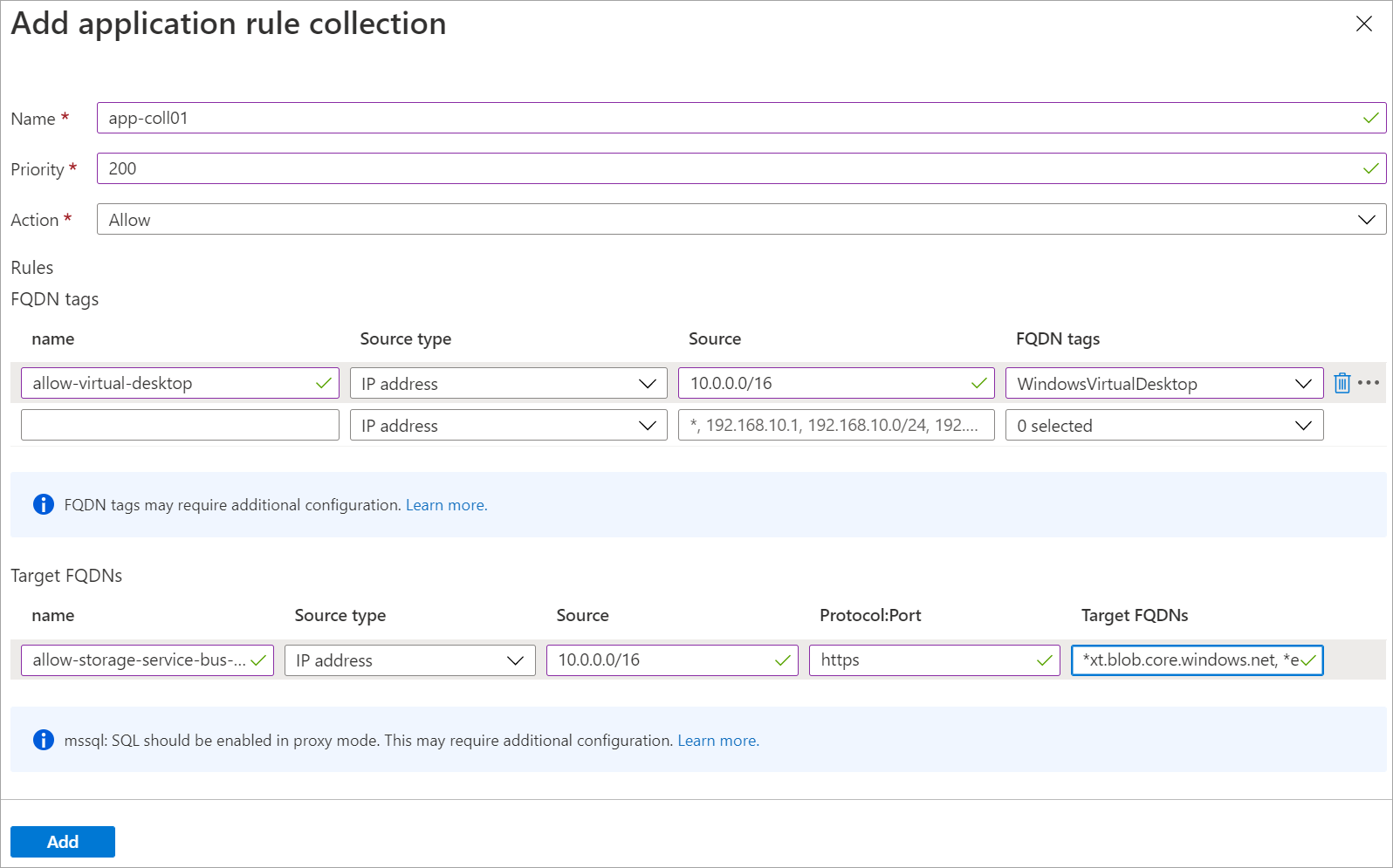

Selecteer in learn-fw>Regels (klassiek)de netwerkregelverzameling .

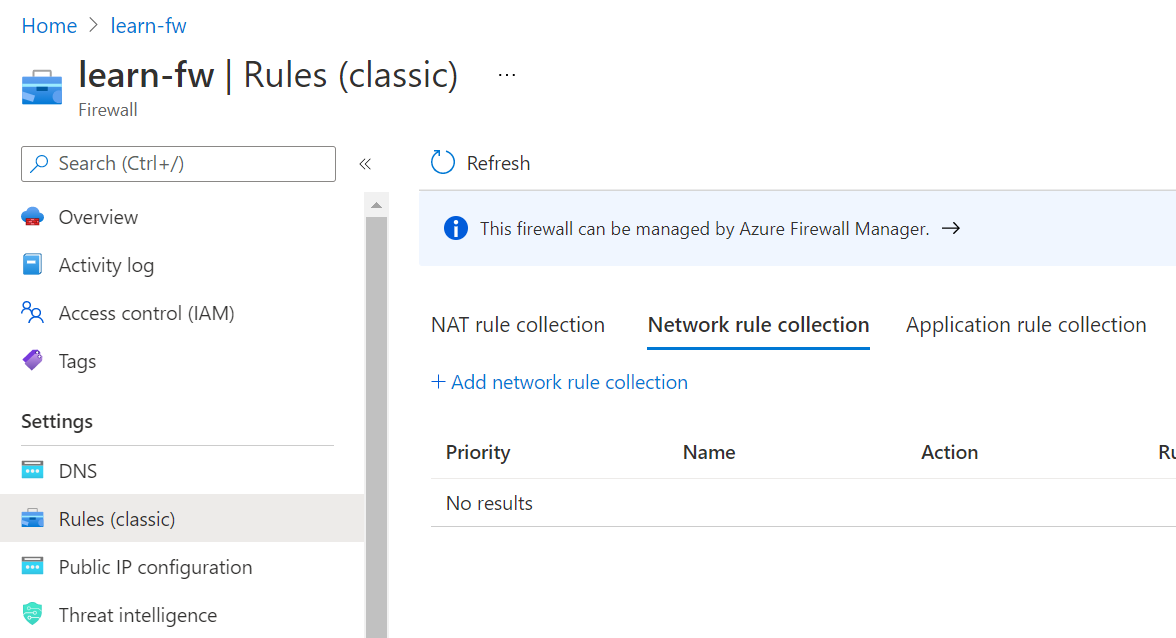

Selecteer het tabblad Netwerkregelverzameling en selecteer vervolgens Verzameling netwerkregels toevoegen.

Voer de volgende gegevens in:

Veld Waarde Naam net-coll01 Voorrang 200 Actie Toestaan Voer onder Regelsin de sectie IP-adressen de volgende gegevens in:

Veld Waarde Naam allow-kms Protocol TCP Brontype IP-adres Bron Adresruimte voor hostVNet, zoals 10.0.0.0/16 Doeltype IP-adres Doeladres 23.102.135.246 Doelpoorten 1688 Wanneer u klaar bent, ziet het formulier eruit zoals in de volgende afbeelding:

Selecteer toevoegen.

Uw werk controleren

Op dit moment hebt u al het netwerkverkeer voor Azure Virtual Desktop gerouteerd via de firewall. Laten we controleren of de firewall werkt zoals verwacht. Uitgaand netwerkverkeer van de hostgroep moet worden gefilterd via de firewall naar de Azure Virtual Desktop-service. U kunt controleren of de firewall verkeer naar de service toestaat door de status van de serviceonderdelen te controleren.

Voer in Azure Cloud Shell de volgende opdracht uit:

"rdgateway", "rdbroker","rdweb"|% ` {Invoke-RestMethod -Method:Get ` -Uri https://$_.wvd.microsoft.com/api/health}|ft ` -Property Health,TimeStamp,ClusterUrlU krijgt ongeveer de volgende resultaten, waarbij alle drie de onderdeelservices als in orde worden vermeld:

Health TimeStamp ClusterUrl ------ --------- ---------- RDGateway is Healthy 7/2/2021 6:00:00 PM https://rdgateway-c101-cac-r1.wvd.microsoft.com/ RDBroker is Healthy 7/2/2021 6:00:00 PM https://rdbroker-c100-cac-r1.wvd.microsoft.com/ RDWeb is Healthy 7/2/2021 6:00:00 PM https://rdweb-c100-cac-r1.wvd.microsoft.com/Als een of meer onderdelen niet in orde zijn, werkt de firewall niet zoals verwacht.