Uitgaande netwerktoegang toestaan voor Azure Virtual Desktop

Wanneer u een Azure Firewall-implementatie plant om een workload zoals Azure Virtual Desktop te beveiligen, moet u weten welke regels moeten worden geïmplementeerd om het juiste netwerkverkeer toe te staan.

In het voorbeeld van het boekhoudbedrijf herinnert u zich eraan dat u geen onbevoegd netwerkverkeer in uw Azure Virtual Desktop-omgeving kunt hebben. U wilt uitgaand netwerkverkeer voor Azure Virtual Desktop beperken met behulp van Azure Firewall.

Azure Virtual Desktop werkt alleen als de hostgroep uitgaande internettoegang nodig heeft tot de Azure Virtual Desktop-service. De hostgroep heeft mogelijk ook uitgaande internettoegang nodig voor uw gebruikers.

Firewallregels maken

Als u het juiste netwerkverkeer voor Azure Virtual Desktop wilt toestaan, moet u toepassings- en netwerkfirewallregels maken. U moet uitgaande netwerktoegang van de hostgroep tot Azure Virtual Desktop en ondersteunende services toestaan. Afhankelijk van de behoeften van uw organisatie wilt u mogelijk beveiligde, uitgaande internettoegang voor uw eindgebruikers inschakelen.

Toepassingsregels configureren

Als u de uitgaande netwerktoegang van de hostgroep tot Azure Virtual Desktop wilt toestaan, maakt u een verzameling toepassingsregels met de volgende twee regels:

| Regel | Beschrijving |

|---|---|

| Azure Virtual Desktop toestaan | Gebruik de FQDN-tag WindowsVirtualDesktop om verkeer van het virtuele netwerk van de hostgroep toe te staan. |

| Opslag- en servicebusaccounts toestaan | Gebruik doel-FQDN's om toegang vanuit het virtuele netwerk van de hostgroep toe te staan tot de set opslag- en servicebusaccounts die door de hostgroep worden gebruikt. Gebruik FQDN's met jokertekens om de benodigde toegang mogelijk te maken, of voeg, om meer beperkend te zijn, de exacte FQDN's toe. |

In de volgende tabel ziet u de doelopties die u kunt gebruiken om een regel te maken waarmee opslag- en Service Bus-accounts zijn toegestaan:

| Opties | FQDNs die moeten worden gebruikt |

|---|---|

| Wildcard-FQDN |

*xt.blob.core.windows.net, *eh.servicebus.windows.net |

| Exacte FQDNs | Gebruik de volgende Log Analytics-query in Azure Monitor-logboeken om de exacte vereiste FQDN's weer te geven die door de hostgroep worden gebruikt. |

AzureDiagnostics

| where Category == "AzureFirewallApplicationRule"

| search "Deny"

| search "gsm*eh.servicebus.windows.net" or "gsm*xt.blob.core.windows.net"

| parse msg_s with Protocol " request from " SourceIP ":" SourcePort:int " to " FQDN ":" *

| project TimeGenerated,Protocol,FQDN

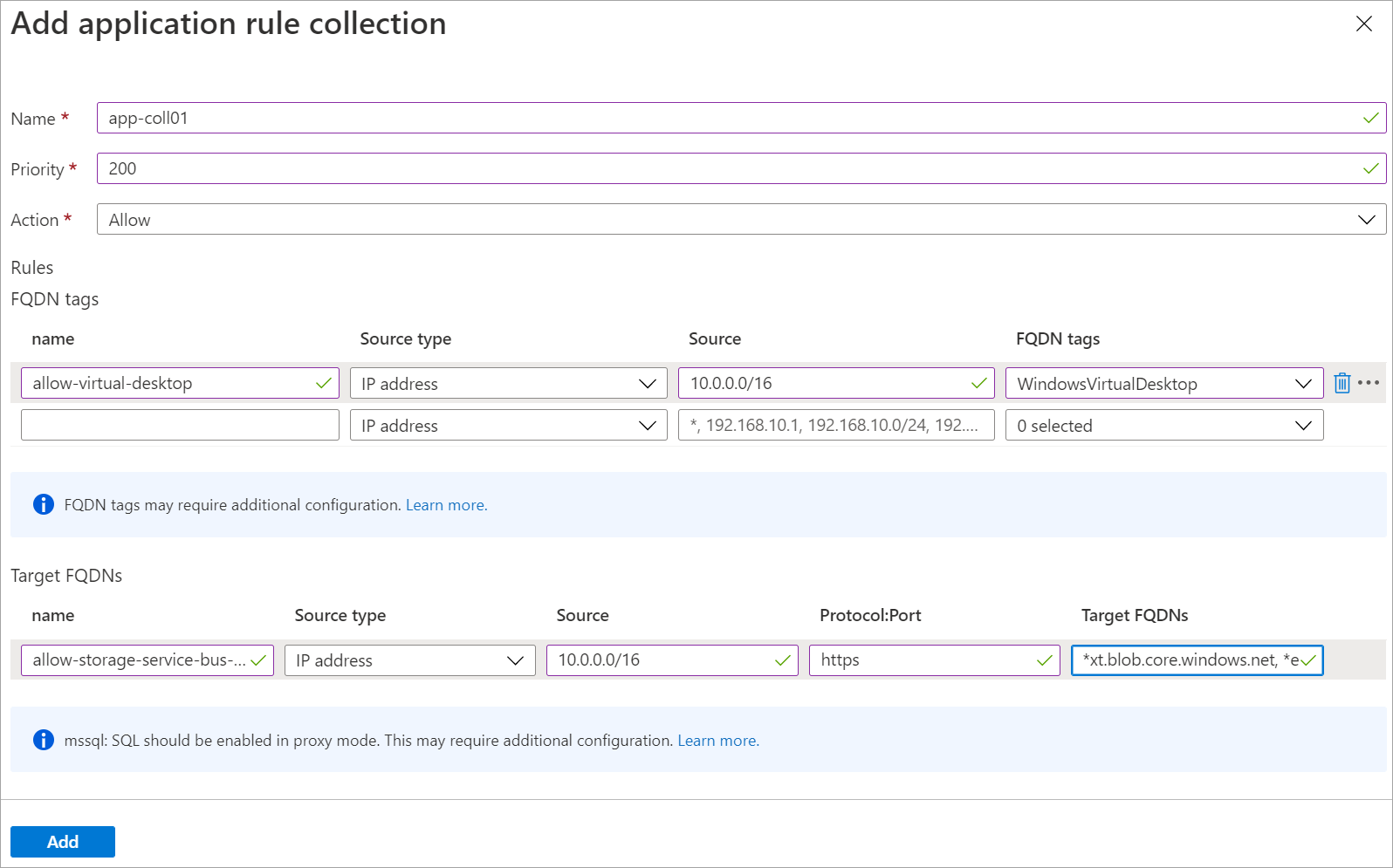

Wanneer u beide regels toevoegt, ziet uw regelverzameling er ongeveer als volgt uit:

In de volgende oefening doorloopt u de specifieke stappen voor het maken van de verzameling toepassingsregels.

Netwerkregels configureren

Als u wilt dat Azure Virtual Desktop werkt, moet u Azure Firewall-regels voor DNS en de Windows-activeringsservice toevoegen.

Maak een verzameling netwerkregels en voeg de volgende regels toe:

| Regel | Beschrijving |

|---|---|

| DNS toestaan | Sta verkeer van uw privé-IP-adres van active Directory-domeinserver toe naar * voor TCP- en UDP-poorten 53. Sommige implementaties hebben mogelijk geen DNS-regels nodig. Microsoft Entra Domain Services stuurt bijvoorbeeld DNS-query's door naar Azure DNS op 168.63.129.16. |

| KMS toestaan | Sta verkeer van uw Azure Virtual Desktop-VM's toe naar TCP-poort 1688 van de Windows-activeringsservice. |

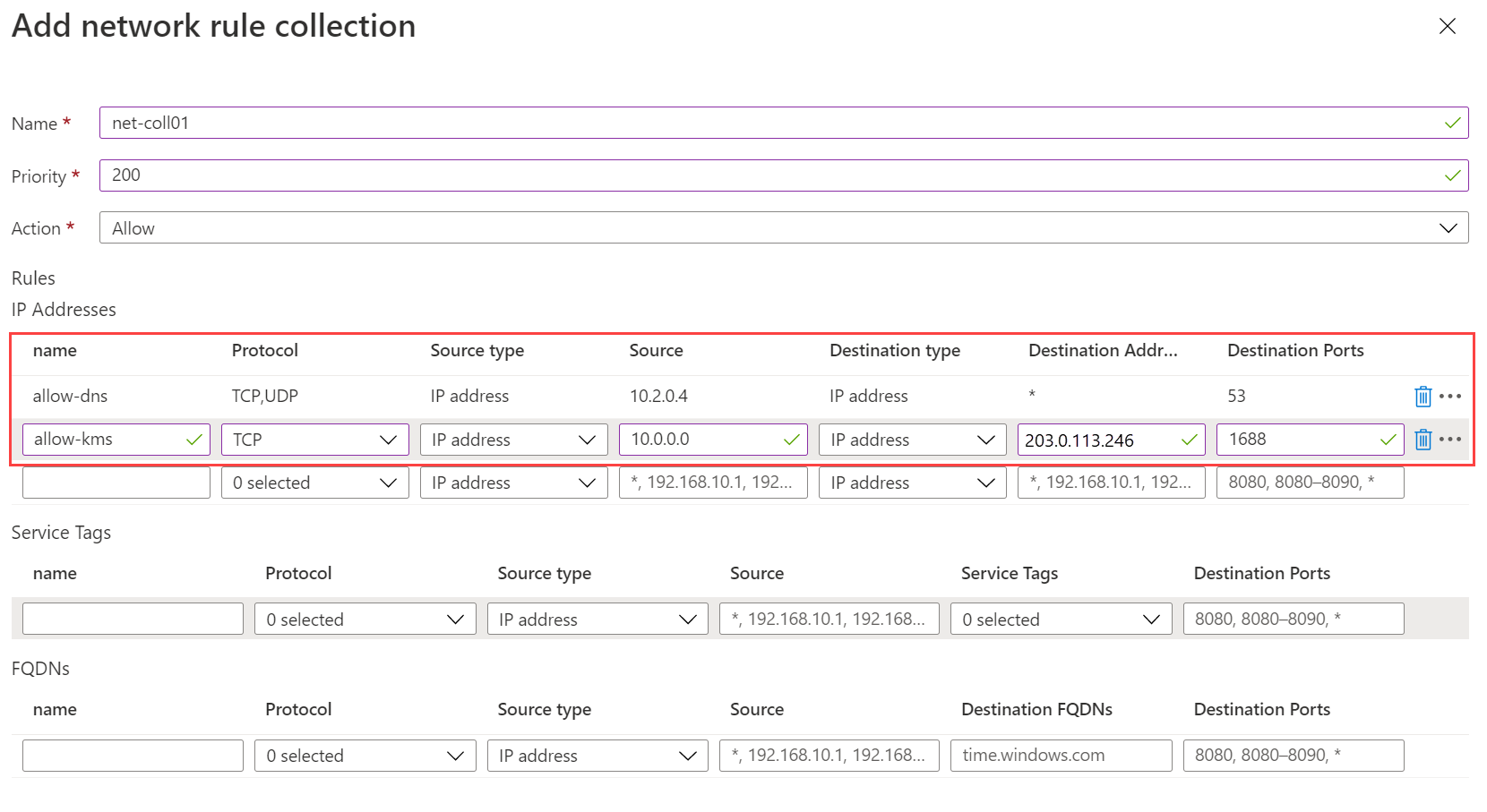

Wanneer u beide netwerkregels toevoegt, ziet uw regelverzameling er ongeveer als volgt uit:

In de volgende oefening doorloopt u de specifieke stappen voor het maken van een verzameling netwerkregels.

Veilige uitgaande internettoegang voor uw gebruikers toestaan

Mogelijk moet u meer Azure Firewall-toepassings- en netwerkregels maken wanneer u gebruikers uitgaande internettoegang wilt toestaan.

Als u een goed gedefinieerde lijst met toegestane bestemmingen hebt, zoals Microsoft 365, gebruikt u Azure Firewall-toepassings- en netwerkregels om verkeer van eindgebruikers rechtstreeks naar de bestemmingen te routeren. Zie de resources in de sectie Samenvatting van deze module voor informatie over het IP-adres en de URL-webservice van Office 365.

Mogelijk wilt u uitgaand internetverkeer van gebruikers filteren met behulp van een bestaande, on-premises, beveiligde webgateway. Hiervoor kunt u webbrowsers of andere toepassingen configureren die worden uitgevoerd in de Azure Virtual Desktop-hostgroep met een expliciete proxyconfiguratie. U kunt bijvoorbeeld opdrachtregelopties van Microsoft Edge gebruiken om proxyinstellingen te configureren. Deze proxy-instellingen beïnvloeden alleen internettoegang voor uw gebruikers en staan uitgaand verkeer van de Azure Virtual Desktop-service rechtstreeks via Azure Firewall toe. Zie de resources in de sectie Samenvatting van deze module voor meer informatie.