Beheer van minimale bevoegdheden definiëren

Een bedrijf van IT-beveiligingsspecialisten werkt bij Contoso. Ze hebben een rapport voor het hoofdbord opgesteld. Het rapport identificeert dat de meeste beveiligingsschendingen of incidenten met gegevensverlies bij Contoso in het recente verleden het gevolg waren van menselijke fouten, schadelijke activiteiten of beide.

Het rapport gaf talloze voorbeelden, waaronder aanmelden met beheerdersbevoegdheden en het uitvoeren van standaardgebruikerstaken. In één geciteerd voorbeeld heeft een gebruiker zich aangemeld met ondernemingsbeheerdersrechten en een e-mailbijlage geopend die schadelijke code heeft uitgevoerd. Die code had vervolgens volledige beheerdersrechten voor de Contoso-onderneming, omdat de gebruiker die deze heeft uitgevoerd volledige beheerdersrechten had.

Overzicht

Minimale bevoegdheid is het concept van het beperken van toegangsrechten tot alleen die rechten die nodig zijn om een specifieke taak of taakrol uit te voeren. U kunt dit principe toepassen op:

- Gebruikersaccounts.

- Serviceaccounts.

- Rekenprocessen.

Hoewel dit principe gemakkelijk te begrijpen is, kan het complex zijn om te implementeren. Als gevolg hiervan wordt in veel gevallen niet aan minimale bevoegdheden gehouden.

Het principe geeft aan dat alle gebruikers zich moeten aanmelden met een gebruikersaccount met de minimale machtigingen die nodig zijn om de huidige taak te voltooien en niets meer. Dit principe biedt bescherming tegen schadelijke code, onder andere aanvallen. Dit geldt voor computers en de gebruikers van deze computers.

Het probleem is natuurlijk dat beheerders zich meestal niet willen aanmelden met een standaardgebruikersaccount voor hun dagelijkse taken en zich vervolgens afmelden en weer aanmelden als beheerder wanneer ze het wachtwoord van een gebruiker opnieuw moeten instellen. Het is tijdrovend en het is een gedoe. Om dit probleem op te lossen, moet u een manier vinden om de typische beveiligingsrisico's te identificeren. Vervolgens moet u een minder intrusief principe van minimale bevoegdheden plannen.

Beveiligingsprinciplen identificeren

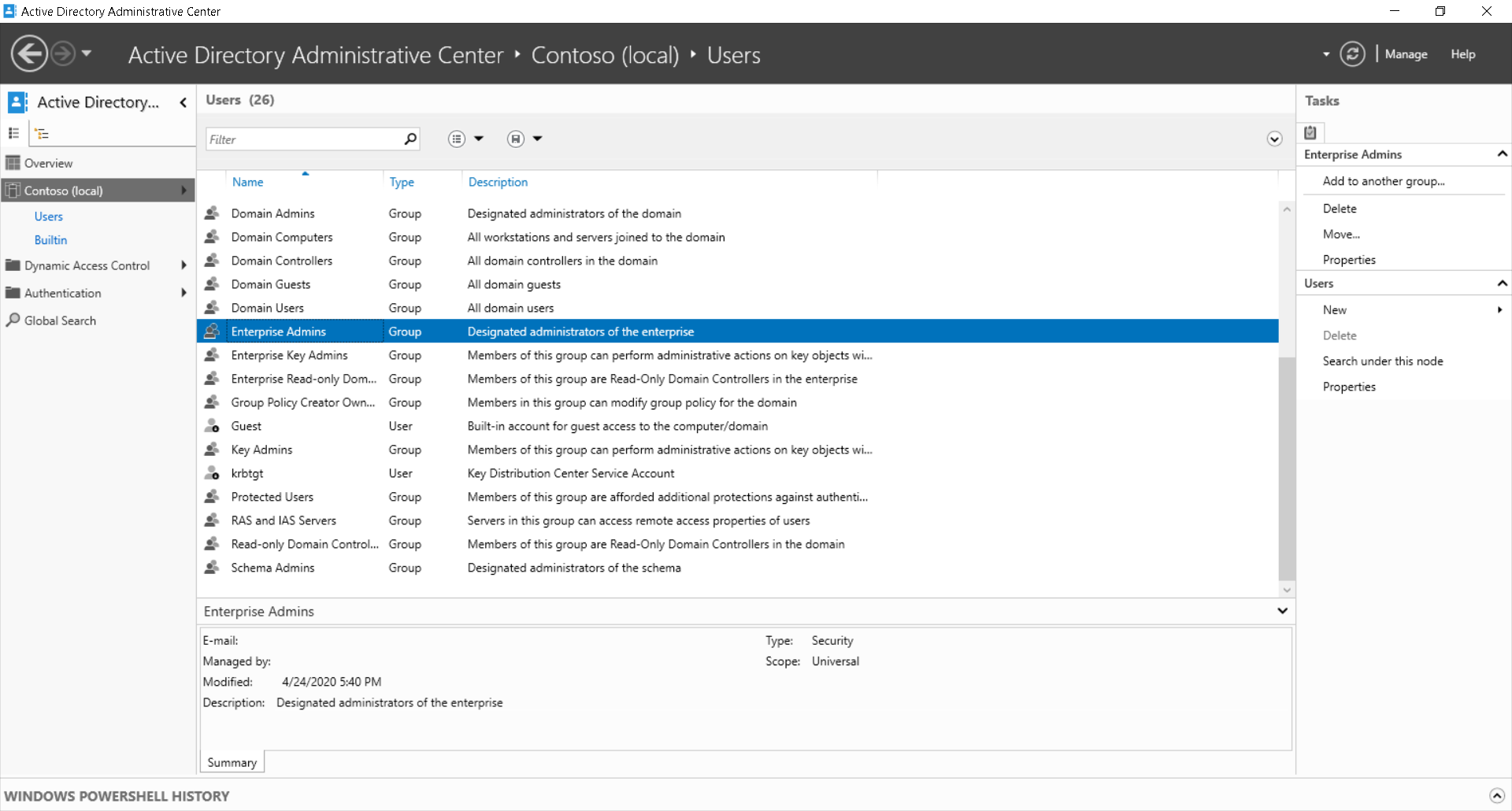

In een on-premises omgeving moet u bepalen welke beveiligingsprincipals (gebruikers en groepen) deel uitmaken van beheergroepen. In Active Directory-domein Services (AD DS) zijn er verschillende gevoelige beheergroepen. Deze worden beschreven in de volgende tabel.

| Groep | Beschrijving |

|---|---|

| Enterprise Admins | Deze universele beveiligingsgroep bevindt zich in de map Gebruikers van het hoofddomein van het AD DS-forest. Leden kunnen elke beheertaak overal in het forest uitvoeren. Er zijn weinig beheertaken waarvoor lidmaatschap van ondernemingsadministreert vereist is. Standaard behoort alleen het gebruikersaccount Administrator van het foresthoofddomein tot Ondernemingsadministratoren. |

| Domain Admins | Deze globale beveiligingsgroep bevindt zich in de map Gebruikers van elk domein in uw AD DS-forest. Leden kunnen elke beheertaak overal in het lokale domein uitvoeren. Standaard behoort alleen het gebruikersaccount Administrator van het lokale domein tot domeinadministratoren. |

| Schema Admins | Deze universele beveiligingsgroep bevindt zich in de map Gebruikers van het foresthoofddomein. Leden kunnen de eigenschappen van het AD DS-schema wijzigen. Schemawijzigingen zijn niet vaak, maar significant in hun effect. Standaard behoort alleen het gebruikersaccount van de beheerder van het foresthoofddomein tot schemabeheerders. |

| Beheerders | Deze lokale beveiligingsgroep van het domein bevindt zich in de map Builtin in AD DS. De lokale groep Administrators bestaat ook op alle computers in uw AD DS-forest. Beheerders hebben volledige en onbeperkte toegang tot het domein (of computer). Normaal gesproken worden de groepen Ondernemingsadministratoren en Domeinadministratoren toegevoegd aan de groepen Administrators op alle computers in uw forest. |

Notitie

Het AD DS-schema is een verzameling objecten en hun eigenschappen, ook wel klassen en kenmerken genoemd.

Andere ingebouwde groepen met beveiligingsbevoegdheden zijn:

- Accountoperators.

- Serveroperators.

- Belangrijke beheerders.

- Ondernemingssleutelbeheerders.

Groepslidmaatschappen wijzigen

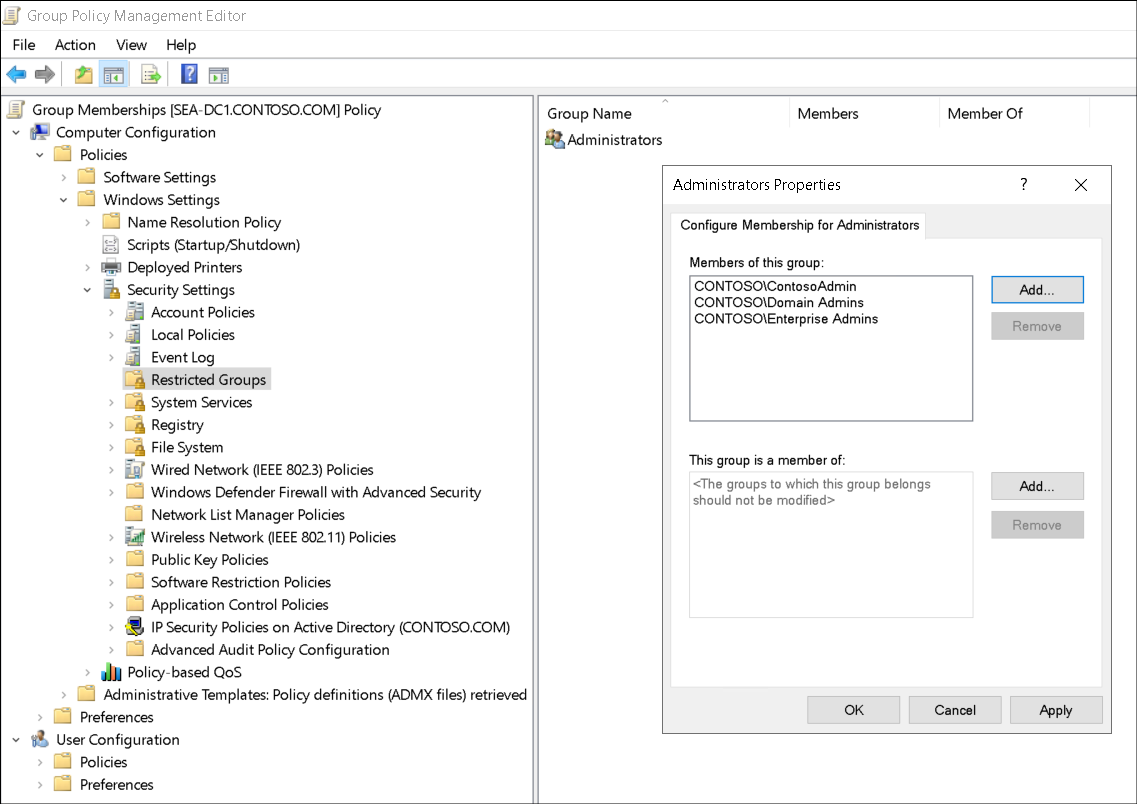

Nadat u hebt bepaald welke gebruikers en groepen deel uitmaken van beheergroepen, kunt u de benodigde wijzigingen aanbrengen. U kunt groepsbeleidsobjecten (GPO's) in een AD DS-omgeving gebruiken om dit proces te versnellen. Gebruik de functie Beperkte groepen om het lidmaatschap van groepen te beheren op alle computers waarop het groepsbeleidsobject van invloed is. Gebruik de volgende procedure:

- Open Groepsbeleidsbeheer en maak en koppel vervolgens een groepsbeleidsobject aan het domeinobject.

- Open het groepsbeleidsobject om te bewerken.

- Zoek computerconfiguratie, beleid, Windows-instellingen, beveiligingsinstellingen, beperkte groepen.

- Klik met de rechtermuisknop op of activeer het contextmenu voor beperkte groepen en selecteer Groep toevoegen.

- Voeg in het dialoogvenster Groep toevoegen de vereiste groep toe.

- Voeg de leden toe aan de groep of voeg de groep als lid toe aan een andere groep.

- Selecteer OK om het proces te voltooien.

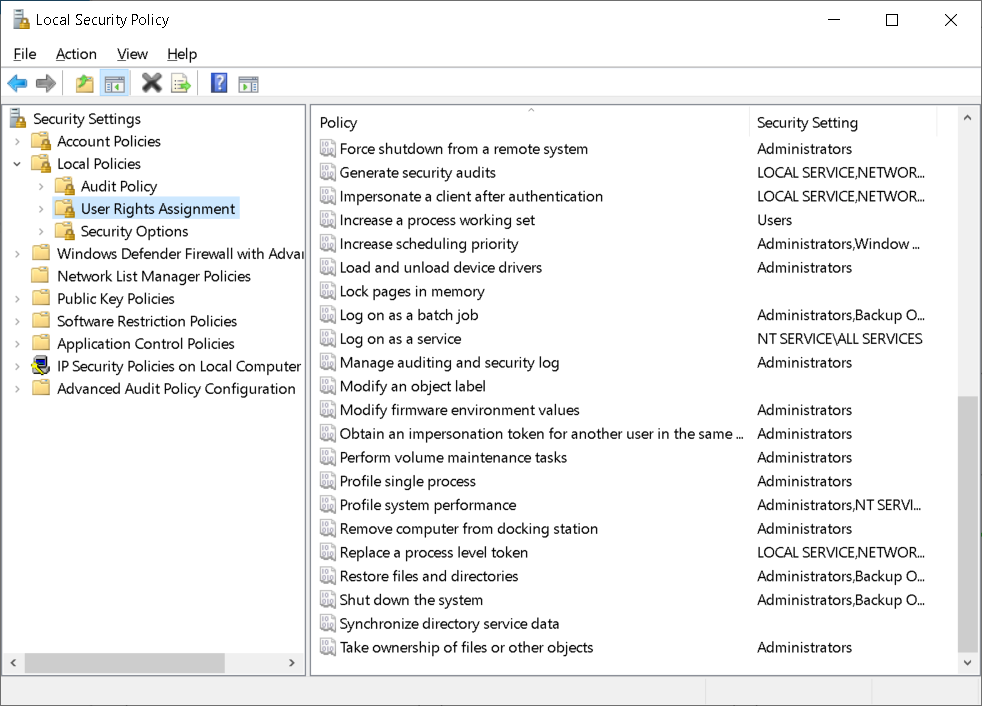

Momenteel toegewezen rechten bepalen

Nadat u de beveiligingsprinciplen in uw omgeving hebt gewijzigd, moet u bepalen welke rechten deze principals al hebben. Als een gebruiker behoort tot een gevoelige beheergroep, zoals Beheerders, kan die gebruiker elke taak uitvoeren en elk recht uitoefenen op de computer of het domein waar de groep bestaat.

Notitie

Een recht is de mogelijkheid om een beheertaak uit te voeren. Een machtiging is de mogelijkheid om toegang te krijgen tot een object in het bestandssysteem, in AD DS of elders.

Een gebruiker kan echter behoren tot andere groepen waaraan rechten of bevoegdheden zijn toegewezen. Het kan ook zijn dat een gebruiker rechtstreeks een recht krijgt toegewezen.

U kunt de console Lokaal beveiligingsbeleid gebruiken om te bepalen welke rechten zijn toegewezen. Gebruik de volgende procedure:

- Selecteer Start en selecteer vervolgens Windows-systeembeheer.

- Selecteer Lokaal beveiligingsbeleid.

- Vouw in Lokaal beveiligingsbeleid lokaal beleid uit en vouw vervolgens Toewijzing van gebruikersrechten uit.

- Controleer en bewerk indien nodig de waarde van de beveiligingsinstelling voor elk weergegeven beleid .

Tip

Wijs altijd een beleid toe aan een groep en niet rechtstreeks aan een gebruiker. Dit helpt bij doorlopend beheer. Wanneer iemands functie verandert, hoeft u alleen hun groepslidmaatschappen te wijzigen in plaats van alle gebruikersrechtentoewijzingen die u aan hun gebruikersaccount hebt toegewezen, opnieuw te bekijken.

Gebruikersaccountbeheer implementeren

Gebruikersaccountbeheer (UAC) is een beveiligingsfunctie waarmee gebruikers de status van hun beheerdersaccount kunnen beperken tot die van een standaardgebruikersaccount. Wanneer de gebruiker echter een taak wil uitvoeren waarvoor beheerderscapaciteit is vereist, aangeduid als benodigde bevoegdheden, wordt de gebruiker gevraagd om die uitbreiding te bevestigen. Standaard vraagt UAC de gebruiker als volgt om benodigde bevoegdheden uit te voeren:

- Als de gebruiker een beheerder is, wordt de gebruiker gevraagd om de benodigde bevoegdheden te bevestigen.

- Als de gebruiker een standaardgebruiker is, wordt deze gevraagd om beheerdersreferenties.

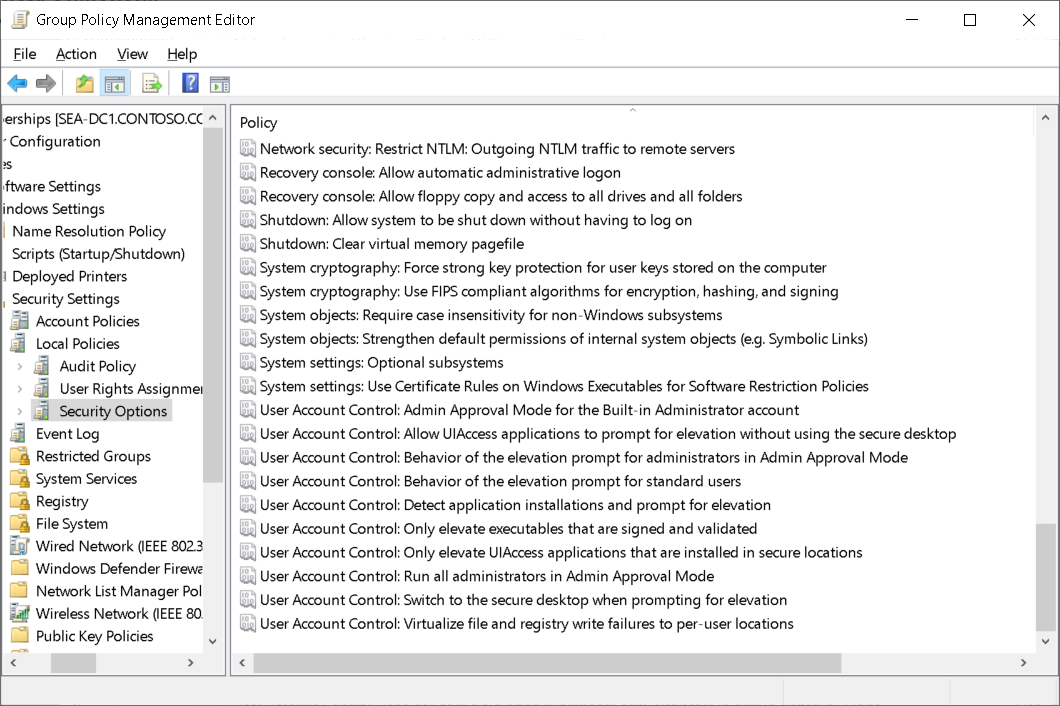

U kunt UAC-prompts en -gedrag beheren met behulp van GPO's.

- Open een correct gekoppeld groepsbeleidsobject voor bewerking en navigeer naar Computerconfiguratie, Beleid, Windows-instellingen, Beveiligingsinstellingen, Lokaal beleid, Beveiligingsopties.

- Open voor beheerdersaccounts het gebruikersaccountbeheer: gedrag van de vragen om benodigde bevoegdheden voor beheerders in de instelling Door administrator goedkeuren modus , selecteer Deze beleidsinstelling definiëren en selecteer vervolgens de vereiste instelling.

- Open voor standaardgebruikers het gebruikersaccountbeheer: gedrag van de vragen om benodigde bevoegdheden voor standaardgebruikersinstelling , selecteer Deze beleidsinstelling definiëren en selecteer vervolgens de vereiste instelling.

Just Enough Administration implementeren

Just Enough Administration (JEA) is een beheertechnologie waarmee u op rollen gebaseerde toegangsbeheerprincipes (RBAC) kunt toepassen via externe Windows PowerShell-sessies. In plaats van gebruikers algemene rollen toe te staan waarmee ze vaak taken kunnen uitvoeren die niet rechtstreeks zijn gerelateerd aan hun werkvereisten, kunt u met JEA speciale Windows PowerShell-eindpunten configureren die de functionaliteit bieden die nodig is om een specifieke taak uit te voeren.

MET JEA kunt u beheersessies vergrendelen, zodat alleen een specifieke set taken kan worden uitgevoerd via een externe Windows PowerShell-sessie. JEA verhoogt de beveiliging door de taken te beperken die kunnen worden uitgevoerd. U configureert JEA door rolmogelijkheidsbestanden en sessieconfiguratiebestanden te maken en te wijzigen.

Belangrijk

JEA biedt alleen ondersteuning voor externe communicatie van Windows PowerShell.