Onderdelen van Microsoft Defender for Containers configureren

Microsoft Defender for Containers is de cloudeigen oplossing voor het beveiligen van uw containers.

Defender voor Containers beveiligt uw clusters, ongeacht of ze worden uitgevoerd in:

- Azure Kubernetes Service (AKS): de beheerde service van Microsoft voor het ontwikkelen, implementeren en beheren van toepassingen in containers.

- Amazon Elastic Kubernetes Service (EKS) in een verbonden AWS-account (Amazon Web Services): de beheerde service van Amazon voor het uitvoeren van Kubernetes op AWS zonder dat u uw eigen Kubernetes-besturingsvlak of -knooppunten hoeft te installeren, te gebruiken en te onderhouden.

- Google Kubernetes Engine (GKE) in een verbonden GCP-project (Google Cloud Platform): de beheerde omgeving van Google voor het implementeren, beheren en schalen van toepassingen met behulp van GCP-infrastructuur.

- Andere Kubernetes-distributies (met behulp van Kubernetes met Azure Arc) - CNCF-gecertificeerde Kubernetes-clusters (Cloud Native Computing Foundation) die on-premises of op IaaS worden gehost.

Vereisten voor netwerkfirewall

Controleer of de volgende eindpunten zijn geconfigureerd voor uitgaande toegang, zodat de Defender-agent verbinding kan maken met Microsoft Defender voor Cloud om beveiligingsgegevens en -gebeurtenissen te verzenden:

- Valideer volledig gekwalificeerde domeinnaam (FQDN)/toepassingsregels voor Microsoft Defender for Containers.

- AKS-clusters hebben standaard onbeperkte toegang tot uitgaand (uitgaand) internet.

Het plan inschakelen

Ga als volgende te werk om het plan in te schakelen:

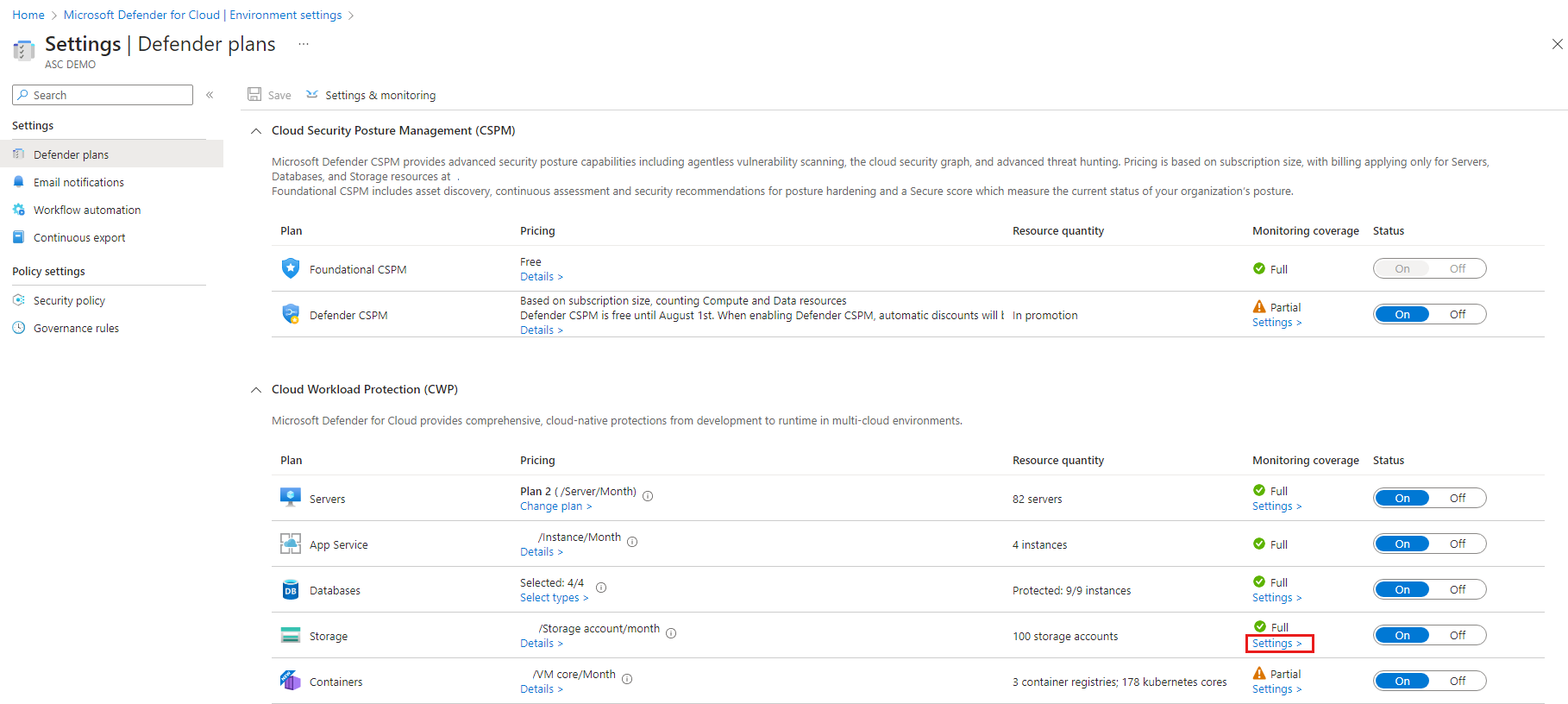

Open in het menu van Defender voor Cloud de pagina Instellingen en selecteer het relevante abonnement.

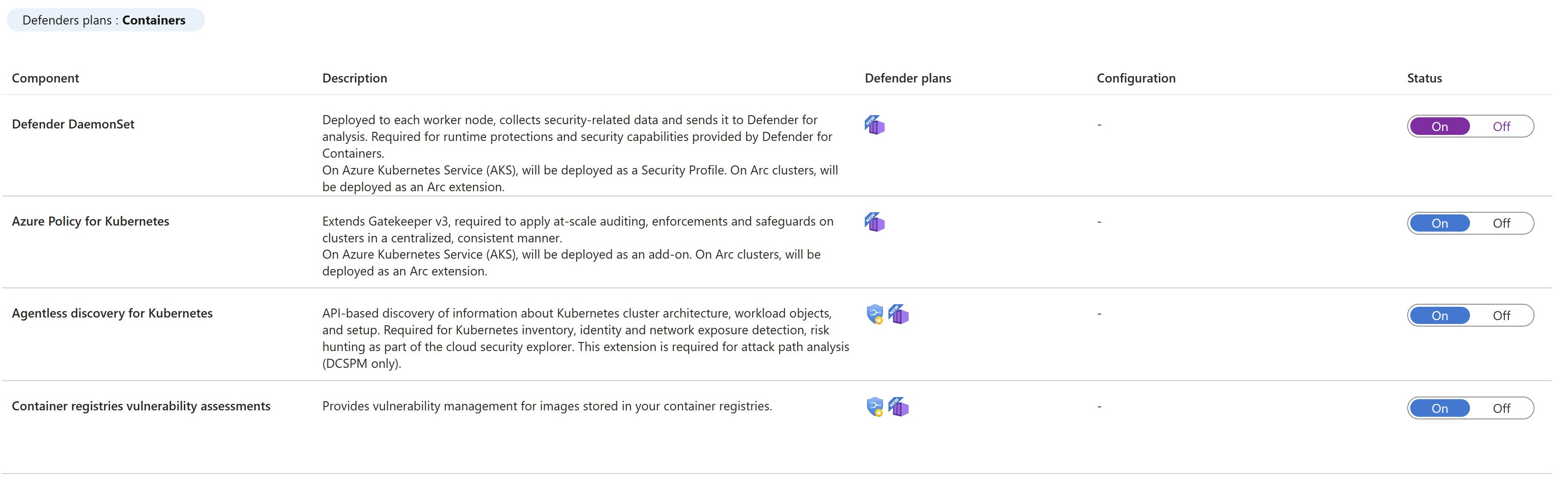

Selecteer Defender for Containers op de pagina Defender-abonnementen en selecteer Instellingen.

Tip

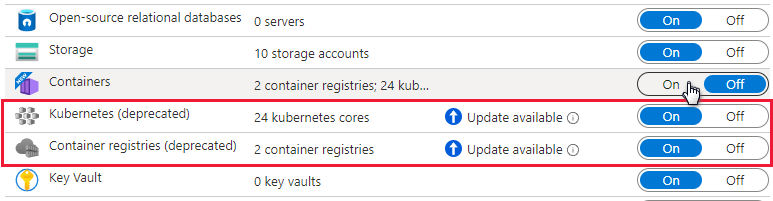

Als defender voor Kubernetes en/of Defender voor containerregisters al is ingeschakeld voor het abonnement, wordt er een updatemelding weergegeven. Anders is de enige optie Defender for Containers.

Schakel het relevante onderdeel in om het in te schakelen.

Methode voor inschakelen per mogelijkheid

Wanneer u het plan inschakelt via Azure Portal, wordt Microsoft Defender for Containers standaard geconfigureerd om automatisch alle mogelijkheden in te schakelen en alle vereiste onderdelen te installeren om de beveiligingen te bieden die door het plan worden geboden, inclusief de toewijzing van een standaardwerkruimte.

Als u niet alle mogelijkheden van de plannen wilt inschakelen, kunt u handmatig selecteren welke specifieke mogelijkheden u wilt inschakelen door Configuratie bewerken voor het containers-plan te selecteren. Selecteer vervolgens op de pagina Instellingen en bewaking de mogelijkheden die u wilt inschakelen. Daarnaast kunt u deze configuratie wijzigen vanaf de pagina Defender-abonnementen na de eerste configuratie van het plan.

Aangepaste werkruimte toewijzen voor Defender-agent

U kunt een aangepaste werkruimte toewijzen via Azure Policy.

Handmatige implementatie van Defender-agent of Azure Policy-agent zonder automatische inrichting met behulp van aanbevelingen

Mogelijkheden waarvoor agentinstallatie is vereist, kunnen ook worden geïmplementeerd op een of meer Kubernetes-clusters, met behulp van de juiste aanbeveling:

| Agent | Aanbeveling |

|---|---|

| Defender-agent voor Kubernetes | Voor Azure Kubernetes Service-clusters moet Defender-profiel zijn ingeschakeld |

| Defender-agent voor Kubernetes met Arc | Voor Kubernetes-clusters met Azure Arc moet de Defender-extensie zijn geïnstalleerd |

| Azure Policy-agent voor Kubernetes | Voor Azure Kubernetes Service-clusters moet de Azure Policy-invoegtoepassing voor Kubernetes zijn geïnstalleerd |

| Azure Policy-agent voor Kubernetes met Arc | Kubernetes-clusters met Azure Arc moeten de Azure Policy-extensie hebben geïnstalleerd |

Voer de volgende stappen uit om de defender-agent te implementeren op specifieke clusters:

Open op de pagina met aanbevelingen van Microsoft Defender voor Cloud het verbeterde beveiligingsbeheer inschakelen of zoek rechtstreeks naar een van de bovenstaande aanbevelingen (of gebruik de bovenstaande koppelingen om de aanbeveling rechtstreeks te openen)

Bekijk alle clusters zonder agent via het tabblad Beschadigd.

Selecteer de clusters waarop u de gewenste agent wilt implementeren en selecteer Herstellen.

Selecteer X-resources herstellen.

- Zichtbaarheid over welke van uw clusters de Defender-agent heeft geïmplementeerd

- Knop Herstellen om deze te implementeren in deze clusters zonder de agent

- Werkruimte: DefaultWorkspace-[subscription-ID]-[geo]

- Resourcegroep: DefaultResourceGroup-[geo]

- Automatische inrichting inschakelen, kan van invloed zijn op bestaande en toekomstige machines.

- Het uitschakelen van automatische inrichting voor een extensie, heeft alleen invloed op de toekomstige computers. Er wordt niets verwijderd door automatisch inrichten uit te schakelen.

Defender-agent implementeren - alle opties

U kunt het Defender for Containers-plan inschakelen en alle relevante onderdelen implementeren vanuit Azure Portal, de REST API of met een Resource Manager-sjabloon. Selecteer het relevante tabblad voor gedetailleerde stappen.

Zodra de Defender-agent is geïmplementeerd, wordt automatisch een standaardwerkruimte toegewezen. U kunt een aangepaste werkruimte toewijzen in plaats van de standaardwerkruimte via Azure Policy.

Gebruik de knop Fix uit de Defender voor Cloud aanbeveling

Met een gestroomlijnd, probleemloos proces kunt u de Azure Portal-pagina's gebruiken om de Defender voor Cloud automatische inrichting van alle benodigde onderdelen voor het verdedigen van uw Kubernetes-clusters op schaal mogelijk te maken.

Een aanbeveling voor toegewezen Defender voor Cloud biedt:

Open op de pagina met aanbevelingen van Microsoft Defender voor Cloud het verbeterde beveiligingsbeheer inschakelen.

Gebruik het filter om te zoeken naar de aanbeveling met de naam Azure Kubernetes Service-clusters waarvoor Defender-profiel moet zijn ingeschakeld.

Notitie

Let op het pictogram Fix in de kolom acties

Selecteer de clusters om de details te bekijken van de resources die in orde en beschadigd zijn: clusters met en zonder de agent.

Selecteer een cluster in de lijst met beschadigde resources en selecteer Herstel om het deelvenster te openen met de bevestiging van herstel.

Selecteer X-resources herstellen.

Beveiligingswaarschuwingen van Microsoft Defender for Containers simuleren

Als u een beveiligingswaarschuwing wilt simuleren, voert u de volgende opdracht uit vanuit het cluster:

kubectl get pods --namespace=asc-alerttest-662jfi039nHet verwachte antwoord isNo resource found. Binnen 30 minuten detecteert Defender voor Cloud deze activiteit en activeert u een beveiligingswaarschuwing.Notitie

Voor het simuleren van waarschuwingen zonder agents voor Defender for Containers is Azure Arc geen vereiste.

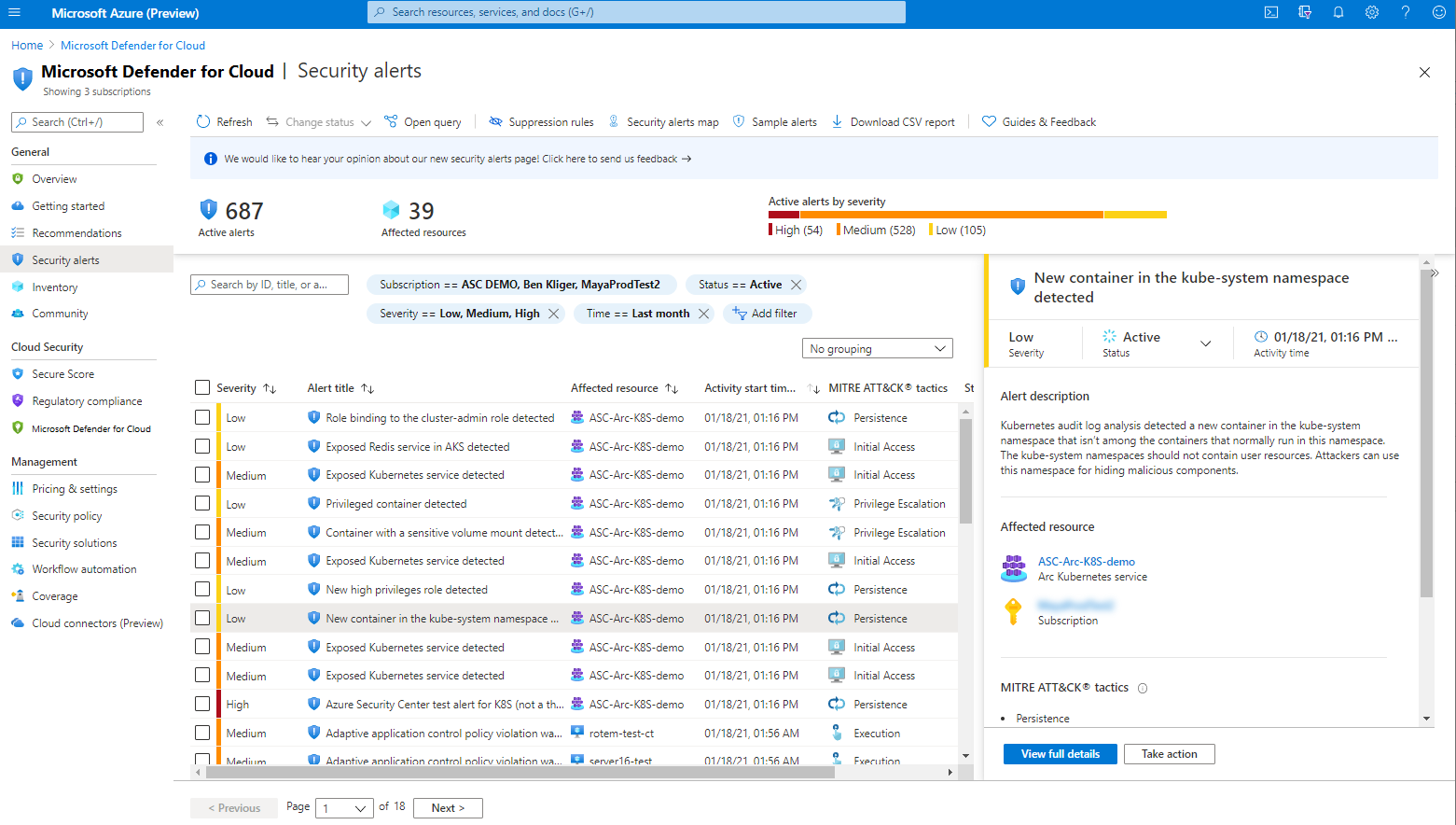

Open in Azure Portal de pagina met beveiligingswaarschuwingen van Microsoft Defender voor Cloud en zoek de waarschuwing op de relevante resource:

Log Analytics-standaardwerkruimte voor AKS

De Log Analytics-werkruimte wordt door de Defender-agent gebruikt als een gegevenspijplijn om gegevens van het cluster naar Defender voor Cloud te verzenden zonder gegevens in de Log Analytics-werkruimte zelf te bewaren. Als gevolg hiervan worden gebruikers niet gefactureerd in deze use-case.

De Defender-agent maakt gebruik van een standaard Log Analytics-werkruimte. Als u nog geen standaard Log Analytics-werkruimte hebt, maakt Defender voor Cloud een nieuwe resourcegroep en een standaardwerkruimte wanneer de Defender-agent is geïnstalleerd. De standaardwerkruimte wordt gemaakt op basis van uw regio.

De naamconventie voor de standaard Log Analytics-werkruimte en -resourcegroep is:

Een aangepaste werkruimte toewijzen

Wanneer u de optie voor automatisch inrichten inschakelt, wordt automatisch een standaardwerkruimte toegewezen. U kunt een aangepaste werkruimte toewijzen via Azure Policy.

Controleren of er een werkruimte is toegewezen:

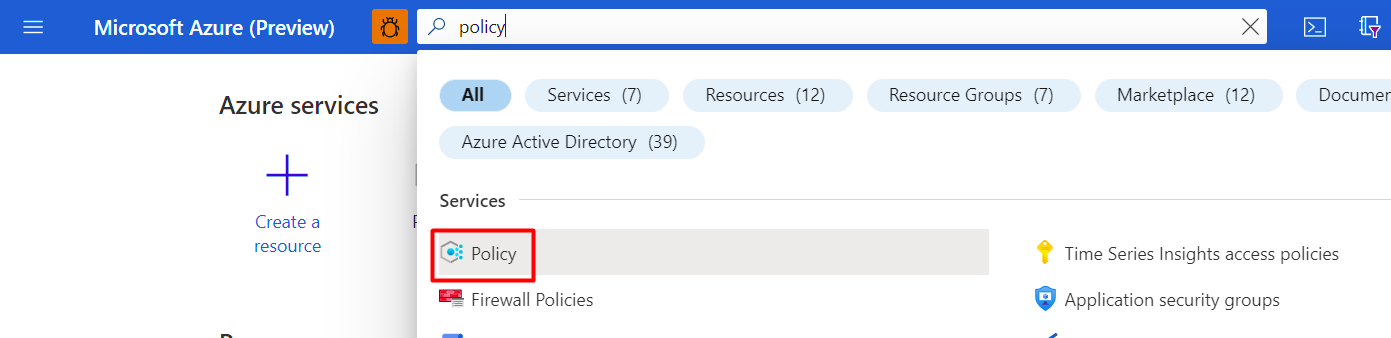

Meld u aan bij het Azure-portaal.

Zoek en selecteer Beleid.

Selecteer Definities.

Zoek naar beleids-id

1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5.

Volg de opdracht Een nieuwe toewijzing maken met een aangepaste werkruimte als het beleid nog niet is toegewezen aan het relevante bereik. Of volg de toewijzing Bijwerken met een aangepaste werkruimte als het beleid al is toegewezen en u het beleid wilt wijzigen om een aangepaste werkruimte te gebruiken.

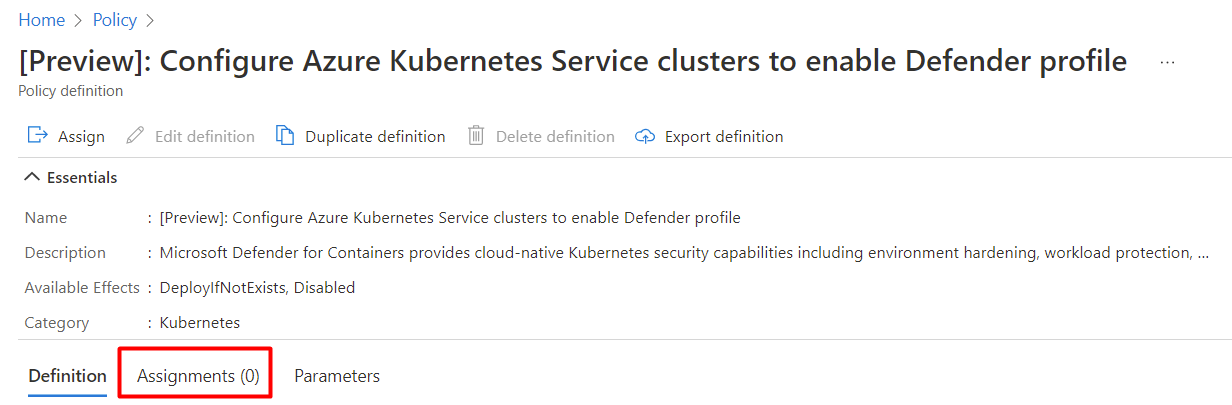

Een nieuwe toewijzing maken met een aangepaste werkruimte

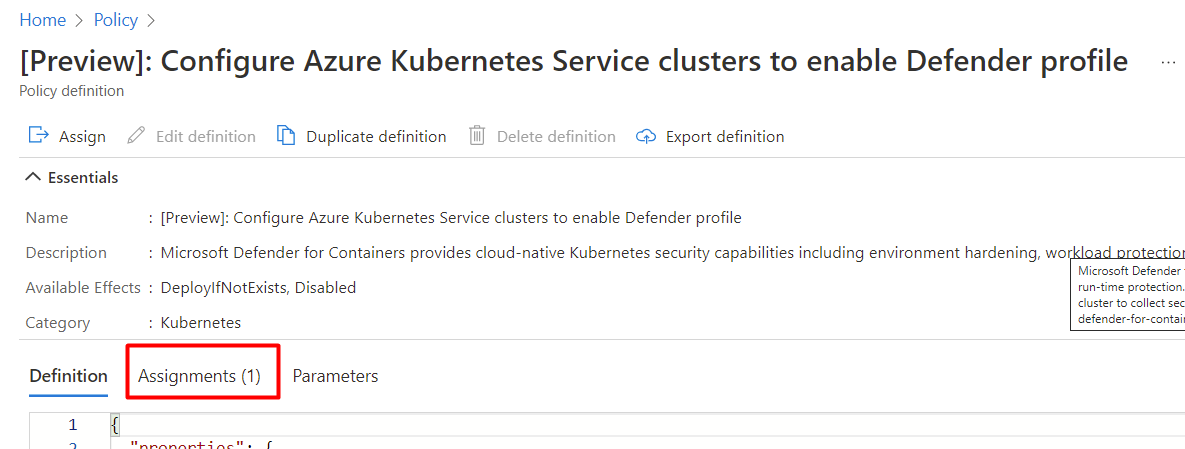

Als het beleid niet is toegewezen, ziet Assignments (0)u .

Aangepaste werkruimte toewijzen:

Selecteer Toewijzen.

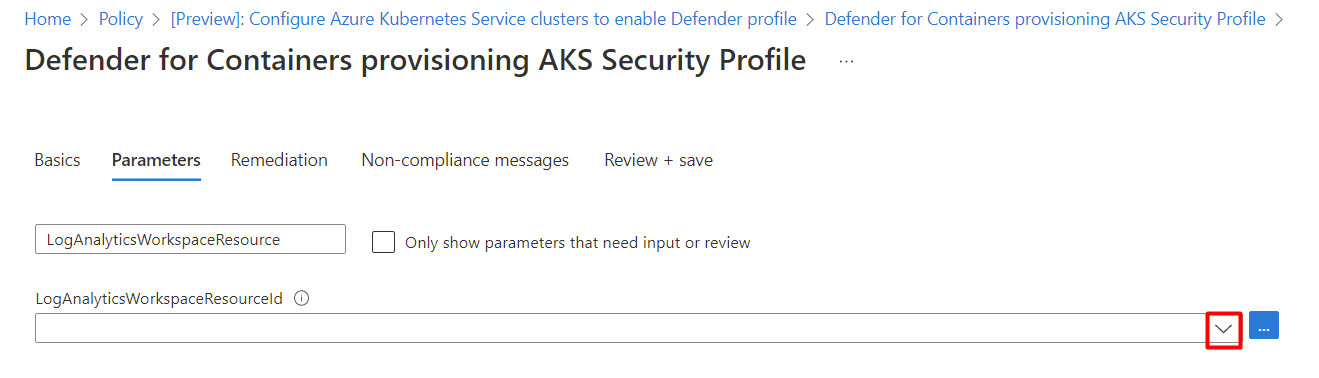

Schakel op het tabblad Parameters de selectie van alleen parameters op die invoer- of revisieoptie nodig hebben.

Selecteer een LogAnalyticsWorkspaceResource-id in de vervolgkeuzelijst.

Selecteer Controleren + maken.

Selecteer Maken.

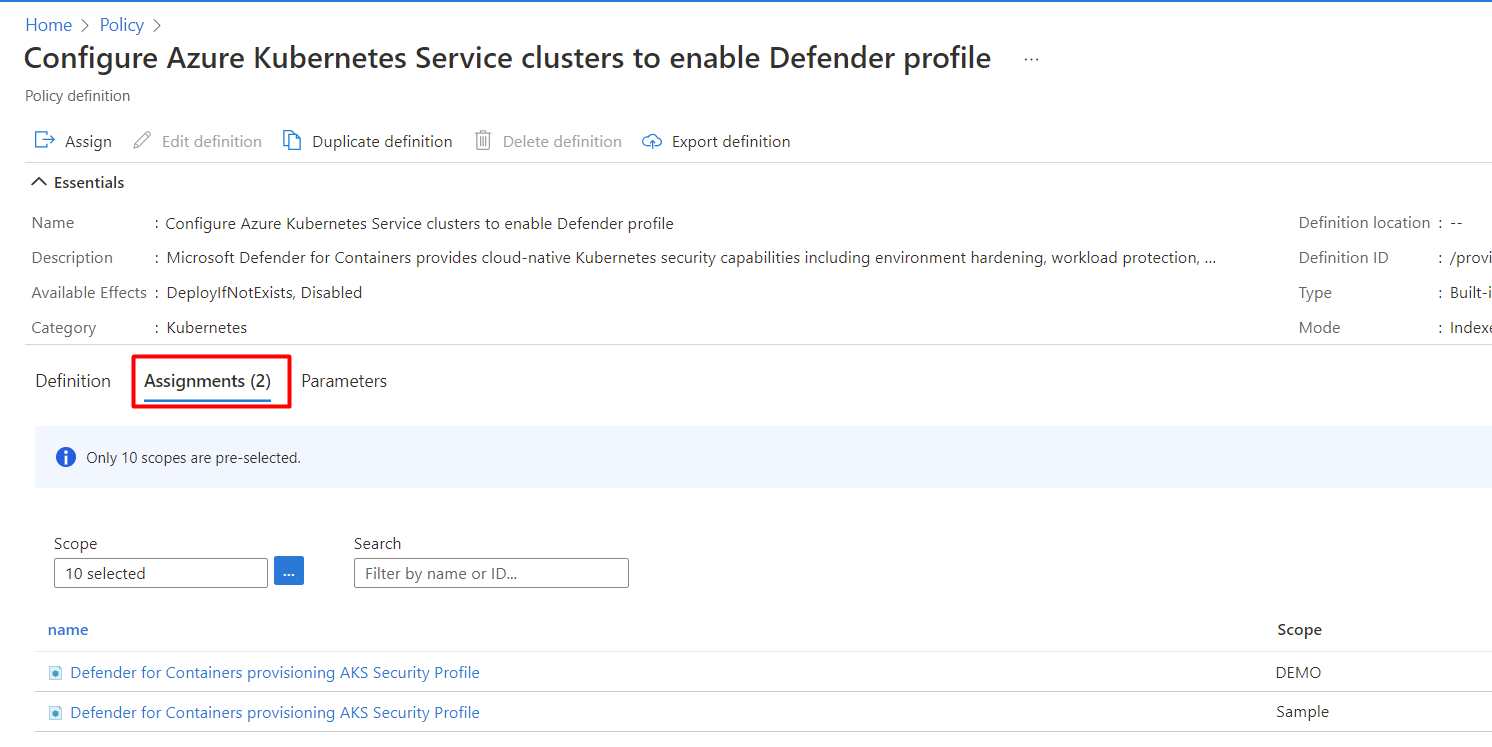

Toewijzing bijwerken met aangepaste werkruimte

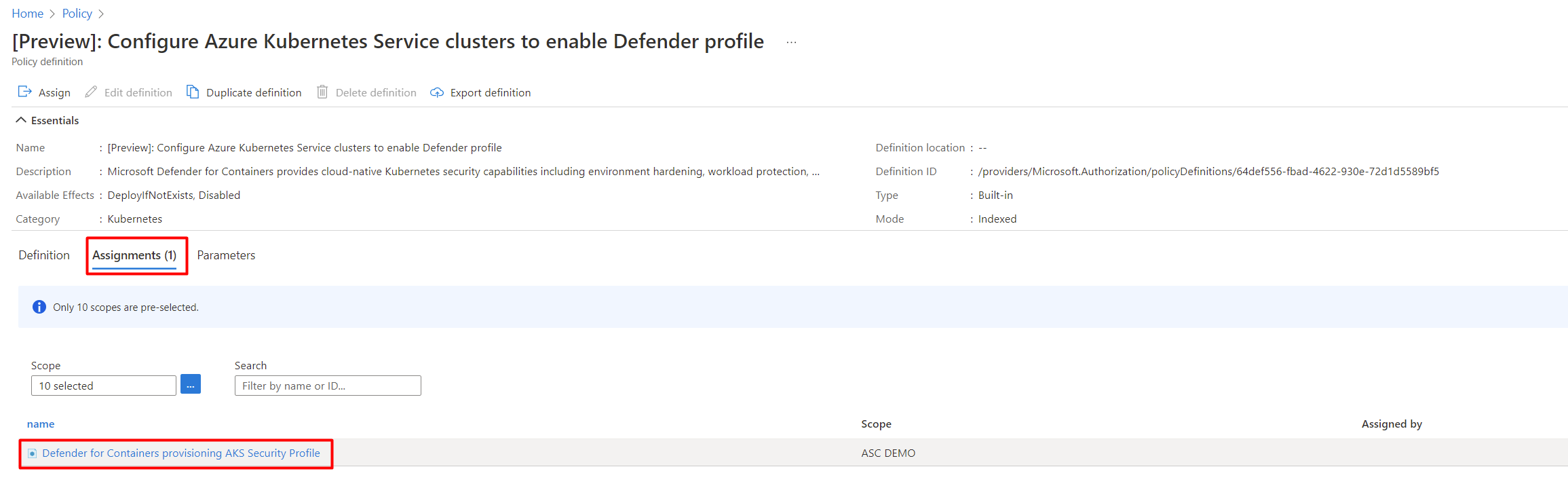

Als het beleid al is toegewezen aan een werkruimte, zietAssignments (1) u dat.

Notitie

Als u meer dan één abonnement hebt, kan het aantal hoger zijn.

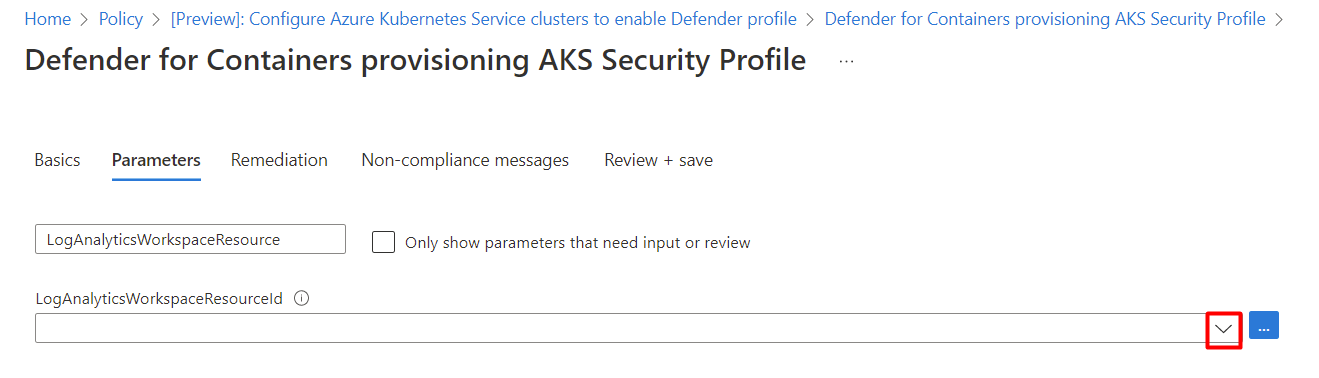

Aangepaste werkruimte toewijzen:

Selecteer de relevante opdracht.

Selecteer Opdracht bewerken.

Schakel op het tabblad Parameters de selectie van alleen parameters op die invoer- of revisieoptie nodig hebben.

Selecteer een LogAnalyticsWorkspaceResource-id in de vervolgkeuzelijst.

Selecteer Beoordelen en opslaan.

Selecteer Opslaan.

De Defender-sensor verwijderen

Als u deze extensie (of een willekeurige extensie Defender voor Cloud) wilt verwijderen, is het niet voldoende om automatische inrichting uit te schakelen:

Als u het Defender for Containers-abonnement volledig wilt uitschakelen, gaat u naar Omgevingsinstellingen en schakelt u het Microsoft Defender for Containers-abonnement uit.

Om ervoor te zorgen dat de onderdelen van Defender for Containers vanaf nu niet automatisch worden ingericht voor uw resources, schakelt u automatische inrichting van de extensies uit, zoals wordt uitgelegd in Automatische inrichting configureren voor agents en extensies van Microsoft Defender voor Cloud.

U kunt de extensie verwijderen met behulp van de REST API of een Resource Manager-sjabloon, zoals wordt uitgelegd in de onderstaande tabbladen.

Azure CLI gebruiken om de Defender-sensor te verwijderen

Verwijder Microsoft Defender voor met de volgende opdrachten:

az login az account set --subscription <subscription-id> az aks update --disable-defender --resource-group <your-resource-group> --name <your-cluster-name>Het verwijderen van de extensie kan enkele minuten duren.

Als u wilt controleren of de extensie is verwijderd, voert u de volgende opdracht uit:

kubectl get pods -n kube-system | grep microsoft-defenderWanneer de extensie wordt verwijderd, ziet u dat er geen pods worden geretourneerd in de opdracht pods ophalen. Het kan enkele minuten duren voordat de pods zijn verwijderd.