Uw GitHub-labomgeving verbinden met Microsoft Defender voor Cloud

Door uw GitHub-organisaties te verbinden met Defender voor Cloud, kunt u de beveiligingsmogelijkheden van Defender voor Cloud uitbreiden naar uw GitHub-resources. Deze functies zijn onder andere:

Basisfuncties voor cloudbeveiligingspostuurbeheer (CSPM): u kunt uw GitHub-beveiligingspostuur beoordelen via gitHub-specifieke beveiligingsaanbeveling. U kunt ook meer informatie krijgen over alle aanbevelingen voor GitHub-resources.

Defender CSPM-functies: Defender CSPM-klanten ontvangen code voor contextuele aanvalspaden in de cloud, risicobeoordelingen en inzichten om de meest kritieke zwakke punten te identificeren die aanvallers kunnen gebruiken om hun omgeving te schenden. Door uw GitHub-opslagplaatsen te verbinden, kunt u devOps-beveiligingsresultaten contextueel maken met uw cloudworkloads en de oorsprong en ontwikkelaar identificeren voor tijdig herstel.

Vereisten

U hebt het volgende nodig om deze snelstartgids te voltooien:

- Een Azure-account met Defender voor Cloud onboarding. Als u nog geen Azure-account hebt, maakt u er gratis een.

- GitHub Enterprise met GitHub Advanced Security ingeschakeld voor postuurbeoordelingen van geheimen, afhankelijkheden, onjuiste configuraties van IaC en analyse van codekwaliteit in GitHub-opslagplaatsen.

Notitie

De rol Beveiligingslezer kan worden toegepast op het bereik van de resourcegroep/GitHub-connector om te voorkomen dat machtigingen met hoge bevoegdheden op abonnementsniveau worden ingesteld voor leestoegang tot devOps-beveiligingspostuurbeoordelingen.

Verbinding maken met uw GitHub-account

Uw GitHub-account verbinden met Microsoft Defender voor Cloud:

Meld u aan bij het Azure-portaal.

Ga naar Microsoft Defender voor Cloud> Omgevingsinstellingen.

Selecteer Omgeving toevoegen.

Selecteer GitHub.

Voer een naam in (limiet van 20 tekens) en selecteer vervolgens uw abonnement, resourcegroep en regio. Het abonnement is de locatie waar Defender voor Cloud de GitHub-verbinding maakt en opslaat.

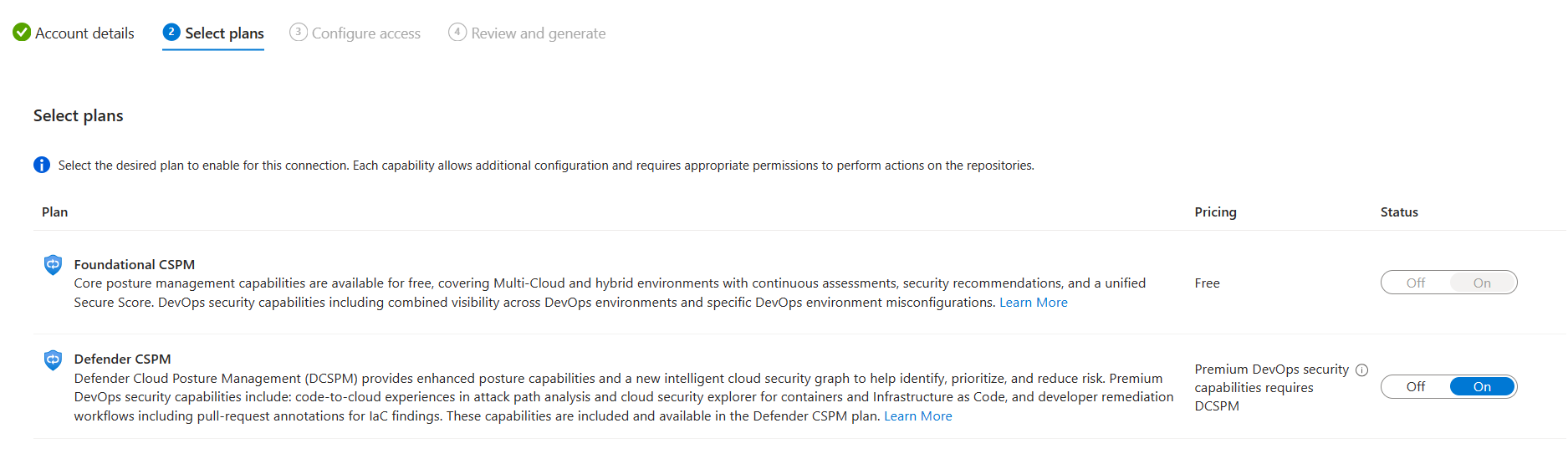

Selecteer Volgende: selecteer plannen. Configureer de status van het Defender CSPM-plan voor uw GitHub-connector.

Selecteer Volgende: Toegang configureren.

Selecteer Autoriseren om uw Azure-abonnement toegang te verlenen tot uw GitHub-opslagplaatsen. Meld u indien nodig aan met een account met machtigingen voor de opslagplaatsen die u wilt beveiligen. Als u na autorisatie te lang wacht om de DevOps-beveiligings-GitHub-toepassing te installeren, treedt er een time-out op voor de sessie en krijgt u een foutbericht.

Selecteer Installeren.

Selecteer de organisaties om de GitHub-toepassing te installeren. Het is raadzaam om toegang te verlenen tot alle opslagplaatsen om ervoor te zorgen dat Defender voor Cloud uw hele GitHub-omgeving kan beveiligen. Met deze stap verleent u Defender voor Cloud toegang tot de geselecteerde organisaties.

Selecteer een van de volgende opties voor organisaties:

- Selecteer alle bestaande organisaties om alle opslagplaatsen in GitHub-organisaties waar de DevOps-beveiligings-GitHub-toepassing is geïnstalleerd, automatisch te detecteren.

- Selecteer alle bestaande en toekomstige organisaties om alle opslagplaatsen in GitHub-organisaties waar de DevOps-beveiligings-GitHub-toepassing is geïnstalleerd en toekomstige organisaties te selecteren waarop de DevOps-beveiligings-GitHub-toepassing is geïnstalleerd.

Selecteer Volgende: Controleren en genereren.

Selecteer Maken.

Notitie

Om ervoor te zorgen dat de juiste functionaliteit van geavanceerde DevOps-houdingsmogelijkheden in Defender voor Cloud, kan slechts één instantie van een GitHub-organisatie worden toegevoegd aan de Azure-tenant waarin u een connector maakt.