Runners beheren

In deze sectie verkent u de verschillende hulpprogramma's en strategieën die voor u beschikbaar zijn in GitHub Enterprise Cloud en GitHub Enterprise Server om het gebruik van GitHub Actions-hardlopers in uw onderneming te beheren.

Kies een geschikte runner voor uw workload

Twee typen runners kunnen GitHub Actions-werkstromen uitvoeren: door GitHub gehoste hardlopers of zelf-hostende runners.

Notitie

GitHub-gehoste runners zijn alleen beschikbaar voor Enterprise Cloud. Als u een Enterprise Server-exemplaar hebt, is deze sectie niet van toepassing op u.

GitHub-gehoste hardlopers bieden een snellere en eenvoudigere manier om uw werkstromen uit te voeren, terwijl zelf-hostende runners een zeer configureerbare manier zijn om werkstromen uit te voeren in uw eigen aangepaste omgeving. Als u bijvoorbeeld een acceptatielijst voor IP-adressen voor uw organisatie of een gespecialiseerde hardwareconfiguratie voor het uitvoeren van uw werkstromen wilt gebruiken, gebruikt u een zelf-hostende runner.

In de volgende tabel worden door GitHub gehoste runners vergeleken met zelf-hostende runners. Gebruik deze om de juiste runner voor uw workload te kiezen.

| Door GitHub gehoste hardlopers | Zelf-hostende hardlopers |

|---|---|

| Ontvang automatische updates voor het besturingssysteem, vooraf geïnstalleerde pakketten en hulpprogramma's en de zelf-hostende runner-toepassing. | Ontvang alleen automatische updates voor de zelf-hostende runner-toepassing. U bent verantwoordelijk voor het bijwerken van het besturingssysteem en alle andere software. |

| GitHub beheerd en onderhouden. | Kan gebruikmaken van cloudservices of lokale machines waarvoor u al betaalt. U kunt ook aanpassen aan uw hardware-, besturingssysteem-, software- en beveiligingsvereisten. |

| Geef een schone instantie op voor elke taakuitvoering. | U hoeft geen schone instantie te hebben voor elke taakuitvoering. |

| Gebruik gratis minuten in uw GitHub-abonnement, waarbij tarieven per minuut worden toegepast nadat de gratis minuten zijn overschreden. | U kunt gratis gebruikmaken van GitHub Actions, maar u bent verantwoordelijk voor de kosten voor het onderhouden van uw hardlopermachines. |

Toegang tot zelf-hostende runners configureren

In Enterprise Cloud en Enterprise Server kunt u met zelf-hostende runnergroepen de toegang tot zelf-hostende runners beheren op organisatie- en ondernemingsniveau. Deze functie kan handig zijn voor gevallen waarin u de toegang tot zelf-hostende hardlopers moet beperken tot specifieke organisaties of gebruikers. Bijvoorbeeld op basis van het vertrouwensniveau voor deze organisaties of gebruikers, of om beveiligingsrisico's te beperken.

Stel dat u alleen specifieke organisaties in uw bedrijfsexemplementatie wilt autoriseren om code te implementeren in uw productieomgeving. U kunt een groep maken met alle hardlopers die code implementeren in productie op ondernemingsniveau en de groepstoegang beperken tot de specifieke organisaties die gemachtigd zijn om code te implementeren.

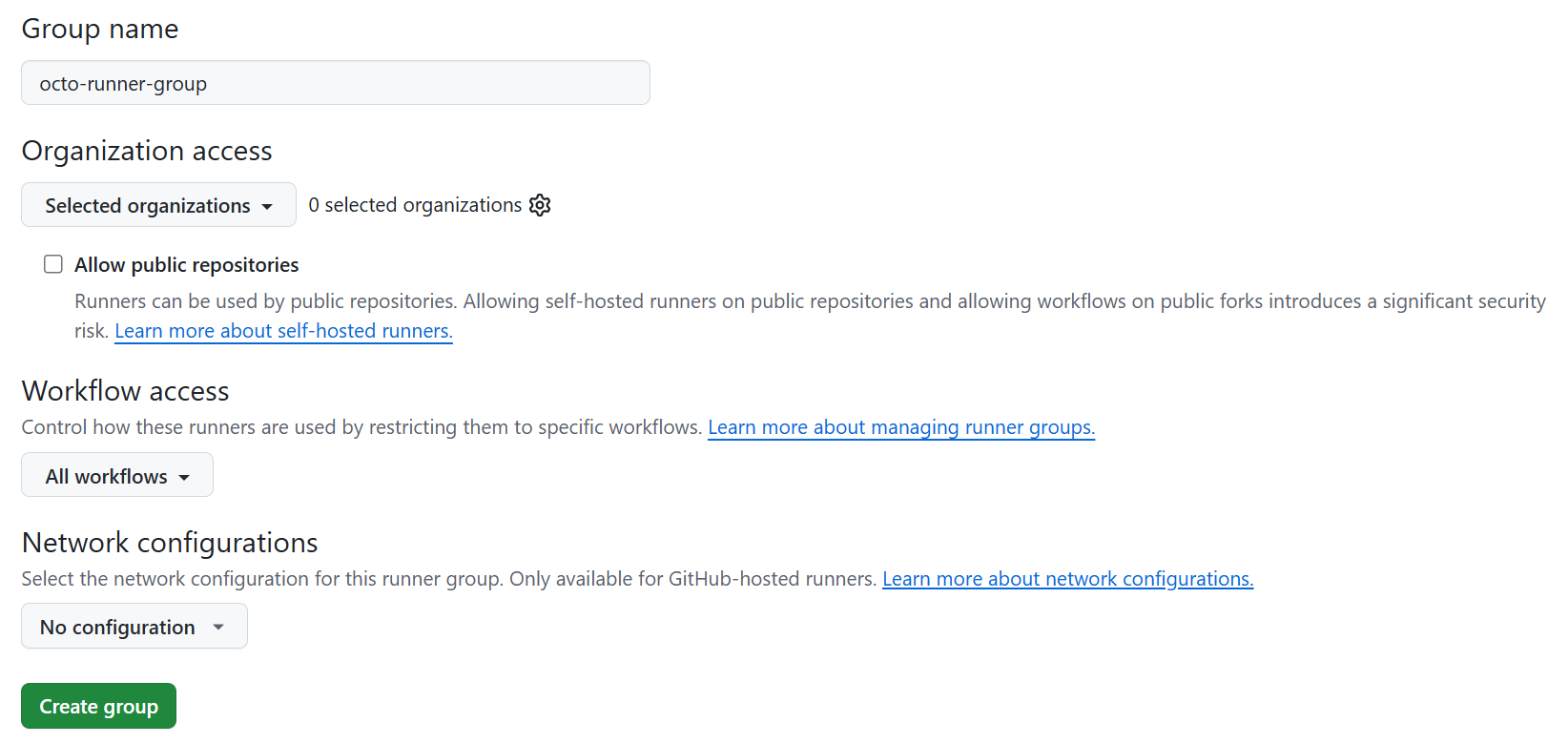

Als u groepen op ondernemingsniveau wilt maken, gaat u naar uw ondernemingsaccount en vervolgens naar Beleidsregelsacties > in de zijbalk. Selecteer op het tabblad Runner-groepen de optie Nieuwe runnergroep. Met het scherm dat wordt weergegeven, kunt u een groepsnaam en een toegangsbeleid voor organisaties opgeven.

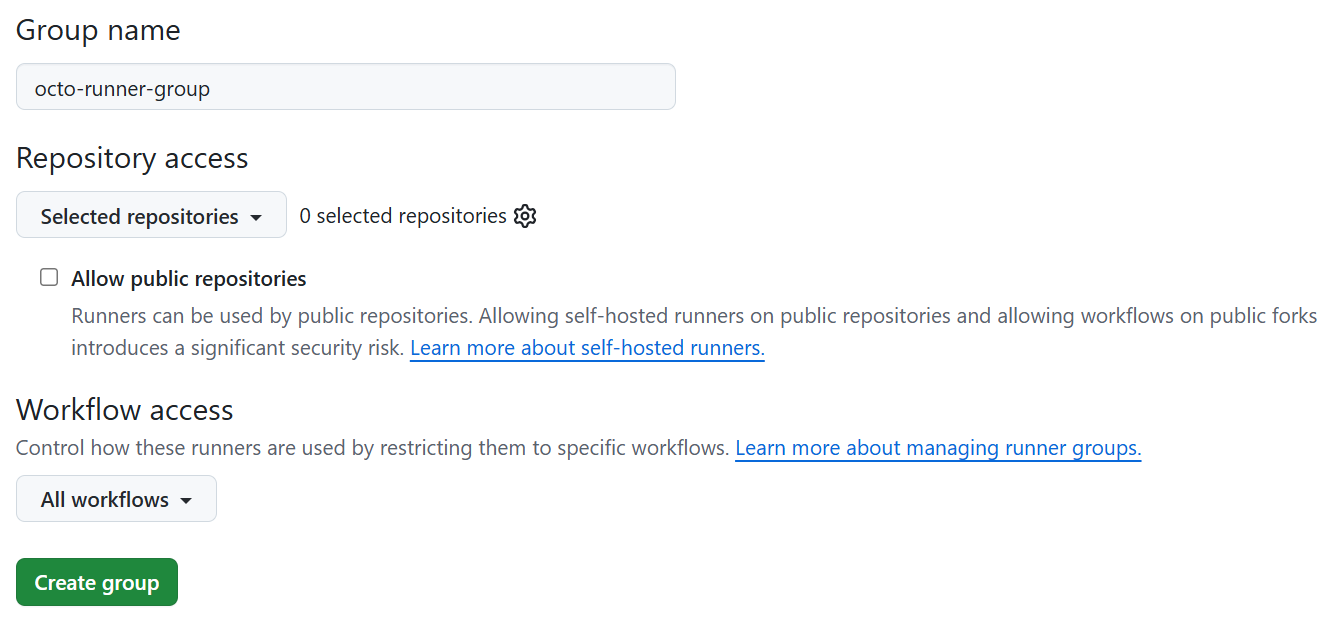

Als u groepen op organisatieniveau wilt maken, gaat u naar de instellingen van uw organisatie en vervolgens naar Acties in de zijbalk. Selecteer Runner-groepen en vervolgens nieuwe runnergroep. Op het scherm dat wordt weergegeven, kunt u een groepsnaam en een toegangsbeleid voor opslagplaatsen opgeven.

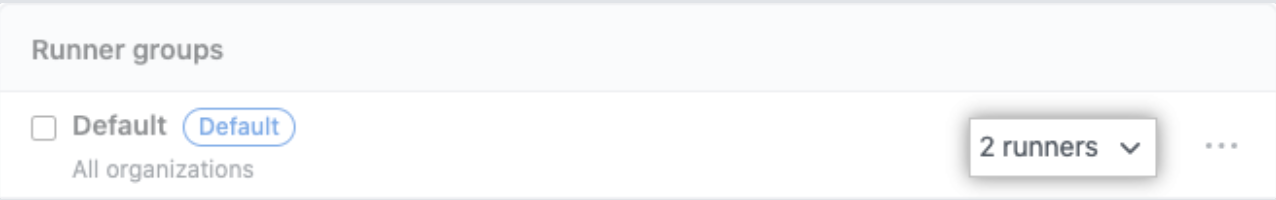

Wanneer nieuwe runners worden gemaakt, worden ze automatisch toegewezen aan de standaardgroep binnen de onderneming of organisatie. Runners kunnen zich slechts in één groep tegelijk bevinden, maar zowel Enterprise Cloud als Enterprise Server bieden u de mogelijkheid om hardlopers van de standaardgroep naar een andere groep te verplaatsen.

Zelf-hostende runners configureren voor zakelijk gebruik

Enterprise Cloud en Enterprise Server bieden meerdere functies waarmee u uw zelf-hostende hardlopers kunt aanpassen voor uw zakelijke gebruik. Sommige van deze functies omvatten labels, proxyservers en IP-acceptatielijsten.

Etiketten

Zelf-hostende hardlopers ontvangen automatisch standaardlabels wanneer ze worden toegevoegd aan GitHub Actions. Deze standaardlabels geven het besturingssysteem en de hardwarearchitectuur van de runner aan, zoals wordt weergegeven in de tabel:

| Standaardlabel | Beschrijving |

|---|---|

self-hosted |

Standaardlabel toegepast op alle zelf-hostende runners |

linux, windows of macOS |

Toegepast, afhankelijk van het besturingssysteem van de runner. |

x64, of ARMARM64 |

Toegepast, afhankelijk van de hardwarearchitectuur van de runner. |

Boven op deze standaardlabels kunt u met Enterprise Cloud en Enterprise Server aangepaste labels maken en toevoegen aan uw hardlopers. Aangepaste labels kunnen handig zijn wanneer u taken wilt uitvoeren op hardlopers met specifieke mogelijkheden. Als een taak in een van uw werkstromen bijvoorbeeld een specifiek type grafische hardware vereist, kunt u een gpu aangepast label maken en deze toewijzen aan de hardlopers waarop de hardware is geïnstalleerd. Alle hardlopers met het gpu label komen vervolgens in aanmerking voor het uitvoeren van de taak.

Als u een label wilt toevoegen aan een zelf-hostende runner, gaat u naar de GitHub Actions-instellingen van de organisatie, opslagplaats of onderneming waar uw zelf-hostende runner is geregistreerd (onder Acties voor een organisatie of opslagplaats, onder Beleidsregelsacties > voor een onderneming). Wanneer u daar bent:

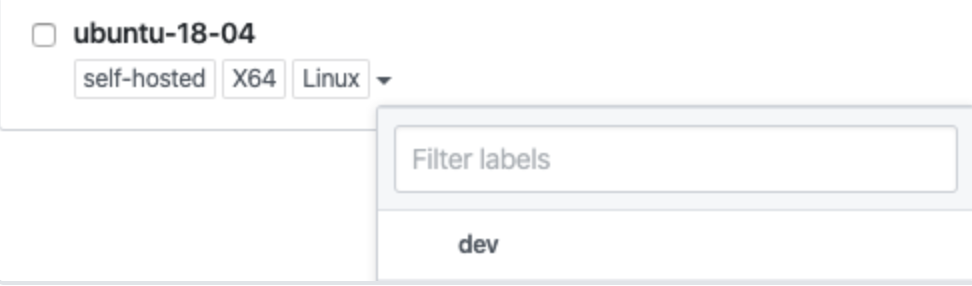

Zoek de lijst met hardlopers onder Runners. Als uw runner zich in een groep bevindt, zoekt u de runnergroep en selecteert u de vervolgkeuzelijst Runner om de lijst met runners weer te geven.

Zoek de runner die u wilt bijwerken en selecteer de vervolgkeuzelijst label om het menu labelselectie weer te geven. In dit menu worden alle aangepaste labels weergegeven die beschikbaar zijn voor uw zelf-hostende runner. Labels die al aan uw zelf-hostende runner zijn toegewezen, hebben een vinkje ernaast.

Selecteer een bestaand label om het toe te voegen aan uw runner of typ de naam van het nieuwe label in het veld Filterlabels en selecteer Nieuw label maken. Het label wordt automatisch toegevoegd aan uw runner wanneer u het maakt.

Proxyservers

Als u een zelf-hostende runner nodig hebt om te communiceren met GitHub via een proxyserver, kunt u met zowel Enterprise Cloud als Enterprise Server proxyconfiguraties wijzigen met behulp van de volgende omgevingsvariabelen:

| Omgevingsvariabele | Beschrijving |

|---|---|

https_proxy |

Proxy-URL voor HTTPS-verkeer. U kunt ook basisverificatiereferenties opnemen, indien nodig. Bijvoorbeeld: http://proxy.local http://192.168.1.1:8080 http://username:password@proxy.local |

http_proxy |

Proxy-URL voor HTTP-verkeer. U kunt ook basisverificatiereferenties opnemen, indien nodig. Bijvoorbeeld: http://proxy.local http://192.168.1.1:8080 http://username:password@proxy.local |

no_proxy |

Door komma's gescheiden lijst met hosts die geen proxy moeten gebruiken. Alleen hostnamen zijn toegestaan in no_proxy. U kunt geen IP-adressen gebruiken. Bijvoorbeeld:example.com example.com,myserver.local:443,example.org |

Notitie

Proxyomgevingsvariabelen worden gelezen wanneer de zelf-hostende runner-toepassing wordt gestart, dus u moet de omgevingsvariabelen instellen voordat u de toepassing configureert of start. Als de proxyconfiguratie wordt gewijzigd, moet u de zelf-hostende runner-toepassing opnieuw starten.

In Windows zijn de namen van de proxyomgevingsvariabelen niet hoofdlettergevoelig. In Linux en macOS wordt u aangeraden alle omgevingsvariabelen in kleine letters te gebruiken. Als u een omgevingsvariabele hebt in zowel kleine letters als hoofdletters in Linux of macOS (bijvoorbeeld https_proxy en HTTPS_PROXY) gebruikt de zelf-hostende runnertoepassing de omgevingsvariabele in kleine letters.

IP-acceptatielijsten

Als uw Enterprise Cloud- of Enterprise Server-organisatie IP-acceptatielijsten heeft geconfigureerd, moet u het IP-adres of IP-adresbereik van uw zelf-hostende runners toevoegen aan de IP-acceptatielijst om uw zelf-hostende runners te laten communiceren met GitHub.

Als u het IP-adres of IP-adresbereik van uw zelf-hostende hardlopers wilt toevoegen aan een acceptatielijst voor ip-adressen van uw organisatie, gaat u naar de instellingen van uw organisatie en selecteert u Organisatiebeveiliging in de zijbalk. Voeg onder IP-adres het IP-adres of HET IP-adresbereik van uw zelf-hostende hardlopers toe in CIDR-notatie en selecteer + Toevoegen.

Zelf-hostende runners bewaken en problemen oplossen

Zowel Enterprise Cloud als Enterprise Server biedt hulpprogramma's waarmee u uw zelf-hostende hardlopers kunt bewaken, oplossen en bijwerken. Als uw builds mislukken, worden sommige bestanden in uw opslagplaats vergrendeld of zijn uw werkstroomuitvoeringen vastgelopen. Het oplossen van problemen met de runner die uw werkstroom uitvoert, kan helpen het probleem op te lossen.

De belangrijkste stappen die u kunt uitvoeren bij het oplossen van problemen met een zelf-hostende runner zijn:

- Controleer de status van de runner in de GitHub Actions-instellingen van de organisatie, opslagplaats of onderneming waar uw zelf-hostende runner is geregistreerd (onder Acties voor een organisatie of opslagplaats, onder Beleidsregelsacties > voor een onderneming).

- Bekijk de activiteiten en automatische updates van de runner in de

Runner_bestanden in de_diagmap. - Controleer de status van de taken die de runner heeft uitgevoerd in de

Worker_bestanden in de_diagmap.

Volgens het besturingssysteem van uw runner kunt u extra stappen uitvoeren, zoals wordt weergegeven in de tabel:

| Mac | Windows | Linux |

|---|---|---|

De zelf-hostende runner-toepassingsservice controleren met behulp van launchd |

De zelf-hostende runner-toepassingsservice controleren met behulp van PowerShell | - Controleer de zelf-hostende runner-toepassingsservice met behulp van journalctl - Als voor uw taken containers zijn vereist, controleert u of Docker is geïnstalleerd en wordt uitgevoerd en of de Docker-machtigingen worden gebruikt met behulp van systemctl |