Versleutelde geheimen beheren

Geheimen zijn versleutelde omgevingsvariabelen die u kunt maken om tokens, referenties of andere typen gevoelige informatie op te slaan waarvan uw GitHub Actions-werkstromen en -acties afhankelijk kunnen zijn. Zodra ze zijn gemaakt, kunnen ze worden gebruikt in de werkstromen en acties die toegang hebben tot de organisatie-, opslagplaats- of opslagplaatsomgeving waar ze worden opgeslagen.

In deze sectie verkent u de verschillende hulpprogramma's en strategieën die beschikbaar zijn in GitHub Enterprise Cloud en GitHub Enterprise Server om het gebruik van versleutelde geheimen te beheren. We leggen ook uit hoe u toegang krijgt tot versleutelde geheimen in uw werkstromen en acties.

Versleutelde geheimen beheren op organisatieniveau

Het maken van versleutelde geheimen op organisatieniveau voor het opslaan van gevoelige informatie is een uitstekende manier om de beveiliging van deze informatie te garanderen, terwijl de beheeroverhead in uw onderneming wordt geminimaliseerd.

Stel dat sommige ontwikkelaars die werkstromen schrijven in uw GitHub-organisatie, de referenties nodig hebben om code te implementeren in een deel van hun werkstromen. Om te voorkomen dat u deze gevoelige informatie deelt, kunt u een versleuteld geheim maken met de referenties op organisatieniveau. Op deze manier kunnen de referenties in de werkstromen worden gebruikt zonder beschikbaar te worden gemaakt.

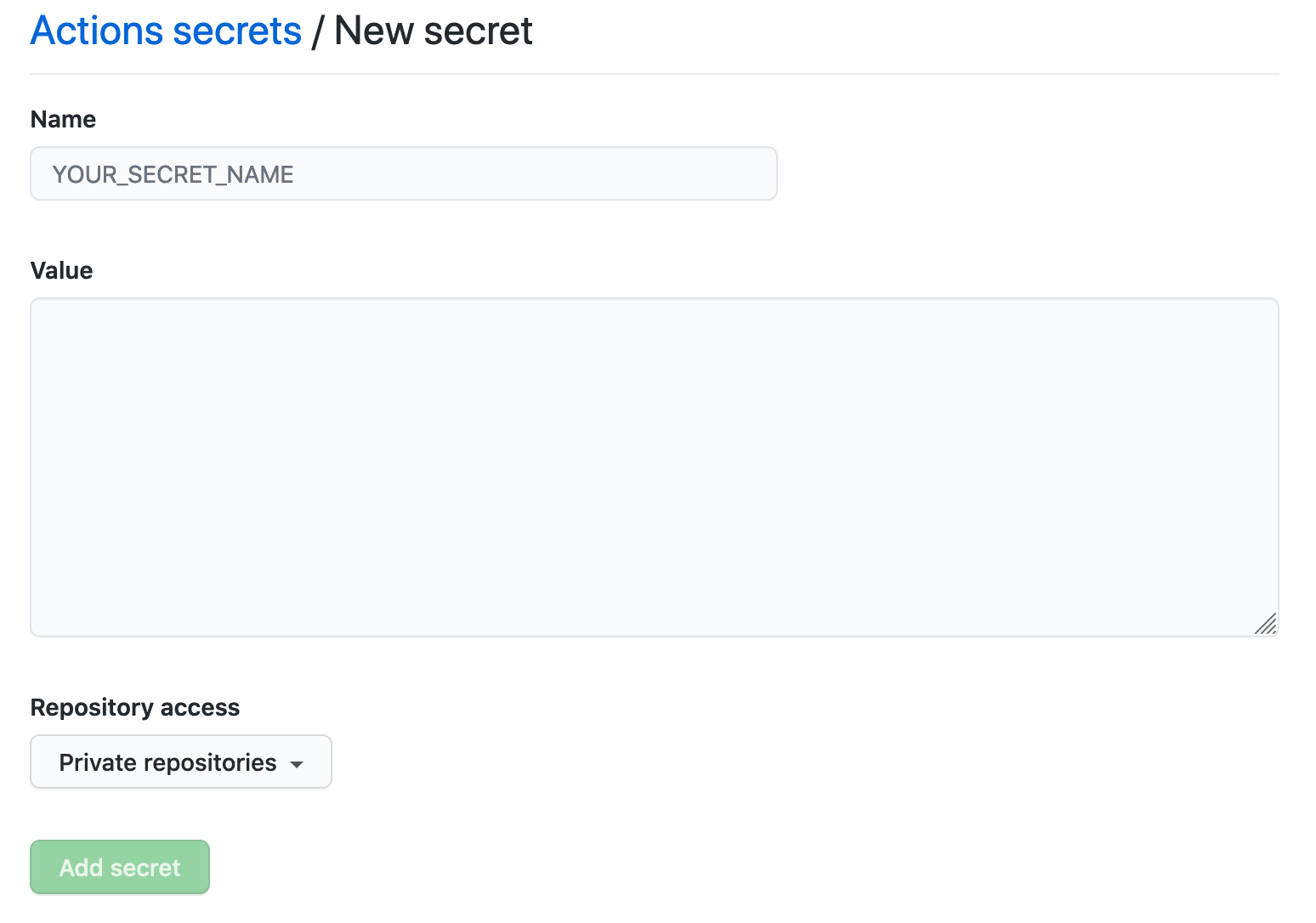

Als u een geheim op organisatieniveau wilt maken, gaat u naar de instellingen van uw organisatie en selecteert u in de zijbalk Geheimen en variabelen > Acties > nieuw organisatiegeheim. Voer in het scherm dat wordt weergegeven een naam en een waarde in en kies een toegangsbeleid voor de opslagplaats voor uw geheim:

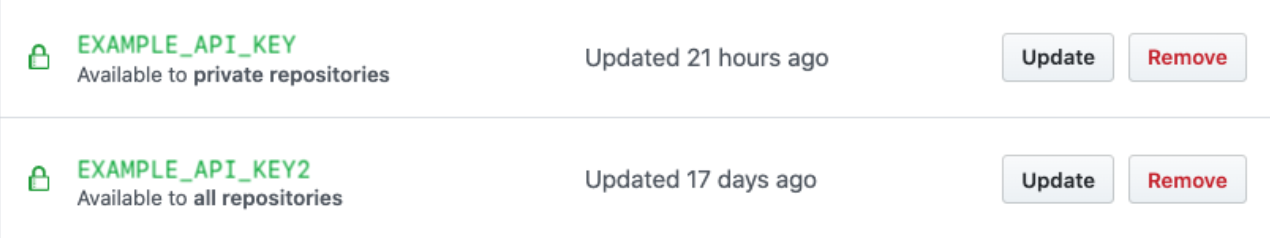

Het toegangsbeleid wordt weergegeven onder het geheim in de geheime lijst nadat het is opgeslagen:

U kunt Bijwerken selecteren voor meer informatie over de geconfigureerde machtigingen voor uw geheim.

Versleutelde geheimen beheren op opslagplaatsniveau

Als u een versleuteld geheim nodig hebt om te worden afgestemd op een specifieke opslagplaats, kunt u met GitHub Enterprise Cloud en GitHub Enterprise Server ook geheimen maken op opslagplaatsniveau.

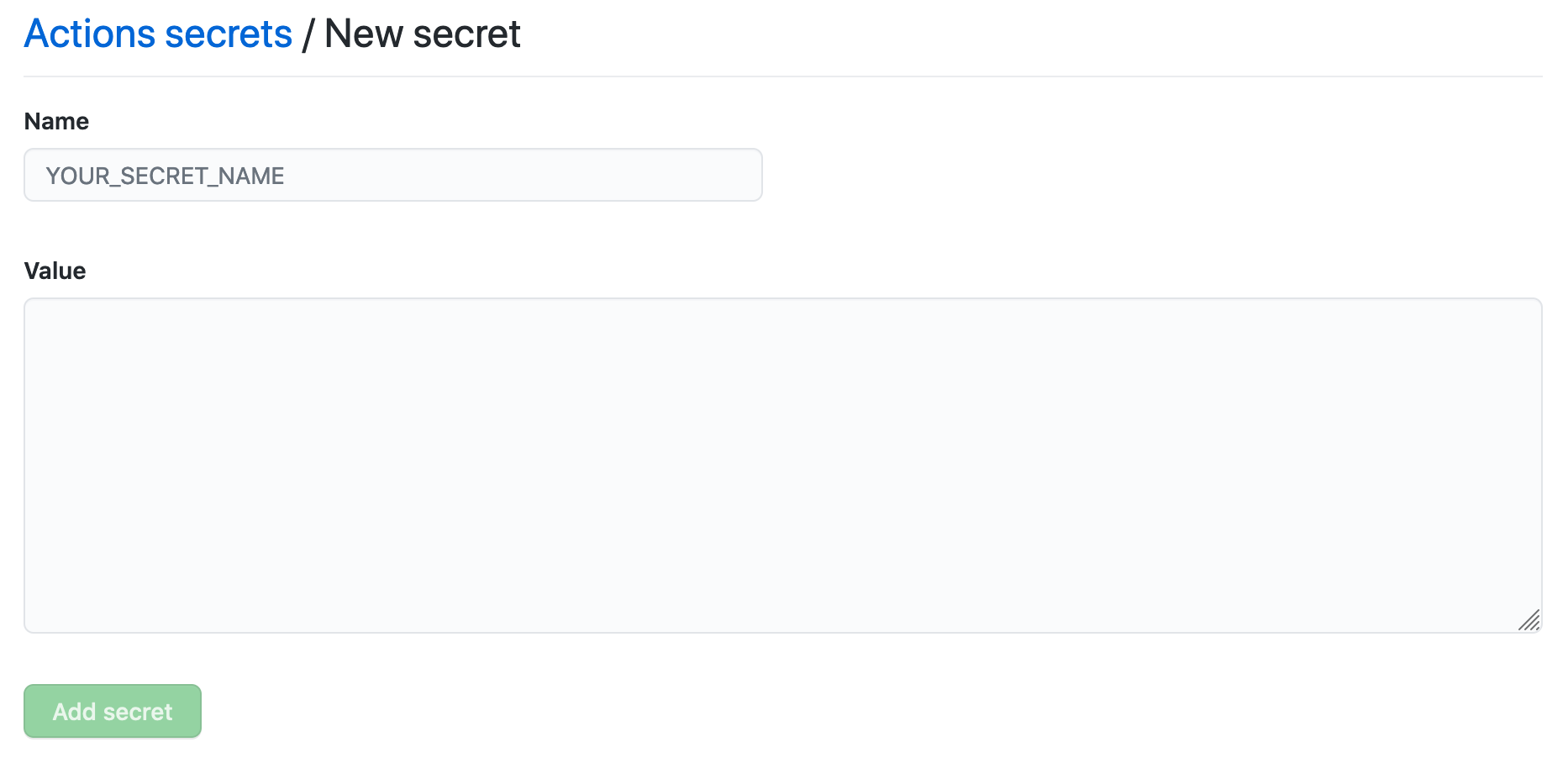

Als u een geheim wilt maken op opslagplaatsniveau, gaat u naar de instellingen van de opslagplaats en selecteert u op de zijbalk Geheimen en variabelen > Acties > nieuwe opslagplaatsgeheim. Voer in het scherm dat wordt weergegeven een naam en een waarde voor uw geheim in:

Versleutelde geheimen openen binnen acties en werkstromen

In werkstromen

Als u toegang wilt krijgen tot een versleuteld geheim in een werkstroom, moet u de secrets context in uw werkstroombestand gebruiken. Voorbeeld:

steps:

- name: Hello world action

with: # Set the secret as an input

super_secret: ${{ secrets.SuperSecret }}

env: # Or as an environment variable

super_secret: ${{ secrets.SuperSecret }}

In acties

Als u toegang wilt krijgen tot een versleuteld geheim in een actie, moet u het geheim opgeven als parameter input in het action.yml metagegevensbestand. Voorbeeld:

inputs:

super_secret:

description: 'My secret token'

required: true

Als u toegang nodig hebt tot het versleutelde geheim in de code van uw actie, kan de actiecode de waarde van de invoer lezen met behulp van de $SUPER_SECRET omgevingsvariabele.

Waarschuwing

Zorg er bij het ontwerpen van uw eigen acties voor dat u geen versleutelde geheimen in de broncode van uw actie opneemt, omdat acties deelbare werkeenheden zijn. Als uw actie versleutelde geheimen of andere door de gebruiker geleverde invoer moet gebruiken, kunt u het beste de kernmodule van de Actions Toolkit gebruiken.