Beveiliging van gegevenstoegang implementeren

HDInsight is een PaaS-service en het meest geïmplementeerde patroon is een volledige scheiding van rekenkracht van opslag. In dergelijke patronen biedt gegevenstoegangsbeveiliging het beveiligen van data-at-rest en het beveiligen van verkeer tussen HDInsight en de gegevenslaag. Deze beveiligingsgebieden vallen buiten de weergave van specifieke HDInsight-beveiligingsfuncties en worden uitgevoerd door beveiligingsfuncties die beschikbaar zijn in de Azure-opslag- en netwerkservices. Hieronder vindt u de lijst met aanbevelingen voor de wijze waarop De beveiliging van Data Access kan worden bereikt op HDInsight-clusters. U kunt ervoor kiezen om sommige of al deze aanbevelingen te implementeren op basis van uw use-case.

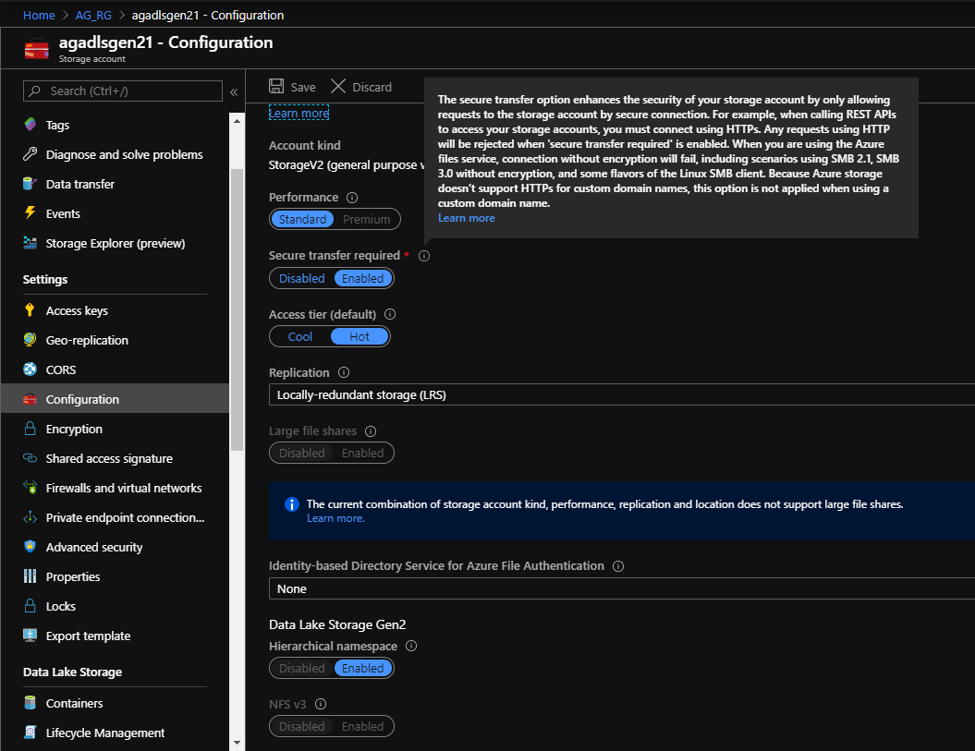

Alleen aanvragen voor opslag vanaf beveiligde verbindingen toestaan

Beveiligde overdracht staat aanvragen toe die afkomstig zijn van beveiligde verbindingen (https) en weigert alle verbindingen die afkomstig zijn van http. Voordat u het cluster maakt, moet u een beveiligde overdracht inschakelen. Klik op de schuifregelaar 'Veilige overdracht selecteren vereist' op Ingeschakeld. Meer informatie over aanbevolen beveiligingsaanbieding voor ADLSG2, inclusief veilige overdracht.

Toegangsbeheerlijsten (ACL's) implementeren voor ADLS Gen2

AdLS Gen2-toegangsbeheermodel ondersteunt zowel op rollen gebaseerd toegangsbeheer (RBAC) als POSIX, zoals toegangsbeheer (ACL). U kunt ervoor kiezen om het ACL-model op POSIX-niveau voor HDInsight te implementeren voor het instellen van passthrough-verificatie voor bestanden en mappen. Elk bestand of elke map in ADLS Gen2 heeft afzonderlijke machtigingen voor deze identiteiten.

- De gebruiker die eigenaar is

- De groep die eigenaar is

- Benoemde gebruikers

- Benoemde groepen

- Benoemde service-principals

- Benoemde beheerde identiteiten

- Alle andere gebruikers POSIX-toegangsbeheer voor ADLS Gen2-bestanden en -mappen kunnen daarom worden verleend aan gebruikers en groepen van HDInsight-domeinen en deze autorisaties worden tijdens de toegang door alle HDInsight-services gerespecteerd. Meer informatie over toegangsbeheer in Azure Data lake Storage Gen2.

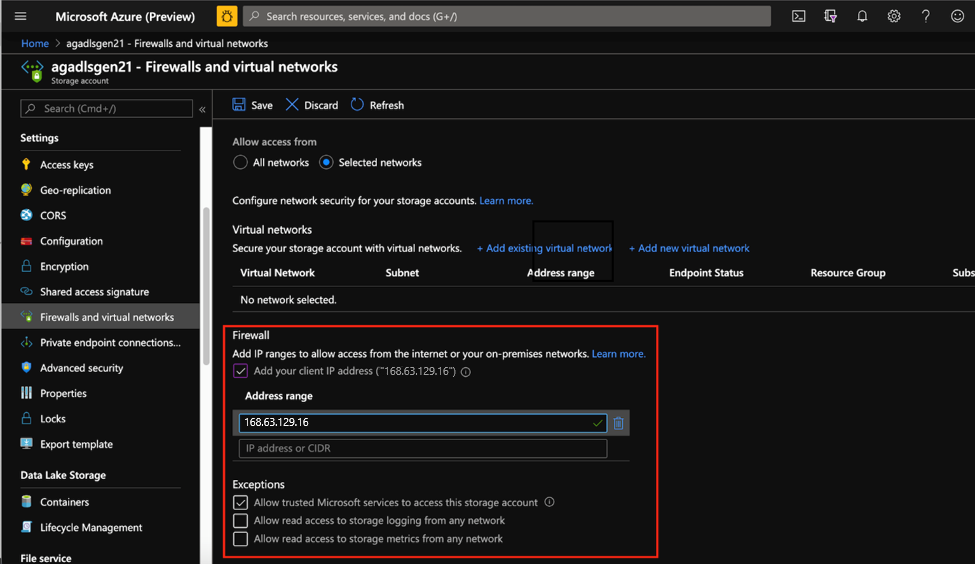

Azure Storage-firewalls

Azure Storage Firewall maakt gebruik van het netwerkbeleid van 'deny-all, permit-by-exception' om ervoor te zorgen dat alleen de toegestane entiteiten toegang kunnen krijgen tot het opslagaccount. Opslagfirewalls kunnen worden geconfigureerd om accounttoegang in te schakelen vanaf een vast vertrouwd IP-adres of een vooraf bepaald vertrouwd IP-bereik. Zorg ervoor dat het opslagaccount toegankelijk is voor vertrouwde Microsoft-services om mogelijkheden zoals logboekregistratie in te schakelen. U kunt Azure Firewall inschakelen voor uw opslagaccount vanaf de blade Firewalls en virtuele netwerken, zoals hieronder wordt weergegeven.

Transport Layer Security (TLS) voor een opslagclient buiten het HDInsight-cluster

Door TLS in te schakelen voor het opslagaccount, zorgt u ervoor dat de gegevens die worden verzonden naar en van het opslagaccount worden versleuteld. Azure Storage maakt gebruik van TLS 1.2 op openbare HTTPs-eindpunten, maar TLS 1.0 en TLS 1.1 worden nog steeds ondersteund voor achterwaartse compatibiliteit. Als u een beveiligde en compatibele verbinding met Azure Storage wilt garanderen, moet u TLS 1.2 of nieuwere versie inschakelen aan de clientzijde voordat u aanvragen verzendt om de Azure Storage-service te gebruiken. In dit geval is TLS 1.2 al standaard ingeschakeld wanneer een opslagaccount gegevens uitwisselt met HDInsight en u hoeft niets specifieks te doen om dit in te schakelen. Meer informatie over beveiligde TLS voor Azure-opslagclients.

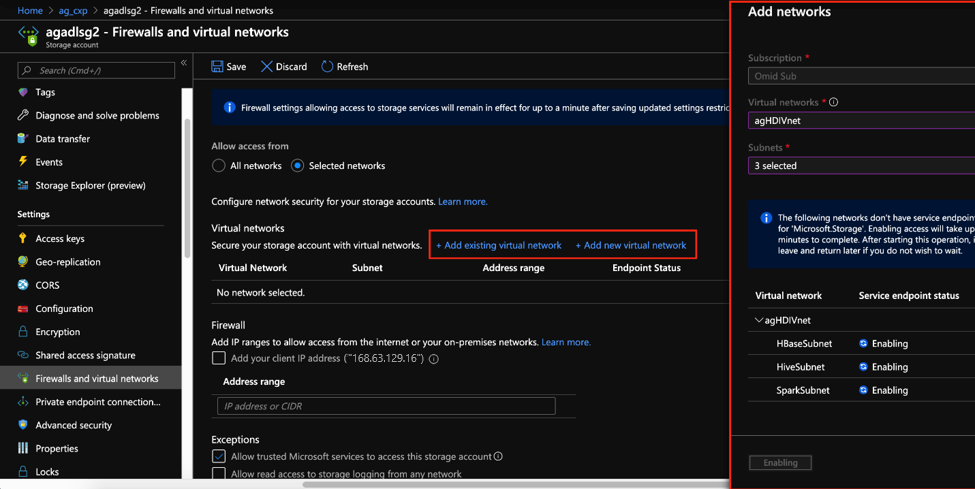

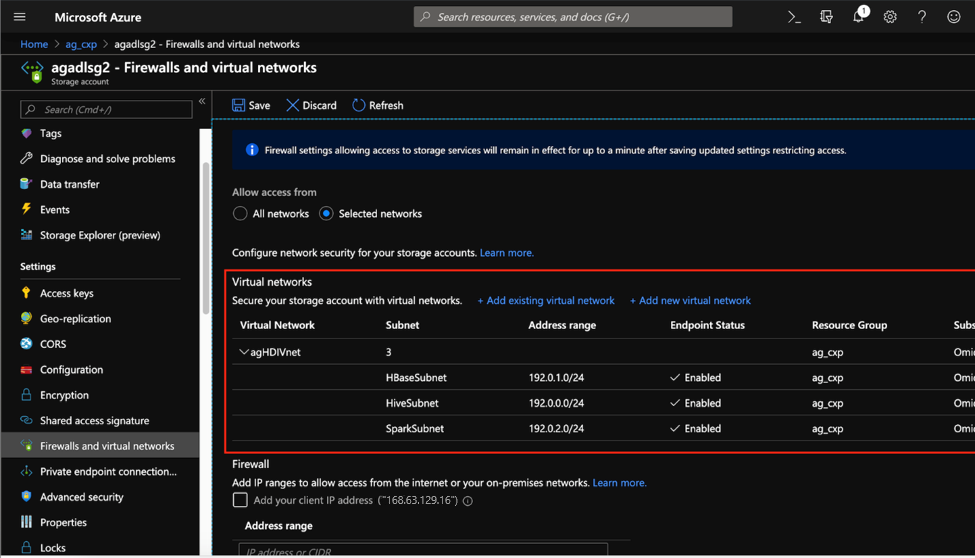

Service-eindpunten voor virtueel netwerk

HDInsight ondersteunt VNet-service-eindpunten voor Azure Blob Storage, Azure Data Lake Storage Gen2, Cosmos DB en SQL Database. In de context van HDInsight-beveiliging kunnen VNet-service-eindpunten worden ingesteld voor opslagaccounts, cluster-metastores en Cosmos DB om alleen toegang toe te staan vanuit het HDInsight-subnet. Verkeer tussen deze entiteiten en HDInsight blijft altijd op de Azure-backbone. In het opslagaccount kunnen VNet-service-eindpunten worden ingeschakeld op de blade Firewalls en virtuele netwerken door op het tabblad Bestaande/nieuwe virtuele netwerken toevoegen te klikken, het keuzerondje Toegang tot geselecteerd netwerk toestaan te kiezen en vervolgens VNet-gegevens op te geven waaruit toegang moet worden toegestaan. In dit geval plaatst u uw HDInsight-VNet en subnet/s van waaruit u toegang wilt krijgen tot dit opslagaccount. In het onderstaande voorbeeld heeft het opslagaccount alleen toegang tot verkeer vanaf de drie HDInsight-subnetten die expliciet zijn opgegeven.

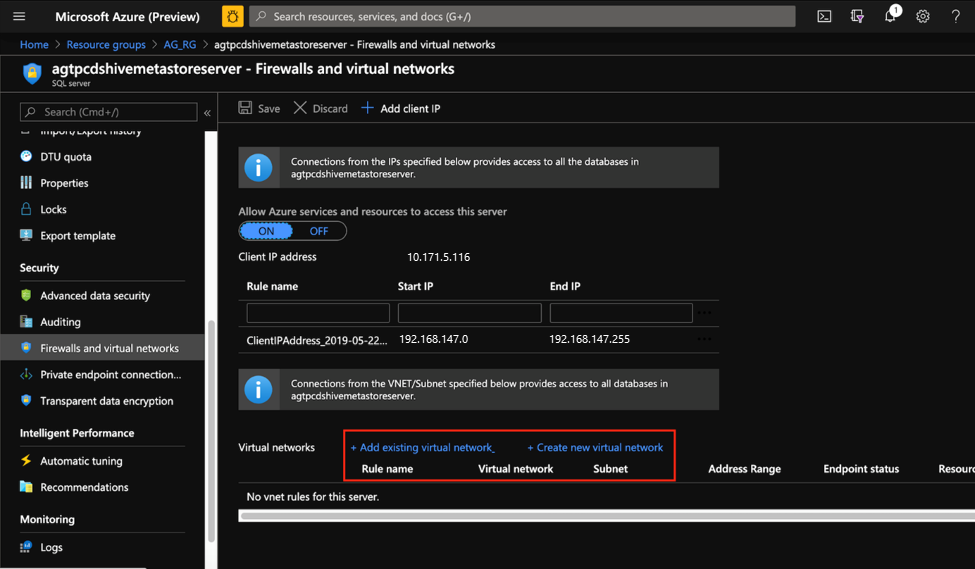

Voor SQL Databases kunnen VNet-service-eindpunten worden ingesteld vanaf de blade Firewalls en virtuele netwerken.

Meer informatie over VNet-service-eindpunten in Azure.

Door klant beheerde sleutels

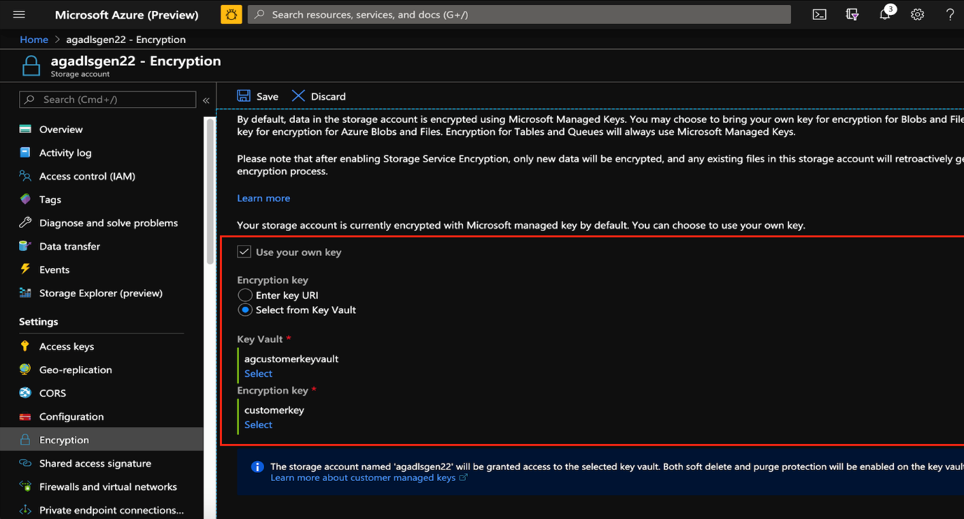

Versleuteling van data-at-rest in een belangrijke vereiste voor beveiliging in big data-landschappen. Azure Storage versleutelt standaard alle gegevens in een opslagaccount met behulp van door Microsoft beheerde sleutels. Klanten kunnen er echter voor kiezen om hun eigen sleutels mee te nemen voor het gebruik van extra controle over hun gegevens. Vanuit de portal wordt de blade Versleuteling in het opslagaccount gebruikt om de sleutelinstellingen voor het opslagaccount te bepalen. Kies Uw eigen sleutel gebruiken en selecteer vervolgens een sleutel-URI of Selecteer een sleutel in de Azure Key Vault. Meer informatie over door de klant beheerde sleutels voor Azure Storage.

Op dezelfde manier kunt u voor Kafka-clusters uw eigen sleutel gebruiken bij het maken van het cluster om alle data-at-rest van de brokers te versleutelen.