Beleid voor gebruikersrisico's implementeren en beheren

Er zijn twee risicobeleidsregels die kunnen worden ingeschakeld in de directory:

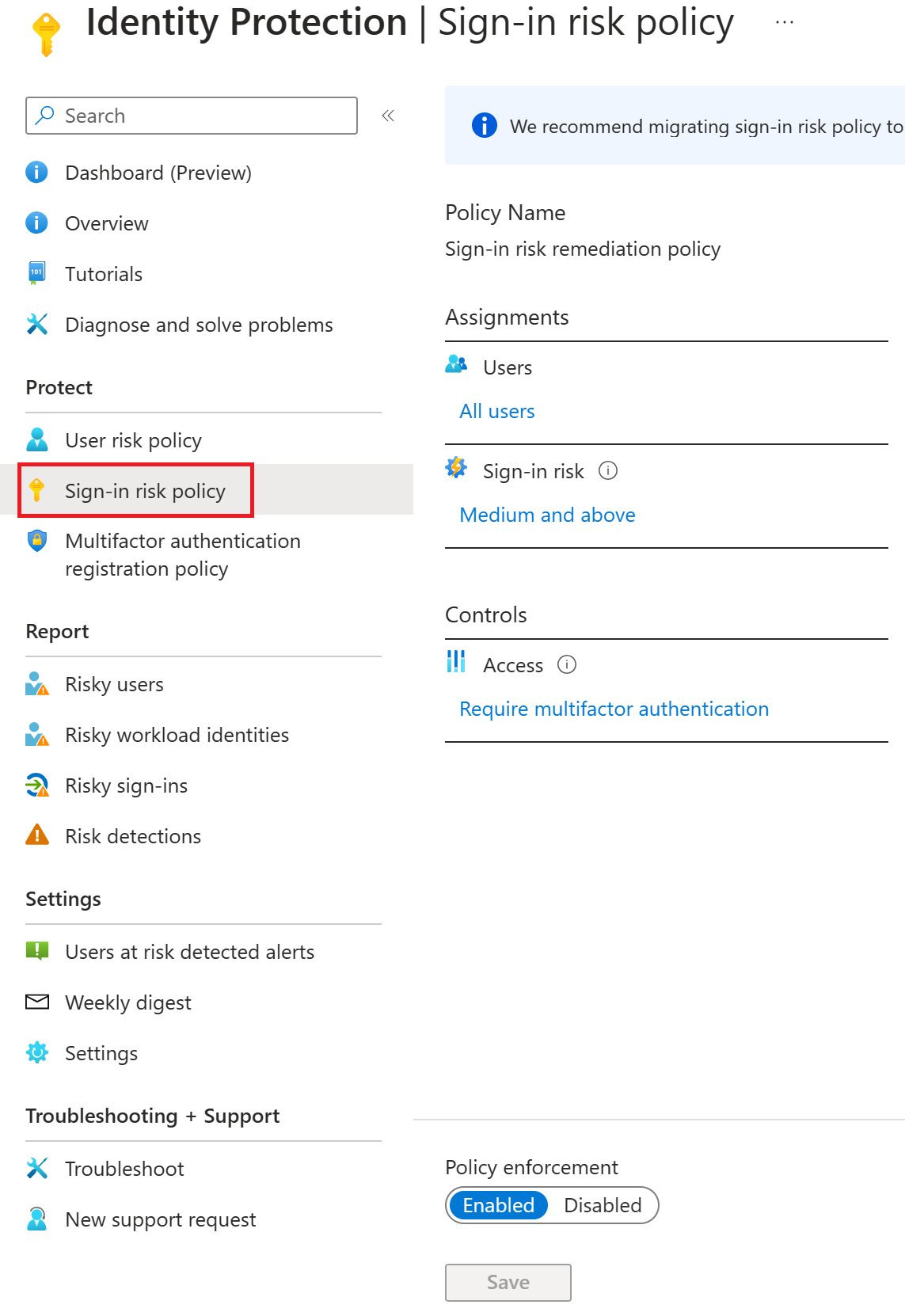

Beleid voor aanmeldingsrisico's: het beleid voor aanmeldingsrisico's detecteert verdachte acties die samen met de aanmelding worden geleverd. Het is gericht op de aanmeldingsactiviteit zelf en analyseert de waarschijnlijkheid dat de aanmelding is uitgevoerd door een andere gebruiker dan de gebruiker.

Beleid voor gebruikersrisico's: Het beleid voor gebruikersrisico's detecteert de kans dat een gebruikersaccount is aangetast door risicogebeurtenissen te detecteren die atypisch zijn van het gedrag van een gebruiker.

Beide beleidsregels werken om het antwoord op risicodetecties in uw omgeving te automatiseren en gebruikers in staat te stellen zelf te herstellen wanneer risico's worden gedetecteerd.

Video bekijken

In deze video leert u hoe u Microsoft Entra Identity Protection implementeert door beleid op basis van risico's (gebruikersrisico's en aanmeldingsrisico's) in uw organisatie te configureren. U leert ook aanbevolen procedures voor het geleidelijk implementeren van dit beleid en MFA-registratie in uw organisatie.

Vereisten

Als uw organisatie wilt toestaan dat gebruikers zichzelf kunnen herstellen wanneer er risico's worden gedetecteerd, moeten gebruikers worden geregistreerd voor zowel selfservice voor wachtwoordherstel als meervoudige verificatie. U wordt aangeraden de gecombineerde registratie-ervaring voor beveiligingsgegevens in te schakelen. Gebruikers in staat stellen om zichzelf te herstellen, krijgen ze sneller terug naar een productieve status zonder tussenkomst van de beheerder. Beheerders kunnen deze gebeurtenissen nog steeds zien en onderzoeken na het feit.

Acceptabele risiconiveaus kiezen

Organisaties moeten bepalen welk risico ze willen accepteren, de gebruikerservaring en het beveiligingspostuur willen verdelen.

De aanbeveling van Microsoft is om de drempelwaarde voor het beleid voor gebruikersrisico's in te stellen op Hoog en het beleid voor aanmeldingsrisico's op Gemiddeld en hoger.

Het kiezen van een hoge drempelwaarde vermindert het aantal keren dat een beleid wordt geactiveerd en minimaliseert de uitdaging voor gebruikers. Het sluit echter detecties van lage en gemiddelde risico's uit van het beleid, waardoor een aanvaller geen misbruik kan maken van een gecompromitteerde identiteit. Als u een lage drempelwaarde selecteert, worden extra gebruikersonderbrekingen geïntroduceerd, maar wordt het beveiligingspostuur verhoogd.

Uitsluitingen

Alle beleidsregels maken het mogelijk gebruikers zoals uw noodtoegang of noodsituatie beheerdersaccounts uit te sluiten. Organisaties bepalen wanneer ze andere accounts moeten uitsluiten van specifiek beleid op basis van de manier waarop de accounts worden gebruikt. Alle uitsluitingen moeten regelmatig worden gecontroleerd om te zien of ze nog steeds van toepassing zijn.

Geconfigureerde vertrouwde netwerklocaties worden door Identity Protection in sommige risicodetecties gebruikt om fout-positieven te verminderen.