Beveiliging van een Azure AI Search-oplossing beheren

Organisaties moeten de beveiliging van hun zoekoplossingen kunnen vertrouwen. Azure AI Search biedt u controle over het beveiligen van de gegevens die u zoekt.

Hier verkent u hoe u uw zoekoplossing kunt beveiligen. U richt zich op waar gegevens worden versleuteld en hoe u de binnenkomende en uitgaande gegevensstromen kunt beveiligen. Ten slotte ziet u hoe u de toegang tot zoekresultaten voor specifieke gebruikers of groepen kunt beperken.

Overzicht van beveiligingsmethoden

AI Search-beveiliging bouwt voort op de bestaande netwerkbeveiligingsfuncties van Azure. Wanneer u nadenkt over het beveiligen van uw zoekoplossing, kunt u zich richten op drie gebieden:

- Binnenkomende zoekaanvragen van gebruikers naar uw zoekoplossing

- Uitgaande aanvragen van uw zoekoplossing naar andere servers om documenten te indexeren

- Toegang beperken op documentniveau per zoekaanvraag voor gebruikers

Gegevensversleuteling

De Azure AI-Search-service, zoals alle Azure-services, versleutelt de gegevens die in rust worden opgeslagen met door de service beheerde sleutels. Deze versleuteling omvat indexen, gegevensbronnen, synoniemenkaarten, vaardighedensets en zelfs de definities van de indexeerfunctie.

Gegevens die onderweg zijn, worden versleuteld met behulp van de standaard-HTTPS TLS 1.3-versleuteling via poort 443.

Als u uw eigen versleutelingssleutels wilt gebruiken, ondersteunt ACS het gebruik van Azure Key Vault. Een voordeel van het gebruik van uw eigen door de klant beheerde sleutels is dat dubbele versleuteling wordt ingeschakeld voor alle objecten waarvoor u uw aangepaste sleutels gebruikt.

Binnenkomend verkeer beveiligen

Als uw zoekoplossing extern toegankelijk is via internet of apps, kunt u de kwetsbaarheid voor aanvallen verminderen. Met Azure AI Search kunt u de toegang tot het openbare eindpunt gratis beperken met behulp van een firewall om toegang vanaf specifieke IP-adressen toe te staan.

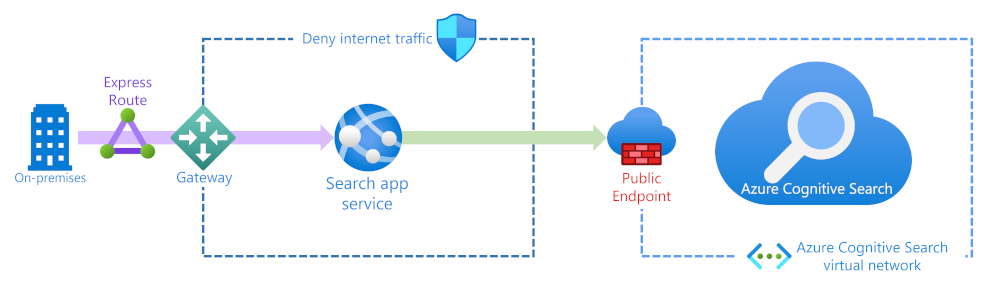

Als uw zoekservice alleen wordt gebruikt door on-premises resources, kunt u de beveiliging beperken met een ExpressRoute-circuit, Azure Gateway en een App-service. Er is ook de optie om het openbare eindpunt te wijzigen voor het gebruik van een azure-privékoppeling. U moet ook een virtueel Azure-netwerk en andere resources instellen. Het gebruik van een privé-eindpunt is de veiligste oplossing, hoewel het wel extra kosten met zich mee brengt voor het gebruik van deze services die moeten worden gehost op het Azure-platform.

Tip

Zie Een privé-eindpunt maken voor een beveiligde verbinding met Azure AI Search voor meer informatie over privé-eindpunten.

Aanvragen verifiëren voor uw zoekoplossing

Nu de infrastructuur is ingesteld om de kwetsbaarheid voor aanvallen van uw zoekoplossing te verminderen, kan uw focus veranderen in het verifiëren van zoekaanvragen van uw gebruikers en apps.

De standaardoptie bij het maken van uw ACS is verificatie op basis van sleutels. Er zijn twee verschillende soorten sleutels:

- Beheer sleutels - uw schrijfmachtigingen en het recht om systeemgegevens op te vragen (maximaal 2 beheerderssleutels kunnen per zoekservice worden gemaakt)

- Querysleutels - leesmachtigingen verlenen en worden gebruikt door uw gebruikers of apps om indexen op te vragen (maximaal 50 querysleutels kunnen per zoekservice worden gemaakt)

Belangrijk

Op rollen gebaseerd toegangsbeheer voor gegevensvlakbewerkingen is momenteel in preview en onder een aanvullende gebruiksvoorwaarden. De rollen zijn alleen beschikbaar in de openbare Azure-cloud en kunnen de latentie van zoekaanvragen verhogen.

Op rollen gebaseerd toegangsbeheer (RBAC) wordt door het Azure-platform geleverd als een globaal systeem om de toegang tot resources te beheren. U kunt RBAC op de volgende manieren gebruiken in Azure AI Search:

- Rollen kunnen toegang krijgen tot het beheren van de service

- Rollen definiëren met toegang tot het maken, laden en opvragen van indexen

De ingebouwde rollen die u kunt toewijzen om de Azure AI-Search-service te beheren, zijn:

- Eigenaar - Volledige toegang tot alle zoekbronnen

- Inzender : hetzelfde als hierboven, maar zonder de mogelijkheid om rollen toe te wijzen of autorisaties te wijzigen

- Lezer : gedeeltelijke servicegegevens weergeven

Als u een rol nodig hebt die ook het gegevensvlak kan beheren voor bijvoorbeeld zoekindexen of gegevensbronnen, gebruikt u een van deze rollen:

- Inzender voor zoekservice: een rol voor uw beheerders van zoekservices (dezelfde toegang als de rol Inzender hierboven) en de inhoud (indexen, indexeerfuncties, gegevensbronnen en vaardighedensets)

- Inzender voor indexgegevens zoeken - Een rol voor ontwikkelaars of indexeigenaren die de documentenverzameling van een index importeren, vernieuwen of er query's op uitvoeren

- Search Index Data Reader - Alleen-lezen toegangsrol voor apps en gebruikers die alleen query's hoeven uit te voeren

Tip

Zie Op rollen gebaseerd toegangsbeheer (Azure RBAC) gebruiken in Azure AI Search voor meer informatie over verificatie met RBAC.

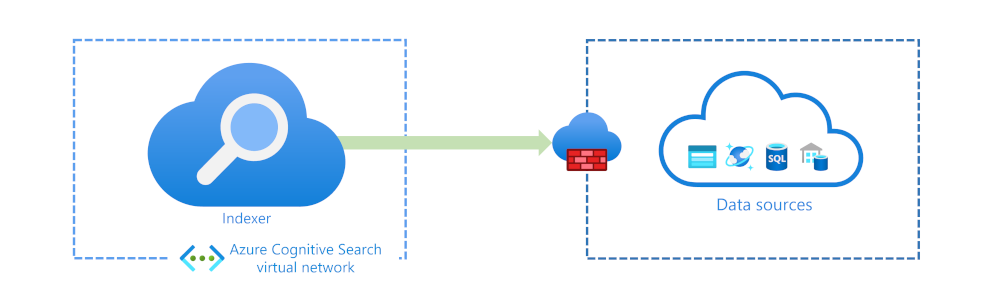

Uitgaand verkeer beveiligen

Meestal worden de brongegevens van uw uitgaande verkeer geïndexeert of verrijkt met behulp van KUNSTMATIGE INTELLIGENTIE (AI). De uitgaande verbindingen ondersteunen het gebruik van verificatie op basis van sleutels, databaseaanmelding of Microsoft Entra-aanmeldingen als u Microsoft Entra-id kunt gebruiken.

Als uw gegevensbronnen worden gehost op het Azure-platform, kunt u ook verbindingen beveiligen met behulp van een door een systeem of door de gebruiker toegewezen beheerde identiteit.

Azure-services kunnen de toegang tot deze services beperken met behulp van een firewall. Uw firewall kan worden geconfigureerd om alleen het IP-adres van uw Azure AI-Search-service toe te staan. Als u uw indexen verrijkt met AI, moet u ook alle IP-adressen in de AzureCognitiveSearch-servicetag toestaan.

U kunt ervoor kiezen om uw brongegevens te beveiligen achter een gedeelde privékoppeling die uw indexeerfuncties gebruiken.

Belangrijk

Voor een gedeelde privékoppeling is een Basic-laag vereist voor indexering op basis van tekst of een Standard 2-laag (S2) voor indexering op basis van vaardigheden. Zie prijzen van Azure Private Link voor meer informatie over prijzen.

Gegevens beveiligen op documentniveau

U kunt Azure AI Search configureren om de documenten te beperken die iemand kan zoeken, bijvoorbeeld door het zoeken in contractuele PDF-bestanden te beperken tot personen in uw juridische afdeling.

Als u beheert wie toegang heeft op documentniveau, moet u elk document in uw zoekindex bijwerken. U moet een nieuw beveiligingsveld toevoegen aan elk document met de gebruikers- of groeps-id's die er toegang toe hebben. Het beveiligingsveld moet worden gefilterd, zodat u zoekresultaten in het veld kunt filteren.

Als dit veld is ingesteld en gevuld met de toegestane gebruiker of groepen, kunt u de resultaten beperken door het search.in filter toe te voegen aan al uw zoekquery's. Als u HTTP POST-aanvragen gebruikt, moet de hoofdtekst er als volgt uitzien:

{

"filter":"security_field/any(g:search.in(g, 'user_id1, group_id1, group_id2'))"

}

Hiermee worden de geretourneerde zoekresultaten gefilterd op de gebruikers-id en groepen waartoe deze gebruiker behoort. Als uw toepassing Microsoft Entra-id kan gebruiken, is het mogelijk om de identiteit en groepslidmaatschappen van de gebruiker daar te gebruiken.

Tip

Zie Beveiligingsfilters voor het bijsnijden van Azure AI Search-resultaten met behulp van Active Directory-identiteiten voor stapsgewijze instructies voor het gebruik van Microsoft Entra ID