Connectiviteit tussen virtuele netwerken met peering inschakelen

Organisaties met grootschalige bewerkingen maken verbindingen tussen verschillende onderdelen van hun virtuele netwerkinfrastructuur. Met peering voor virtuele netwerken kunt u naadloos afzonderlijke VNets verbinden met optimale netwerkprestaties, ongeacht of ze zich in dezelfde Azure-regio (VNet-peering) of in verschillende regio's bevinden (wereldwijde VNet-peering). Netwerkverkeer tussen gekoppelde virtuele netwerken is privé. De virtuele netwerken worden weergegeven als één voor connectiviteitsdoeleinden. Het verkeer tussen virtuele machines in gekoppelde virtuele netwerken maakt gebruik van de Microsoft-backbone-infrastructuur en er is geen openbaar internet, gateways of versleuteling vereist in de communicatie tussen de virtuele netwerken.

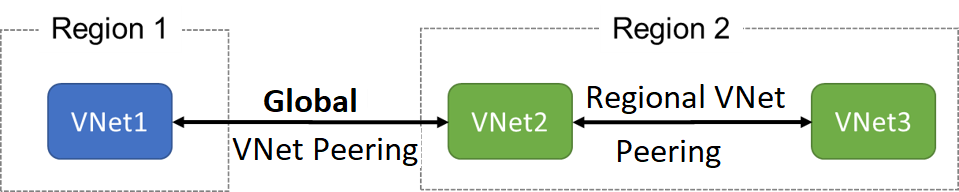

Dankzij Virtual Network-peering kunt u naadloos twee virtuele netwerken in Azure met elkaar verbinden. Nadat de virtuele netwerken zijn gekoppeld via peering, worden ze voor verbindingsdoeleinden weergegeven als één netwerk. Er zijn twee typen VNet-peering.

- Regionale VNet-peering verbindt virtuele Azure-netwerken in dezelfde regio.

- Globale VNet-peering verbindt virtuele Azure-netwerken in verschillende regio's. De gekoppelde virtuele netwerken kunnen bestaan in elke openbare Azure-cloudregio of In China-cloudregio's, maar niet in overheidscloudregio's. U kunt virtuele netwerken alleen peeren in dezelfde regio in Azure Government-cloudregio's.

Enkele voordelen van het gebruik van peering van virtuele netwerken - lokaal of globaal - zijn:

- Een verbinding met lage latentie en hoge bandbreedte tussen resources in verschillende virtuele netwerken.

- De mogelijkheid om netwerkbeveiligingsgroepen toe te passen in een virtueel netwerk om de toegang tot andere virtuele netwerken of subnetten te blokkeren.

- De mogelijkheid om gegevens over te dragen tussen virtuele netwerken in Azure-abonnementen, Microsoft Entra-tenants, implementatiemodellen en Azure-regio's.

- De mogelijkheid om virtuele netwerken te koppelen die zijn gemaakt via Azure Resource Manager.

- De mogelijkheid om een virtueel netwerk dat is gemaakt via Resource Manager te koppelen aan een netwerk dat is gemaakt via het klassieke implementatiemodel.

- Er is geen downtime voor resources in een virtueel netwerk vereist bij het maken van de peering of nadat de peering is gemaakt.

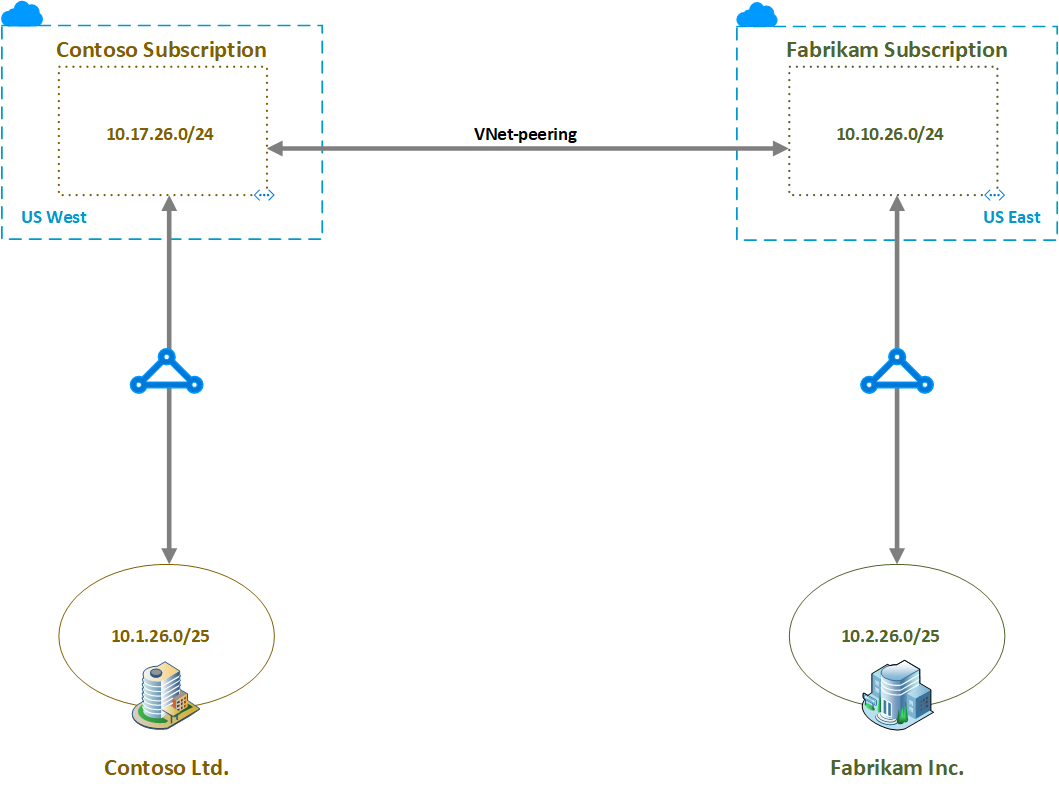

In het volgende diagram ziet u een scenario waarin resources in het VNet van Contoso en resources in het virtuele Fabrikam-netwerk moeten communiceren. Het Contoso-abonnement in de regio US - west is verbonden met het Fabrikam-abonnement in de regio US - oost.

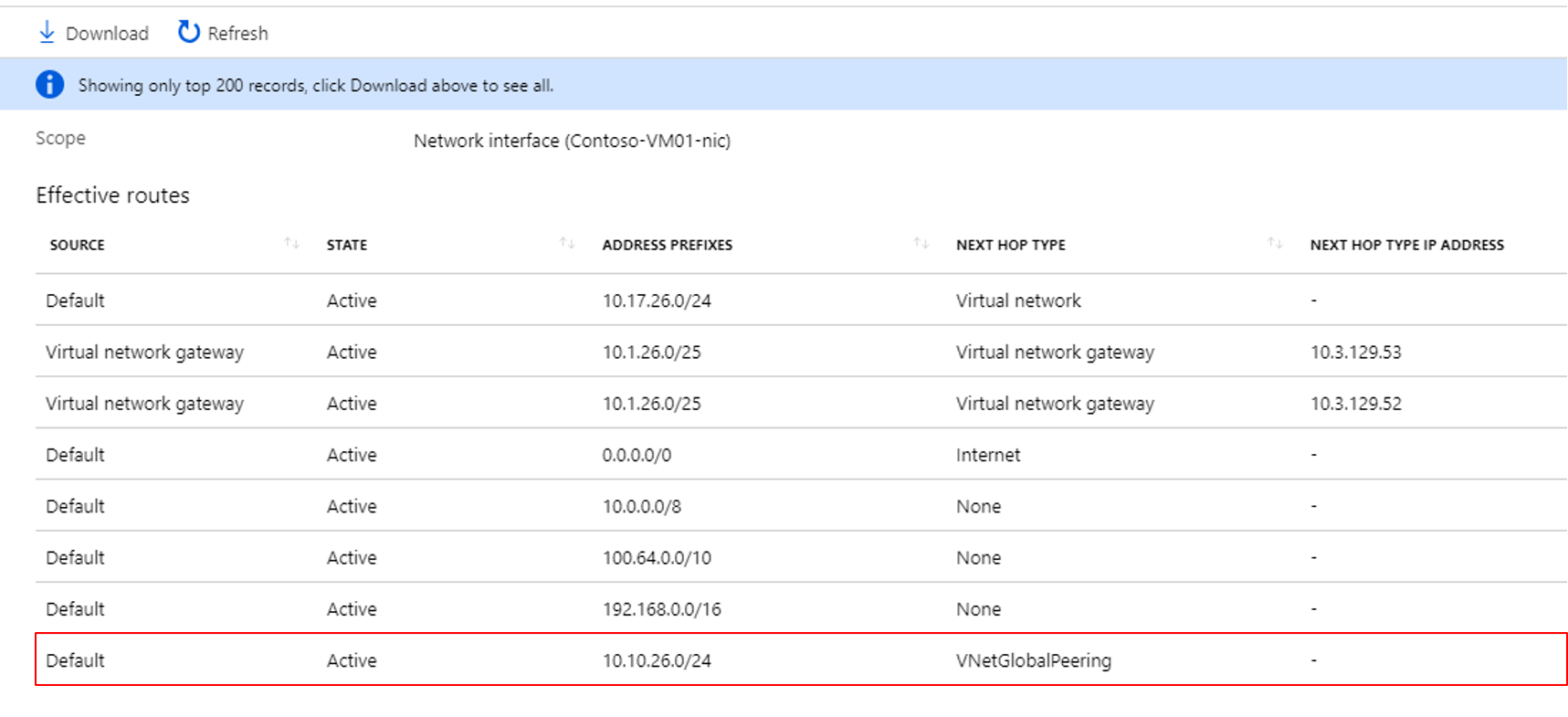

In de routeringstabellen worden de routes weergegeven die bekend zijn bij de resources in elk abonnement. In de volgende routeringstabel ziet u de routes die bekend zijn bij Contoso, waarbij de laatste vermelding de globale VNet-peeringvermelding is voor het subnet Fabrikam 10.10.26.0/24.

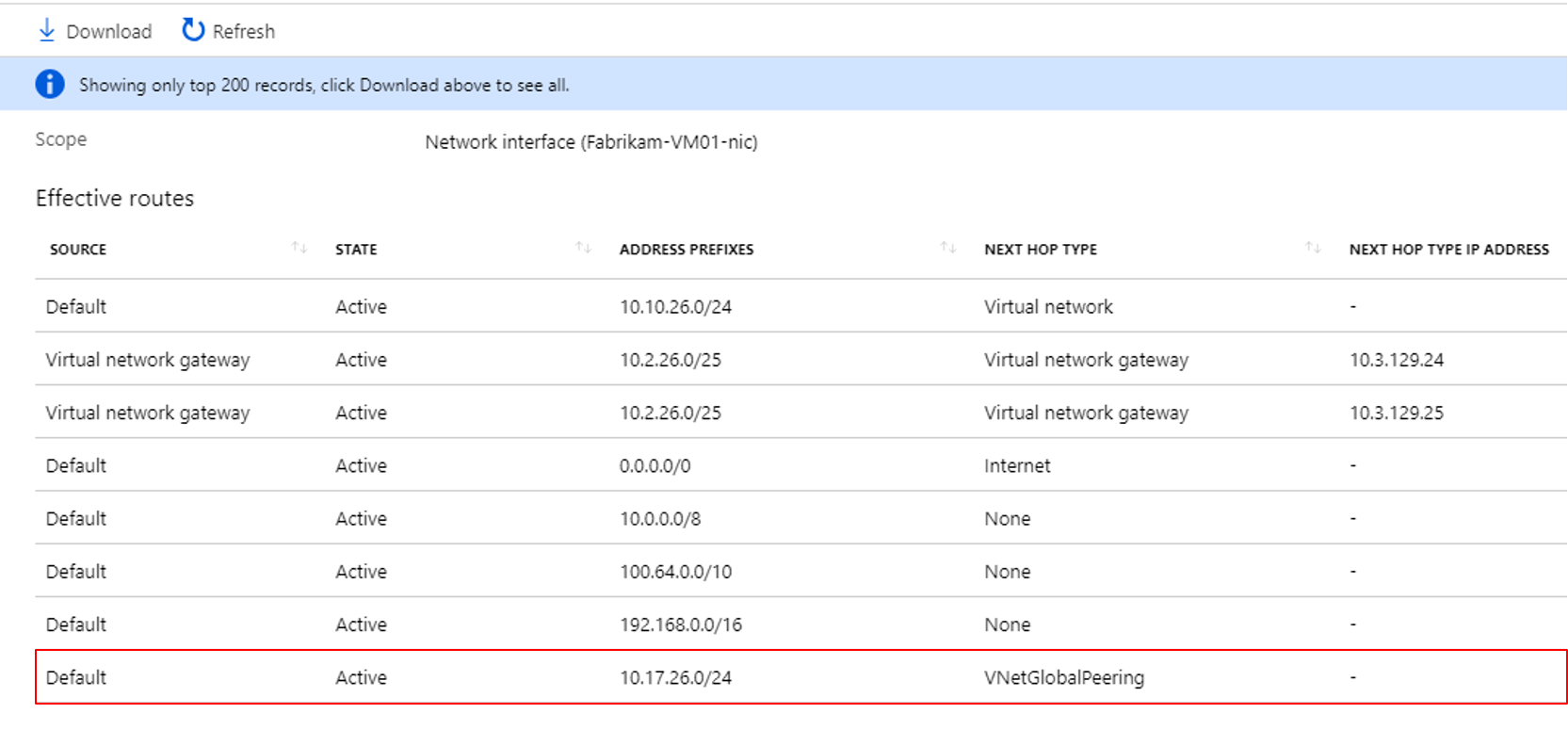

In de volgende routeringstabel ziet u de routes die bekend zijn bij Fabrikam. Nogmaals, de laatste vermelding is de globale VNet-peeringvermelding, deze keer naar het subnet Contoso 10.17.26.0/24.

VNet-peering configureren

Hier volgen de stappen voor het configureren van VNet-peering. U hebt twee virtuele netwerken nodig. Als u de peering wilt testen, hebt u een virtuele machine in elk netwerk nodig. In eerste instantie kunnen de VM's niet communiceren, maar na de configuratie werkt de communicatie. De stap die nieuw is, is het configureren van de peering van de virtuele netwerken.

- Maak twee virtuele netwerken.

- Peering van de virtuele netwerken.

- Maak virtuele machines in elk virtueel netwerk.

- Test de communicatie tussen de virtuele machines.

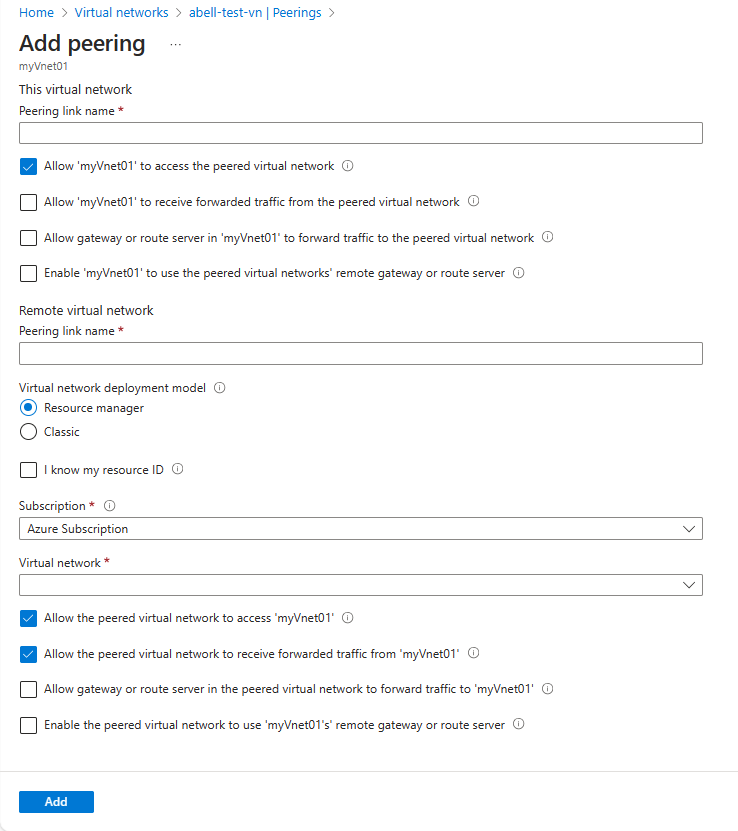

Gebruik de pagina Peering toevoegen om de peering te configureren. Er zijn slechts enkele optionele configuratieparameters die u kunt overwegen.

Notitie

Wanneer u een peering toevoegt aan één virtueel netwerk, wordt de tweede configuratie van het virtuele netwerk automatisch toegevoegd.

Gatewaydoorvoer en connectiviteit

Wanneer virtuele netwerken zijn gekoppeld, configureert u een VPN-gateway in het gekoppelde virtuele netwerk als een transitpunt. In dit geval gebruikt een gekoppeld virtueel netwerk de externe gateway om toegang te krijgen tot andere resources. Een virtueel netwerk kan slechts één gateway hebben. Gatewayoverdracht wordt ondersteund voor zowel VNet-peering als globale VNet-peering.

Wanneer u gatewayoverdracht toestaat, kan het virtuele netwerk communiceren met resources buiten de peering. De subnetgateway kan bijvoorbeeld het volgende doen:

- Gebruik een site-naar-site-VPN om verbinding te maken met een on-premises netwerk.

- Gebruik een VNet-naar-VNet-verbinding met een ander virtueel netwerk.

- Gebruik een punt-naar-site-VPN om verbinding te maken met een client.

In deze scenario's staat gatewayoverdracht peered virtuele netwerken toe om de gateway te delen en toegang te krijgen tot resources. Dit betekent dat u geen VPN-gateway hoeft te implementeren in het virtuele peernetwerk.

Notitie

Netwerkbeveiligingsgroepen kunnen worden toegepast in een virtueel netwerk om de toegang tot andere virtuele netwerken of subnetten te blokkeren. Bij het configureren van peering in virtuele netwerken kunt u de netwerkbeveiligingsgroepen tussen de virtuele netwerken openen of sluiten.

Servicechaining gebruiken om verkeer naar een gateway te leiden

Stel dat u verkeer van het Contoso-VNet wilt omleiden naar een specifiek virtueel netwerkapparaat (NVA). Maak door de gebruiker gedefinieerde routes om verkeer van het Contoso-VNet naar de NVA in het Fabrikam-VNet te leiden. Deze techniek wordt servicechaining genoemd.

Als u servicechaining wilt inschakelen, voegt u door de gebruiker gedefinieerde routes toe die verwijzen naar virtuele machines in het gekoppelde virtuele netwerk als het IP-adres van de volgende hop. Door de gebruiker gedefinieerde routes kunnen ook verwijzen naar gateways van virtuele netwerken.

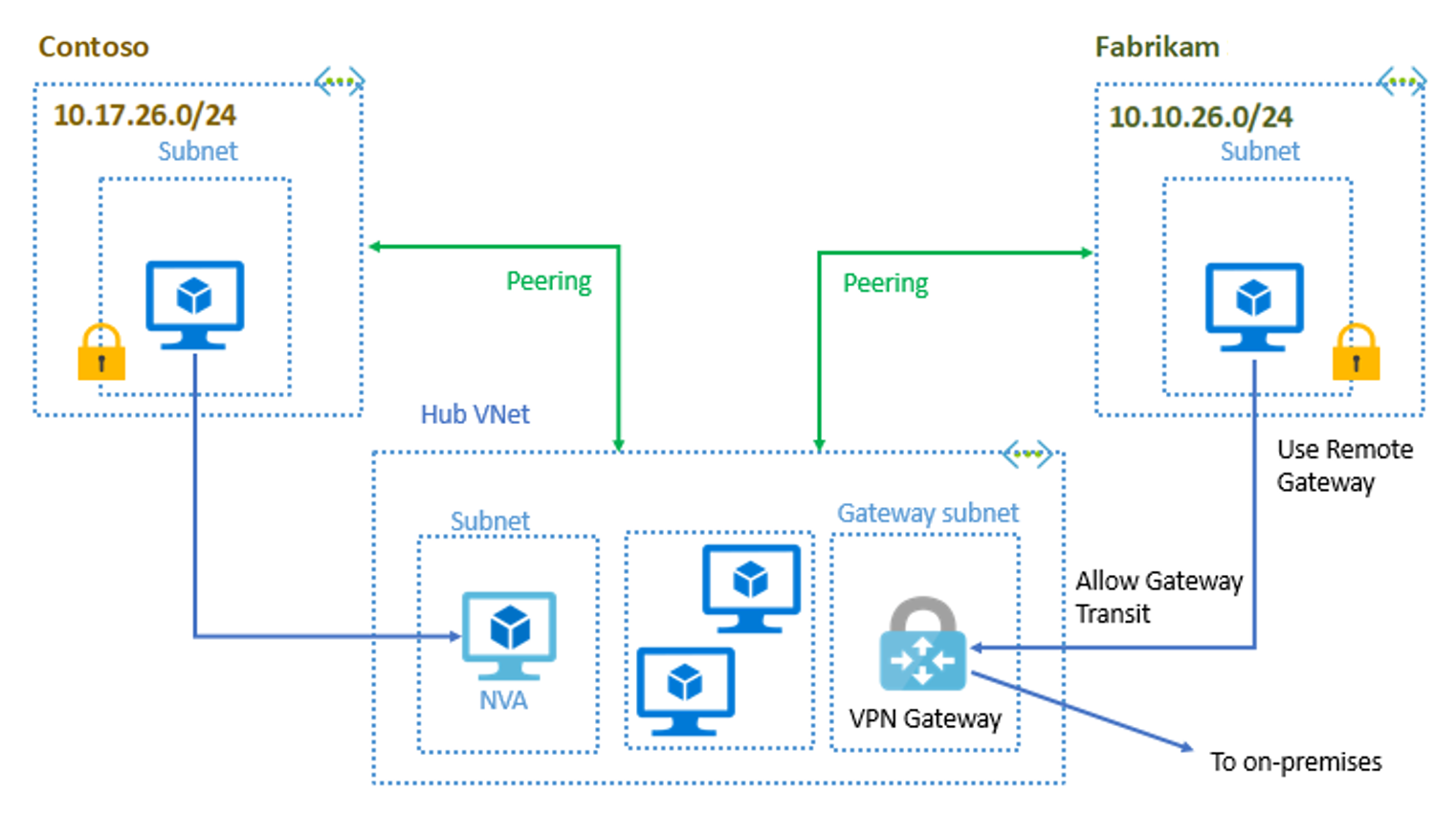

Virtuele Azure-netwerken kunnen worden geïmplementeerd in een hub-and-spoke-topologie, waarbij het hub-VNet fungeert als een centraal punt van connectiviteit met alle spoke-VNets. Het virtuele hubnetwerk host infrastructuuronderdelen, zoals een NVA, virtuele machines en een VPN-gateway. Alle virtuele spoke-netwerken zijn gekoppeld aan het virtuele hubnetwerk. Verkeer stroomt via virtuele netwerkapparaten of VPN-gateways in het virtuele hubnetwerk. De voordelen van het gebruik van een hub- en spoke-configuratie zijn kostenbesparingen, het overhalen van abonnementslimieten en isolatie van werkbelastingen.

In het volgende diagram ziet u een scenario waarin hub-VNet als host fungeert voor een VPN-gateway die verkeer naar het on-premises netwerk beheert, waardoor gecontroleerde communicatie tussen het on-premises netwerk en de gekoppelde Azure-VNets mogelijk is.

Kies het beste antwoord op elke vraag.