Meer informatie over Microsoft Defender XDR in een Security Operations Center (SOC)

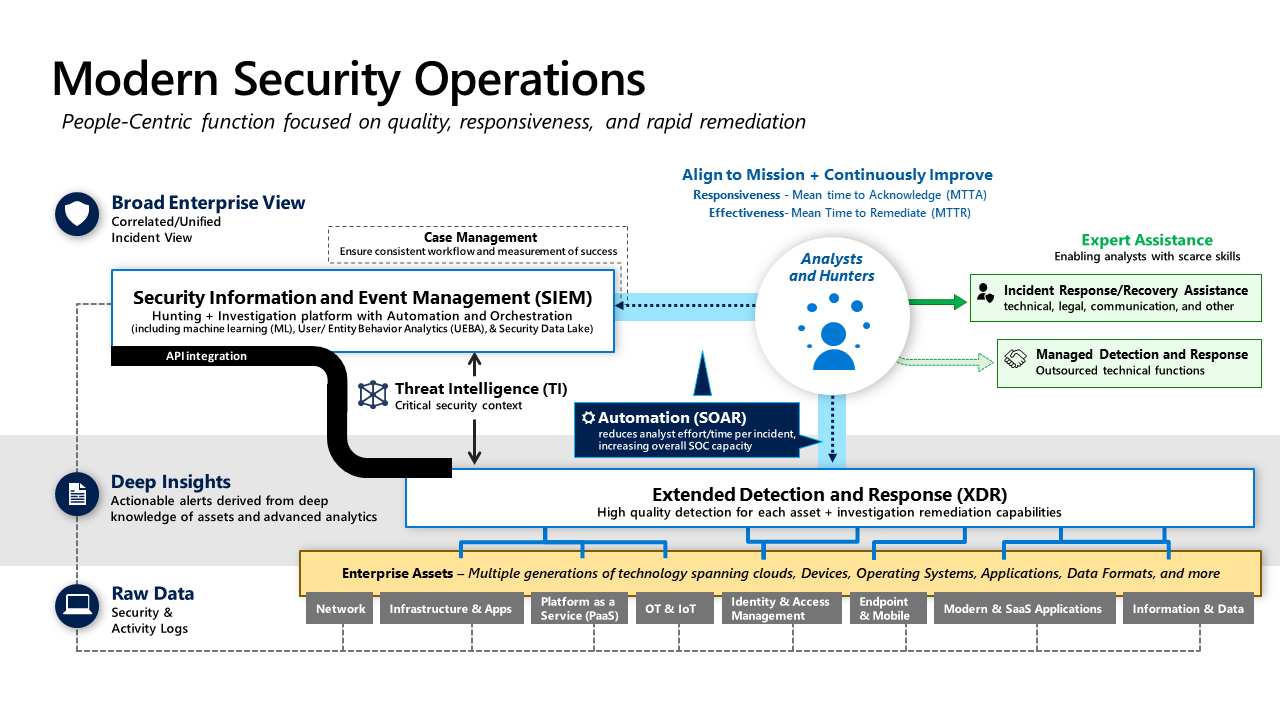

De volgende afbeelding biedt een overzicht van hoe Microsoft Defender XDR en Microsoft Sentinel zijn geïntegreerd in een Modern Security Operations Center (SOC).

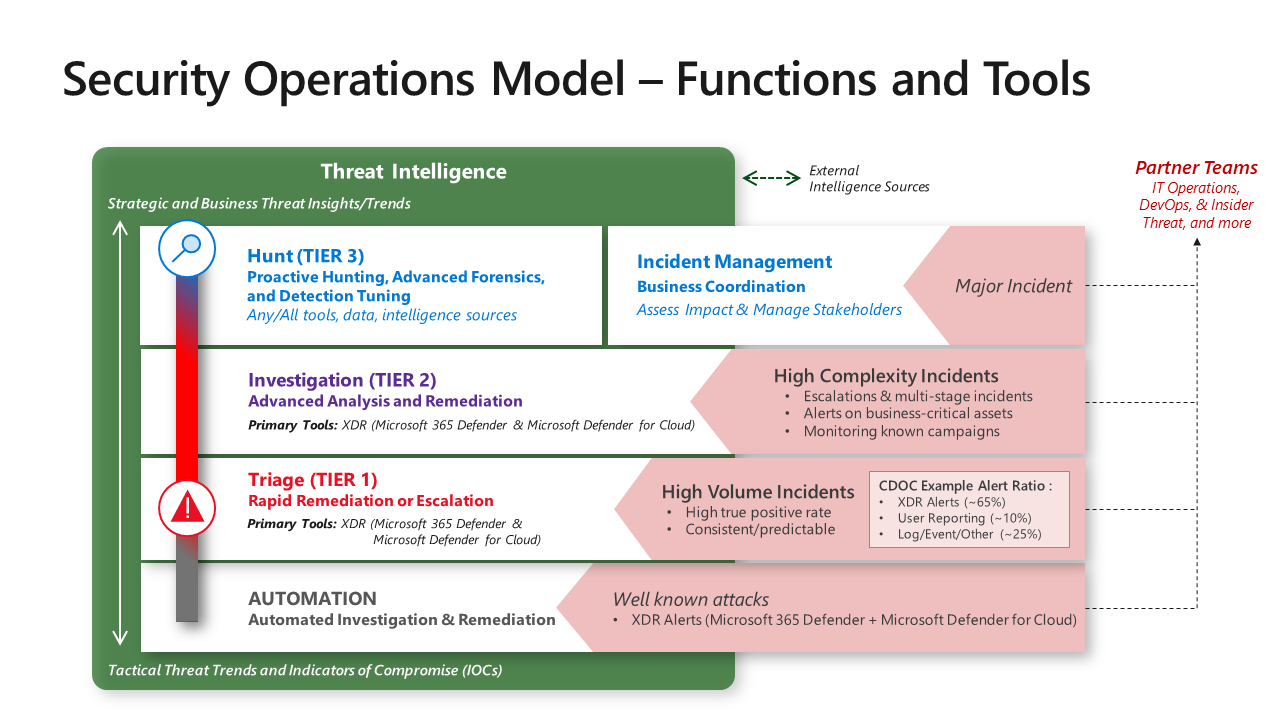

Security Operations Model - Functies en hulpprogramma's

Hoewel de toewijzing van verantwoordelijkheden aan afzonderlijke personen en teams varieert op basis van de organisatiegrootte en andere factoren, bestaan beveiligingsbewerkingen uit verschillende afzonderlijke functies. Elke functie/team heeft een primair aandachtsgebied en moet ook nauw samenwerken met andere functies en externe teams om effectief te zijn. In dit diagram ziet u het volledige model met volledig bemande teams. In kleinere organisaties worden deze functies vaak gecombineerd tot één rol of team, uitgevoerd door IT-bewerkingen (voor technische rollen) of worden ze uitgevoerd als een tijdelijke functie door leiderschap/gemachtigden (voor incidentbeheer)

Notitie

We verwijzen voornamelijk naar de analisten op basis van de teamnaam, niet de laagnummers omdat deze teams allemaal unieke gespecialiseerde vaardigheden hebben, ze zijn geen letterlijke classificatie/hiërarchische waarde.

Triage en Automatisering

We beginnen met het verwerken van reactieve waarschuwingen. Dit begint met:

Automatisering : bijna realtime oplossing van bekende incidenttypen met automatisering. Dit zijn goed gedefinieerde aanvallen die de organisatie vaak heeft gezien.

Triage (ook wel Laag 1 genoemd) – Triageanalisten richten zich op snelle herstel van een groot aantal bekende incidenttypen die nog steeds (snel) menselijk oordeel vereisen. Deze worden vaak belast met het goedkeuren van geautomatiseerde herstelwerkstromen en het identificeren van iets afwijkends of interessants dat escalatie of overleg met onderzoeksteams (Laag 2) rechtvaardigt.

Belangrijke leertrajecten voor Triage en Automation:

- 90% terecht positief - Het is raadzaam om een kwaliteitsstandaard van 90% terecht positief in te stellen voor eventuele waarschuwingsfeeds waarvoor een analist moet reageren, zodat analisten niet hoeven te reageren op een groot aantal valse waarschuwingen.

- Waarschuwingsverhouding : in de ervaring van Microsoft vanuit ons Cyber Defense Operations Center produceren XDR-waarschuwingen het grootste deel van de waarschuwingen van hoge kwaliteit, waarbij de resten afkomstig zijn van door de gebruiker gerapporteerde problemen, klassieke waarschuwingen op basis van logboekquery's en andere bronnen

- Automatisering is een belangrijke schakelfunctie voor triageteams, omdat het deze analisten helpt bij het verminderen van handmatige inspanningen (bijvoorbeeld geautomatiseerd onderzoek bieden en vervolgens vragen om een menselijke beoordeling voordat de herstelvolgorde wordt goedgekeurd die automatisch voor dit incident is gemaakt).

- Integratie van hulpprogramma's: een van de krachtigste tijdbesparende technologieën die de tijd voor herstel in de CDOC van Microsoft hebben verbeterd, is de integratie van XDR-hulpprogramma's in Microsoft Defender XDR, zodat analisten één console hebben voor eindpunt, e-mail, identiteit en meer. Dankzij deze integratie kunnen analisten phishing-e-mailberichten, malware en gecompromitteerde accounts snel detecteren en opschonen voordat ze aanzienlijke schade kunnen aanrichten.

- Focus : deze teams kunnen hun hoge resolutie niet handhaven voor alle soorten technologieën en scenario's, zodat ze hun focus beperken tot een aantal technische gebieden en/of scenario's. Meestal heeft dit te maken met gebruikersproductiviteit, zoals e-mail, AV-waarschuwingen voor eindpunten (versus EDR die in onderzoek gaan) en het eerste antwoord voor gebruikersrapporten.

Onderzoek en incidentbeheer (laag 2)

Dit team fungeert als escalatiepunt voor problemen van Triage (laag 1) en bewaakt waarschuwingen die wijzen op een geavanceerdere aanvaller. Specifieke waarschuwingen die gedragswaarschuwingen activeren, speciale casewaarschuwingen met betrekking tot bedrijfskritieke assets en bewaking voor lopende aanvalscampagnes. Proactief beoordeelt dit team ook regelmatig de waarschuwingswachtrij van het Triage-team en kan proactief zoeken met behulp van XDR-hulpprogramma's in hun vrije tijd.

Dit team biedt een dieper onderzoek naar een lager aantal complexere aanvallen, vaak aanvallen met meerdere fasen die worden uitgevoerd door menselijke aanvalsoperators. Dit team test nieuwe/onbekende waarschuwingstypen om processen vast te leggen voor triage-team en automatisering, vaak inclusief waarschuwingen die worden gegenereerd door Microsoft Defender voor Cloud op door de cloud gehoste apps, VM's, containers en Kubernetes, SQL-databases, enzovoort.

Incidentbeheer : dit team neemt de niet-technische aspecten van het beheren van incidenten over, waaronder coördinatie met andere teams, zoals communicatie, juridisch, leiderschap en andere zakelijke belanghebbenden.

Jacht en incidentbeheer (laag 3)

Dit is een multidisciplinaire team gericht op het identificeren van aanvallers die de reactieve detecties kunnen doorlopen en belangrijke zakelijke gebeurtenissen kunnen verwerken.

- Hunt : dit team jaagt proactief op niet-gedetecteerde bedreigingen, helpt bij escalaties en geavanceerde forensische gegevens voor reactief onderzoek en verfijnt waarschuwingen/automatisering. Deze teams werken in meer van een hypothesegestuurd model dan een reactief waarschuwingsmodel en zijn ook waar rode/paarse teams verbinding maken met beveiligingsbewerkingen.

Hoe het samenkomt

Om u een idee te geven van hoe dit werkt, volgen we een algemene levenscyclus van incidenten

- Triage (Laag 1) -analist claimt een malwarewaarschuwing uit de wachtrij en onderzoekt (bijvoorbeeld met de Microsoft Defender XDR-console)

- Hoewel de meeste triagecases snel worden hersteld en gesloten, merkt de analist dat malware mogelijk meer betrokken/geavanceerd herstel vereist (bijvoorbeeld apparaatisolatie en opschoning). Triage escaleert de zaak naar de onderzoeksanalist (Laag 2), die de leiding neemt voor onderzoek. Het Triage-team heeft de mogelijkheid om betrokken te blijven en meer te leren (onderzoeksteam kan Microsoft Sentinel of een andere SIEM gebruiken voor een bredere context)

- Onderzoek verifieert onderzoeksconclusies (of graaft er verder in) en gaat verder met herstel, sluit zaak.

- Later kan Hunt (laag 3) dit geval opmerken tijdens het controleren van gesloten incidenten om te scannen op veelvoorkomende gebeurtenissen of afwijkingen die de moeite waard zijn om in te graven:

- Detecties die mogelijk in aanmerking komen voor automatisch herstel

- Meerdere vergelijkbare incidenten die mogelijk een veelvoorkomende hoofdoorzaak hebben

- Andere mogelijke proces-/tool-/waarschuwingsverbeteringen In één geval heeft Laag 3 de case beoordeeld en vastgesteld dat de gebruiker was gevallen voor een technische oplichting. Deze detectie werd vervolgens gemarkeerd als een mogelijk waarschuwing met een hogere prioriteit omdat de oplichters toegang op beheerdersniveau op het eindpunt hadden kunnen krijgen. Een hogere risicoblootstelling.

Informatie over bedreigingen

Bedreigingsinformatieteams bieden context en inzichten ter ondersteuning van alle andere functies (met behulp van een bedreigingsinformatieplatform (TIP) in grotere organisaties. Dit kan veel verschillende facetten omvatten, waaronder

- Reactief technisch onderzoek voor actieve incidenten

- Proactief technisch onderzoek naar aanvallergroepen, aanvalstrends, aanvallen met een hoog profiel, opkomende technieken, enzovoort.

- Strategische analyse, onderzoek en inzichten om zakelijke en technische processen en prioriteiten te informeren.

- En meer