Hoe Azure Firewall Manager werkt

In deze les bespreken we hoe Firewall Manager werkt en welke taken u kunt uitvoeren door deze te gebruiken. We onderzoeken ook hoe firewallbeleidsregels werken. Zoals eerder beschreven, is een beleid de fundamentele bouwsteen van Firewall Manager. U maakt beleidsregels en koppelt deze aan Azure Firewall-exemplaren in beveiligde virtuele hubs of virtuele hubnetwerken.

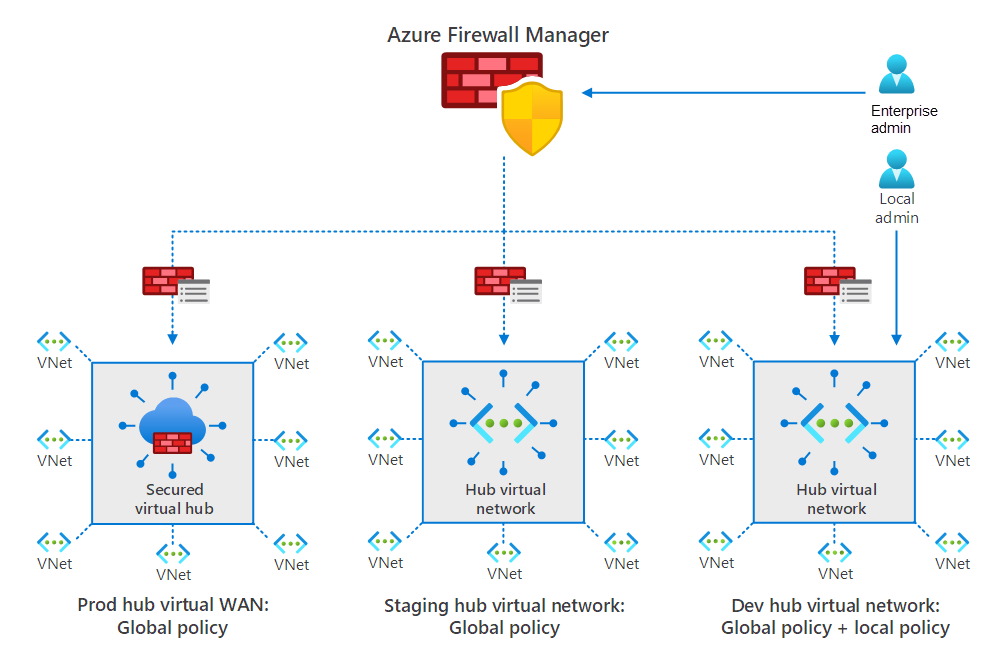

In het volgende diagram ziet u een typische configuratie. Het omvat een ondernemingsbeheerder die beleid op het hoogste niveau maakt en associeert. Deze beleidsregels zijn gekoppeld aan zowel een beveiligde virtuele hub als twee virtuele hubnetwerken. Een lokale beheerder kan ook beleidsregels configureren en koppelen aan een van de virtuele hubnetwerken.

Azure Firewall-beleid bestaat uit regels en instellingen waarmee verkeer in beveiligde resources wordt beheerd. In deze les leert u het volgende:

- Azure Firewall-instellingen voor beleidsregels, regels en bedreigingsinformatie.

- Regelverwerking.

- Taken die u kunt uitvoeren met Firewall Manager.

Wat zijn Azure Firewall-beleidsregels?

In de volgende tabel worden de verzamelingen en instellingen van azure Firewall-beleidsregels beschreven.

| Regelverzameling of -instelling | Beschrijving |

|---|---|

| Instellingen voor bedreigingsinformatie | Hiermee kunt u azure Firewall-beleid filteren op basis van bedreigingsinformatie, waarbij u wordt gewaarschuwd voor mogelijk schadelijk verkeer. Hiermee kunt u ook verkeer van en naar IP-adressen en domeinen weigeren die bekend zijn als schadelijk. |

| Verzameling met NAT-regels | Hiermee kunt u DNAT-regels (Destination Network Address Translation) van Azure Firewall configureren. Deze regels vertalen en filteren binnenkomend internetverkeer naar uw Azure-subnetten. |

| Verzameling met netwerkregels | Beheert niet-HTTP/S-verkeer dat via de firewall stroomt. |

| Verzameling met toepassingsregels | Beheert HTTP/S-verkeer dat via de firewall stroomt. |

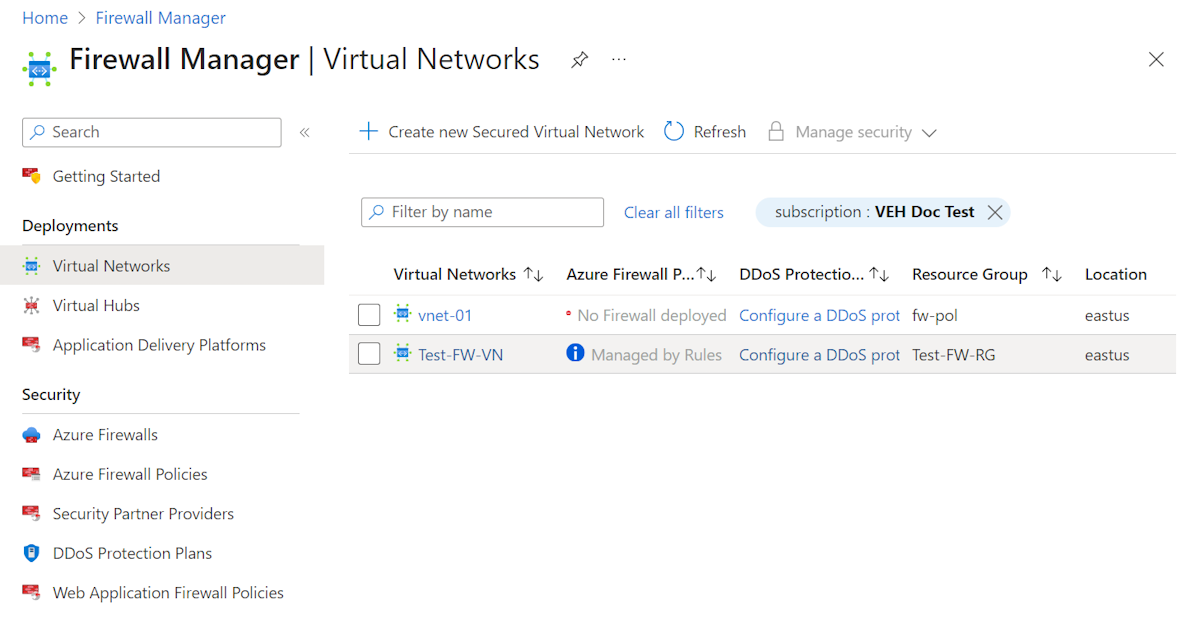

Eerst moet u bepalen welke regels u nodig hebt om uw verkeer te beheren. Vervolgens gebruikt u Firewall Manager om Azure Firewall-beleid met deze regels te maken en te configureren, zoals in de volgende afbeelding wordt weergegeven.

Hoe regels worden verwerkt

In werkelijkheid is een NAT-regel een routeringsregel waarmee verkeer van openbare naar privé-IP-adressen in uw Azure-resources wordt omgeleid. Wanneer een firewall de gedefinieerde regels van een beleid verwerkt, zijn dit de netwerk- en toepassingsregels die bepalen of het verkeer is toegestaan. In het volgende proces wordt beschreven hoe deze regels worden verwerkt voor verkeer:

Regels voor bedreigingsinformatie worden verwerkt vóór NAT-, netwerk- of toepassingsregels. Wanneer u deze regels tot stand brengt, kunt u een van de volgende twee gedragingen configureren:

- Waarschuwing wanneer de regel wordt geactiveerd (standaardmodus).

- Waarschuwing en weigeren wanneer de regel wordt geactiveerd.

NAT-regels worden vervolgens verwerkt en bepalen inkomende connectiviteit met opgegeven resources in uw virtuele netwerken.

Notitie

Als er een overeenkomst wordt gevonden, wordt een impliciete bijbehorende netwerkregel toegevoegd om het vertaalde verkeer toe te staan.

- Vervolgens worden netwerkregels toegepast. Als een netwerkregel overeenkomt met het verkeer, wordt die regel toegepast. Er worden geen andere regels gecontroleerd.

- Als er geen netwerkregels overeenkomen en het verkeer HTTP/S is, worden toepassingsregels toegepast.

- Als er geen toepassingsregel overeenkomt, wordt verkeer vergeleken met de verzameling infrastructuurregels.

- Als er nog steeds geen overeenkomst is voor het verkeer, wordt het verkeer impliciet geweigerd.

Notitie

Infrastructuurregelverzamelingen definiëren FQDN's (Fully Qualified Domain Names) die standaard zijn toegestaan. Deze FQDN's zijn specifiek voor Azure.

Firewall Manager gebruiken

Met Firewall Manager kunt u het volgende doen:

- Definieer regels voor het filteren van verkeer over meerdere Azure Firewall-exemplaren in beveiligde virtuele hubs en virtuele hubnetwerken.

- Koppel een Azure Firewall-beleid aan nieuwe of bestaande virtuele netwerken. Deze koppeling dwingt consistent firewallbeleid af voor meerdere virtuele hubnetwerken.

- Koppel een Azure Firewall-beleid of een beveiligingspartnerprovider aan nieuwe of bestaande virtuele hubs. Deze koppeling dwingt consistent beveiligings- en routeringsbeleid af voor meerdere hubs.

- Koppel een Web Application Firewall-beleid aan een platform voor toepassingslevering (Azure Front Door of Azure-toepassing Gateway).

- Koppel uw virtuele netwerken aan een DDoS-beveiligingsplan.

In de volgende afbeelding implementeert een beheerder een firewall met een firewallbeleid voor een bestaand virtueel netwerk.