Microsoft Entra-rollen configureren en beheren

Microsoft Entra ID is de cloudservice voor identiteits- en toegangsbeheer van Microsoft, waarmee u de aanmeldings- en toegangsresources van uw werknemer kunt openen in:

- Externe resources, zoals Microsoft 365, de Azure-portal en duizenden andere SaaS-toepassingen.

- Interne resources, zoals apps op het bedrijfsnetwerk en intranet, samen met cloud-apps die door uw eigen organisatie zijn ontwikkeld.

Wie gebruikt Microsoft Entra ID?

Microsoft Entra-id is bedoeld voor:

- IT-beheerders : als IT-beheerder kunt u Microsoft Entra ID gebruiken om de toegang tot uw apps en uw app-resources te beheren, op basis van uw zakelijke vereisten. U kunt bijvoorbeeld Microsoft Entra-id gebruiken om meervoudige verificatie te vereisen bij het openen van belangrijke organisatieresources. Daarnaast kunt u Microsoft Entra ID gebruiken om het inrichten van gebruikers te automatiseren tussen uw bestaande Windows Server AD en uw cloud-apps, waaronder Microsoft 365. Ten slotte biedt Microsoft Entra ID krachtige hulpprogramma's waarmee u gebruikersidentiteiten en referenties automatisch kunt beveiligen en aan uw vereisten voor toegangsbeheer kunt voldoen.

- App-ontwikkelaars : als app-ontwikkelaar kunt u Microsoft Entra ID gebruiken als een op standaarden gebaseerde benadering voor het toevoegen van eenmalige aanmelding (SSO) aan uw app, zodat deze kan werken met de bestaande referenties van een gebruiker. Microsoft Entra ID biedt ook API's waarmee u persoonlijke app-ervaringen kunt bouwen met behulp van bestaande organisatiegegevens.

- Abonnees van Microsoft 365, Office 365, Azure of Dynamics CRM Online : als abonnee gebruikt u al Microsoft Entra-id. Elke Microsoft 365-, Office 365-, Azure- en Dynamics CRM Online-tenant is automatisch een Microsoft Entra-tenant. U kunt meteen beginnen met het beheren van de toegang tot uw geïntegreerde cloud-apps.

Als een van uw gebruikers in Microsoft Entra ID machtigingen nodig heeft voor het beheren van Microsoft Entra-resources, moet u deze toewijzen aan een rol die de benodigde machtigingen biedt.

Als u niet eerder met Azure werkt, is het misschien een beetje lastig om alle verschillende rollen in Azure te begrijpen. In de volgende sectie worden de volgende rollen uitgelegd en vindt u aanvullende informatie over Azure-rollen en Microsoft Entra-rollen:

- Klassieke abonnementsbeheerdersrollen

- Azure-rollen

- Microsoft Entra-rollen

Microsoft Entra-rollen

Microsoft Entra-rollen worden gebruikt voor het beheren van Microsoft Entra-resources in een directory. Acties zoals het maken of bewerken van gebruikers zijn het meest gebruikelijk. De noodzaak om beheerdersrollen toe te wijzen aan anderen, gebruikerswachtwoorden opnieuw in te stellen, gebruikerslicenties te beheren en domeinen te beheren, zijn echter gebruikelijk. In de volgende tabel worden enkele van de belangrijkste Microsoft Entra-rollen beschreven.

| Microsoft Entra-rol | Machtigingen | Notes |

|---|---|---|

| Globale beheerder | Toegang beheren tot alle beheerfuncties in Microsoft Entra ID en services die federeren met Microsoft Entra ID | De persoon die zich aanmeldt voor de Microsoft Entra-tenant wordt de eerste globale beheerder. |

| Beheerdersrollen aan anderen toewijzen | ||

| Het wachtwoord voor gebruikers en alle andere beheerders opnieuw instellen | ||

| Gebruikersbeheerder | Alle aspecten van gebruikers en groepen maken en beheren | |

| Ondersteuningstickets beheren | ||

| Servicestatus bewaken | ||

| Wachtwoorden wijzigen voor gebruikers, helpdeskbeheerders en andere gebruikersbeheerders | ||

| Factureringsbeheerder | Aankopen doen | |

| Abonnementen beheren | ||

| Ondersteuningstickets beheren | ||

| Servicestatus beheren |

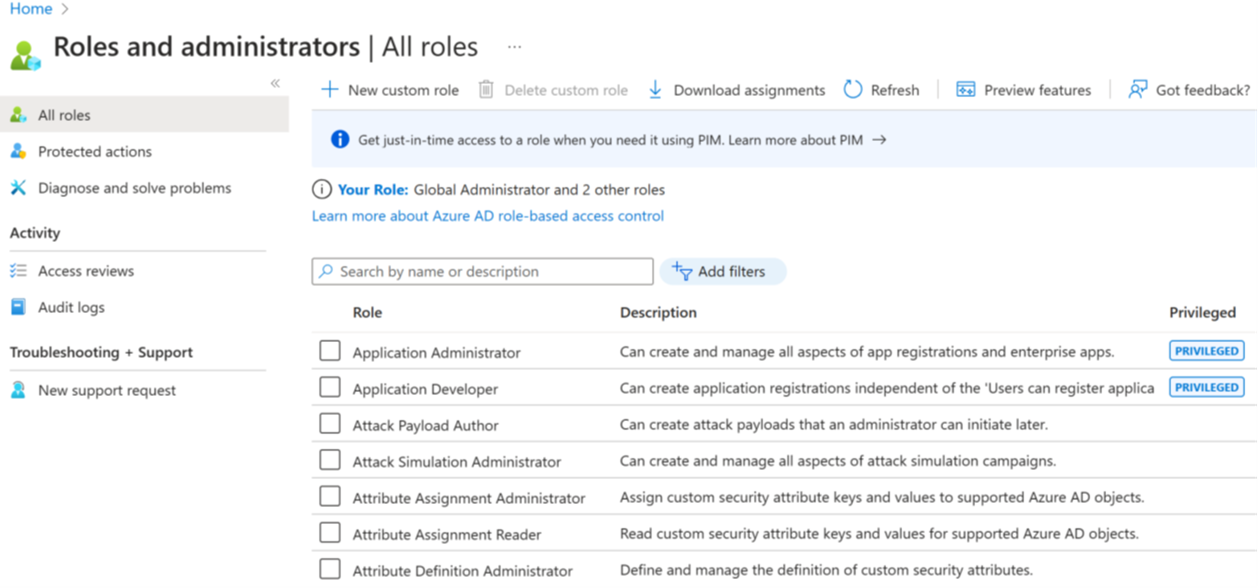

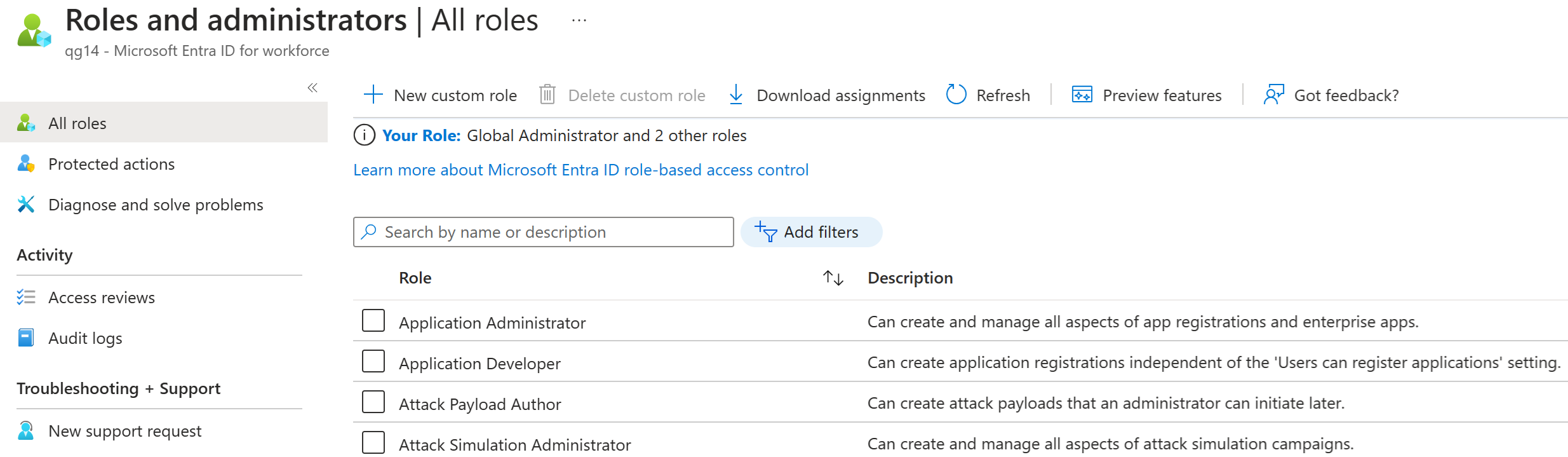

In Azure Portal ziet u de lijst met Microsoft Entra-rollen op het scherm Rollen en beheerders .

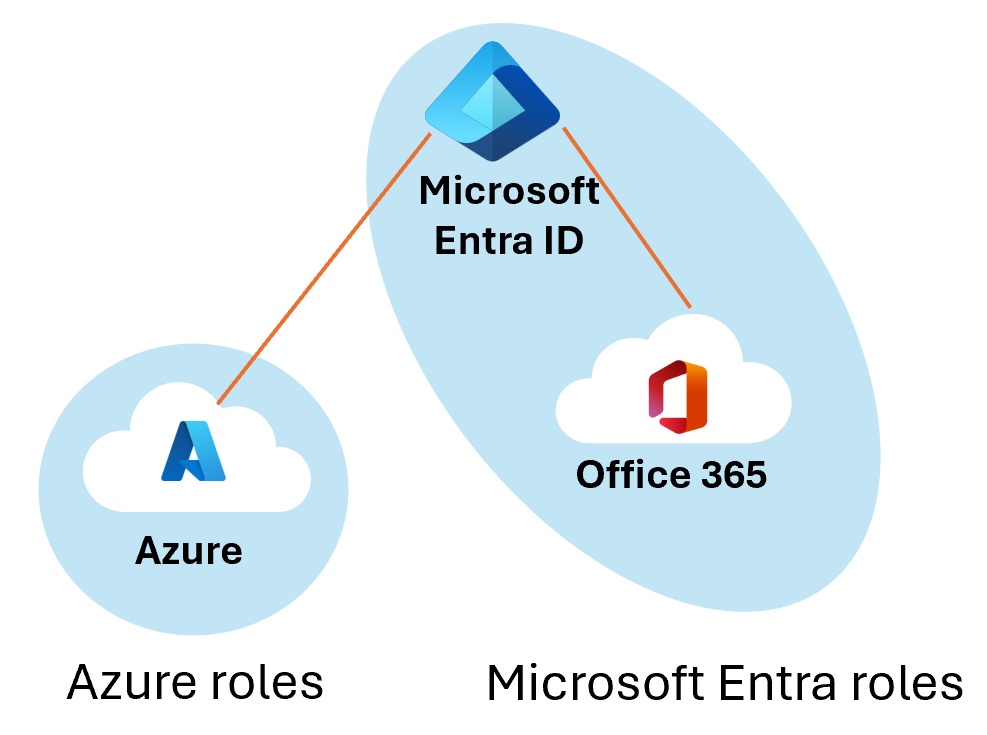

Verschillen tussen Azure-rollen en Microsoft Entra-rollen

Op hoog niveau beheren Azure-rollen machtigingen voor het beheren van Azure-resources, terwijl Microsoft Entra-rollen machtigingen beheren om Microsoft Entra-resources te beheren. In de volgende tabel worden enkele verschillen vergeleken.

| Azure-rollen | Microsoft Entra-rollen |

|---|---|

| Toegang tot Azure-resources beheren | Toegang tot Microsoft Entra-resources beheren |

| Ondersteuning voor aangepaste rollen | Ondersteuning voor aangepaste rollen |

| Bereik kan worden opgegeven op meerdere niveaus (beheergroep, abonnement, resourcegroep, resource) | Het bereik bevindt zich op tenantniveau of kan worden toegepast op een beheereenheid |

| Gegevens van rollen zijn beschikbaar vanuit Azure Portal, Azure CLI, Azure PowerShell, Azure Resource Manager-sjablonen en de REST-API | Informatie over rollen kan worden geopend in de Azure-beheerportal, Microsoft 365-beheercentrum, Microsoft Graph en PowerShell |

Overlappen Azure-rollen en Microsoft Entra-rollen elkaar?

Standaard omvatten Azure-rollen en Microsoft Entra-rollen azure- en Microsoft Entra-id niet. Als een globale beheerder echter de toegang verhoogt door het toegangsbeheer voor Azure-resources te kiezen in Azure Portal, krijgt de globale beheerder de rol Gebruikerstoegangsbeheerder (een Azure-rol) voor alle abonnementen voor een bepaalde tenant. De rol Beheerder van gebruikerstoegang stelt de gebruiker in staat om andere gebruikers toegang te verlenen tot Azure-resources. Deze schakeloptie kan handig zijn om weer toegang te krijgen tot een abonnement.

Verschillende Microsoft Entra-rollen omvatten Microsoft Entra-id en Microsoft 365, zoals de rollen Globale beheerder en Gebruikersbeheerder. Als u bijvoorbeeld lid bent van de rol Globale beheerder, hebt u de mogelijkheden van globale beheerder in Microsoft Entra ID en Microsoft 365, zoals het aanbrengen van wijzigingen in Microsoft Exchange en Microsoft SharePoint. De globale beheerder heeft echter standaard geen toegang tot Azure-resources.

Rollen toewijzen

Er zijn meerdere manieren om rollen toe te wijzen binnen Microsoft Entra ID. U moet degene kiezen die het beste aan uw behoeften voldoet. De gebruikersinterface kan enigszins afwijken voor elke methode, maar de configuratieopties zijn vergelijkbaar. Methoden voor het toewijzen van rollen zijn onder andere:

Een rol toewijzen aan een gebruiker of groep

- Microsoft Entra ID-rollen en -beheer - Selecteer een rol - + Toewijzing toevoegen -

Een gebruiker of groep toewijzen aan een rol

- Microsoft Entra-id - Gebruikers (of groepen openen) - Selecteer een gebruiker (of groep) - Toegewezen rollen - + Toewijzing toevoegen

Een rol toewijzen aan een breed bereik, zoals een abonnement, resourcegroep of beheergroep

- Gedaan via het toegangsbeheer (IAM) in elk instellingenscherm

Een rol toewijzen met behulp van PowerShell of Microsoft Graph API

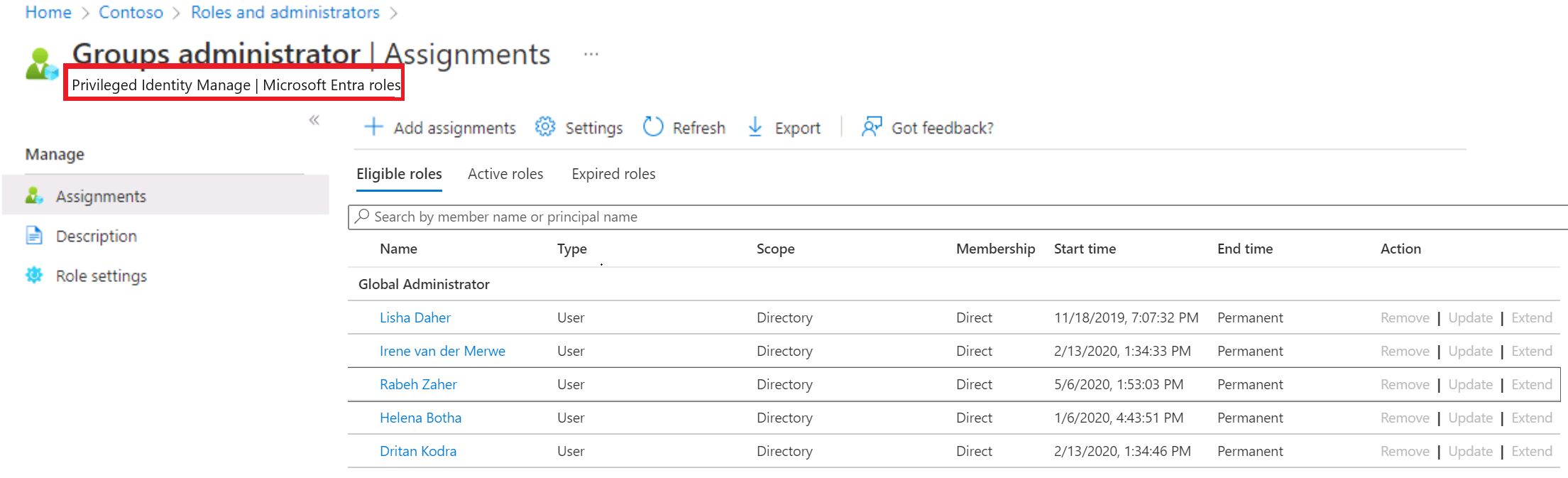

Een rol toewijzen met Privileged Identity Management (PIM)

De beste methode voor uw configuratiebehoeften kan worden gebruikt, maar zorg ervoor dat er geen ingebouwde beperkingen zijn. U kunt per ongeluk een beheerdersrol toewijzen aan een groep met gebruikers die geen beheerderstoegang nodig hebben. Extra machtigingen kunnen leiden tot een oplossing die is gewijzigd door een gebruiker zonder de juiste kennis van wat ze doen, of zelfs een mogelijke mogelijkheid voor aanvallers. De juiste identiteitsgovernance is de sleutel.

Voorbeeld: PIM gebruiken om een rol toe te wijzen

Een veelgebruikte manier om Microsoft Entra-rollen toe te wijzen aan een gebruiker, vindt u op de pagina Toegewezen rollen voor een gebruiker. U kunt ook configureren dat de gebruiker in aanmerking komt voor een just-in-time-rol met behulp van Privileged Identity Management (PIM).

Notitie

Als u een Microsoft Entra ID Premium P2-licentieabonnement hebt en PIM al gebruikt, worden alle rolbeheertaken uitgevoerd in de ervaring Privileged Identity Management. Deze functie is momenteel beperkt tot het toewijzen van slechts één rol tegelijk. U kunt momenteel niet meerdere rollen selecteren en deze tegelijk toewijzen aan een gebruiker.

Een aangepaste rol maken en toewijzen in Microsoft Entra-id

In deze sectie wordt beschreven hoe u nieuwe aangepaste rollen maakt in Microsoft Entra-id. Zie het overzicht van aangepaste rollen voor de basisbeginselen van aangepaste rollen. De rol kan alleen worden toegewezen aan het bereik op mapniveau of een resourcebereik voor app-registratie.

Aangepaste rollen kunnen worden gemaakt op het tabblad Rollen en beheerders op de overzichtspagina van Microsoft Entra ID.

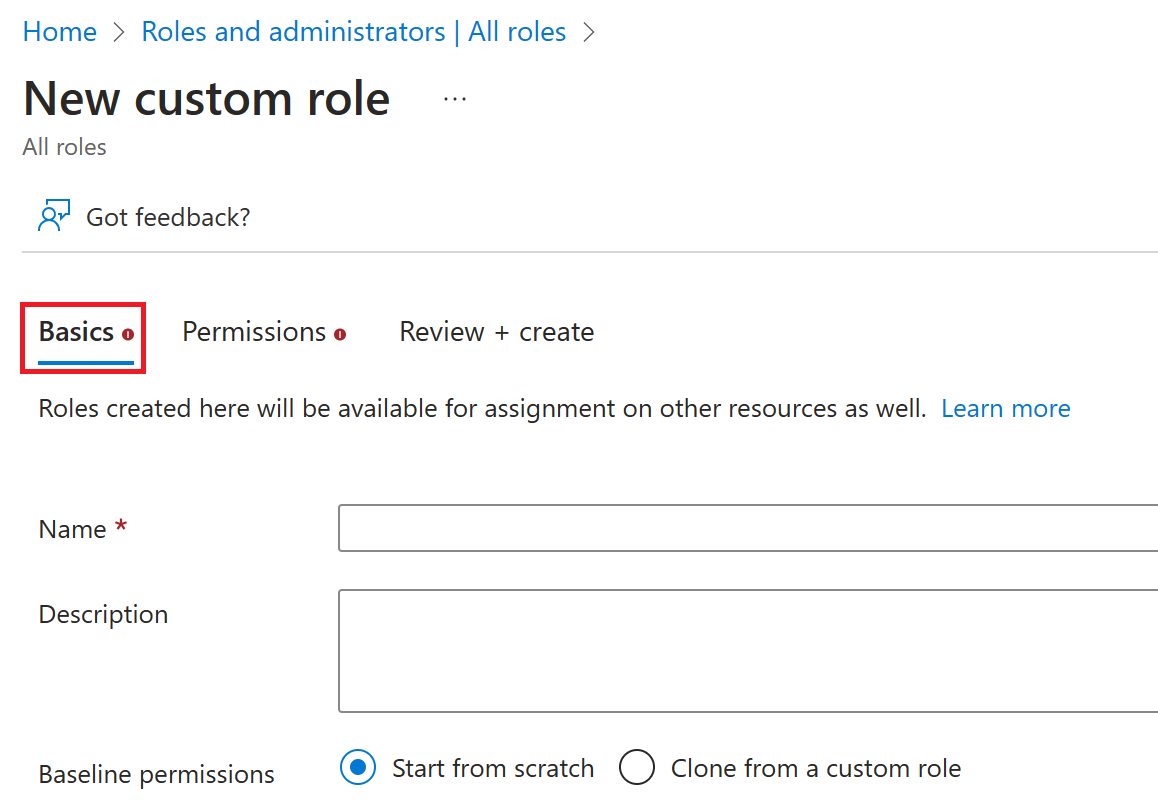

Selecteer Microsoft Entra ID-rollen - en beheerders - Nieuwe aangepaste rol.

Geef op het tabblad Basisinformatie een naam en beschrijving op voor de rol en selecteer vervolgens Volgende.

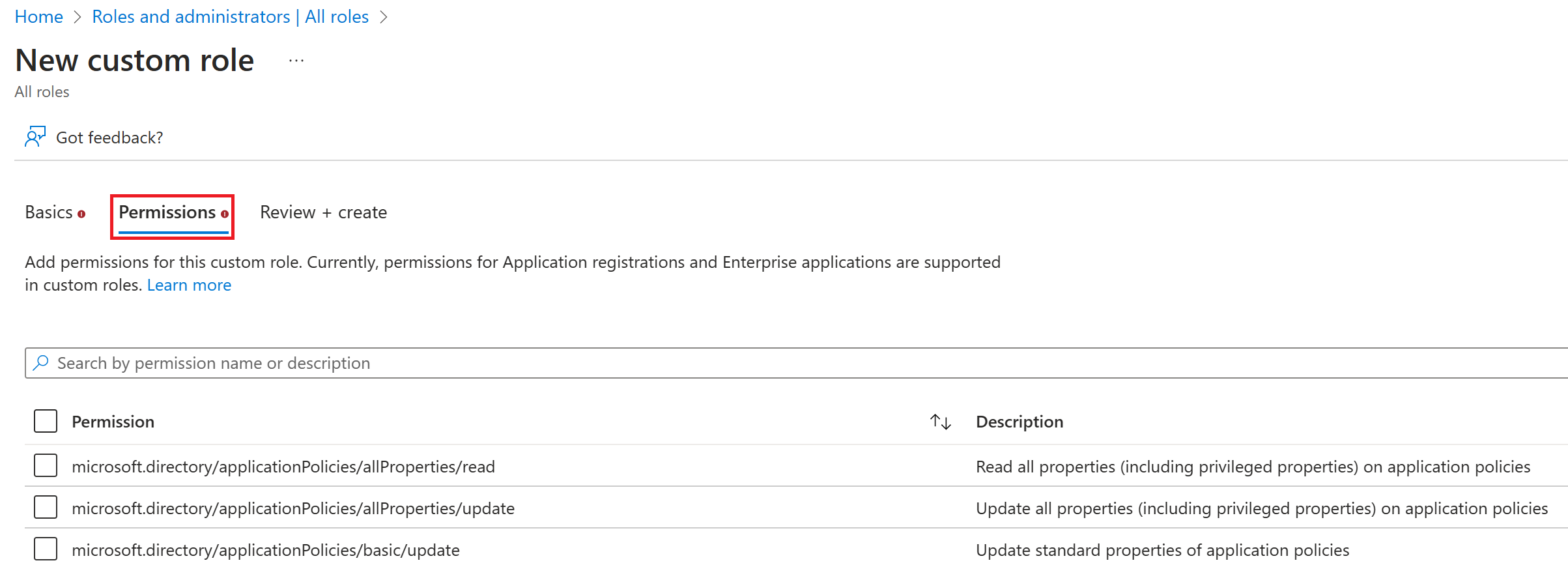

Selecteer op het tabblad Machtigingen de machtigingen die nodig zijn om basiseigenschappen en referentie-eigenschappen van app-registraties te beheren.

Voer eerst 'referenties' in de zoekbalk in en selecteer de

microsoft.directory/applications/credentials/update-machtiging.

Voer vervolgens 'basic' in de zoekbalk in, selecteer de

microsoft.directory/applications/basic/updatemachtiging en selecteer vervolgens Volgende.Controleer op het tabblad Beoordelen en maken de machtigingen en selecteer Maken.

Uw aangepaste rol wordt weergegeven in de lijst met beschikbare rollen die kunnen worden toegewezen.