Azure VPN-opties implementeren

De datacenters van Contoso ondersteunen externe connectiviteit, zodat gebruikers op afstand kunnen werken. Sommige filialen zijn ook verbonden met het datacenter van het hoofdkantoor via site-naar-site VPN's. Als hoofdsysteemengineer moet u een VPN-oplossing implementeren die doorlopende ondersteuning biedt voor de huidige gebruiksscenario's.

VPN-gatewayontwerp

Met behulp van een Azure-gateway kunt u de volgende verschillende soorten VPN-verbindingen implementeren om te voldoen aan de behoeften van uw organisatie:

- S2S

- Meerdere locaties

- P2S

- VNet-naar-VNet

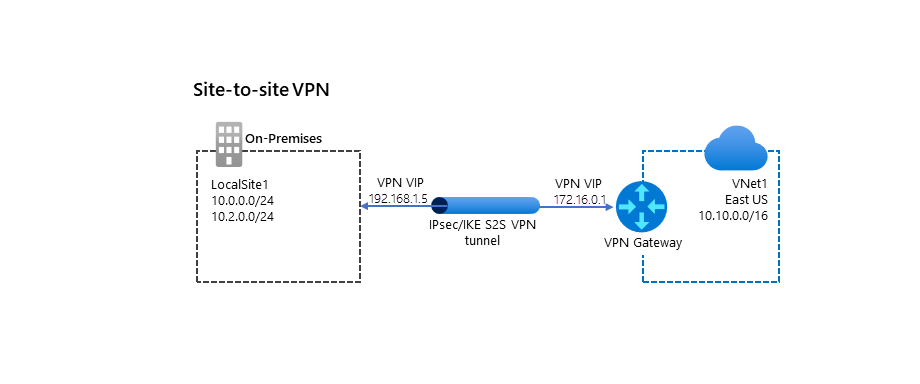

Site-naar-site

U implementeert een S2S-verbinding via IPsec (Internet Protocol Security)/Internet Key Exchange (IKE). U gebruikt S2S-verbindingen om cross-premises en hybride configuraties te ondersteunen. Als u een S2S-verbinding wilt implementeren, moet u een VPN-apparaat met een openbaar IP-adres hebben, zoals aangegeven in het volgende diagram.

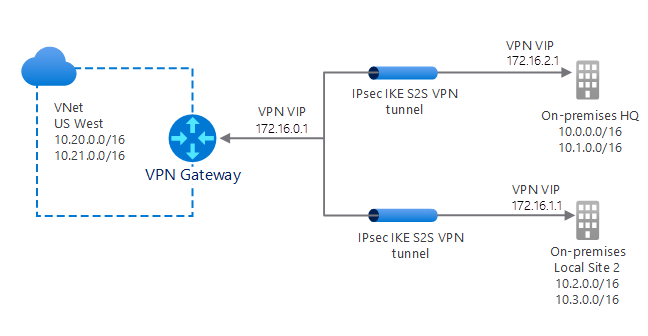

Meerdere locaties

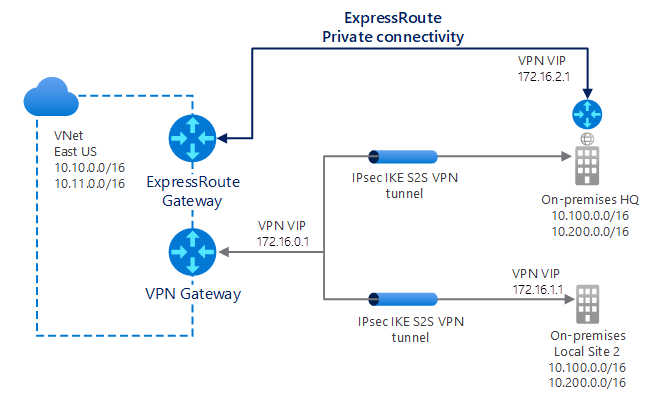

Een verbinding met meerdere sites is een variant van de S2S-verbinding. Met dit verbindingstype maakt u meer dan één VPN-verbinding van uw VNet-gateway. Wanneer u verbindingen met meerdere sites implementeert, moet u een Op RouteBased VPN-type gebruiken.

Zoals de naam al aangeeft, gebruikt u dit verbindingstype doorgaans om verbinding te maken met meerdere on-premises sites, zoals aangegeven in het volgende diagram.

Tip

Een VNet kan slechts één VPN-gateway hebben, zodat alle verbindingen de bandbreedte delen.

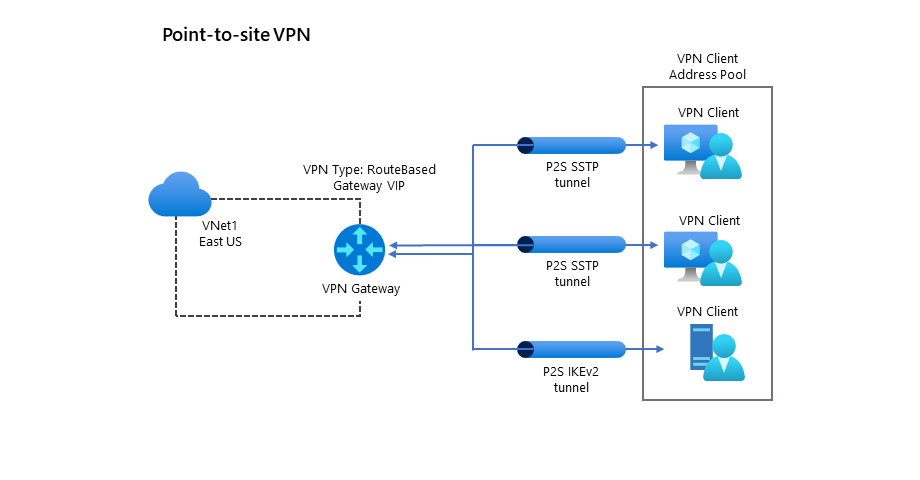

Punt-naar-site

Met een P2S VPN-verbinding kunnen gebruikers verbinding maken met uw organisatie vanuit een extern netwerk, zoals hun thuis of een openbare Wi-Fi-hotspot. Gebruikers initiëren doorgaans P2S-verbindingen, zoals in het volgende diagram. In het diagram initiëren twee gebruikers een SSTP-verbinding (Secure Socket Tunneling Protocol), terwijl een derde GEBRUIKMAAKT van IKEv2. In tegenstelling tot S2S-verbindingen hebt u geen on-premises openbaar IP-adres of een VPN-apparaat nodig om P2S-verbindingen te implementeren.

Tip

U kunt P2S-verbindingen samen met S2S-verbindingen gebruiken via dezelfde VPN-gateway.

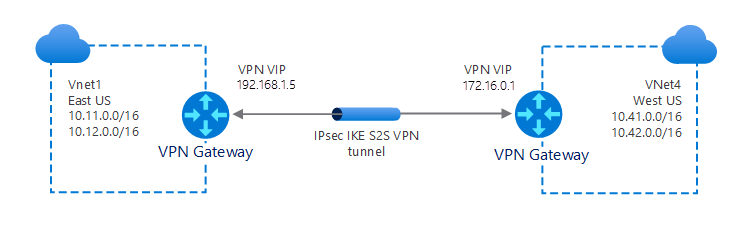

VNet-naar-VNet

Op sommige manieren is het implementeren van VNet-naar-VNet-verbindingen vergelijkbaar met het verbinden van één VNet met een on-premises sitelocatie (S2S). In beide scenario's gebruikt u een VPN Gateway om een IPsec-/IKE-tunnel te implementeren.

Notitie

Wanneer u een VNet-naar-VNet-verbinding implementeert via VPN Gateway, hoeven de VNets zich niet in dezelfde Azure-regio of hetzelfde abonnement te bevinden.

Tip

U kunt peering ook gebruiken om VNets te verbinden, ongeacht de locatie of het abonnement. Deze aanpak kan sneller en efficiënter zijn.

ExpressRoute-verbindingen

U kunt Azure ExpressRoute-verbindingen gebruiken om een privéverbinding van uw on-premises netwerken naar de Microsoft Cloud of naar andere sites binnen uw organisatie te vergemakkelijken. Omdat de netwerkverbinding privé is, is deze veiliger en biedt het mogelijk ook aanzienlijke prestatievoordelen. U configureert een ExpressRoute-verbinding met behulp van een VNet-gateway. Met een ExpressRoute-verbinding configureert u de VNet-gateway echter met het gatewaytype ExpressRoute in plaats van VPN.

Tip

Hoewel verkeer dat via een ExpressRoute-circuit reist niet standaard is versleuteld, kunt u de verbinding configureren om versleuteld verkeer te verzenden.

Het is ook mogelijk om ExpressRoute- en S2S-verbindingen te combineren, zoals aangegeven in het volgende diagram. U kunt bijvoorbeeld een S2S VPN configureren:

- Als een beveiligd failoverpad voor ExpressRoute.

- Verbinding maken met sites die geen deel uitmaken van uw netwerk, maar die zijn verbonden via ExpressRoute.

VPN-gateway implementeren

Wanneer u uw VPN-gateway configureert, moet u een aantal instellingen selecteren en configureren. Eerst moet u beslissen of u een configuratie op basis van beleid of route wilt implementeren.

Op beleid gebaseerd

Als u ervoor kiest om op beleid gebaseerde gateways te implementeren (die zijn gebaseerd op statische routering), moet u sets met IP-adressen definiëren die door de gateway worden gebruikt om pakketbestemmingen te bepalen. De gateway evalueert elk pakket op basis van die sets IP-adressen om te bepalen via welke tunnel een pakket wordt versleuteld en gerouteerd.

Op route gebaseerd

U kunt op route gebaseerde gateways gebruiken om te voorkomen dat u hoeft te definiëren welke IP-adressen zich achter elke tunnel bevinden. Met op route gebaseerde gateways bepaalt IP-routering over welke van uw tunnelinterfaces elk pakket moet worden verzonden.

Tip

Selecteer op route gebaseerde VPN's voor on-premises apparaten, omdat ze toleranter zijn voor wijzigingen in de topologie, bijvoorbeeld als u nieuwe subnetten in uw VNet maakt.

U moet altijd een op route gebaseerde VPN-gateway kiezen voor de volgende typen connectiviteit:

- Verbindingen tussen virtuele netwerken

- P2S-verbindingen

- Multi-site-verbindingen

- Co-existentie met een Azure ExpressRoute-gateway

Aanvullende instellingen

Daarnaast moet u ook de volgende instellingen definiëren om VPN-gateway te implementeren:

- VPN of ExpressRoute. Kies het fundamentele type verbinding.

- Adresbereik van gatewaysubnet. Hiermee geeft u het privé-IP-adresbereik dat is gekoppeld aan de VPN-gateway.

- Openbaar IP-adres. Hiermee geeft u het openbare IP-adresobject dat wordt gekoppeld aan de VPN-gateway.

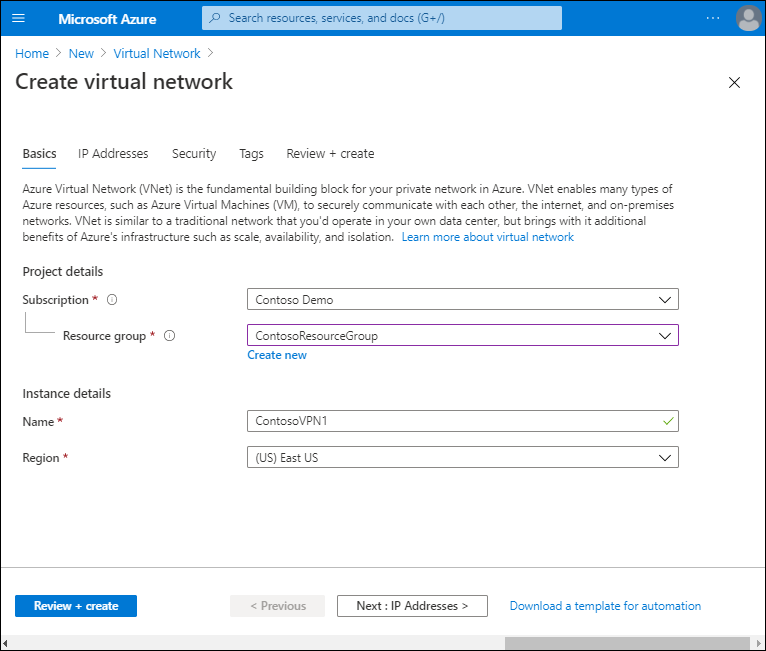

Een VNet maken

Als u een VPN Gateway wilt implementeren, moet u een VNet hebben. U kunt dit maken vóór of tijdens de CONFIGURATIE van de VPN Gateway. We maken er eerst een. Hiervoor opent u Azure Portal en voert u de volgende procedure uit:

Selecteer Een resource maken en zoek en selecteer Virtual Network.

Selecteer Maken op de blade Virtueel netwerk.

Maak een VNet door de juiste eigenschappen op te geven: Abonnement, Resourcegroep, Naam en Regio.

Selecteer Volgende: IP-adressen >.

Configureer het subnet dat u aan het VNet wilt koppelen door de standaardinstellingen te accepteren of door uw eigen instellingen te configureren.

Selecteer Controleren en maken en selecteer vervolgens Maken.

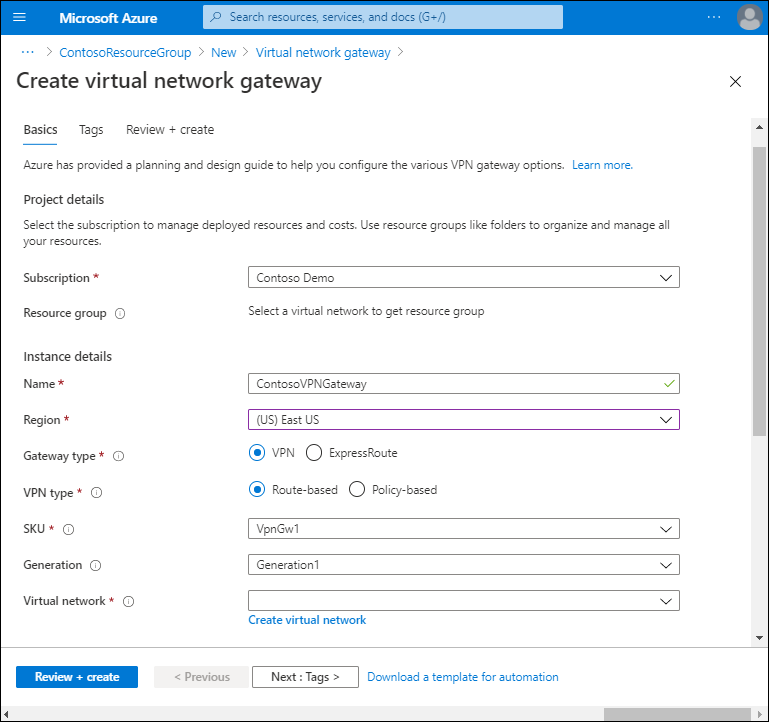

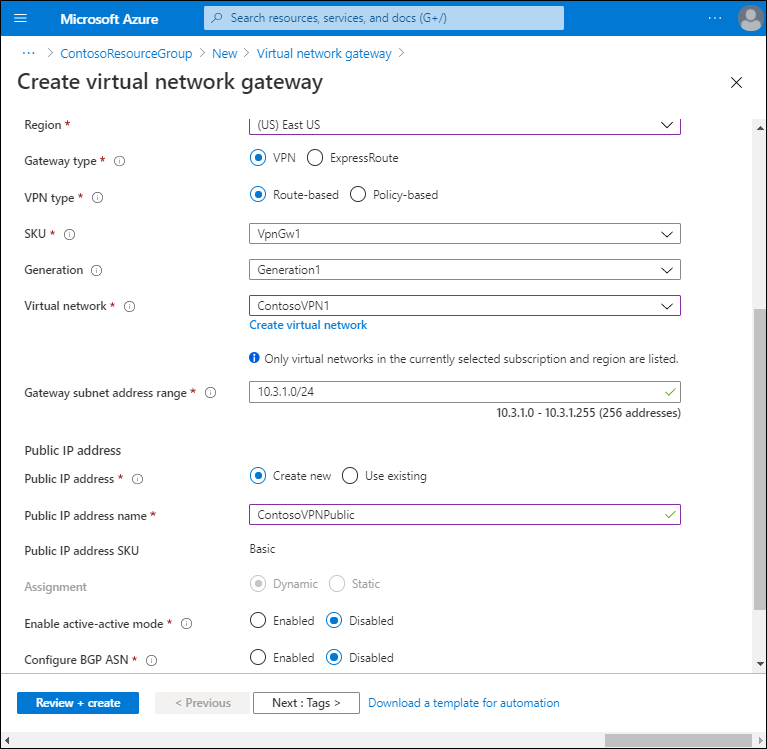

De gateway maken

Nadat u het juiste VNet hebt gemaakt, moet u nu de VPN-gateway maken. Als u bijvoorbeeld een op route gebaseerde VPN-gateway wilt maken met behulp van Azure Portal, gebruikt u de volgende procedure:

Zoek en selecteer virtuele netwerkgateway in Azure Portal.

Selecteer Maken op de blade Virtuele netwerkgateway.

Maak de gateway op de blade Virtuele netwerkgateway maken door de juiste eigenschappen op te geven: Abonnement, Naam en Regio.

Kies vervolgens of u een VPN- of ExpressRoute-verbinding implementeert.

Voor een VPN selecteert u op route of op basis van beleid.

Selecteer het virtuele netwerk dat u eerder hebt gemaakt.

Configureer het adresbereik van het gatewaysubnet en de instellingen voor het openbare IP-adres.

Selecteer Controleren en maken en selecteer vervolgens Maken.

Probeer het zelf

Als u wilt werken met Azure VPN, kunt u deze laboefeningen uitproberen. De oefeningen zijn gebaseerd op een sandbox-omgeving en vereisen geen Azure-abonnement om het volgende te voltooien:

- Oefening: Azure- en on-premises virtuele netwerken voorbereiden met behulp van Azure CLI-opdrachten

- Oefening: een site-naar-site-VPN-gateway maken met behulp van Azure CLI-opdrachten