Microsoft Entra-integratie plannen

Wanneer IT-medewerkers van Contoso een cloudservice of een toepassing in hun IT-omgeving implementeren, willen ze meestal één identiteitsarchief gebruiken voor hun lokale en cloudtoepassingen. Door adreslijstsynchronisatie te gebruiken, kunnen ze hun on-premises AD DS verbinden met Microsoft Entra-id.

Wat is adreslijstsynchronisatie?

Adreslijstsynchronisatie maakt synchronisatie mogelijk tussen on-premises AD DS en Microsoft Entra ID voor gebruikers, groepen en contactpersonen. In de eenvoudigste vorm installeert u een adreslijstsynchronisatieonderdeel op een server in uw on-premises domein. Vervolgens geeft u een account met domeinadministrator en ondernemingsbeheerder toegang tot on-premises AD DS, en een ander account met beheerderstoegang tot Microsoft Entra ID, en laat het uitvoeren.

Gebruikersaccounts, groepen en contactpersonen die u selecteert in AD DS, worden vervolgens gerepliceerd naar Microsoft Entra-id. Gebruikers kunnen deze accounts vervolgens gebruiken om zich aan te melden bij en toegang te krijgen tot Azure-services die afhankelijk zijn van Microsoft Entra-id voor verificatie.

Tenzij u wachtwoordsynchronisatie activeert, hebben gebruikers een afzonderlijk wachtwoord van hun on-premises omgeving om zich aan te melden bij een Azure-resource. Zelfs als u Wachtwoordsynchronisatie implementeert, worden gebruikers nog steeds om hun referenties gevraagd wanneer ze toegang hebben tot de Azure-resource op computers die lid zijn van een domein. Het voordeel van Wachtwoordsynchronisatie is dat gebruikers zich kunnen aanmelden bij de Azure-resource, dezelfde gebruikersnaam en hetzelfde wachtwoord kunnen gebruiken als hun domeinaanmelding. Verwar dit niet met eenmalige aanmelding. Het gedrag van Wachtwoordsynchronisatie wordt dezelfde aanmelding genoemd.

Met Azure is de synchronisatiestroom één richting van lokale AD DS naar Azure. Met functies van Microsoft Entra ID P1 of P2 worden sommige kenmerken echter in de andere richting gerepliceerd. U kunt Bijvoorbeeld Azure configureren om wachtwoorden terug te schrijven naar een on-premises AD DS en naar groepen en apparaten van Microsoft Entra-id. Als u uw volledige on-premises AD DS niet wilt synchroniseren, ondersteunt adreslijstsynchronisatie voor Microsoft Entra ID beperkte filtering en aanpassing van de kenmerkstroom op basis van de volgende waarden:

- ORGANISATIE-EENHEID

- Domein

- Gebruikerskenmerken

- Toepassingen

Microsoft Entra Connect

U kunt Microsoft Entra Connect (Microsoft Entra Connect) gebruiken om synchronisatie uit te voeren tussen on-premises AD DS en Microsoft Entra ID. Microsoft Entra Connect is een hulpprogramma op basis van een wizard dat is ontworpen om connectiviteit mogelijk te maken tussen een on-premises identiteitsinfrastructuur en Azure. Met behulp van de wizard kunt u uw topologie en vereisten kiezen, waarna de wizard alle vereiste onderdelen voor u implementeert en configureert. Afhankelijk van de geselecteerde vereisten kan dit het volgende omvatten:

- Azure Active Directory Sync (Azure AD Sync)

- Hybride implementatie van Exchange

- Terugschrijven van wachtwoordwijziging

- AD FS- en AD FS-proxyservers of web-toepassingsproxy

- Microsoft Graph PowerShell-module

Notitie

De meeste organisaties implementeren een toegewezen synchronisatieserver om Microsoft Entra Connect te hosten.

Wanneer u Microsoft Entra Connect uitvoert, gebeurt het volgende:

- Nieuwe gebruikers, groepen en contactobjecten in on-premises AD DS worden toegevoegd aan Microsoft Entra ID. Licenties voor cloudservices zoals Microsoft 365 worden echter niet automatisch toegewezen aan deze objecten.

- Kenmerken van bestaande gebruikers, groepen of contactobjecten die zijn gewijzigd in on-premises AD DS, worden gewijzigd in Microsoft Entra-id. Niet alle on-premises AD DS-kenmerken worden echter gesynchroniseerd met Microsoft Entra-id. U kunt een set kenmerken configureren die worden gesynchroniseerd met Microsoft Entra ID met behulp van het onderdeel Synchronization Manager van Microsoft Entra Connect.

- Bestaande gebruikers, groepen en contactobjecten die zijn verwijderd uit de on-premises AD DS, worden verwijderd uit de Microsoft Entra-id.

- Bestaande gebruikersobjecten die on-premises zijn uitgeschakeld, worden uitgeschakeld in Azure. Licenties worden echter niet automatisch niet toegewezen.

Microsoft Entra-id vereist dat u één instantiebron hebt voor elk object. Daarom is het belangrijk om te begrijpen dat u in een Microsoft Entra Connect-scenario, wanneer u Active Directory-synchronisatie uitvoert, objecten beheert vanuit uw on-premises AD DS, met behulp van hulpprogramma's zoals Active Directory of Windows PowerShell. De bron van autoriteit is echter de on-premises AD DS. Nadat de eerste synchronisatiecyclus is voltooid, wordt de bron van autoriteit overgebracht van de cloud naar de on-premises AD DS. Alle volgende wijzigingen in cloudobjecten (met uitzondering van licentieverlening) zijn gebaseerd op de on-premises AD DS-hulpprogramma's. De bijbehorende cloudobjecten hebben het kenmerk Alleen-lezen en Microsoft Entra-beheerders kunnen cloudobjecten niet bewerken als de bron van autoriteit on-premises AD DS is, tenzij u enkele technologieën implementeert die write-back toestaan.

Machtigingen en accounts die zijn vereist voor het uitvoeren van Microsoft Entra Connect

Als u Microsoft Entra Connect wilt implementeren, moet u een account hebben met de vereiste machtigingen die zijn toegewezen aan zowel de lokale AD DS- als de Microsoft Entra-id. Voor het installeren en configureren van Microsoft Entra Connect zijn de volgende accounts vereist:

- Een Azure-account met de machtiging Globale beheerder in de Azure-tenant (zoals een organisatieaccount), dat niet het account is dat is gebruikt om het account zelf in te stellen.

- Een on-premises account met ondernemingsbeheerdersmachtigingen in de on-premises AD DS. In de wizard Microsoft Entra Connect kunt u ervoor kiezen om hiervoor een bestaand account te gebruiken of de wizard een account voor u te laten maken.

Microsoft Entra Connect maakt gebruik van een Azure Global Administrator-account om objecten in te richten en bij te werken wanneer de wizard Microsoft Entra Connect-configuratie wordt uitgevoerd. U moet een toegewezen serviceaccount maken in Azure om adreslijstsynchronisatie te gebruiken, omdat u het Beheerdersaccount van de Azure-tenant niet kunt gebruiken. Deze beperking komt doordat het account dat u hebt gebruikt voor het instellen van Azure mogelijk geen domeinnaamachtervoegsel heeft dat overeenkomt met de domeinnaam. Het account moet lid zijn van de rollengroep Globale beheerders.

In de on-premises omgeving moet het account dat wordt gebruikt voor het installeren en configureren van Microsoft Entra Connect de volgende machtigingen hebben:

- Ondernemingsbeheerdersmachtigingen in AD DS. Deze machtiging is vereist voor het maken van het synchronisatiegebruikersaccount in Active Directory.

- Beheerdersmachtigingen voor lokale machines. Deze machtiging is vereist om de Microsoft Entra Connect-software te installeren.

Het account dat wordt gebruikt om Microsoft Entra Connect te configureren en de configuratiewizard uit te voeren, moet zich in de ADSyncAdmins-groep van de lokale computer bevinden. Standaard wordt het account dat wordt gebruikt voor het installeren van Microsoft Entra Connect automatisch toegevoegd aan deze groep.

Notitie

Het account dat u gebruikt om AD Connect te installeren, wordt automatisch toegevoegd aan de groep ADSyncAdmins wanneer u het product installeert. U moet zich afmelden en opnieuw aanmelden om de Interface van Synchronization Service Manager te gebruiken, omdat het account de groepsbeveiligings-id (SID) pas ophaalt wanneer het account de volgende keer wordt gebruikt om u aan te melden.

Het Enterprise Administrator-account is alleen vereist wanneer u Microsoft Entra Connect installeert en configureert, maar de referenties worden niet opgeslagen of opgeslagen door de configuratiewizard. Daarom moet u een speciaal Microsoft Entra Connect-beheerdersaccount maken voor het installeren en configureren van Microsoft Entra Connect en dit account toewijzen aan de groep Ondernemingsadministrators wanneer Microsoft Entra Connect is ingesteld. Dit Microsoft Entra Connect Administrator-account moet echter worden verwijderd uit de groep Ondernemingsadministrators nadat de installatie van Microsoft Entra Connect is voltooid. De volgende tabel bevat informatie over de accounts die zijn gemaakt tijdens de Configuratie van Microsoft Entra Connect.

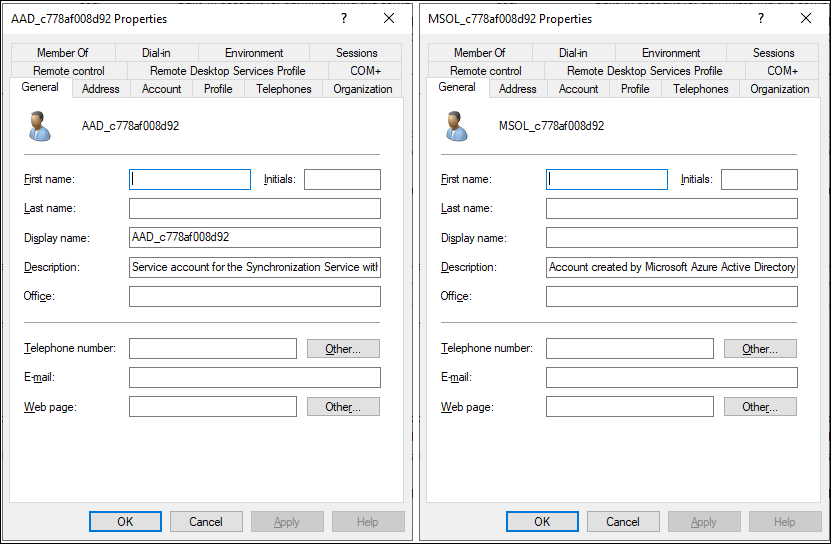

| Rekening | Beschrijving |

|---|---|

MSOL_<id> |

Dit account wordt gemaakt tijdens de installatie van Microsoft Entra Connect en is geconfigureerd om te synchroniseren met de Azure-tenant. Het account heeft machtigingen voor adreslijstreplicatie in de on-premises AD DS en schrijfmachtigingen voor bepaalde kenmerken om hybride implementatie mogelijk te maken. |

AAD_<id> |

Dit is het serviceaccount voor de synchronisatie-engine. Het wordt gemaakt met een willekeurig gegenereerd complex wachtwoord dat automatisch is geconfigureerd om nooit te verlopen. Wanneer de adreslijstsynchronisatieservice wordt uitgevoerd, worden de referenties van het serviceaccount gebruikt om te lezen uit de lokale Active Directory en vervolgens de inhoud van de synchronisatiedatabase naar Azure te schrijven. Dit wordt gedaan met de tenantbeheerdersreferenties die u invoert in de wizard Microsoft Entra Connect-configuratie. |

Let op

U moet het serviceaccount voor Microsoft Entra Connect niet wijzigen nadat u Microsoft Entra Connect hebt geïnstalleerd, omdat Microsoft Entra Connect altijd probeert uit te voeren met het account dat is gemaakt tijdens de installatie. Als u het account wijzigt, wordt Microsoft Entra Connect niet meer uitgevoerd en worden de geplande synchronisaties niet meer uitgevoerd.

Meer artikelen

Raadpleeg het volgende document voor meer informatie.