Identiteitsbeheer definiëren

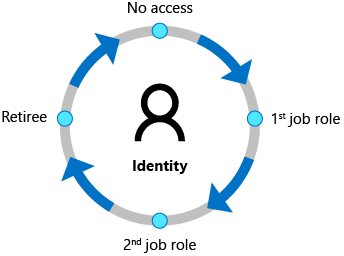

Identiteitsbeheer is hoe identiteitsobjecten worden beheerd gedurende de levensduur van het bestaan van de identiteit. Dit beheer kan handmatig of geautomatiseerd zijn. Het moet echter gebeuren. Hier volgt een eenvoudig voorbeeld van wat er gebeurt zonder governance en beheer van uw identiteiten.

Verhaal - het leven van een identiteit

U hebt een gebruiker met de naam Van Juan. Juan krijgt een account in uw bedrijf en werkt al enkele jaren. Gedurende die tijd krijgt de gebruiker beheerderstoegang om een toepassing te implementeren. Later verlaat Juan het bedrijf in goede zin; het account wordt echter nooit verwijderd uit het systeem. Een manager vergat het papierwerk in te dienen om het account te sluiten. Er is geen beheersysteem om te zien dat het account niet wordt gebruikt en dat Juan niet meer in de HR-systemen wordt vermeld. Een jaar later valt Juan slachtoffer van een phishing-e-mail en heeft zijn persoonlijke gebruikersnaam en wachtwoord gestolen. Als veel mensen gebruikte Juan een vergelijkbaar wachtwoord voor zijn persoonlijke leven en zijn werkaccounts. U hebt nu een scenario waarin uw systemen kunnen worden onderverdeeld. En de aanval komt van wat een geldig account lijkt te zijn!

Identiteitsbeheer biedt

- Een systeem dat zeer configureerbaar is rond bedrijfsprocessen

- De flexibiliteit om resources te schalen op basis van de vraag

- Kostenbesparingen door de distributie en automatisering van beheer

- Flexibiliteit rond synchronisatie, verspreiding en wijzigingsbeheer

Algemene identiteitsbeheertaken

Er zijn veel algemene taken uitgevoerd tijdens identiteitsbeheer.

Identiteitsproliferatie - gaat over de opslag van identiteitsobjecten binnen de omgeving. Organisaties hebben vaak identiteiten op plaatsen zoals Active Directory, andere adreslijstservices en toepassingsspecifieke identiteitsarchieven.

Inrichten en de inrichting ongedaan maken : dit zijn eigenlijk twee afzonderlijke mogelijkheden. Inrichting spreekt over de wijze waarop identiteitsobjecten in een systeem worden gemaakt. De inrichting is gericht op het verwijderen van een identiteit van toegang (verwijdering, uitschakeling van beveiligingsprincipe of verwijdering van toegang).

Identiteitsupdates : omsluit hoe identiteitsgegevens in de hele omgeving worden bijgewerkt. Het idee is om van handmatige inspanningen af te stappen naar een meer geautomatiseerde en gestroomlijnde benadering.

Synchronisatie : zorgt ervoor dat identiteitssystemen in een omgeving up-to-date zijn met de meest recente identiteitsgegevens. Deze informatie is vaak van cruciaal belang voor het bepalen van de toegang. De belangrijkste dingen die van invloed zijn op deze mogelijkheid zijn de wijze waarop synchronisatie wordt uitgevoerd, ongeacht of het handmatig, tijdgebonden of gebeurtenisgestuurd is.

Wachtwoordbeheer - richt zich op waar en hoe wachtwoorden worden ingesteld in de identiteitsinfrastructuur. In de meeste organisaties is de Service Desk nog steeds het centrale punt voor vergeten wachtwoorden.

Groepsbeheer : richt zich op de wijze waarop een organisatie groepen beheert (bijvoorbeeld Active Directory en/of LDAP) binnen hun omgeving. Groepen zijn een van de meest voorkomende vormen voor het bepalen van toegangsmachtigingen voor resources en zijn duur om te beheren en te gebruiken.

Application Entitlement Management : definieert hoe identiteiten toegang krijgen tot toepassingen. Het richt zich op het bieden van grofkorrelige toepassingsrechten die worden afgedwongen als een mogelijkheid in de autorisatiepijler. Aan de andere kant worden fijnmazige rechten beheerd als kenmerken met betrekking tot een identiteit.

Gebruikersinterface : hoe de eindgebruiker identiteitsgegevens kan aanvragen of bijwerken. In veel omgevingen blijven gebruikers contact opnemen met de Service Desk voor updates van hun identiteitsgegevens.

Wijzigingsbeheer : de mogelijkheid is gericht op de manier waarop wijzigingen door de omgeving stromen, ongeacht of deze handmatig door een Service Desk-professional zijn voltooid. Er kan automatisering zijn met of zonder werkstroom, waardoor het wijzigingsproces wordt aanstuurt. Sommige organisaties verzenden nog steeds e-mailberichten om aanvragen te voltooien, terwijl anderen uitgebreide en volwassen processen hebben om de wijziging uit te voeren.

Automatisering van identiteitsbeheer

| PowerShell | CLI (opdrachtregelinterface) |

|---|---|

| Platformoverschrijdende PowerShell wordt uitgevoerd op Windows, macOS, Linux | Platformoverschrijdende opdrachtregelinterface, installeerbaar in Windows, macOS, Linux |

| Vereist Windows PowerShell of PowerShell | Wordt uitgevoerd in Windows PowerShell, opdrachtprompt of Bash en andere Unix-shells |

| Scripttaal | Actie | Opdracht |

|---|---|---|

| Azure-CLI | Gebruiker maken | az ad user create --display-name "New User" --password "Password" --user-principal-name NewUser@contoso.com |

| Microsoft Graph | Gebruiker maken | New-MgUser -DisplayName "New User" -PasswordProfile Password -UserPrincipalName "NewUser@contoso.com" -AccountEnabled $true -MailNickName "Newuser“ |

Houd bij het kiezen van het juiste hulpprogramma rekening met uw eerdere ervaring en huidige werkomgeving. Azure CLI-syntaxis is vergelijkbaar met die van Bash-scripts. Als u voornamelijk met Linux-systemen werkt, voelt Azure CLI zich natuurlijker. PowerShell is de Microsoft-scriptengine. Als u voornamelijk met Windows-systemen werkt, is PowerShell een natuurlijke pasvorm. Opdrachten volgen een naamgevingsschema voor zelfstandig naamwoorden en gegevens worden geretourneerd als objecten.

Microsoft Graph

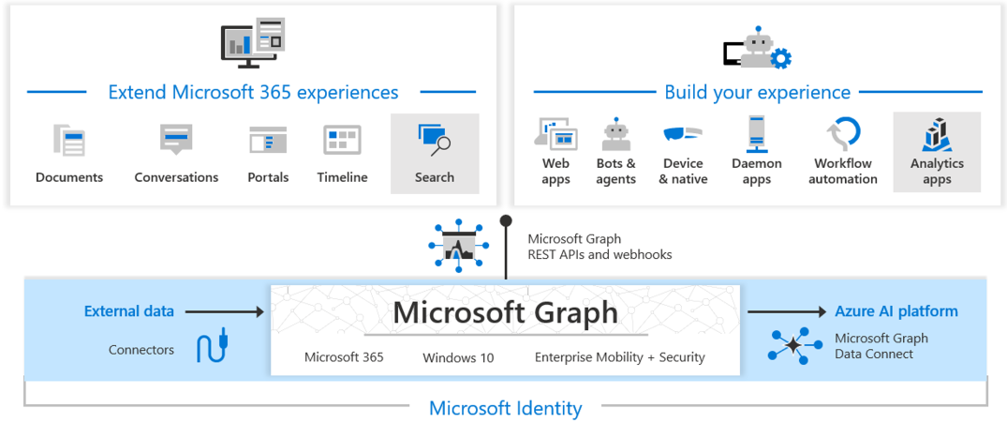

Microsoft Graph maakt REST API's en clientbibliotheken beschikbaar voor toegang tot gegevens op de volgende Microsoft-cloudservices, zoals Microsoft Entra-id, Microsoft 365, apparaten en vele andere.

De Microsoft Graph API biedt één eindpunt,

https://graph.microsoft.comom toegang te bieden tot uitgebreide, mensengerichte gegevens en inzichten in de Microsoft-cloud, waaronder Microsoft 365, Windows 10 en Enterprise Mobility + Security. U kunt REST API's of SDK's gebruiken voor toegang tot het eindpunt en het bouwen van apps die ondersteuning bieden voor Microsoft 365-scenario's. De toegang kan van productiviteit tot samenwerking tot onderwijs omvatten. Microsoft Graph bevat ook een krachtige set services die de gebruikers- en apparaatidentiteit beheren. U kunt toegang, naleving, beveiliging en organisaties beschermen tegen gegevenslekken of -verlies.Microsoft Graph-connectors werken in de binnenkomende richting, leveren gegevens buiten de Microsoft-cloud in Microsoft Graph-services en -toepassingen om Microsoft 365-ervaringen zoals Microsoft Search te verbeteren. Verbinding maken bestaan voor veel veelgebruikte gegevensbronnen, zoals Box, Google Drive, Jira en Salesforce.

Microsoft Graph Data Verbinding maken biedt een set hulpprogramma's voor het stroomlijnen van een veilige en schaalbare levering van Microsoft Graph-gegevens aan populaire Azure-gegevensarchieven. De gegevens in de cache dienen als gegevensbronnen voor Azure-ontwikkelhulpprogramma's die u kunt gebruiken om intelligente toepassingen te bouwen.

De Microsoft Graph API, connectors en Data Verbinding maken samen het Microsoft Cloud Services-platform mogelijk maken. Met de mogelijkheid om toegang te krijgen tot Microsoft Graph-gegevens en andere gegevenssets, kunt u inzichten en analyses afleiden, Azure en Microsoft 365 uitbreiden door unieke, intelligente toepassingen te bouwen.