Nul vertrouwen met identiteit verkennen

Organisaties hebben een nieuw beveiligingsmodel nodig dat zich aanpast aan de complexiteit van de hybride en multicloudomgevingen. Ondersteuning is vereist voor de cloudomgeving, waarbij het mobiele personeel wordt gebruikt en mensen, apparaten, toepassingen en gegevens worden beschermd, waar ze zich ook bevinden. Zero Trust is de kernstrategie. In plaats van te geloven dat alles achter de bedrijfsfirewall veilig is, gaat het Zero Trust-model ervan uit dat elke aanvraag wordt geschonden en gecontroleerd alsof deze afkomstig is van een onbeheerd netwerk. Ongeacht waar de aanvraag vandaan komt of welke resource deze gebruikt, leert het Zero Trust-model ons 'nooit vertrouwen, altijd verifiëren'.

Zero Trust-principes - richtlijnen voor architectuurontwerp

| Expliciet verifiëren | Toegang tot minimale bevoegdheden gebruiken | Stel dat er sprake is van een schending |

|---|---|---|

| Valideer altijd alle beschikbare gegevenspunten, waaronder: | Beperk gebruikerstoegang om zowel gegevens als productiviteit te beveiligen met behulp van: | Minimaliseer straal voor schendingen en voorkom zijwaartse beweging door: |

| Gebruikersidentiteit en -locatie | Just-In-Time (JIT) | Toegang segmenteren op netwerk, gebruiker, apparaten en app-bewustzijn |

| Apparaatstatus | Just-enough-access (JEA) | Alle sessies end-to-end versleutelen |

| Service- of workloadcontext | Adaptief beleid op basis van risico's | Analyse gebruiken voor detectie van bedreigingen, zichtbaarheid van houdingen en het verbeteren van verdediging |

| Gegevensclassificatie | Gegevensbescherming tegen buiten-bandvectoren | |

| Afwijkingen |

Zero Trust is ontworpen om zich aan te passen aan de complexiteit van de moderne arbeidsomstandigheden. Uw beveiliging omarmt de mobiele medewerkers. Met configuraties worden personen, apparaten, toepassingen en gegevens beschermd. De beveiliging gaat overal waar de activiteit zich bevindt.

Zero Trust-oplossingen implementeren

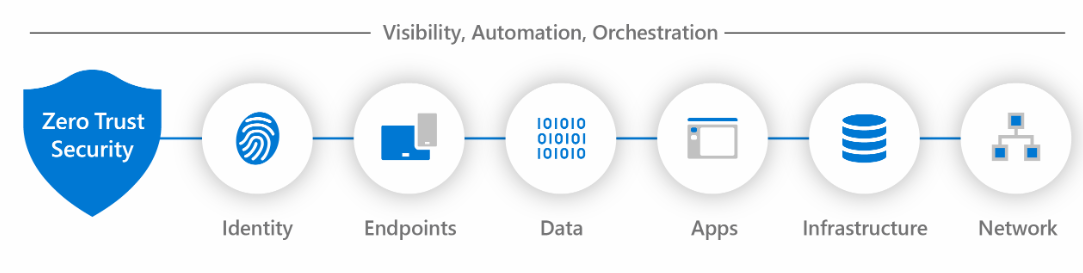

Een Zero Trust-benadering moet overal in het hele digitale domein worden uitgebreid en dienen als een geïntegreerde beveiligings filosofie en end-to-end strategie. U moet Zero Trust-besturingselementen en -technologieën implementeren in zes fundamentele elementen. Elk element is een signaalbron, een besturingsvlak voor afdwinging en een kritieke resource die moet worden verdedigd.

Voor deze inhoud richten we ons specifiek op de beveiligingsidentiteit met zero trust-pijler . Identiteiten, ongeacht of ze personen, services of IoT-apparaten vertegenwoordigen, definiëren het zero Trust-besturingsvlak. Wanneer een identiteit toegang probeert te krijgen tot een resource, controleert u of de identiteit met sterke verificatie is en zorgt u ervoor dat de toegang compatibel is en typisch is voor die identiteit. Volg de principes voor toegang tot minimale bevoegdheden.

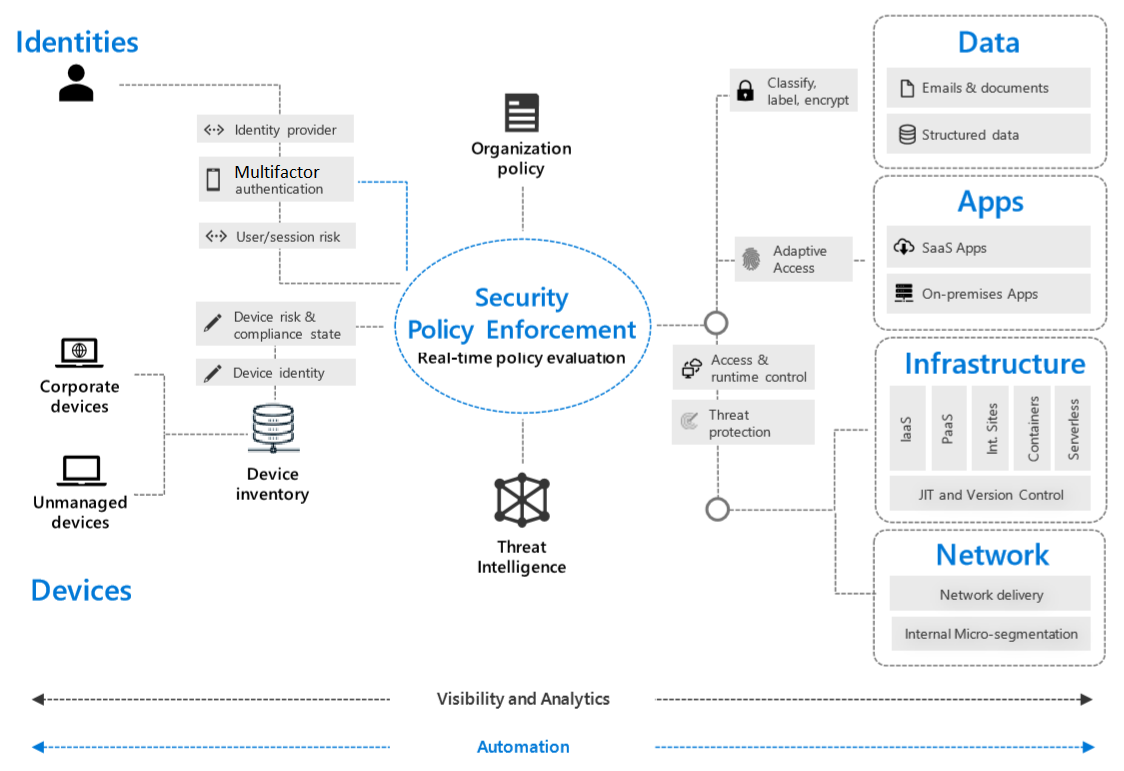

Zero Trust-architectuur

Het beveiligingsbeleid bepaalt alles. Identiteit wordt gebruikt om identiteit en toegang te verifiëren. Daarnaast bevat het diagram blokken voor gegevens, apps, netwerken en infrastructuur die naar buiten worden uitgestraald.

Het beveiligingsbeleid bepaalt alles. Identiteit wordt gebruikt om identiteit en toegang te verifiëren. Daarnaast bevat het diagram blokken voor gegevens, apps, netwerken en infrastructuur die naar buiten worden uitgestraald.

Een geïntegreerde set oplossingen en mogelijkheden biedt ingebouwde Zero Trust-besturingselementen die het implementeren van een Zero Trust-beveiligingsmodel in uw organisatie op schaal mogelijk maken. In het hart van uw Zero Trust-strategie hebt u een beleidsengine nodig om dynamische toegangsbeslissingen te nemen voor vertrouwde gebruikers op kritieke controlepunten: toegang tot netwerken, apps en gegevens. Met oplossingen voor identiteits- en toegangsbeheer en eindpuntbeheer kan uw organisatie gebruikers en apparaten expliciet verifiëren. Verificatie wordt uitgevoerd met een rijk signaal, zoals apparaatstatus en aanmeldingsrisico. Door naar het signaal te kijken, kunnen systemen weloverwogen beslissingen nemen op basis van toegangsbeleid.

Informatiebeveiligings- en cloudbeveiligingsoplossingen helpen bij het afdwingen van beslissingen en het beveiligen van resources in de hele omgeving in realtime. Met netwerkoplossingen kunt u realtime bedreigingsbeveiliging gebruiken om bedreigingen in uw netwerken en infrastructuur te detecteren en erop te reageren.

Ten slotte bieden de geïntegreerde SIEM-oplossingen (Security Information and Event Management) en XDR-oplossingen (Extended Detection and Response) waar, end-to-end bedreigingspreventie, detectie en reactie. Samen biedt Microsoft SIEM + XDR uw organisatie inzicht in bedreigingen in al uw resources, steek het signaal samen om u te vertellen wat het belangrijkst is en waarmee u snel kunt reageren met geïntegreerde herstelmogelijkheden. Een intelligente beveiligingsbenadering helpt ervoor te zorgen dat alleen de juiste mensen het juiste toegangsniveau krijgen binnen uw organisatie, waardoor de productiviteit van zowel beveiliging als eindgebruikers wordt vergroot.