Het identiteitslandschap uitleggen

Het is belangrijk om inzicht te hebben in het identiteitslandschap voordat u andere identiteitsconcepten bekijkt. Hoe denkt Microsoft na over identiteit bij het ontwerpen van producten en oplossingen? De essentiële levenscyclus van identiteit.

| 1) Zero Trust |

|---|

|

|

| 2) Identiteit | 3) Acties |

|---|---|

| Business to Business (B2B) | Verifiëren - Bewijzen - Verificatie |

| Business to Consumer (B2C) | Autoriseren - Ophalen - AuthZ |

| Verifieerbare referenties | Beheren - Configureren |

| (Gedecentraliseerde providers) | Controle - Rapport |

| 4) Gebruik | 5) Onderhouden |

|---|---|

| Toegang tot toepassingen en gegevens | Beveiligen - Detecteren - Reageren |

| Beveiligen - Cryptografie | |

| Dollars - Licenties |

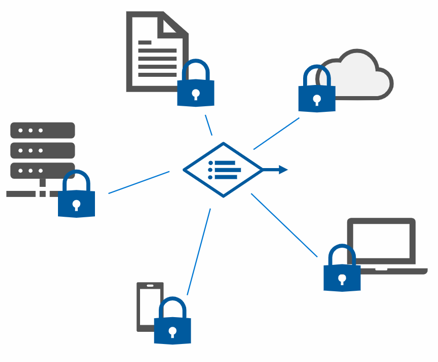

Eerst hebt u de richtlijnen om altijd te denken en te ontwerpen met een vertrouwensrelatie in gedachten. Geef niet alleen toegang tot gegevens en toepassingen omdat de gebruiker eerder toegang heeft gehad. U moet altijd bevestigen.

Ten tweede hebt u systemen voor geverifieerde accounts voor gebruikers en toepassingen. Identiteitsservices zijn afkomstig van Microsoft Entra ID, van business-to-business-federatie, van business-to-customer en van gedecentraliseerde id-providers.

Ten derde hebt u specifieke acties die de identiteit biedt en om de systemen actief te houden. Gebruikers en toepassingen kunnen verifiëren en autoriseren om toegang te krijgen tot systemen. En beheerders moeten de identiteitssystemen bewaken en onderhouden met de juiste governance.

Ten vierde krijgt u veel acties die kunnen worden uitgevoerd zodra uw referenties zijn geverifieerd. Toepassingen en gegevens gebruiken en gebruikmaken van andere services op basis van identiteiten.

Ten vijfde en ten slotte moet u uw systemen altijd up-to-date houden.

Van klassieke identiteit tot nul vertrouwensidentiteit

In het verleden hield identiteit al uw assets achter de firewall. Dien een gebruikersnaam en wachtwoord in om via de poort te komen en u hebt volledige toegang tot alles. In de moderne wereld, met het grote aantal cyberaanvallen dat alleen het netwerk beveiligt, werkt niet. Eén verloren of gestolen referentie en slechte actoren hebben toegang tot alles. Met zero trust beveiligt u uw assets overal met beleid.

| Klassieke identiteit | Zero Trust Identity |

|---|---|

|

|

| Alles beperken tot een beveiligd netwerk | Assets overal beveiligen met centraal beleid |

Elk van deze onderwerpen wordt in meer detail behandeld over de rest van deze module.