Verificatiemethoden beschrijven

Een van de belangrijkste functies van een identiteitsplatform is het verifiëren van referenties wanneer een gebruiker zich bij een apparaat, toepassing of service aanmeldt. Microsoft Entra ID biedt verschillende verificatiemethoden.

Wachtwoords

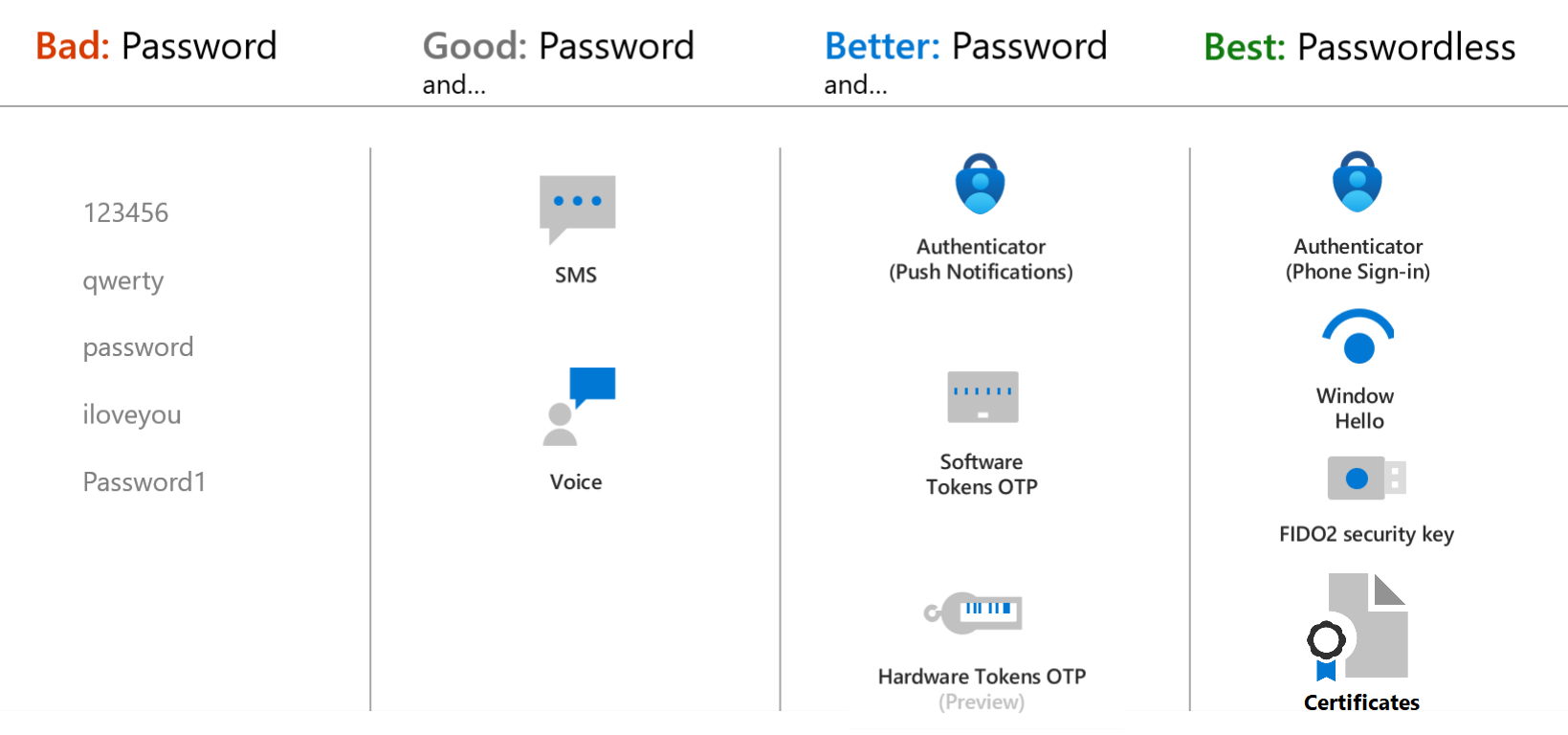

Wachtwoorden zijn de meest voorkomende vorm van verificatie, maar ze hebben veel problemen, met name als ze worden gebruikt in eenmalige verificatie, waarbij slechts één vorm van verificatie wordt gebruikt. Als ze gemakkelijk genoeg zijn om te onthouden, zijn ze gemakkelijk voor een hacker om in gevaar te komen. Sterke wachtwoorden die niet gemakkelijk worden gehackt, zijn moeilijk te onthouden en beïnvloeden gebruikersproductiviteit wanneer ze worden vergeten.

Het gebruik van wachtwoorden moet worden aangevuld of vervangen door veiligere verificatiemethoden die beschikbaar zijn in Microsoft Entra-id.

Telefoon

Microsoft Entra ID ondersteunt twee opties voor verificatie op basis van telefoon.

Verificatie op basis van sms. Korte berichtenservice (SMS) die wordt gebruikt in sms-berichten op mobiele apparaten, kan worden gebruikt als een primaire vorm van verificatie. Bij aanmelding op basis van sms hoeven gebruikers geen gebruikersnaam en wachtwoord te kennen voor toegang tot toepassingen en services. De gebruiker voert in plaats daarvan het geregistreerde mobiele telefoonnummer in, ontvangt een sms-bericht met een verificatiecode en voert dat in de aanmeldingsinterface in.

Gebruikers kunnen er ook voor kiezen om hun identiteit te verifiëren via sms-sms-berichten op een mobiele telefoon, als secundaire vorm van verificatie tijdens selfservice voor wachtwoordherstel (SSPR) of Microsoft Entra multifactor authentication. Gebruikers kunnen bijvoorbeeld hun wachtwoord aanvullen met sms-berichten. Er wordt een sms verzonden naar het mobiele telefoonnummer met een verificatiecode. Om het aanmeldingsproces te voltooien, wordt de opgegeven verificatiecode ingevoerd in de aanmeldingsinterface.

Verificatie van spraakoproep. Gebruikers kunnen spraakoproepen gebruiken als een secundaire vorm van verificatie, om hun identiteit te verifiëren, tijdens selfservice voor wachtwoordherstel (SSPR) of Microsoft Entra multifactor authentication. Bij verificatie van telefoongesprekken wordt een geautomatiseerd spraakgesprek uitgevoerd op het telefoonnummer dat door de gebruiker is geregistreerd. Om het aanmeldingsproces te voltooien, wordt de gebruiker gevraagd op het toetsenblok op # te drukken. Spraakoproepen worden niet ondersteund als een primaire vorm van verificatie in Microsoft Entra ID.

EED

OATH (Open Authentication) is een open standaard die aangeeft hoe op tijd gebaseerde, eenmalige wachtwoordcodes (TOTP) worden gegenereerd. Eenmalige wachtwoordcodes kunnen worden gebruikt om een gebruiker te verifiëren. OATH TOTP wordt geïmplementeerd met behulp van software of hardware om de codes te genereren.

Software-OATH-tokens zijn doorgaans toepassingen. Microsoft Entra ID genereert de geheime sleutel, of seed, die invoer is in de app en wordt gebruikt om elke OTP te genereren.

OATH TOTP-hardwaretokens (ondersteund in openbare preview) zijn kleine hardwareapparaten die eruitzien als een sleutel fob die een code weergeeft die elke 30 of 60 seconden wordt vernieuwd. OATH TOTP-hardwaretokens worden meestal geleverd met een geheime sleutel of seed, vooraf geprogrammeerd in het token. Deze sleutels en andere informatie die specifiek is voor elk token, moeten worden ingevoerd in de Microsoft Entra-id en vervolgens worden geactiveerd voor gebruik door eindgebruikers.

OATH-software- en hardwaretokens worden alleen ondersteund als secundaire verificatievormen in Microsoft Entra ID, om een identiteit te verifiëren tijdens selfservice voor wachtwoordherstel (SSPR) of Microsoft Entra multifactor authentication.

Verificatie zonder wachtwoord

Het einddoel voor veel organisaties is om het gebruik van wachtwoorden als onderdeel van aanmeldingsgebeurtenissen te verwijderen. Wanneer een gebruiker zich aanmeldt met een methode zonder wachtwoord, worden referenties verstrekt met behulp van methoden zoals biometrie met Windows Hello voor Bedrijven of een FIDO2-beveiligingssleutel. Deze verificatiemethoden kunnen niet eenvoudig door een aanvaller worden gedupliceerd.

Microsoft Entra ID biedt manieren om systeemeigen verificatie uit te voeren met behulp van methoden zonder wachtwoord om de aanmeldingservaring voor gebruikers te vereenvoudigen en het risico op aanvallen te verminderen.

In de volgende video wordt het probleem met wachtwoorden uitgelegd en waarom verificatie zonder wachtwoord zo belangrijk is.

Windows Hello voor Bedrijven

Windows Hello voor Bedrijven wachtwoorden vervangt door sterke tweeledige verificatie op apparaten. Deze tweeledige verificatie is een combinatie van een sleutel of certificaat dat is gekoppeld aan een apparaat en iets dat de persoon kent (een pincode) of iets dat de persoon is (biometrie). Bij het invoeren van de pincode en het biometrische gebaar worden beide het gebruik van de persoonlijke sleutel geactiveerd om cryptografisch gegevens te ondertekenen die naar de id-provider worden verzonden. De id-provider verifieert de identiteit van de gebruiker en verifieert de gebruiker.

Windows Hello voor Bedrijven helpt beschermen tegen diefstal van referenties, omdat een aanvaller zowel het apparaat als de biometrische gegevens of pincode moet hebben, waardoor het moeilijker wordt om toegang te krijgen zonder dat de werknemer weet.

Als verificatiemethode zonder wachtwoord fungeert Windows Hello voor Bedrijven als een primaire vorm van verificatie. Daarnaast kan Windows Hello voor Bedrijven worden gebruikt als een secundaire vorm van verificatie om een identiteit te verifiëren tijdens meervoudige verificatie.

FIDO2

Fast Identity Online (FIDO) is een open standaard voor verificatie zonder wachtwoord. MET FIDO kunnen gebruikers en organisaties gebruikmaken van de standaard om zich aan te melden bij hun resources met behulp van een externe beveiligingssleutel of een platformsleutel die is ingebouwd in een apparaat, waardoor er geen gebruikersnaam en wachtwoord meer nodig zijn.

FIDO2 is de nieuwste standaard die de webverificatiestandaard (WebAuthn) bevat en wordt ondersteund door Microsoft Entra ID. FIDO2-beveiligingssleutels zijn een onherstelbare op standaarden gebaseerde verificatiemethode zonder wachtwoord die in elke vormfactor kan worden geleverd. Deze FIDO2-beveiligingssleutels zijn doorgaans USB-apparaten, maar kunnen ook Bluetooth- of Near Field Communication-apparaten (NFC) zijn, die worden gebruikt voor draadloze gegevensoverdracht met een kort bereik. Met een hardwareapparaat dat de verificatie afhandelt, wordt de beveiliging van een account verhoogd omdat er geen wachtwoord is dat kan worden weergegeven of geraden.

Met FIDO2-beveiligingssleutels kunnen gebruikers zich aanmelden bij Microsoft Entra ID of hybride Windows 10-apparaten die zijn toegevoegd aan Microsoft Entra en eenmalige aanmelding krijgen bij hun cloud- en on-premises resources. Gebruikers kunnen zich ook aanmelden bij ondersteunde browsers. FIDO2-beveiligingssleutels zijn een uitstekende optie voor ondernemingen die zeer beveiligingsgevoelig zijn of scenario's hebben of werknemers die hun telefoon niet als tweede factor willen gebruiken.

Als verificatiemethode zonder wachtwoord fungeert FIDO2 als een primaire vorm van verificatie. Daarnaast kan FIDO2 worden gebruikt als een secundaire vorm van verificatie om een identiteit te verifiëren tijdens meervoudige verificatie.

Microsoft Authenticator-app

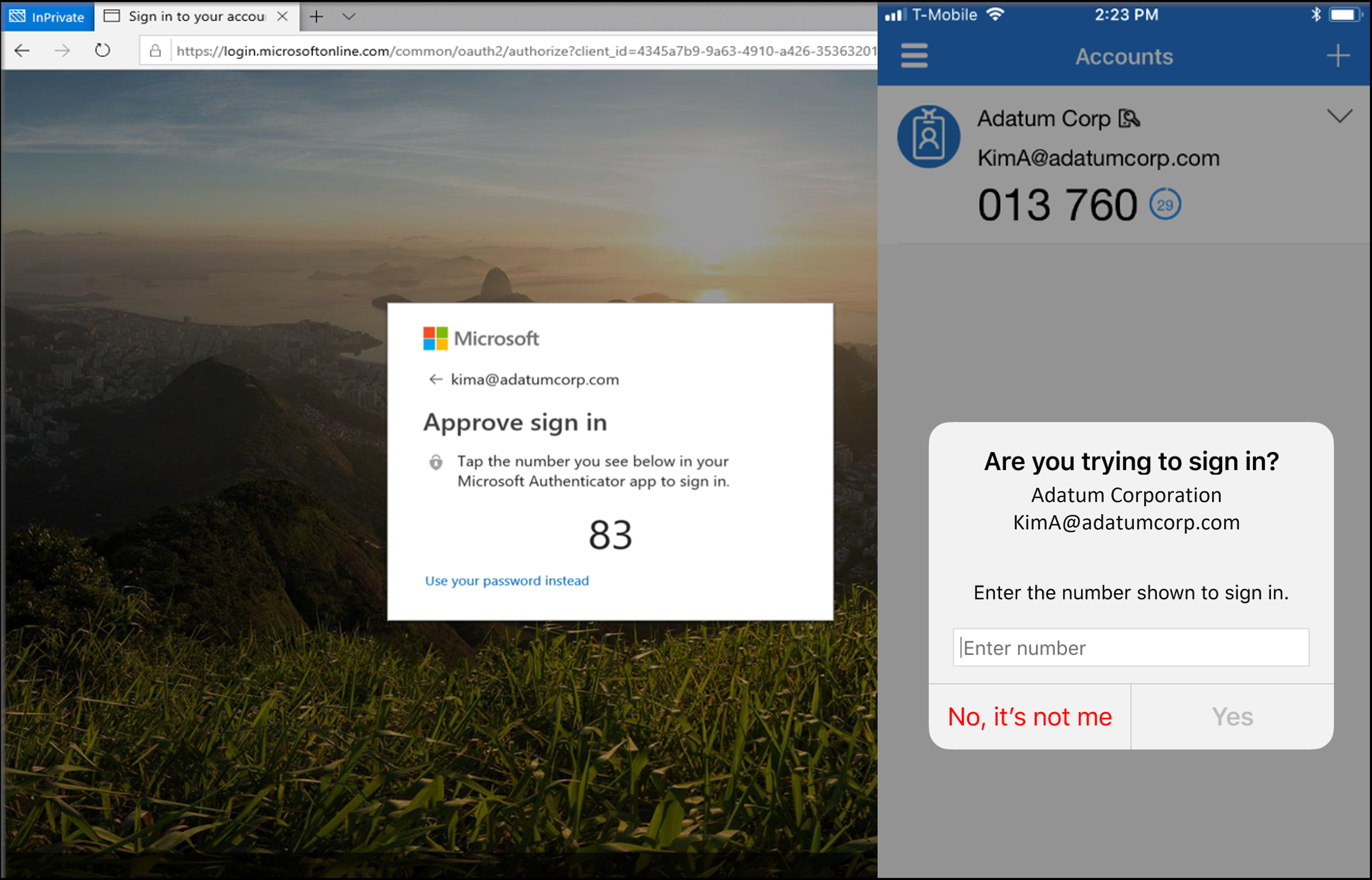

Als verificatiemethode zonder wachtwoord kan de Microsoft Authenticator-app worden gebruikt als een primaire vorm van verificatie om u aan te melden bij een Microsoft Entra-account of als extra verificatieoptie tijdens selfservice voor wachtwoordherstel (SSPR) of Microsoft Entra multifactor authentication events.

Als u Microsoft Authenticator wilt gebruiken, moet een gebruiker de telefoon-app downloaden uit de Microsoft Store en hun account registreren. Microsoft Authenticator is beschikbaar voor Android en iOS.

Met aanmelden zonder wachtwoord verandert de Authenticator-app elke iOS- of Android-telefoon in een sterke, wachtwoordloze referentie. Als u zich wilt aanmelden bij het Microsoft Entra-account, voert een gebruiker zijn gebruikersnaam in, komt deze overeen met een nummer dat op het scherm op de telefoon wordt weergegeven en gebruikt vervolgens de biometrische of pincode om te bevestigen.

Wanneer een gebruiker Authenticator als secundaire vorm van verificatie kiest om de identiteit te verifiëren, wordt er een melding naar de telefoon of tablet gepusht. Als de melding legitiem is, selecteert de gebruiker Goedkeuren, anders selecteren ze Weigeren.

De Authenticator-app kan ook worden gebruikt als een softwaretoken om een OATH-verificatiecode te genereren. Nadat u uw gebruikersnaam en wachtwoord hebt ingevoerd, voert u de code van de Authenticator-app in in de aanmeldingsinterface. De OATH-verificatiecode biedt een tweede vorm van verificatie voor SSPR of MFA.

Verificatie op basis van certificaat

Microsoft Entra Identity Certificate-Based Authentication (CBA) stelt klanten in staat om gebruikers rechtstreeks te laten verifiëren met X.509-certificaten op basis van hun Microsoft Entra-identiteit, voor toepassingen en browseraanmelding. CBA wordt alleen ondersteund als een primaire vorm van verificatie zonder wachtwoord.

X.509-certificaten, die deel uitmaken van de openbare-sleutelinfrastructuur (PKI), zijn digitaal ondertekende documenten die een identiteit (een persoon, organisatie, website) binden aan de openbare sleutel. Zie Concepten van cryptografie beschrijven voor meer informatie.

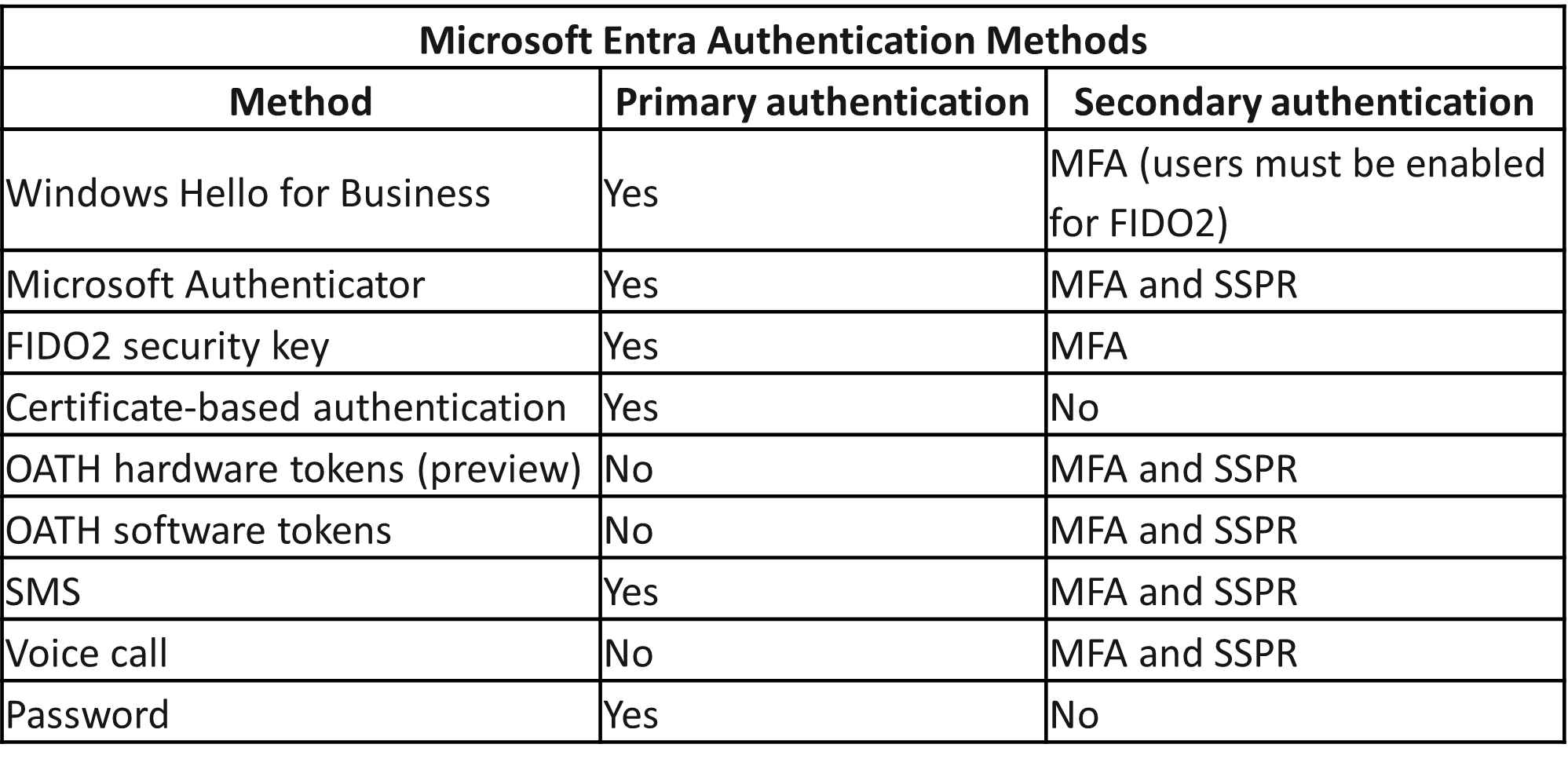

Primaire en secundaire verificatie

Sommige verificatiemethoden kunnen worden gebruikt als de primaire factor wanneer u zich aanmeldt bij een toepassing of apparaat. Andere verificatiemethoden zijn alleen beschikbaar als secundaire factor wanneer u Meervoudige Verificatie of SSPR van Microsoft Entra gebruikt. Hoewel deze informatie wordt uitgelicht in de tekst waarin elke verificatiemethode wordt beschreven, wordt in de volgende tabel samengevat wanneer een verificatiemethode kan worden gebruikt tijdens een aanmeldingsgebeurtenis.