Oplossingen ontwerpen voor netwerksegmentatie

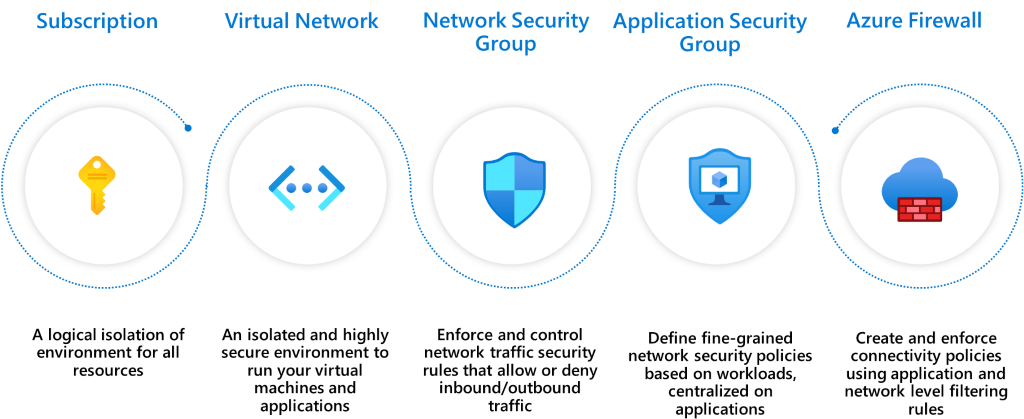

Azure-functies voor segmentatie

Wanneer u werkt in Azure, hebt u veel segmentatieopties.

- Abonnement: Een constructie op hoog niveau, die platform-aangedreven scheiding tussen entiteiten biedt. Het is bedoeld om grenzen tussen grote organisaties binnen een bedrijf te verleggen en communicatie tussen resources in verschillende abonnementen expliciet te kunnen inrichten.

- Virtueel netwerk (VNets):gemaakt binnen een abonnement in privéadresruimten. Ze bieden insluiting op netwerkniveau van resources zonder standaard verkeer dat is toegestaan tussen twee virtuele netwerken. Net als abonnementen moet elke communicatie tussen virtuele netwerken expliciet worden ingericht.

- Netwerkbeveiligingsgroepen (NSG):een mechanismen voor toegangsbeheer voor het beheren van verkeer tussen resources binnen een virtueel netwerk en ook met externe netwerken, zoals internet, andere virtuele netwerken. NSG's kunnen uw segmentatiestrategie naar een gedetailleerd niveau brengen door perimeters te maken voor een subnet, een VIRTUELE machine of een groep virtuele machines. Zie Subnetten (Virtuele Netwerken van Azure) voor informatie over mogelijke bewerkingen met subnetten in Azure.

- Toepassingsbeveiligingsgroepen (ASG's): vergelijkbaar met NSG's, maar waarnaar wordt verwezen met een toepassingscontext. Hiermee kunt u een set virtuele machines onder een toepassingstag groeperen en verkeersregels definiëren die vervolgens worden toegepast op elk van de onderliggende VM's.

- Azure Firewall: Een cloudeigen stateful firewall als een service, die kan worden geïmplementeerd in uw VNet of in Azure Virtual WAN-hubimplementaties voor het filteren van verkeer tussen cloudresources, internet en on-premises. U maakt regels of beleidsregels (met behulp van Azure Firewall of Azure Firewall Manager) die verkeer toestaan/weigeren met behulp van laag 3 tot laag 7-besturingselementen. U kunt ook filteren op verkeer dat naar internet gaat met zowel Azure Firewall als derden door verkeer te leiden via beveiligingsproviders van derden voor geavanceerde filtering en gebruikersbeveiliging.

Segmentatiepatronen

Hier volgen enkele veelvoorkomende patronen voor het segmenteren van een workload in Azure vanuit het oogpunt van netwerken. Elk patroon biedt een ander type isolatie en connectiviteit. Kies een patroon op basis van de behoeften van uw organisatie.

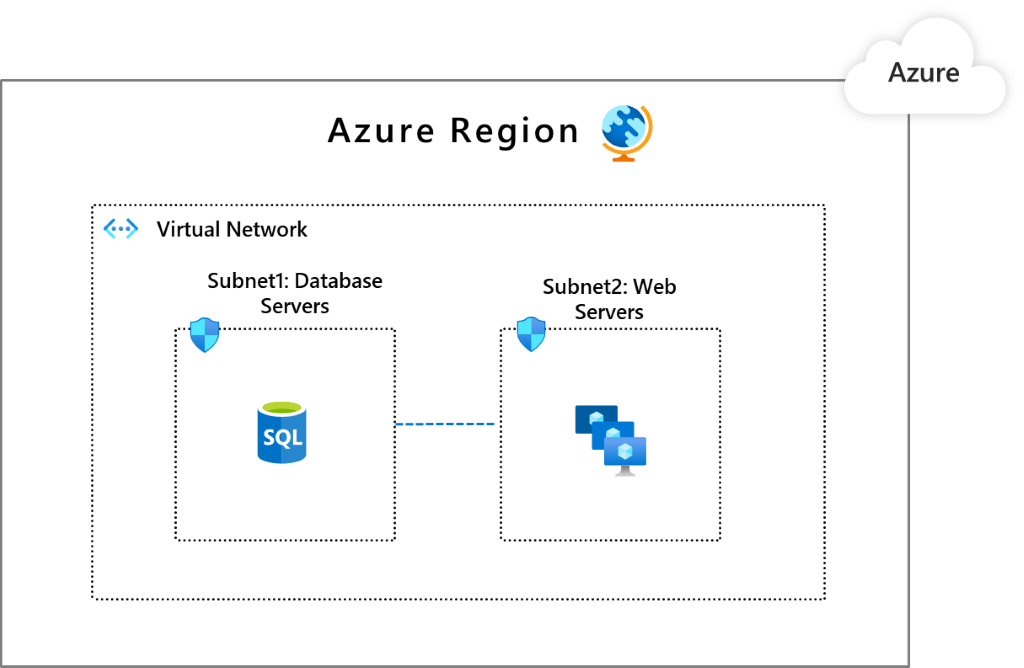

Patroon 1: Één VNet

Alle onderdelen van de workload bevinden zich in één VNet. Dit patroon is geschikt voor gebruik in één regio, omdat een VNet niet meerdere regio's kan omvatten.

Veelgebruikte manieren voor het beveiligen van segmenten, zoals subnetten of toepassingsgroepen, maken gebruik van NSG's en ASG's. U kunt ook een NVA's (Network Virtualized Appliance) van Azure Marketplace of Azure Firewall gebruiken om deze segmentatie af te dwingen en te beveiligen.

In deze afbeelding heeft Subnet1 de databaseworkload. Subnet2 bevat de webworkloads. U kunt NSG's configureren waarmee Subnet1 alleen kan communiceren met Subnet2 en Subnet2, maar alleen met internet kan communiceren.

Overweeg een use-case waarbij u meerdere workloads hebt die in afzonderlijke subnetten worden geplaatst. U kunt besturingselementen plaatsen waarmee één workload kan communiceren met de back-end van een andere workload.

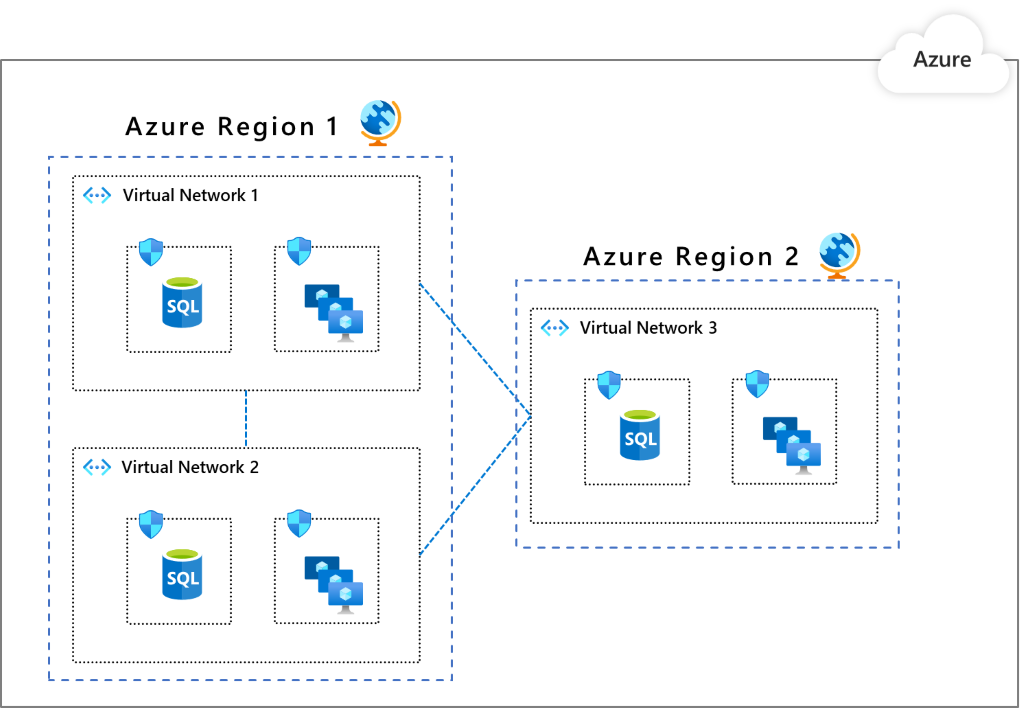

Patroon 2: Meerdere VNets die communiceren met peering

De resources worden verspreid of gerepliceerd in meerdere VNets. De VNets kunnen communiceren via peering. Dit patroon is geschikt wanneer u toepassingen moet groeperen in afzonderlijke VNets. Of u hebt meerdere Azure-regio's nodig. Een voordeel is de ingebouwde segmentatie omdat u het ene VNet expliciet moet koppelen aan een ander VNet. Peering van virtuele netwerken is niet transitief. U kunt verder segmenteren binnen een VNet met behulp van NSG's en ASG's, zoals weergegeven in patroon 1.

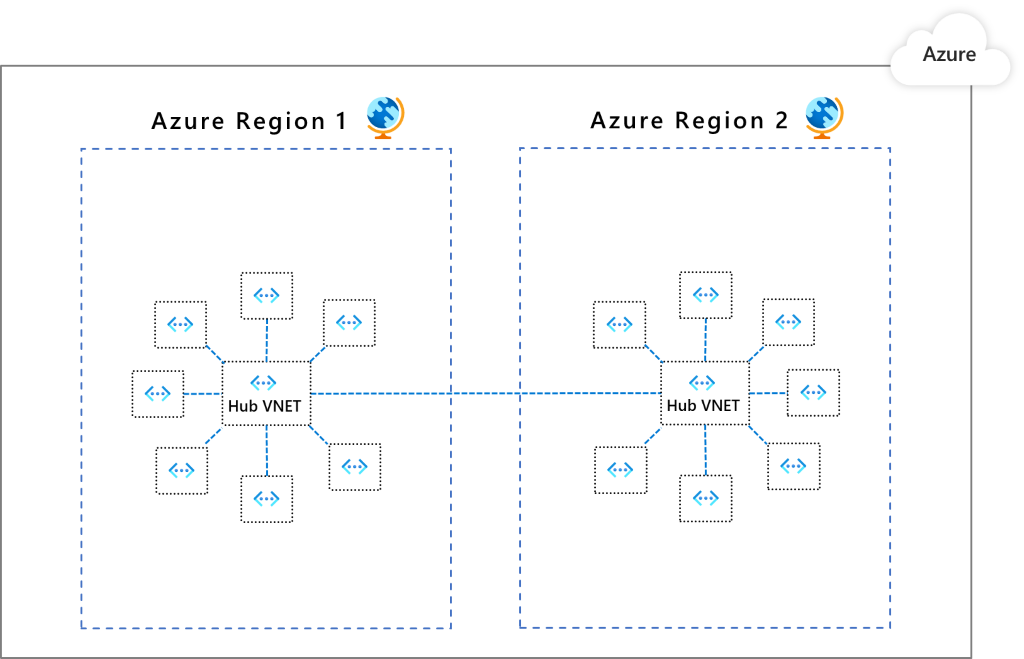

Patroon 3: Meerdere VNets in een hub- en spoke-model

Een VNet wordt aangewezen als een hub in een bepaalde regio voor alle andere VNets als spokes in die regio. De hub en de spokes zijn verbonden via peering. Al het verkeer passeert de hub die als gateway kan fungeren voor andere hubs in verschillende regio's. In dit patroon worden de beveiligingscontroles ingesteld op de hubs, zodat ze het verkeer tussen andere VNets op een schaalbare manier kunnen segmenteren en beheren. Een voordeel van dit patroon is, naarmate uw netwerktopologie groeit, de overhead van de beveiligingspostuur niet groeit (behalve wanneer u zich uitbreidt naar nieuwe regio's).

De aanbevolen systeemeigen optie is Azure Firewall. Deze optie werkt in zowel VNets als abonnementen om verkeersstromen te beheren met behulp van laag 3 tot laag 7-besturingselementen. U kunt uw communicatieregels definiëren en consistent toepassen. Hieronder volgen een aantal voorbeelden:

- VNet 1 kan niet communiceren met VNet 2, maar kan wel VNet 3 communiceren.

- VNet 1 heeft geen toegang tot openbaar internet, met uitzondering van *.github.com.

Met de preview-versie van Azure Firewall Manager kunt u beleidsregels centraal beheren in meerdere Azure Firewalls en DevOps-teams in staat stellen om lokaal beleid verder aan te passen.

Patroonvergelijking

| Overwegingen | Patroon 1 | Patroon 2 | Patroon 3 |

|---|---|---|---|

| Verbinding maken iviteit/routering: hoe elk segment met elkaar communiceert | Systeemroutering biedt standaardconnectiviteit met elke workload in elk subnet. | Hetzelfde als een patroon 1. | Geen standaardverbinding tussen spoke-netwerken. Een laag 3-router, zoals de Azure Firewall, in de hub is vereist om connectiviteit in te schakelen. |

| Verkeer filteren op netwerkniveau | Verkeer is standaard toegestaan. Gebruik NSG, ASG om verkeer te filteren. | Hetzelfde als een patroon 1. | Verkeer tussen virtuele spoke-netwerken wordt standaard geweigerd. Open geselecteerde paden om verkeer toe te staan via de Azure Firewall-configuratie. |

| Gecentraliseerde logboekregistratie | NSG, ASG-logboeken voor het virtuele netwerk. | NSG, ASG-logboeken aggregeren in alle virtuele netwerken. | Azure Firewall registreert al het geaccepteerde/geweigerde verkeer dat via de hub wordt verzonden. Bekijk de logboeken in Azure Monitor. |

| Onbedoelde openbare eindpunten openen | DevOps kan per ongeluk een openbaar eindpunt openen via onjuiste NSG-, ASG-regels. | Hetzelfde als een patroon 1. | Per ongeluk geopend openbaar eindpunt in een spoke schakelt geen toegang in omdat het retourpakket wordt verwijderd via stateful firewall (asymmetrische routering). |

| Beveiliging op toepassingsniveau | NSG of ASG biedt alleen ondersteuning voor netwerklagen. | Hetzelfde als een patroon 1. | Azure Firewall ondersteunt FQDN-filtering voor HTTP/S en MSSQL voor uitgaand verkeer en in virtuele netwerken. |