Voorwaardelijke toegang en Zero Trust uitlijnen

We beginnen met enkele ontwerpprincipes.

Voorwaardelijke toegang als een Zero Trust-beleidsengine

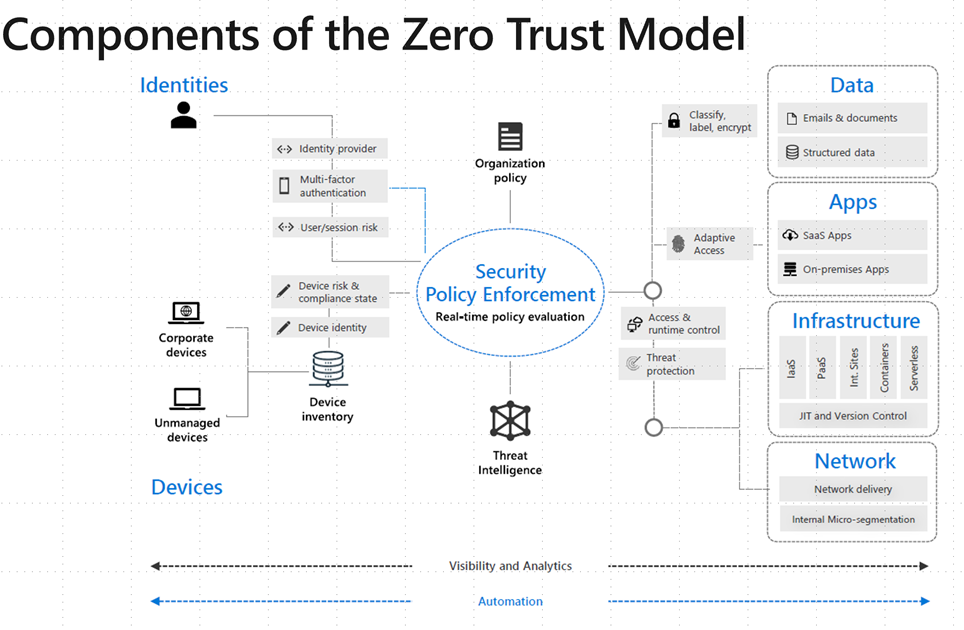

De Microsoft-benadering voor Zero Trust omvat voorwaardelijke toegang als de belangrijkste beleidsengine. Hier volgt een overzicht van deze benadering:

Download een SVG-bestand van deze architectuur.

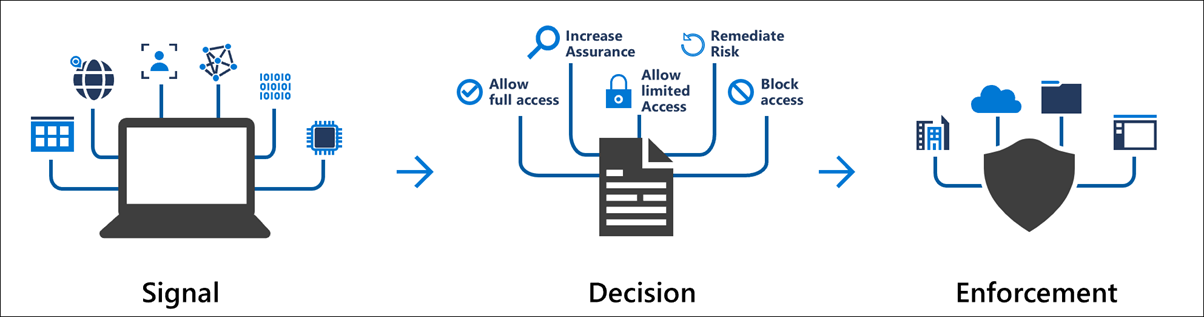

Voorwaardelijke toegang wordt gebruikt als de beleidsengine voor een Zero Trust-architectuur die betrekking heeft op zowel beleidsdefinitie als beleidshandhaving. Op basis van verschillende signalen of voorwaarden kan voorwaardelijke toegang beperkte toegang tot resources blokkeren of geven, zoals hier wordt weergegeven:

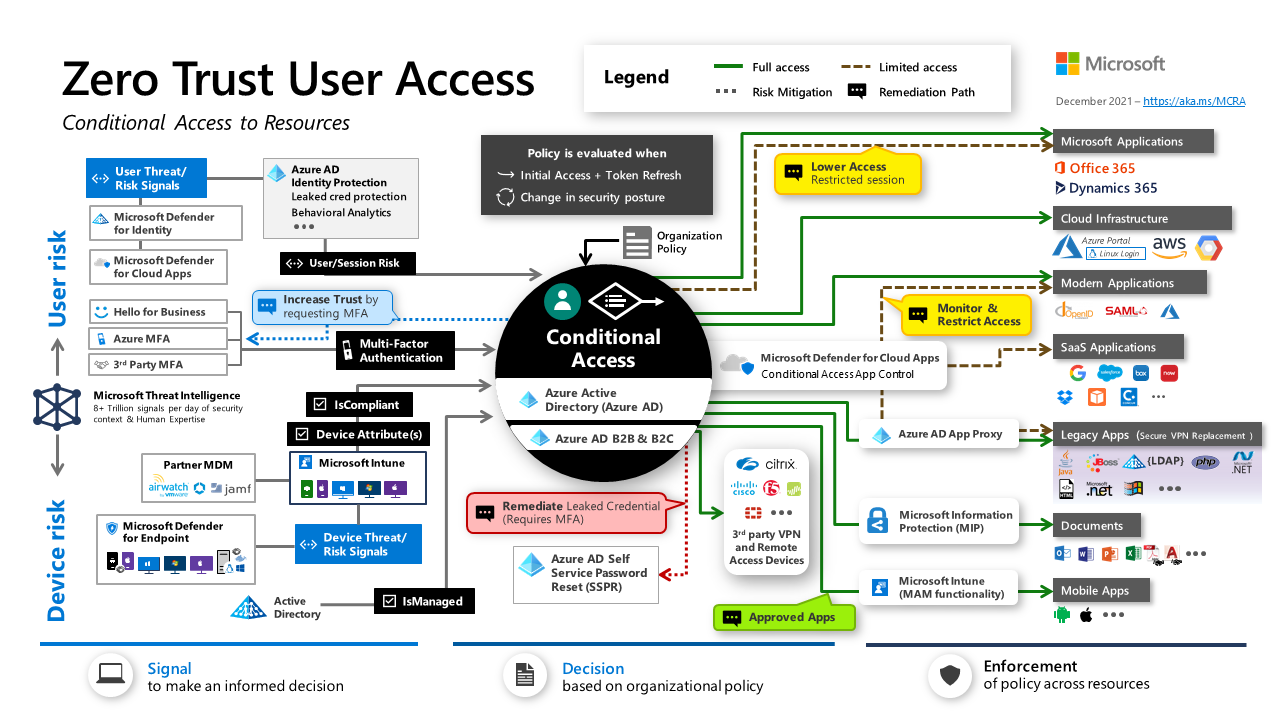

Hier volgt een gedetailleerdere weergave van de elementen van voorwaardelijke toegang en de inhoud ervan:

In dit diagram ziet u voorwaardelijke toegang en gerelateerde elementen die gebruikerstoegang tot resources kunnen beschermen, in plaats van niet-interactieve of niet-menselijke toegang. In het volgende diagram worden beide typen identiteiten beschreven:

Niet-menselijke toegang tot resources moet ook worden beveiligd. Op dit moment kunt u geen voorwaardelijke toegang gebruiken om niet-menselijke toegang tot cloudresources te beveiligen. U moet een andere methode gebruiken, zoals besturingselementen verlenen voor op OAuth gebaseerde toegang.

Principes van voorwaardelijke toegang versus Principes van Zero Trust

Op basis van de voorgaande informatie vindt u hier een samenvatting van voorgestelde principes. Microsoft raadt u aan een toegangsmodel te maken op basis van voorwaardelijke toegang die is afgestemd op de drie belangrijkste principes van Microsoft Zero Trust:

| Zero Trust-principe | Principe van voorwaardelijke toegang |

|---|---|

| Expliciet verifiëren | - Verplaats het besturingsvlak naar de cloud. Integreer apps met Microsoft Entra ID en beveilig ze met behulp van voorwaardelijke toegang. - Overweeg dat alle clients extern zijn. |

| Toegang met minimale bevoegdheden gebruiken | - Toegang evalueren op basis van naleving en risico, inclusief gebruikersrisico, aanmeldingsrisico en apparaatrisico. - Gebruik deze toegangsprioriteiten: - Toegang tot de resource rechtstreeks met behulp van voorwaardelijke toegang voor beveiliging. - Publiceer toegang tot de resource met behulp van de Microsoft Entra-toepassingsproxy, met behulp van voorwaardelijke toegang voor beveiliging. - Gebruik voorwaardelijke toegang op basis van VPN voor toegang tot de resource. Beperk de toegang tot het niveau van de app of DNS-naam. |

| Stel dat er sprake is van een schending | - Segmenteer de netwerkinfrastructuur. - Minimaliseer het gebruik van enterprise PKI. - Migreer eenmalige aanmelding (SSO) van AD FS naar wachtwoord-hashsynchronisatie (PHS). - Minimaliseer afhankelijkheden van DC's met behulp van Kerberos KDC in Microsoft Entra ID. - Verplaats het beheervlak naar de cloud. Apparaten beheren met Microsoft Endpoint Manager. |

Hier volgen enkele gedetailleerdere principes en aanbevolen procedures voor voorwaardelijke toegang:

- Zero Trust-principes toepassen op voorwaardelijke toegang.

- Gebruik de modus Alleen-rapporten voordat u een beleid in productie neemt.

- Test zowel positieve als negatieve scenario's.

- Gebruik wijzigings- en revisiebeheer voor beleid voor voorwaardelijke toegang.

- Automatiseer het beheer van beleid voor voorwaardelijke toegang met behulp van hulpprogramma's zoals Azure DevOps/GitHub of Azure Logic Apps.

- Gebruik de blokkeringsmodus alleen voor algemene toegang als en waar u dat nodig hebt.

- Zorg ervoor dat alle toepassingen en uw platform zijn beveiligd. Voorwaardelijke toegang heeft geen impliciete 'alles weigeren'.

- Beveilig bevoegde gebruikers in alle RBAC-systemen (op rollen gebaseerd toegangsbeheer) van Microsoft 365.

- Wachtwoordwijziging en meervoudige verificatie vereisen voor gebruikers met een hoog risico en aanmeldingen (afgedwongen door aanmeldingsfrequentie).

- Beperk de toegang tot apparaten met een hoog risico. Gebruik een Intune-nalevingsbeleid met een nalevingscontrole in Voorwaardelijke toegang.

- Bescherm bevoegde systemen, zoals toegang tot de beheerdersportals voor Office 365, Azure, AWS en Google Cloud.

- Permanente browsersessies voorkomen voor beheerders en op niet-vertrouwde apparaten.

- Verouderde verificatie blokkeren.

- Beperk de toegang vanaf onbekende of niet-ondersteunde apparaatplatforms.

- Vereisen dat het apparaat compatibel is voor toegang tot resources, indien mogelijk.

- Beperk de registratie van sterke referenties.

- Overweeg het gebruik van standaardsessiebeleid waarmee sessies kunnen doorgaan als er een storing is, als aan de juiste voorwaarden vóór de storing is voldaan.