Moderne verificatie- en autorisatiestrategieën ontwerpen

In deze les worden enkele specifieke strategieën voor moderne verificatie behandeld:

- Voorwaardelijke toegang

- Continue toegangsevaluatie

- Integratie van bedreigingsinformatie

- Risicoscore

Voorwaardelijke toegang

Gebruikers hebben overal toegang tot de resources van uw organisatie met behulp van verschillende apparaten en apps. Als IT-beheerder wilt u ervoor zorgen dat deze apparaten voldoen aan uw normen voor beveiliging en naleving. U hoeft alleen maar te focussen op wie toegang heeft tot een resource, is niet meer voldoende.

Als u de beveiliging en productiviteit wilt verdelen, moet u nadenken over hoe een resource wordt geopend voordat u een beslissing over toegangsbeheer kunt nemen. Met voorwaardelijke toegang van Microsoft Entra kunt u aan deze vereiste voldoen. Met voorwaardelijke toegang kunt u geautomatiseerde beslissingen voor toegangsbeheer nemen op basis van voorwaarden voor toegang tot uw cloud-apps.

Best practice: de toegang tot bedrijfsbronnen beheren en beheren.

Details: Algemene beleidsregels voor voorwaardelijke toegang van Microsoft Entra configureren op basis van een groep, locatie en toepassingsgevoeligheid voor SaaS-apps en met Microsoft Entra ID verbonden apps.

Best practice: verouderde verificatieprotocollen blokkeren.

Detail: Aanvallers misbruiken zwakke plekken in oudere protocollen elke dag, met name voor aanvallen met wachtwoordspray. Configureer voorwaardelijke toegang om verouderde protocollen te blokkeren.

Continue toegangsevaluatie

Het verlopen en vernieuwen van tokens is een standaardmechanisme in de branche. Wanneer een clienttoepassing zoals Outlook verbinding maakt met een service zoals Exchange Online, worden de API-aanvragen geautoriseerd met behulp van OAuth 2.0-toegangstokens. Toegangstokens zijn standaard één uur geldig, wanneer ze verlopen, wordt de client omgeleid naar De Microsoft Entra-id om ze te vernieuwen. Deze vernieuwingsperiode biedt de mogelijkheid om beleidsregels voor gebruikerstoegang opnieuw te beoordelen. Bijvoorbeeld: we kunnen ervoor kiezen om het token niet te vernieuwen vanwege een beleid voor voorwaardelijke toegang of omdat de gebruiker is uitgeschakeld in de map.

Klanten hebben zich zorgen gemaakt over de vertraging tussen wanneer voorwaarden voor een gebruiker veranderen en wanneer beleidswijzigingen worden afgedwongen. Microsoft Entra ID heeft geëxperimenteerd met de 'stompe object'-benadering van verminderde levensduur van tokens, maar heeft ontdekt dat ze gebruikerservaringen en betrouwbaarheid kunnen verminderen zonder risico's te elimineren.

Tijdige reactie op beleidsschendingen of beveiligingsproblemen vereist echt een 'gesprek' tussen de tokenverlener (Microsoft Entra-id) en de relying party (verlichte app). Dit tweerichtingsgesprek biedt ons twee belangrijke mogelijkheden. De relying party kan zien wanneer eigenschappen veranderen, zoals netwerklocatie, en de tokenverlener vertellen. Het biedt de tokenverlener ook een manier om de relying party te laten stoppen met het respecteren van tokens voor een bepaalde gebruiker vanwege inbreuk op accounts, uitschakelen of andere problemen. Het mechanisme voor dit gesprek is continue toegangsevaluatie (CAE). Het doel voor de evaluatie van kritieke gebeurtenissen is dat reactie bijna in realtime is, maar de latentie van maximaal 15 minuten kan worden waargenomen vanwege de doorgiftetijd van gebeurtenissen; Het afdwingen van ip-locatiesbeleid is echter direct.

De eerste implementatie van continue toegangsevaluatie richt zich op Exchange, Teams en SharePoint Online.

Continue toegangsevaluatie is beschikbaar in Azure Government-tenants (GCC High en DOD) voor Exchange Online.

Belangrijkste voordelen

- Gebruikersbeëindiging of wachtwoordwijziging/opnieuw instellen: intrekking van gebruikerssessies wordt in bijna realtime afgedwongen.

- Wijziging van netwerklocatie: beleid voor locatie voor voorwaardelijke toegang wordt in bijna realtime afgedwongen.

- Tokenexport naar een computer buiten een vertrouwd netwerk kan worden voorkomen met locatiebeleid voor voorwaardelijke toegang.

Scenario's

Er zijn twee scenario's waaruit continue evaluatie van toegang bestaat, evaluatie van kritieke gebeurtenissen en beleidsevaluatie voor voorwaardelijke toegang.

Evaluatie van kritieke gebeurtenissen

Continue toegangsevaluatie wordt geïmplementeerd door services, zoals Exchange Online, SharePoint Online en Teams, in te schakelen om zich te abonneren op kritieke Microsoft Entra-gebeurtenissen. Deze gebeurtenissen kunnen vervolgens bijna in realtime worden geëvalueerd en afgedwongen. Evaluatie van kritieke gebeurtenissen is niet afhankelijk van beleid voor voorwaardelijke toegang, zodat deze beschikbaar is in elke tenant. De volgende gebeurtenissen worden momenteel geëvalueerd:

- Gebruikersaccount wordt verwijderd of uitgeschakeld

- Wachtwoord voor een gebruiker wordt gewijzigd of opnieuw ingesteld

- Meervoudige verificatie is ingeschakeld voor de gebruiker

- Beheerder trekt alle vernieuwingstokens voor een gebruiker expliciet in

- Hoog gebruikersrisico gedetecteerd door Microsoft Entra ID Protection

Dit proces maakt het scenario mogelijk waarin gebruikers binnen enkele minuten na een kritieke gebeurtenis toegang verliezen tot sharePoint Online-bestanden, e-mail, agenda of taken en Teams van Microsoft 365-client-apps.

Evaluatie van beleid voor voorwaardelijke toegang

Exchange Online, SharePoint Online, Teams en MS Graph kunnen belangrijke beleidsregels voor voorwaardelijke toegang synchroniseren voor evaluatie binnen de service zelf.

Dit proces maakt het scenario mogelijk waarbij gebruikers toegang verliezen tot organisatiebestanden, e-mail, agenda of taken van Microsoft 365-client-apps of SharePoint Online direct nadat de netwerklocatie is gewijzigd.

| Outlook Web | Outlook Win32 | Outlook iOS | Outlook Android | Outlook Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Ondersteund | Ondersteund | Ondersteund | Ondersteund | Ondersteund |

| Exchange Online | Ondersteund | Ondersteund | Ondersteund | Ondersteund | Ondersteund |

| Office-web-apps | Office Win32-apps | Office voor iOS | Office voor Android | Office voor Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Niet ondersteund * | Ondersteund | Ondersteund | Ondersteund | Ondersteund |

| Exchange Online | Niet ondersteund | Ondersteund | Ondersteund | Ondersteund | Ondersteund |

| OneDrive-web | OneDrive Win32 | OneDrive iOS | OneDrive Android | OneDrive Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Ondersteund | Niet ondersteund | Ondersteund | Ondersteund | Niet ondersteund |

| Teams-web | Teams Win32 | Teams iOS | Teams Android | Teams Mac | |

|---|---|---|---|---|---|

| Teams-service | Gedeeltelijk ondersteund | Gedeeltelijk ondersteund | Gedeeltelijk ondersteund | Gedeeltelijk ondersteund | Gedeeltelijk ondersteund |

| SharePoint Online | Gedeeltelijk ondersteund | Gedeeltelijk ondersteund | Gedeeltelijk ondersteund | Gedeeltelijk ondersteund | Gedeeltelijk ondersteund |

| Exchange Online | Gedeeltelijk ondersteund | Gedeeltelijk ondersteund | Gedeeltelijk ondersteund | Gedeeltelijk ondersteund | Gedeeltelijk ondersteund |

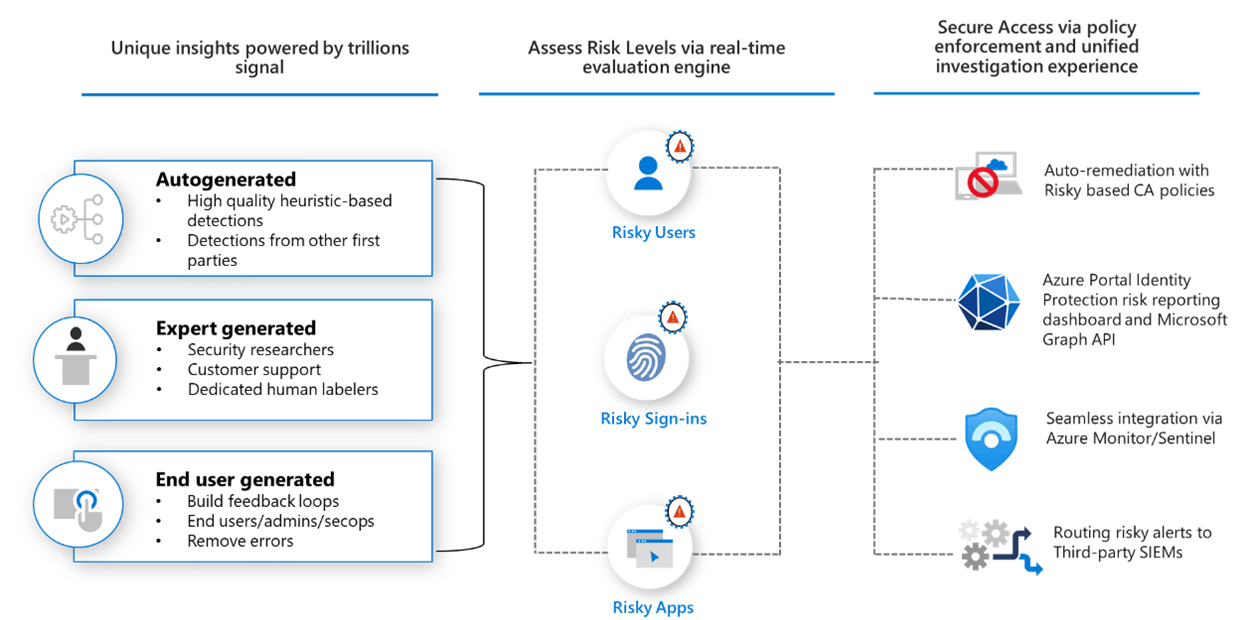

Microsoft Entra Identity Protection

Met Identity Protection kunnen organisaties drie belangrijke taken uitvoeren:

- Automatiseer de detectie en herstel van identiteitsrisico's.

- Risico's onderzoeken met behulp van gegevens in de portal.

- Risicodetectiegegevens exporteren naar andere hulpprogramma's.

Identity Protection maakt gebruik van de kennis die Microsoft heeft verkregen van hun positie in organisaties met Microsoft Entra ID, de consumentenruimte met Microsoft-accounts en gamen met Xbox om uw gebruikers te beschermen. Microsoft analyseert biljoenen signalen per dag om klanten te identificeren en te beschermen tegen bedreigingen.

De signalen die door Identity Protection worden gegenereerd en worden ingevoerd, kunnen verder worden ingevoerd in hulpprogramma's zoals voorwaardelijke toegang om toegangsbeslissingen te nemen of terug te voeren naar een SIEM-hulpprogramma (Security Information and Event Management) voor verder onderzoek.

Risico detecteren

Identity Protection detecteert risico's van veel typen, waaronder:

- Anoniem IP-adresgebruik

- Ongewoon traject

- Aan malware gekoppeld IP-adres

- Onbekende aanmeldingseigenschappen

- Gelekte referenties

- Wachtwoordspray

- en meer...

De risicosignalen kunnen herstelactiviteiten activeren, zoals vereisen: meervoudige verificatie uitvoeren, hun wachtwoord opnieuw instellen met selfservice voor wachtwoordherstel of toegang blokkeren totdat een beheerder actie onderneemt.

Meer informatie over deze en andere risico's, waaronder hoe of wanneer ze worden berekend, vindt u in het artikel Wat is risico.

Risico onderzoeken

Beheerders kunnen detecties bekijken en zo nodig handmatig actie ondernemen. Er zijn drie belangrijke rapporten die door beheerders worden gebruikt voor onderzoeken in Identity Protection:

- Riskante gebruikers

- Riskante aanmeldingen

- Risicodetectie

Meer informatie vindt u in het artikel How To: Investigate risk.

Risiconiveaus

Identity Protection categoriseert het risico in lagen: laag, gemiddeld en hoog.

Microsoft biedt geen specifieke details over hoe risico's worden berekend. Elk risiconiveau zorgt voor een hoger vertrouwen dat de gebruiker of aanmelding wordt aangetast. Een voorbeeld: één geval van onbekende aanmeldingseigenschappen voor een gebruiker kan minder bedreigend zijn dan gelekte referenties voor een andere gebruiker.

Notitie

Op risico's gebaseerde beleidsregels kunnen ook worden gemaakt in Identiteitsbeveiliging, maar het wordt aanbevolen dit te doen met beleid voor voorwaardelijke toegang.

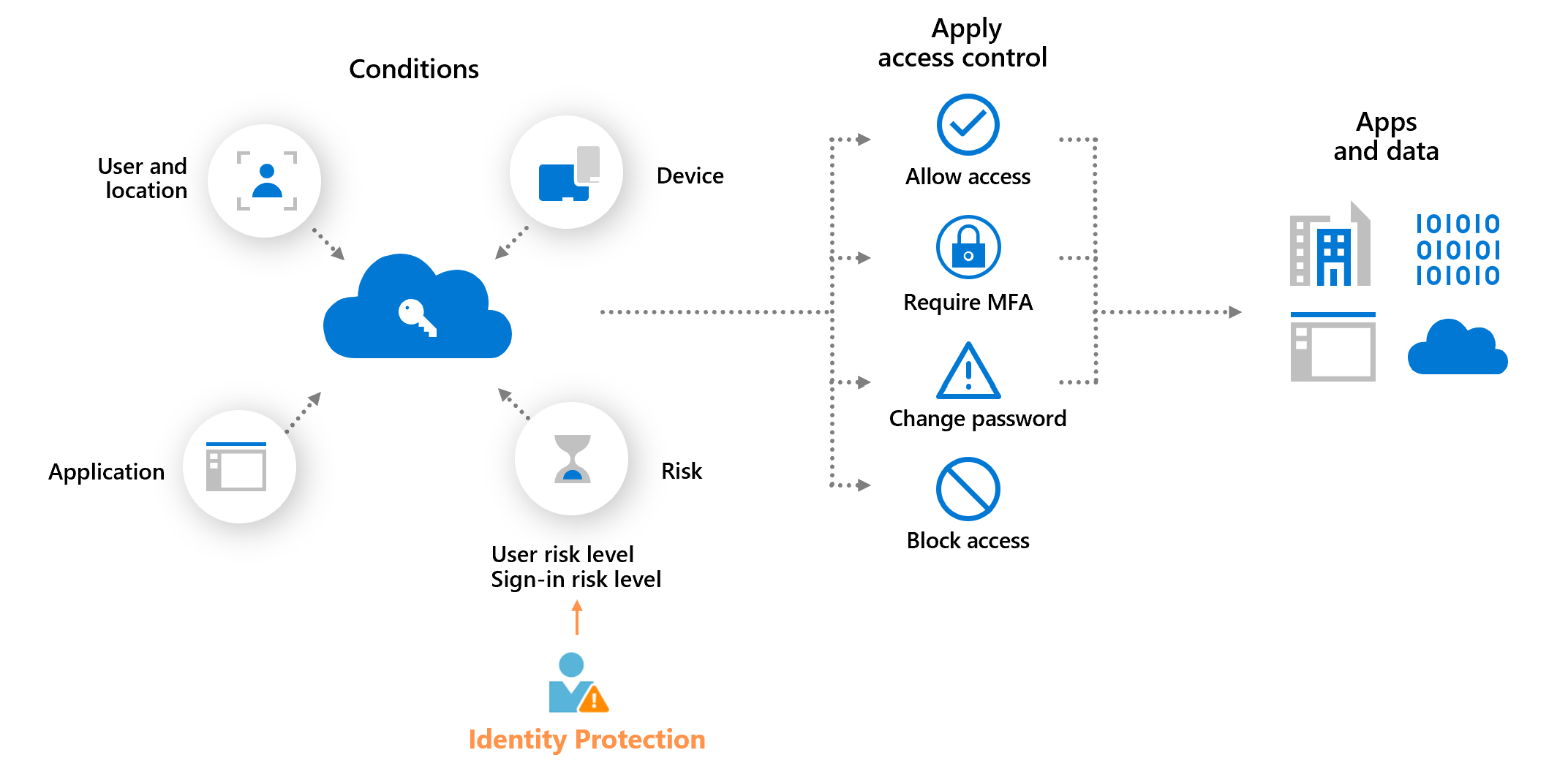

Beleid voor voorwaardelijke toegang op basis van risico's

Beleidsregels voor toegangsbeheer kunnen worden toegepast om organisaties te beschermen wanneer wordt gedetecteerd dat een aanmelding of gebruiker risico loopt. Dergelijke beleidsregels worden op risico gebaseerde beleidsregels genoemd.

Voorwaardelijke toegang van Microsoft Entra biedt twee risicovoorwaarden: aanmeldingsrisico en gebruikersrisico. Organisaties kunnen beleid voor voorwaardelijke toegang op basis van risico's maken door deze twee risicovoorwaarden te configureren en een methode voor toegangsbeheer te kiezen. Tijdens elke aanmelding verzendt Identity Protection de gedetecteerde risiconiveaus naar voorwaardelijke toegang en zijn de beleidsregels op basis van risico's van toepassing als aan de beleidsvoorwaarden wordt voldaan.

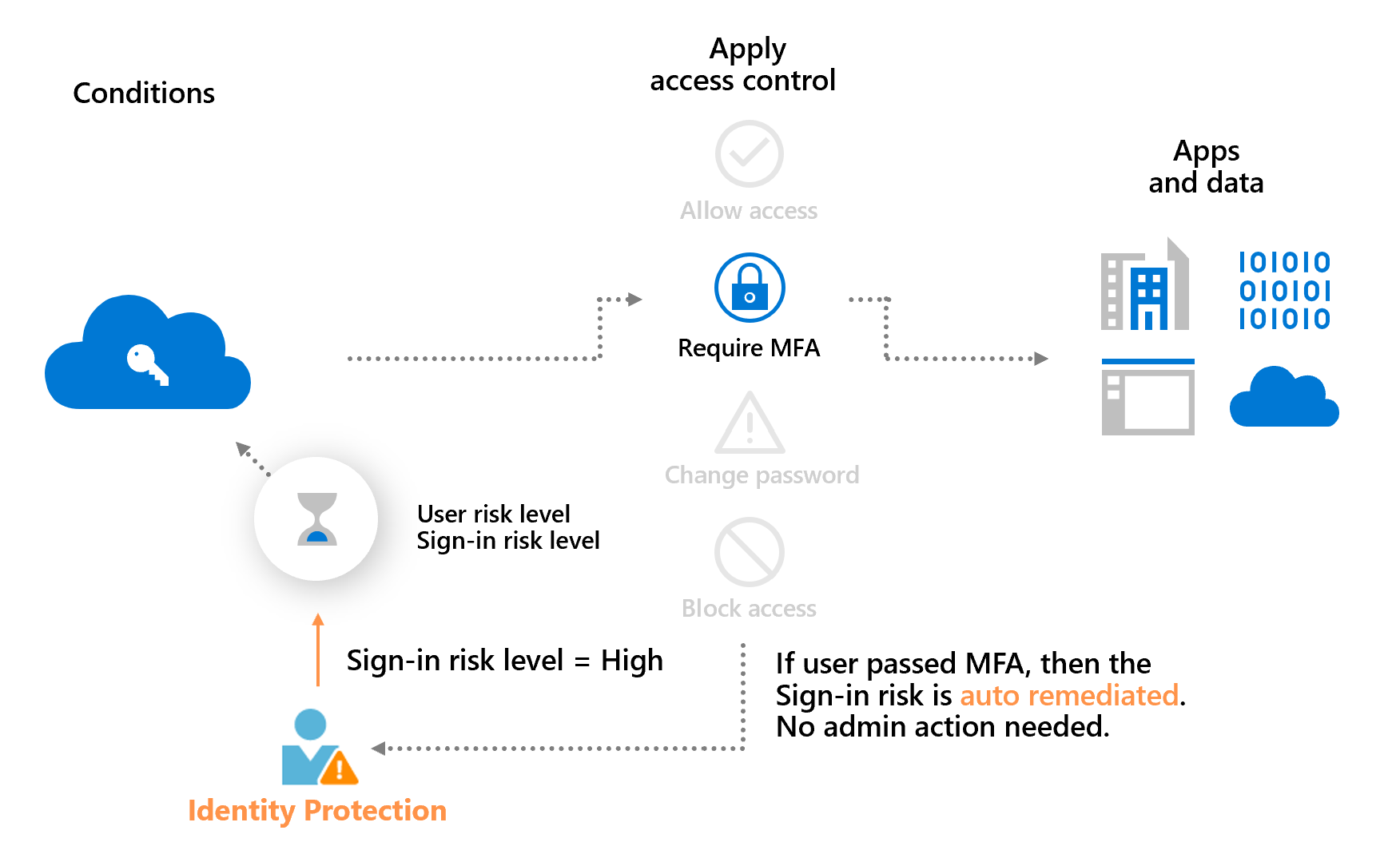

In het volgende diagram ziet u een voorbeeld van het afdwingen van een beleid waarvoor meervoudige verificatie is vereist wanneer het niveau van het aanmeldingsrisico gemiddeld of hoog is.

In het bovenstaande voorbeeld ziet u ook een belangrijk voordeel van een beleid op basis van risico's: automatisch risicoherstel. Wanneer een gebruiker het vereiste toegangsbeheer heeft voltooid, zoals een veilige wachtwoordwijziging, wordt het risico opgelost. Deze aanmeldingssessie en het gebruikersaccount lopen geen risico en er is geen actie nodig van de beheerder.

Als u gebruikers in staat stelt zelf te herstellen met dit proces, vermindert u het risicoonderzoek en de herstellast voor de beheerders terwijl uw organisaties worden beschermd tegen beveiligingsrisico's. Meer informatie over risicoherstel vindt u in het artikel, Risico's herstellen en gebruikers deblokkeren.

Beleid voor voorwaardelijke toegang op basis van risico's aanmelden

Tijdens elke aanmelding analyseert Identity Protection honderden signalen in realtime en berekent een aanmeldingsrisiconiveau dat de kans aangeeft dat de opgegeven verificatieaanvraag niet is geautoriseerd. Dit risiconiveau wordt vervolgens verzonden naar voorwaardelijke toegang, waarbij het geconfigureerde beleid van de organisatie wordt geëvalueerd. Beheerders kunnen beleid voor voorwaardelijke toegang op basis van aanmeldingsrisico's configureren om toegangsbeheer af te dwingen op basis van aanmeldingsrisico's, waaronder vereisten zoals:

- Toegang blokkeren

- Toegang toestaan

- Meervoudige verificatie vereisen

Als er risico's worden gedetecteerd bij een aanmelding, kunnen gebruikers het vereiste toegangsbeheer uitvoeren, zoals meervoudige verificatie om zelf te herstellen en de riskante aanmeldingsgebeurtenis te sluiten om onnodige ruis voor beheerders te voorkomen.

Beleid voor voorwaardelijke toegang op basis van risico's van gebruikers

Identity Protection analyseert signalen over gebruikersaccounts en berekent een risicoscore op basis van de waarschijnlijkheid dat de gebruiker is aangetast. Als een gebruiker riskant aanmeldingsgedrag heeft of als hun referenties zijn gelekt, gebruikt Identity Protection deze signalen om het risiconiveau van de gebruiker te berekenen. Beheerders kunnen beleid voor voorwaardelijke toegang op basis van gebruikersrisico's configureren om toegangsbeheer af te dwingen op basis van gebruikersrisico's, waaronder vereisten zoals:

- Toegang blokkeren

- Toegang toestaan, maar een veilige wachtwoordwijziging vereisen.

Een veilige wachtwoordwijziging herstelt het gebruikersrisico en sluit de riskante gebruikersgebeurtenis om onnodige ruis voor beheerders te voorkomen.

Beveiligde acties

Beveiligde acties in Microsoft Entra-id zijn machtigingen waaraan beleid voor voorwaardelijke toegang is toegewezen. Wanneer een gebruiker een beveiligde actie probeert uit te voeren, moet deze eerst voldoen aan het beleid voor voorwaardelijke toegang dat is toegewezen aan de vereiste machtigingen. Als u bijvoorbeeld wilt dat beheerders beleid voor voorwaardelijke toegang kunnen bijwerken, kunt u vereisen dat ze eerst voldoen aan het MFA-beleid dat bestand is tegen phishing.

Waarom beveiligde acties gebruiken?

U gebruikt beveiligde acties wanneer u een extra beveiligingslaag wilt toevoegen. Beveiligde acties kunnen worden toegepast op machtigingen waarvoor een sterke beveiliging van het beleid voor voorwaardelijke toegang is vereist, onafhankelijk van de rol die wordt gebruikt of hoe de gebruiker de machtiging heeft gekregen. Omdat het afdwingen van beleid plaatsvindt op het moment dat de gebruiker probeert de beveiligde actie uit te voeren en niet tijdens het activeren van gebruikersaanmelding of regel, worden gebruikers alleen gevraagd wanneer dat nodig is.

Welke beleidsregels worden doorgaans gebruikt met beveiligde acties?

We raden u aan meervoudige verificatie te gebruiken voor alle accounts, met name accounts met bevoorrechte rollen. Beveiligde acties kunnen worden gebruikt om extra beveiliging te vereisen. Hier volgen enkele algemene sterkere beleidsregels voor voorwaardelijke toegang.

- Sterkere MFA-verificatiesterkten, zoals wachtwoordloze MFA of phishingbestendige MFA,

- Bevoegde toegangswerkstations met behulp van apparaatfilters voor beleid voor voorwaardelijke toegang.

- Kortere sessietime-outs, met behulp van besturingselementen voor de aanmeldingsfrequentie voor voorwaardelijke toegang.

Welke machtigingen kunnen worden gebruikt met beveiligde acties?

Beleidsregels voor voorwaardelijke toegang kunnen worden toegepast op een beperkte set machtigingen. U kunt beveiligde acties in de volgende gebieden gebruiken:

- Beleid voor voorwaardelijke toegang beheren

- Beheer van toegangsinstellingen voor meerdere tenants

- Aangepaste regels voor het definiëren van netwerklocaties

- Beveiligd actiebeheer