IP-adressering en -integratie

Als u resources in een virtueel Azure-netwerk wilt integreren met resources in uw on-premises netwerk, moet u weten hoe u deze resources kunt koppelen en hoe u IP-adressen configureert.

U wilt in uw productiebedrijf een bedrijfskritieke database migreren naar Azure. Clienttoepassingen op desktopcomputers, laptops en mobiele apparaten hebben constant toegang tot de database nodig, alsof deze database in het on-premises netwerk aanwezig blijft. U wilt de databaseserver verplaatsen zonder dat dit van invloed is op gebruikers.

In deze les bekijkt u een typisch on-premises netwerkontwerp en vergelijkt u dit met een typisch Azure-netwerkontwerp. U leert meer over vereisten voor IP-adressering bij het integreren van een Azure-netwerk met on-premises netwerken.

On-premises IP-adressering

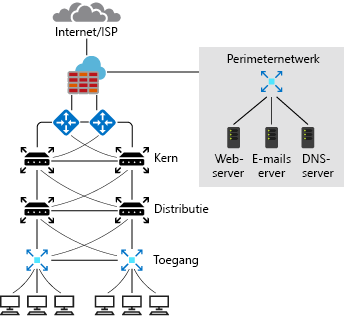

Een typisch on-premises netwerk ontwerp bevat de volgende onderdelen:

- Routers

- Firewalls

- Switches

- Netwerksegmentatie

In het voorgaande diagram ziet u een vereenvoudigde versie van een typisch on-premises netwerk. Op de routers met de internetprovider (ISP) hebt u openbare IP-adressen die uw uitgaande internetverkeer als bron gebruikt. Deze adressen worden ook gebruikt voor inkomend verkeer via internet. De internetprovider kan u een blok MET IP-adressen uitgeven om toe te wijzen aan uw apparaten. Of misschien hebt u uw eigen blok met openbare IP-adressen waarvan uw organisatie eigenaar en beheer is. U kunt deze adressen toewijzen aan systemen die u toegankelijk wilt maken via internet, zoals webservers.

De perimeternetwerk en interne zone hebben privé IP-adressen. In het perimeternetwerk en de interne zone zijn de IP-adressen die aan deze apparaten zijn toegewezen, niet toegankelijk via internet. De beheerder heeft volledige controle over de toewijzing van IP-adressen, naamomzetting, beveiligingsinstellingen en beveiligingsregels. Er zijn drie bereiken met niet-routable IP-adressen die zijn ontworpen voor interne netwerken die niet via internetrouters worden verzonden:

- 10.0.0.0 tot 10.255.255.255

- 172.16.0.0 tot 172.31.255.255

- 192.168.0.0 tot 192.168.255.255

De beheerder kan on-premises subnetten toevoegen aan of verwijderen uit netwerkapparaten en -services. Het aantal subnetten en IP-adressen dat u in uw on-premises netwerk kunt hebben, is afhankelijk van de Classless Inter-Domain Routing (CIDR) voor het IP-adresblok.

CIDR

Classless Inter-Domain Routing (CIDR) is een methode voor het toewijzen van IP-adressen en routering van Internet Protocol-pakketten. CIDR maakt efficiënter gebruik van IP-adresruimte mogelijk door het maken van subnetmaskers met variabele lengte (VLSM's), waarmee IP-adressen op een gedetailleerdere en flexibele manier kunnen worden toegewezen. Deze methode helpt bij het verminderen van de verspilling van IP-adressen en verbetert de schaalbaarheid van het netwerk. CIDR-notatie vertegenwoordigt een IP-adres gevolgd door een slash en een getal; 192.168.0.0/24. Het getal geeft de lengte van het subnetmasker aan.

Azure IP-adressering

Virtuele Azure-netwerken gebruiken privé IP-adressen. De bereiken van privé IP-adressen zijn hetzelfde als voor on-premises IP-adressering. Net zoals bij on-premises netwerken heeft de beheerder volledige controle over de toewijzing van IP-adressen, naamomzetting, beveiligingsinstellingen en beveiligingsregels in een virtueel Azure-netwerk. De beheerder kan subnetten toevoegen of verwijderen, afhankelijk van de CIDR voor het IP-adresblok.

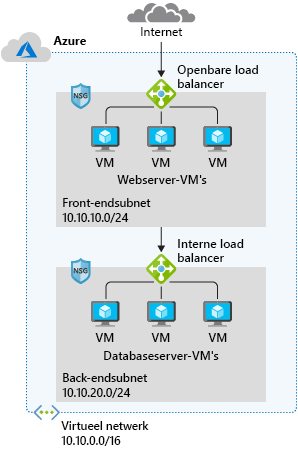

Een typisch Azure-netwerkontwerp heeft meestal de volgende onderdelen:

- Virtuele netwerken

- Subnetten

- Netwerkbeveiligingsgroepen

- Firewalls

- Load balancers

In Azure heeft het netwerkontwerp functies en functies die vergelijkbaar zijn met een on-premises netwerk, maar de structuur van het netwerk verschilt. Het Azure-netwerk volgt niet het typische on-premises hiërarchische netwerkontwerp. Met het Azure-netwerk kunt u de infrastructuur omhoog en omlaag schalen op basis van de vraag. Het Azure-netwerk is in enkele seconden ingericht. Er zijn geen hardwareapparaten zoals routers of switches. De hele infrastructuur is virtueel en u kunt deze segmenten in segmenten segmenten die aan uw vereisten voldoen.

In Azure implementeert u doorgaans een netwerkbeveiligingsgroep en een firewall. U gebruikt subnetten om front-endservices te isoleren, waaronder webservers en Domain Name Systems (DNS) en back-endservices zoals databases en opslagsystemen. Met netwerkbeveiligingsgroepen filtert u intern en extern verkeer in de netwerklaag. Een firewall heeft uitgebreidere mogelijkheden voor netwerklaagfilters en toepassingslaagfilters. Als u zowel netwerkbeveiligingsgroepen als een firewall implementeert, krijgt u verbeterde isolatie van resources voor een beveiligde netwerkarchitectuur.

Basiseigenschappen van virtuele Azure-netwerken

Een virtueel netwerk is uw netwerk in de cloud. U kunt uw virtuele netwerk onderverdelen in meerdere subnetten. Elk subnet bevat een deel van de IP-adresruimte die aan uw virtuele netwerk is toegewezen. U kunt een subnet toevoegen, verwijderen, uitbreiden of verkleinen als hierin geen VM's of services zijn geïmplementeerd.

Standaard kunnen alle subnetten in een virtueel Azure-netwerk met elkaar communiceren. U kunt echter een netwerkbeveiligingsgroep gebruiken om communicatie tussen subnetten te weigeren. Met betrekking tot het aanpassen van de grootte gebruikt het kleinste ondersteunde subnet een /29-subnetmasker en het grootste ondersteunde subnet maakt gebruik van een /2-subnetmasker. Het kleinste subnet heeft acht IP-adressen en het grootste subnet heeft 1.073.741.824 IP-adressen.

Azure integreren met on-premises netwerken

Voordat u Begint met de integratie van Azure met on-premises netwerken, is het belangrijk om het huidige privé-IP-adresschema te identificeren dat door het on-premises netwerk wordt gebruikt. IP-adressen mogen niet overlappen in onderling verbonden netwerken.

U kunt bijvoorbeeld niet 192.168.0.0/16 gebruiken in uw on-premises netwerk en 192.168.10.0/24 gebruiken in uw virtuele Azure-netwerk. Deze bereiken bevatten beide dezelfde IP-adressen, zodat er geen verkeer tussen kan worden gerouteerd.

U kunt echter wel hetzelfde klassenbereik voor meerdere netwerken hebben. U kunt bijvoorbeeld de adresruimte 10.10.0.0/16 gebruiken voor uw on-premises netwerk en de adresruimte 10.20.0.0/16 voor uw Azure-netwerk, omdat deze elkaar niet overlappen.

Het is essentieel om te controleren op overlappingen wanneer u een IP-adresschema plant. Als er sprake is van een overlapping van IP-adressen, kunt u uw on-premises netwerk niet integreren met uw Azure-netwerk.