Uitleg over service-eindpunten voor virtuele netwerken

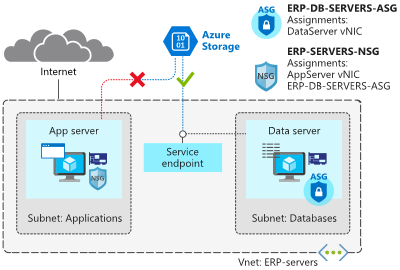

Uw organisatie migreert een bestaande ERP-app met databaseservers naar virtuele Azure-machines. U overweegt sommige Azure PaaS-services (platform as a service) te gebruiken om uw kosten en administratieve vereisten te verlagen. Met name opslagservices voor het opslaan van grote bestandsassets, zoals technische diagrammen. Deze technische diagrammen hebben eigendomsinformatie en moeten beveiligd blijven tegen onbevoegde toegang. Deze bestanden moeten alleen toegankelijk zijn vanaf specifieke systemen.

In deze les verkent u hoe u service-eindpunten voor virtuele netwerken gebruikt voor het beveiligen van Azure-services.

Wat is een service-eindpunt voor een virtueel netwerk?

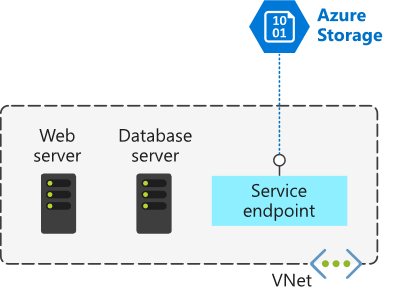

VNet-service-eindpunt (Virtual Network) biedt een veilige en directe verbinding met Azure-services. Met service-eindpunten kunt u uw kritieke Azure-serviceresources alleen naar uw virtuele netwerken beveiligen. Met service-eindpunten kunnen privé-IP-adressen in het VNet het eindpunt van een Azure-service bereiken zonder dat er een openbaar IP-adres nodig is.

Standaard zijn Azure-services ontworpen voor directe toegang tot internet. Alle Azure-resources hebben openbare IP-adressen, met inbegrip van PaaS-services zoals Azure SQL Database en Azure Storage. Omdat deze services beschikbaar worden gemaakt voor internet, kan iedereen mogelijk toegang krijgen tot uw Azure-services.

Service-eindpunten kunnen bepaalde PaaS-services rechtstreeks verbinden met uw privéadresruimte in Azure. Service-eindpunten gebruiken uw privéadresruimte om rechtstreeks toegang te krijgen tot de PaaS-services. Als u service-eindpunten toevoegt, wordt het openbare eindpunt hierdoor niet verwijderd. Het biedt simpelweg een omleiding van het verkeer.

Service-eindpunten voorbereiden

Als u een service-eindpunt wilt inschakelen, moet u twee dingen doen.

- Openbare toegang tot de service uitschakelen.

- Voeg het service-eindpunt toe aan een virtueel netwerk.

Wanneer u een service-eindpunt inschakelt, beperkt u de verkeersstroom en stelt u uw Azure-VM's in staat om rechtstreeks vanuit uw privéadresruimte toegang te krijgen tot de service. Apparaten hebben geen toegang tot de service vanuit een openbaar netwerk. Als u op een geïmplementeerde VM-vNIC effectieve routes bekijkt, ziet u dat het service-eindpunt het volgende hoptype is.

Hier volgt een voorbeeld van een routetabel voordat u een service-eindpunt inschakelt.

| BRON | STAAT | ADRESVOORVOEGSELS | VOLGEND HOPTYPE |

|---|---|---|---|

| Standaardinstelling | Actief | 10.1.1.0/24 | VNet |

| Standaardinstelling | Actief | 0.0.0.0./0 | Internet |

| Standaardinstelling | Actief | 10.0.0.0/8 | Geen |

| Standaardinstelling | Actief | 100.64.0.0/10 | Geen |

| Standaardinstelling | Actief | 192.168.0.0/16 | Geen |

Hier volgt een voorbeeld van een routetabel nadat u twee service-eindpunten aan het virtuele netwerk hebt toegevoegd.

| BRON | STAAT | ADRESVOORVOEGSELS | VOLGEND HOPTYPE |

|---|---|---|---|

| Standaardinstelling | Actief | 10.1.1.0/24 | VNet |

| Standaardinstelling | Actief | 0.0.0.0./0 | Internet |

| Standaardinstelling | Actief | 10.0.0.0/8 | Geen |

| Standaardinstelling | Actief | 100.64.0.0/10 | Geen |

| Standaardinstelling | Actief | 192.168.0.0/16 | Geen |

| Standaardinstelling | Actief | 20.38.106.0/23, 10 meer | VirtualNetworkServiceEndpoint |

| Standaardinstelling | Actief | 20.150.2.0/23, 9 meer | VirtualNetworkServiceEndpoint |

Al het verkeer voor de service wordt nu doorgestuurd naar het service-eindpunt van het virtuele netwerk en blijft intern naar Azure.

Service-eindpunten maken

Als netwerktechnicus bent u van plan om gevoelige technische diagrambestanden naar Azure Storage te verplaatsen. De bestanden mogen alleen toegankelijk zijn vanaf computers binnen het bedrijfsnetwerk. U wilt een service-eindpunt voor een virtueel netwerk voor Azure Storage maken om de connectiviteit met uw opslagaccounts te beveiligen.

In de zelfstudie over service-eindpunten leert u het volgende:

- Een service-eindpunt inschakelen op een subnet

- Netwerkregels gebruiken om de toegang tot Azure Storage te beperken

- Hiermee maakt u een service-eindpunt voor het virtuele netwerk voor Azure Storage

- Controleer of de toegang op de juiste manier is geweigerd

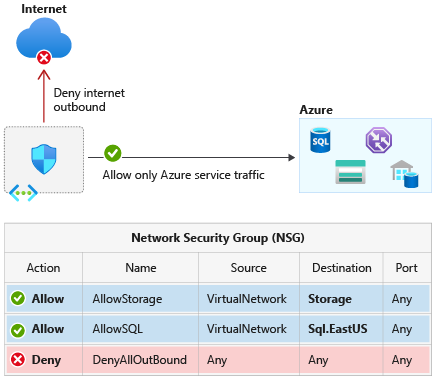

Servicetags configureren

Een servicetag vertegenwoordigt een groep IP-adresvoorvoegsels van een bepaalde Azure-service. Microsoft beheert de adresvoorvoegsels die worden omvat door de servicetag en werkt de servicetag automatisch bij naarmate de adressen veranderen, waardoor de complexiteit van frequente updates voor netwerkbeveiligingsregels wordt geminimaliseerd.

U kunt servicetags gebruiken om netwerktoegangsbeheer voor netwerkbeveiligingsgroepen of Azure Firewall te definiëren. Gebruik servicetags in plaats van specifieke IP-adressen wanneer je beveiligingsregels maakt. Door de naam van de servicetag op te geven, zoals API Management, in het juiste bron- of doelveld van een regel, kunt u het verkeer voor de bijbehorende service toestaan of weigeren.

U kunt servicetags gebruiken om netwerkisolatie te bereiken en uw Azure-resources te beschermen tegen het algemene internet terwijl u toegang krijgt tot Azure-services met openbare eindpunten. Maak regels voor binnenkomende/uitgaande netwerkbeveiligingsgroepen om verkeer van/naar internet te weigeren en verkeer naar/van AzureCloud of andere beschikbare servicetags van specifieke Azure-services toe te staan.

Beschikbare servicetags

Deze tabel bevat alle servicetags die beschikbaar zijn voor gebruik in regels voor netwerkbeveiligingsgroepen. De kolommen geven aan of de tag:

- Is geschikt voor regels die betrekking hebben op inkomend of uitgaand verkeer.

- Ondersteunt regionaal bereik.

- Kan worden gebruikt in Azure Firewall-regels.

Servicetags zijn standaard voor de hele cloud. Sommige servicetags bieden ook gedetailleerdere controle door de bijbehorende IP-bereiken te beperken tot een opgegeven regio. De servicetag Storage vertegenwoordigt bijvoorbeeld Azure Storage voor de hele cloud. VS - west beperkt het bereik tot alleen het IP-adres van de opslag uit de regio VS - west.

Servicetags van Azure-services geven de adresvoorvoegsels aan van de specifieke cloud die wordt gebruikt. De IP-bereiken die overeenkomen met de waarde van de SQL-tag in de openbare Azure-cloud, verschillen bijvoorbeeld van de bereiken in de Azure Government-cloud.

Als u een service-eindpunt voor een virtueel netwerk voor een service implementeert, voegt Azure een route toe aan een subnet van een virtueel netwerk. De adresvoorvoegsels in de route zijn dezelfde adresvoorvoegsels voor de bijbehorende servicetag.