Azure Firewall ontwerpen en implementeren

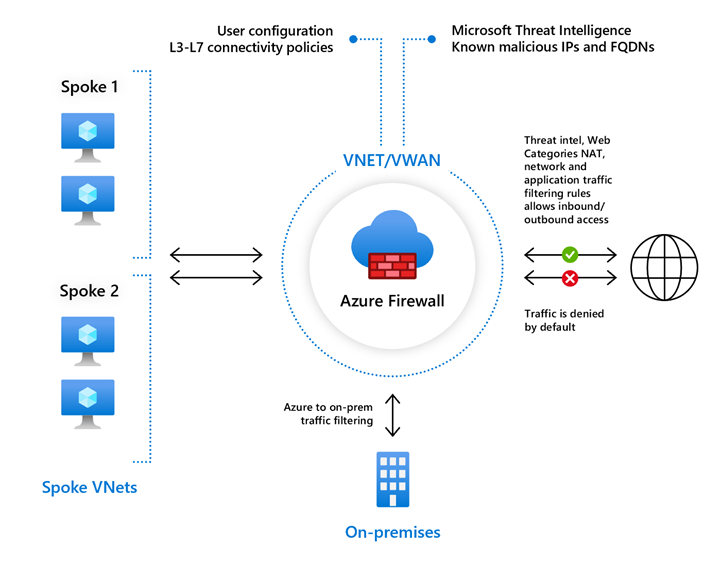

Azure Firewall is een beheerde, cloudgebaseerde netwerkbeveiligingsservice die uw Azure Virtual Network-resources beschermt. Het is een volledige stateful firewall als een service met ingebouwde hoge beschikbaarheid en onbeperkte cloudschaalbaarheid.

Azure Firewall-functies

Azure Firewall bevat deze functies.

Ingebouwde hoge beschikbaarheid. Hoge beschikbaarheid is ingebouwd, dus er zijn geen extra load balancers vereist en u hoeft niets te configureren.

Onbeperkte schaalbaarheid van de cloud. Azure Firewall kan zoveel uitschalen als nodig is om veranderende netwerkverkeersstromen aan te passen, dus u hoeft niet te budgetteren voor uw piekverkeer.

FQDN-filterregels voor toepassingen. U kunt uitgaand HTTP/S-verkeer of Azure SQL-verkeer beperken tot een opgegeven lijst met FQDN's (Fully Qualified Domain Names), inclusief jokertekens. Voor deze functie is geen TLS-beëindiging vereist.

Regels voor het filteren van netwerkverkeer. U kunt netwerkfilterregels voor toestaan of weigeren centraal maken op IP-adres van bron en doel, poort en protocol. Azure Firewall is volledig stateful, wat betekent dat het legitieme pakketten voor verschillende soorten verbindingen kan onderscheiden. Regels worden afgedwongen en vastgelegd voor meerdere abonnementen en virtuele netwerken.

FQDN-tags. Met deze tags kunt u eenvoudig bekende Netwerkverkeer van de Azure-service via uw firewall toestaan. Stel dat u Windows Update-netwerkverkeer wilt toestaan in de firewall. U maakt een toepassingsregel die de Windows Update-tag bevat. Het netwerkverkeer van Windows Update kan nu door uw firewall.

Servicetags. Een servicetag vertegenwoordigt een groep IP-adresvoorvoegsels die het maken van beveiligingsregel vereenvoudigt. U kunt niet uw eigen servicetag maken en ook niet opgeven welke IP-adressen in een tag zijn opgenomen. Microsoft beheert de adresvoorvoegsels die door de servicetag worden omvat en werkt de servicetag automatisch bij als adressen worden gewijzigd.

Informatie over bedreigingen. Filteren op basis van bedreigingsinformatie (IDPS) kan worden ingeschakeld voor uw firewall om verkeer van/naar bekende schadelijke IP-adressen en domeinen te waarschuwen en te weigeren. De IP-adressen en domeinen zijn afkomstig van de Microsoft Bedreigingsinformatie-feed.

TLS-inspectie. De firewall kan uitgaand verkeer ontsleutelen, de gegevens verwerken, vervolgens de gegevens versleutelen en naar de bestemming verzenden.

Uitgaande SNAT-ondersteuning. Alle uitgaande IP-adressen van het virtuele netwerkverkeer worden vertaald naar het openbare IP-adres van Azure Firewall (Source Network Address Translation (SNAT)). U kunt verkeer dat afkomstig is uit uw virtuele netwerk naar externe internetbestemmingen identificeren en toestaan.

Inkomende DNAT-ondersteuning. Het inkomende internetnetwerkverkeer op het openbare IP-adres van de firewall wordt omgezet (Destination Network Address Translation) en gefilterd op het privé-IP-adres in uw virtuele netwerken.

Meerdere openbare IP-adressen. U kunt meerdere openbare IP-adressen (maximaal 250) koppelen aan uw firewall om specifieke DNAT- en SNAT-scenario's in te schakelen.

Logboekregistratie van Azure Monitor. Alle gebeurtenissen zijn geïntegreerd met Azure Monitor, zodat u logboeken kunt archiveren naar een opslagaccount, gebeurtenissen naar uw Event Hubs kunt streamen of naar Azure Monitor-logboeken kunt verzenden.

Geforceerde tunneling. U kunt Azure Firewall zo configureren dat al het internetverkeer wordt gerouteerd naar een aangewezen volgende hop in plaats van rechtstreeks naar internet te gaan. U hebt bijvoorbeeld een on-premises edge-firewall of een ander virtueel netwerkapparaat (NVA) om internetnetwerkverkeer te verwerken.

Webcategorieën. Met webcategorieën kunnen beheerders gebruikerstoegang tot websitecategorieën toestaan of weigeren, zoals gokwebsites, websites voor sociale media en anderen. Webcategorieën zijn opgenomen in Azure Firewall Standard, maar deze zijn nauwkeuriger afgestemd op Azure Firewall Premium Preview. In tegenstelling tot de mogelijkheid voor webcategorieën in de Standard-SKU die overeenkomt met de categorie op basis van een FQDN, komt de Premium-SKU overeen met de categorie volgens de volledige URL voor zowel HTTP- als HTTPS-verkeer.

Certificeringen. Azure Firewall is compatibel met Payment Card Industry (PCI), Service Organization Controls (SOC), International Organization for Standardization (ISO) en ICSA Labs.

Regelverwerking in Azure Firewall

In de Azure Firewall kunt u NAT-regels, netwerkregels en toepassingsregels configureren. Een Azure Firewall weigert standaard al het verkeer, totdat regels handmatig zijn geconfigureerd om verkeer toe te staan.

Regelverwerking met klassieke regels

Met klassieke regels worden regelverzamelingen verwerkt volgens het regeltype in prioriteitsvolgorde, lagere getallen naar hogere getallen van 100 tot 65.000. De naam van een regelverzameling mag alleen letters, cijfers, onderstrepingstekens, punten of afbreekstreepjes bevatten. Het moet ook beginnen met een letter of een cijfer en moet eindigen met een letter, een getal of een onderstrepingsteken. De maximale naamlengte is 80 tekens. Het is raadzaam om in eerste instantie de prioriteitsnummers van uw regelverzameling in stappen van 100 te plaatsen. Incrementen bieden ruimte om meer regelverzamelingen toe te voegen wanneer dat nodig is.

Regelverwerking met firewallbeleid

Met firewallbeleid worden regels ingedeeld in regelverzamelingen die zijn opgenomen in regelverzamelingsgroepen. Regelverzamelingen kunnen van de volgende typen zijn:

- DNAT (Destination Network Address Translation)

- Netwerk

- Toepassing

U kunt meerdere typen regelverzamelingen definiëren binnen één regelverzamelingsgroep. U kunt nul of meer regels definiëren in een regelverzameling, maar de regels in een regelverzameling moeten van hetzelfde type zijn.

Met firewallbeleid worden regels verwerkt op basis van regelverzamelingsgroepprioriteit en regelverzamelingsprioriteit. Prioriteit is een getal tussen 100 (hoogste prioriteit) en 65.000 (laagste prioriteit). Regelverzamelingsgroepen met de hoogste prioriteit worden eerst verwerkt en binnen een regelverzamelingsgroep worden regelverzamelingen met de hoogste prioriteit eerst verwerkt.

Toepassingsregels worden altijd verwerkt na netwerkregels, die zelf altijd worden verwerkt na DNAT-regels, ongeacht de prioriteit van regelverzameling of regelverzameling en overname van beleid.

Azure Firewall implementeren en configureren

Houd rekening met deze factoren bij het implementeren van Azure Firewall.

- De firewall kan beleid voor toepassings- en netwerkconnectiviteit centraal maken, afdwingen en registreren voor abonnementen en virtuele netwerken.

- De firewall maakt gebruik van een statisch, openbaar IP-adres voor uw virtuele netwerkbronnen.

- De firewall is volledig geïntegreerd met Azure Monitor voor logboekregistratie en analyse.

De belangrijkste stappen voor het implementeren en configureren van Azure Firewall zijn:

- Maak een resourcegroep.

- Maak een virtueel netwerk en subnetten.

- Maak een workload-VM in een subnet.

- Implementeer de firewall en het beleid in het virtuele netwerk.

- Maak een standaard uitgaande route.

- Configureer een toepassingsregel.

- Configureer een netwerkregel.

- Configureer een DNAT-regel (Destination NAT).

- Test de firewall.