Netwerkbeveiligingsgroepen implementeren met behulp van Azure Portal

Met een netwerkbeveiligingsgroep (NSG) in Azure kunt u netwerkverkeer naar en van Azure-resources in een virtueel Azure-netwerk filteren. Een netwerkbeveiligingsgroep bevat beveiligingsregels waarmee binnenkomend netwerkverkeer naar, of uitgaand netwerkverkeer van, diverse typen Azure-resources kan worden toegestaan of geweigerd. Voor elke regel kunt u de bron en het doel, de poort en het protocol opgeven.

NSG-beveiligingsregels

Een netwerkbeveiligingsgroep bevat nul regels of zoveel regels als u wilt binnen de limieten van uw Azure-abonnement. Elke regel heeft deze eigenschappen.

- Name. Moet een unieke naam binnen de netwerkbeveiligingsgroep zijn.

- Prioriteit. Kan een willekeurig getal tussen 100 en 4096 zijn. Regels worden verwerkt in volgorde van prioriteit, waarbij lagere getallen worden verwerkt vóór hogere getallen omdat lagere getallen een hogere prioriteit hebben. Zodra het verkeer overeenkomt met een regel, wordt de verwerking beëindigd. A

- Bron of doel. Kan worden ingesteld op Any, of een afzonderlijk IP-adres of ciDR-blok (classless inter-domain routing) (bijvoorbeeld 10.0.0.0/24), servicetag of toepassingsbeveiligingsgroep.

- Protocol. Kan TCP, UDP, ICMP, ESP, AH of any zijn.

- Richting. Kan worden geconfigureerd om van toepassing te zijn op inkomend of uitgaand verkeer.

- Poortbereik. Kan worden opgegeven als een afzonderlijke poort of een bereik van poorten. U kunt bijvoorbeeld 80 of 10000-10005 opgeven. Als u bereiken opgeeft, hoeft u minder beveiligingsregels te maken.

- Actie. Kan worden geconfigureerd om toe te staan of te weigeren.

De firewall evalueert de regels met behulp van de bron, bronpoort, bestemming, doelpoort en protocol.

Standaardbeveiligingsregels

Azure maakt deze standaardregels.

| Richting | Naam | Prioriteit | Bron | Bronpoorten | Bestemming | Doelpoorten | Protocol | Toegang |

|---|---|---|---|---|---|---|---|---|

| Inkomend | AllowVNetInBound |

65000 | VirtualNetwork |

0-65535 | VirtualNetwork |

0-65535 | Alle | Toestaan |

| Inkomend | AllowAzureLoadBalancerInBound |

65001 | AzureLoadBalancer |

0-65535 | 0.0.0.0/0 | 0-65535 | Alle | Toestaan |

| Inkomend | DenyAllInbound |

65500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | Alle | Weigeren |

| Uitgaand | AllowVnetOutBound |

65000 | VirtualNetwork |

0-65535 | VirtualNetwork |

0-65535 | Alle | Toestaan |

| Uitgaand | AllowInternetOutBound |

65001 | 0.0.0.0/0 | 0-65535 | Internet |

0-65535 | Alle | Toestaan |

| Uitgaand | DenyAllOutBound |

65500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | Alle | Weigeren |

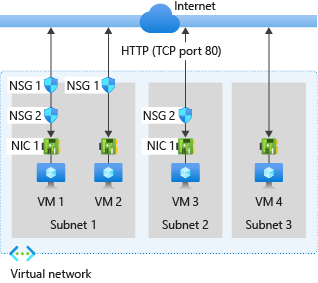

Dit diagram en de opsommingstekens illustreren verschillende scenario's voor de manier waarop netwerkbeveiligingsgroepen kunnen worden geïmplementeerd.

Voor binnenkomend verkeer verwerkt Azure eerst de regels in een netwerkbeveiligingsgroep die is gekoppeld aan een subnet, als er een is en vervolgens de regels in een netwerkbeveiligingsgroep die is gekoppeld aan de netwerkinterface, als er een is.

-

VM1:

Subnet1is gekoppeld aan NSG1, zodat de beveiligingsregels worden verwerkt en VM1 zich inSubnet1bevindt. Tenzij u een regel hebt gemaakt waarmee poort 80 binnenkomend verkeer is toegestaan, weigert deDenyAllInboundstandaardbeveiligingsregel het verkeer en wordt nooit geëvalueerd door NSG2, omdat NSG2 is gekoppeld aan de netwerkinterface. Als NSG1 een beveiligingsregel heeft die poort 80 toestaat, verwerkt NSG2 het verkeer. Als u poort 80 voor de virtuele machine wilt toestaan, moet zowel NSG1 als NSG2 een regel bevatten die verkeer vanaf internet via poort 80 toestaat. -

VM2: De regels in NSG1 worden verwerkt omdat VM2 zich ook in

Subnet1bevindt. Omdat VM2 geen netwerkbeveiligingsgroep heeft gekoppeld aan de netwerkinterface, ontvangt deze al het verkeer dat is toegestaan via NSG1 of wordt alle verkeer geweigerd dat is geweigerd door NSG1. Verkeer wordt voor alle resources in hetzelfde subnet toegestaan of geweigerd als een netwerkbeveiligingsgroep aan een subnet is gekoppeld. -

VM3: Omdat er geen netwerkbeveiligingsgroep is gekoppeld

Subnet2, wordt verkeer toegestaan in het subnet en verwerkt door NSG2, omdat NSG2 is gekoppeld aan de netwerkinterface die is gekoppeld aan VM3. -

VM4: Verkeer is toegestaan voor VM4, omdat een netwerkbeveiligingsgroep niet is gekoppeld aan

Subnet3of de netwerkinterface in de virtuele machine. Alle netwerkverkeer wordt toegestaan via een subnet en netwerkinterface als er geen netwerkbeveiligingsgroep aan is gekoppeld.

Voor uitgaand verkeer verwerkt Azure eerst de regels in een netwerkbeveiligingsgroep die is gekoppeld aan een netwerkinterface, als er een is en vervolgens de regels in een netwerkbeveiligingsgroep die is gekoppeld aan het subnet, als er een is.

- VM1: De beveiligingsregels in NSG2 worden verwerkt. Tenzij u een beveiligingsregel maakt die poort 80 uitgaand naar internet weigert, staat de standaardbeveiligingsregel AllowInternetOutbound het verkeer toe in zowel NSG1 als NSG2. Als NSG2 een beveiligingsregel heeft die poort 80 weigert, wordt het verkeer geweigerd en evalueert NSG1 het nooit. Als u binnenkomend verkeer van de virtuele machine via poort 80 wilt weigeren, moet een van de netwerkbeveiligingsgroepen, of beide, een regel bevatten die uitgaand verkeer naar internet via poort 80 weigert.

- VM2: Al het verkeer wordt via de netwerkinterface naar het subnet verzonden, omdat aan de netwerkinterface die is gekoppeld aan VM2 geen netwerkbeveiligingsgroep is gekoppeld. De regels in NSG1 worden verwerkt.

-

VM3: Als NSG2 een beveiligingsregel heeft die poort 80 weigert, wordt het verkeer geweigerd. Als NSG2 een beveiligingsregel heeft die poort 80 toestaat, is poort 80 uitgaand naar internet toegestaan, omdat er geen netwerkbeveiligingsgroep aan is gekoppeld

Subnet2. -

VM4: al het netwerkverkeer is toegestaan vanaf VM4, omdat een netwerkbeveiligingsgroep niet is gekoppeld aan de netwerkinterface die is gekoppeld aan de virtuele machine of aan

Subnet3.

Toepassingsbeveiligingsgroepen

Met een toepassingsbeveiligingsgroep (ASG) kunt u netwerkbeveiliging configureren als een natuurlijke uitbreiding van de structuur van een toepassing, zodat u virtuele machines kunt groeperen en netwerkbeveiligingsbeleid kunt definiëren op basis van deze groepen. U kunt het beveiligingsbeleid op grote schaal opnieuw gebruiken zonder handmatig onderhoud van expliciete IP-adressen. Het platform verwerkt de complexiteit van expliciete IP-adressen en meerdere regelsets, zodat u zich kunt richten op uw bedrijfslogica.

Als u het aantal benodigde beveiligingsregels wilt minimaliseren, maakt u regels met behulp van servicetags of toepassingsbeveiligingsgroepen. Vermijd regels met afzonderlijke IP-adressen of bereiken van IP-adressen.

Netwerkverkeer filteren met een NSG met behulp van Azure Portal

U kunt een netwerkbeveiligingsgroep gebruiken om inkomend en uitgaand netwerkverkeer te filteren vanuit een subnet van een virtueel netwerk. Netwerkbeveiligingsgroepen bevatten beveiligingsregels die netwerkverkeer filteren op IP-adres, poort en protocol. Beveiligingsregels worden toegepast op resources die zijn geïmplementeerd in een subnet.

De belangrijkste fasen voor het filteren van netwerkverkeer met een NSG zijn:

- Maak een resourcegroep.

- Maak een virtueel netwerk.

- Toepassingsbeveiligingsgroepen maken.

- Maak een netwerkbeveiligingsgroep.

- Koppel een netwerkbeveiligingsgroep aan een subnet.

- Beveiligingsregels maken.

- Koppel NIC's aan een ASG.

- Verkeerfilters testen.

Zie Zelfstudie: Netwerkverkeer filteren met een netwerkbeveiligingsgroep met behulp van Azure Portal om de gedetailleerde stappen voor al deze taken weer te geven.