Azure DDoS Protection implementeren met behulp van Azure Portal

DDoS (Distributed Denial of Service)

Een Denial of Service-aanval (DoS) is een aanval die de toegang tot services of systemen verhindert. Een DoS-aanval is afkomstig van één locatie. Een DDoS-aanval (Distributed Denial of Service) is afkomstig van meerdere netwerken en systemen.

DDoS-aanvallen zijn een aantal van de grootste beschikbaarheids- en beveiligingsproblemen waarmee klanten hun toepassingen verplaatsen naar de cloud. Een DDoS-aanval probeert een API of de resources van een toepassing leeg te maken, waardoor die toepassing niet beschikbaar is voor legitieme gebruikers. DDoS-aanvallen kunnen worden gericht op elk eindpunt dat openbaar bereikbaar is via internet.

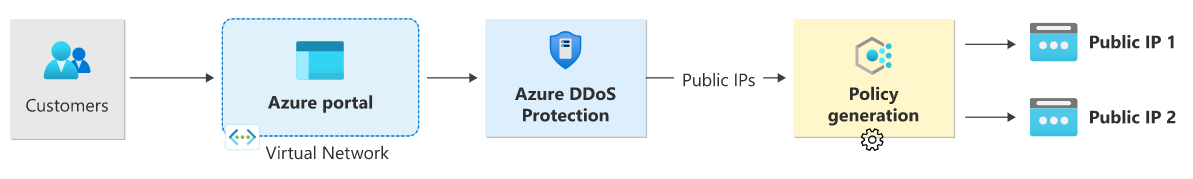

DDoS-implementatie

Azure DDoS Protection, gecombineerd met best practices voor het ontwerpen van toepassingen, bieden beveiliging tegen DDoS-aanvallen. Azure DDoS Protection biedt de volgende servicelagen:

Netwerkbeveiliging. Biedt risicobeperkingsmogelijkheden via DDoS-infrastructuurbeveiliging die specifiek zijn afgestemd op Azure Virtual Network-resources. Azure DDoS Protection is eenvoudig in te schakelen en vereist geen toepassingswijzigingen. Beleidsregels worden toegepast op openbare IP-adressen die zijn gekoppeld aan resources die in virtuele netwerken zijn geïmplementeerd. Realtime telemetrie is beschikbaar via Azure Monitor-weergaven tijdens een aanval en voor geschiedenis. Uitgebreide analyse van aanvalsbeperking is beschikbaar via diagnostische instellingen. Beveiliging van toepassingslagen kan worden toegevoegd via de Azure-toepassing Gateway Web Application Firewall (WAF). Beveiliging wordt geboden voor openbare IPv4- en IPv6 Azure-IP-adressen.

IP-beveiliging. DDoS IP Protection is een met betalen per beveiligd IP-model. DDoS IP Protection bevat dezelfde kernfuncties als DDoS-netwerkbeveiliging. Er zijn echter services met toegevoegde waarde, zoals DDoS-ondersteuning voor snelle respons, kostenbeveiliging en kortingen op WAF.

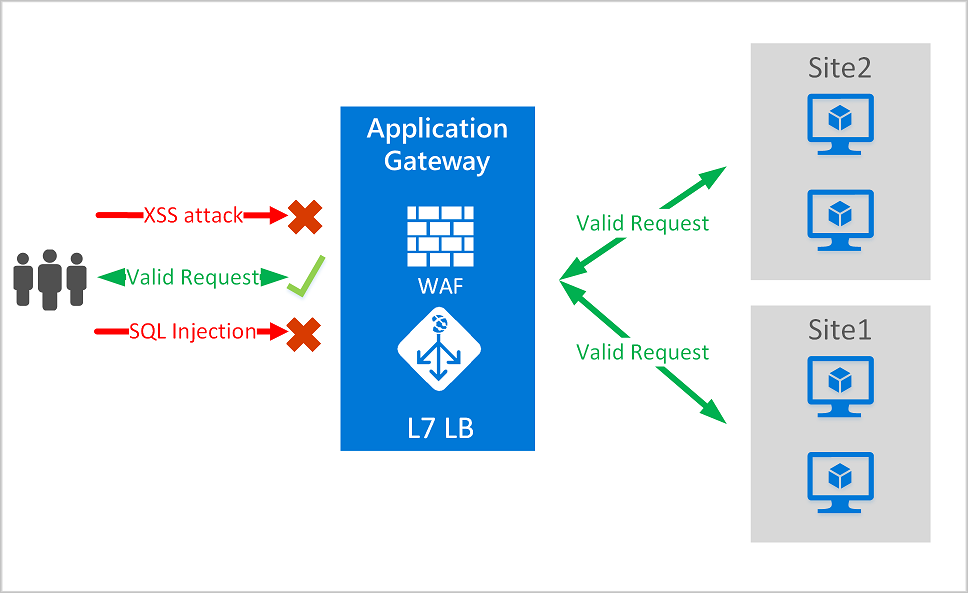

DDoS Protection beveiligt resources in een virtueel netwerk. Beveiliging omvat openbare IP-adressen van virtuele machines, load balancers en toepassingsgateways. In combinatie met Application Gateway WAF kan DDoS Protection volledige laag 3 tot laag 7-beperkingsmogelijkheden bieden.

Typen DDoS-aanvallen

DDoS Protection kan de volgende typen aanvallen beperken.

Volumetrische aanvallen. Deze aanvallen overspoelen de netwerklaag met een aanzienlijke hoeveelheid schijnbaar legitiem verkeer. Ze omvatten UDP-overstromingen, amplificatie-overstromingen en andere spoofed-packet-overstromingen.

Protocolaanvallen. Deze aanvallen zorgen ervoor dat een doel niet toegankelijk is door gebruik te maken van een zwakke plek in laag 3 en laag 4 van de protocolstack. Aanvallen omvatten SYN-overstromingsaanvallen, reflectieaanvallen en andere protocolaanvallen.

Aanvallen op resourcelagen (toepassingslagen). Deze aanvallen richten zich op webtoepassingspakketten om de overdracht van gegevens tussen hosts te verstoren. Aanvallen zijn onder andere schendingen van het HTTP-protocol, SQL-injectie, cross-site scripting en andere laag 7-aanvallen.

Azure DDoS-beveiligingsfuncties

Enkele van de azure DDoS-beveiligingsfuncties zijn:

Systeemeigen platformintegratie. Systeemeigen geïntegreerd in Azure en geconfigureerd via de portal.

Kant-en-klare beveiliging. Vereenvoudigde configuratie die alle resources onmiddellijk beveiligt.

Altijd ingeschakelde verkeersbewaking. Uw verkeerspatronen van uw toepassing worden 24 uur per dag, 7 dagen per week bewaakt, op zoek naar indicatoren van DDoS-aanvallen.

Adaptief afstemmen. Profileren en aanpassen aan het verkeer van uw service.

Aanvalsanalyse. Ontvang tijdens een aanval gedetailleerde rapporten met een interval van vijf minuten en een volledig overzicht na afloop van de aanval.

Metrische gegevens en waarschuwingen voor aanvallen. Samengevatte metrische gegevens van elke aanval zijn toegankelijk via Azure Monitor. Waarschuwingen kunnen worden geconfigureerd aan het begin en einde van een aanval, en gedurende de duur van de aanval, met behulp van ingebouwde metrische gegevens over aanvallen.

Beveiliging met meerdere lagen. Wanneer DDoS Protection wordt geïmplementeerd met een WAF, beveiligt DDoS Protection zowel op de netwerklaag als op de toepassingslaag.

Laten we eens wat meer details bekijken over enkele DDoS Protection-belangrijke functies.

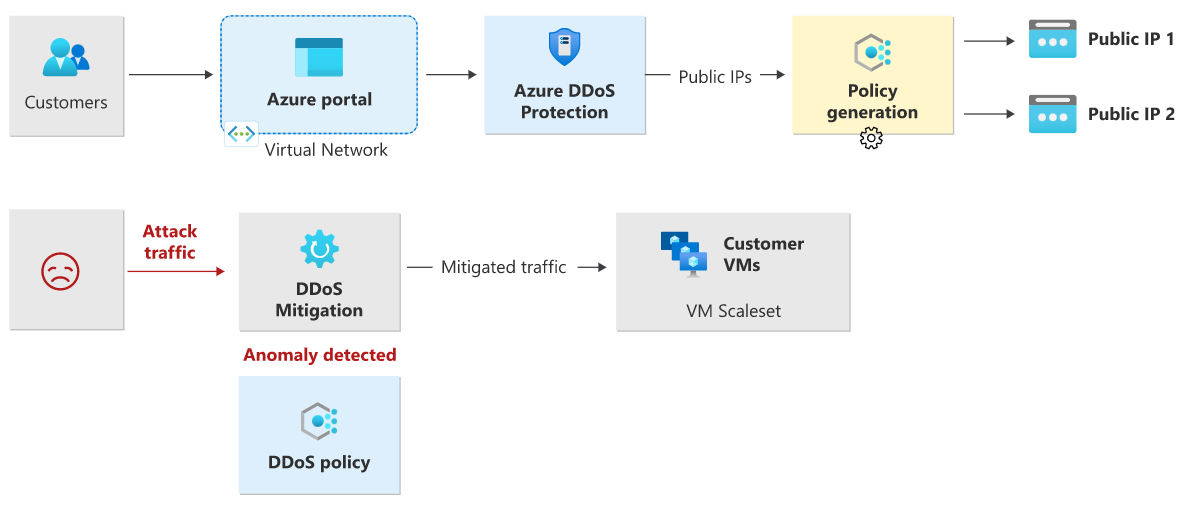

AlwaysOn-verkeer bewaken

DDoS Protection bewaakt het werkelijke verkeergebruik en vergelijkt dit voortdurend met de drempelwaarden die zijn gedefinieerd in het DDoS-beleid. Wanneer de verkeersdrempel wordt overschreden, wordt DDoS-beperking automatisch gestart. Wanneer verkeer onder de drempelwaarden terugkeert, wordt de beperking gestopt.

Tijdens het beperken wordt verkeer dat naar de beveiligde resource wordt verzonden, omgeleid en worden verschillende controles uitgevoerd.

- Zorg ervoor dat pakketten voldoen aan internetspecificaties en niet onjuist zijn ingedeeld.

- Communiceer met de client om te bepalen of het verkeer mogelijk een vervalst pakket is (bijvoorbeeld SYN-verificatie of SYN-cookie of door een pakket te verwijderen voor de bron om het opnieuw te verzenden).

- Frequentielimietpakketten als er geen andere afdwingingsmethode kan worden uitgevoerd.

DDoS-beveiliging vermindert aanvalsverkeer en stuurt het resterende verkeer door naar de beoogde bestemming. Binnen een paar minuten na detectie van aanvallen ontvangt u een melding met behulp van metrische gegevens van Azure Monitor. Door logboekregistratie op DDoS Protection-telemetrie te configureren, kunt u de logboeken schrijven naar beschikbare opties voor toekomstige analyse. Metrische gegevens in Azure Monitor voor DDoS Protection worden 30 dagen bewaard.

Adaptief afstemmen in realtime

De Azure DDoS Protection-service helpt klanten te beschermen en gevolgen voor andere klanten te voorkomen. Als een service bijvoorbeeld wordt ingericht voor een typisch volume van legitiem binnenkomend verkeer dat kleiner is dan de triggersnelheid van het infrastructuurbrede DDoS Protection-beleid, kan een DDoS-aanval op de resources van die klant onopgemerkt gaan. Over het algemeen is de complexiteit van recente aanvallen (bijvoorbeeld multivector DDoS) en het toepassingsspecifieke gedrag van tenants een oproep voor beveiligingsbeleid per klant.

Metrische gegevens, waarschuwingen en logboeken voor aanvallen

DDoS Protection biedt uitgebreide telemetrie via het Azure Monitor-hulpprogramma. U kunt waarschuwingen configureren voor alle metrische gegevens van Azure Monitor die door DDoS Protection worden gebruikt. U kunt logboekregistratie integreren met Splunk (Azure Event Hubs), Azure Monitor-logboeken en Azure Storage voor geavanceerde analyse via de Azure Monitor Diagnostics-interface.

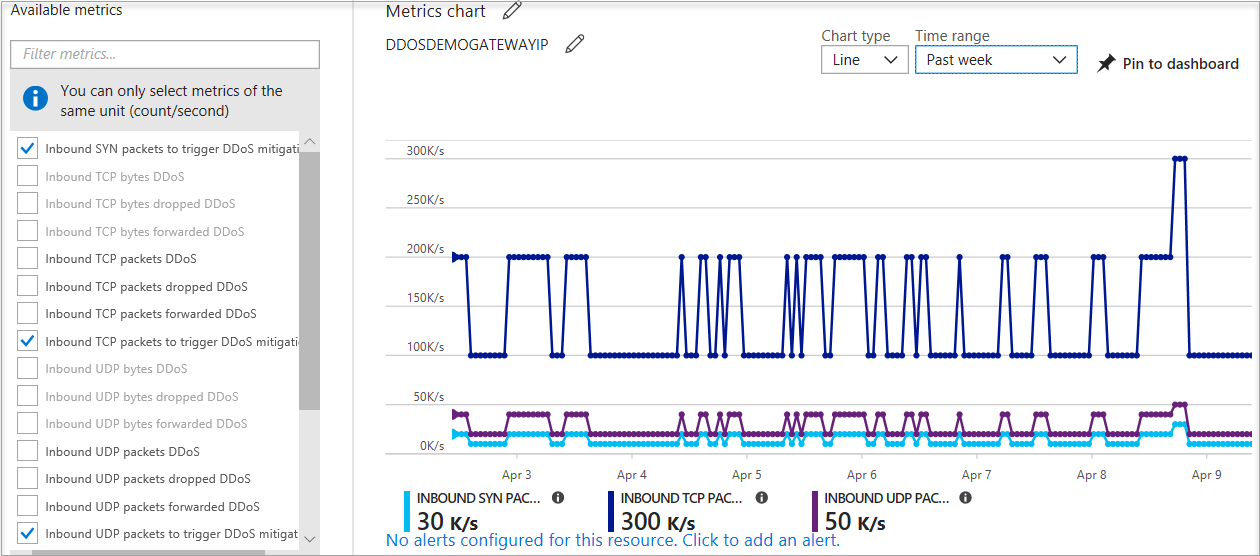

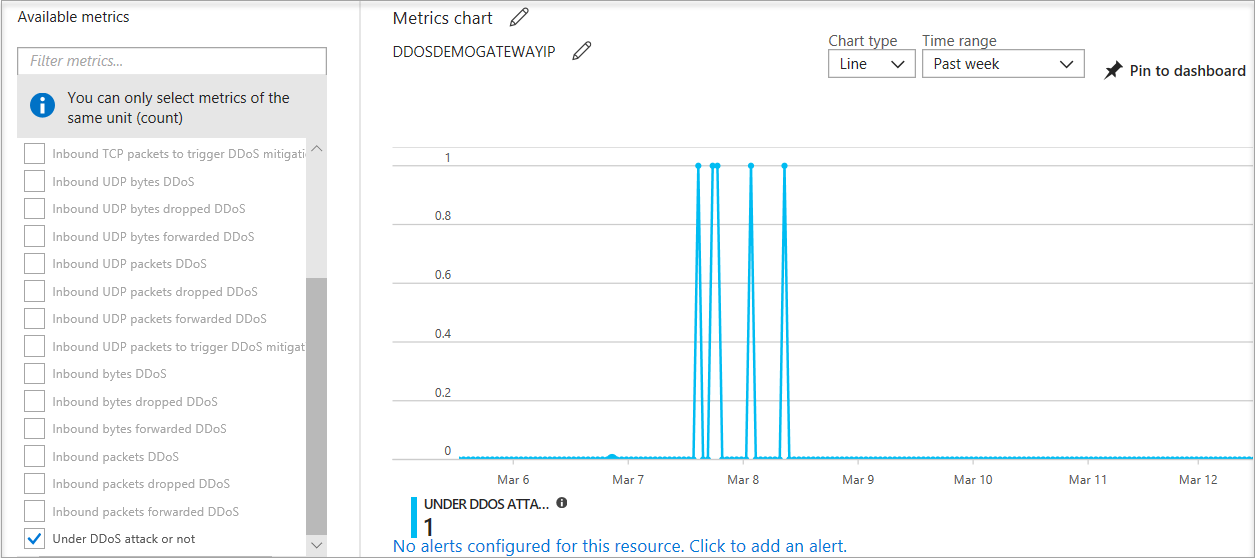

Selecteer > bewaken in De Azure-portal. Selecteer in het deelvenster Metrische gegevens de resourcegroep, selecteer een resourcetype openbaar IP-adres en selecteer uw openbare IP-adres van Azure. DDoS-metrische gegevens zijn zichtbaar in het deelvenster Beschikbare metrische gegevens .

DDoS Protection past drie automatisch afgestemde beperkingsbeleidsregels (SYN, TCP en UDP) toe voor elk openbaar IP-adres van de beveiligde resource, in het virtuele netwerk waarvoor DDoS is ingeschakeld. U kunt de beleidsdrempels weergeven door de inkomende pakketten [SYN/TCP/UDP] te selecteren om metrische DDoS-beperkingsgegevens te activeren.

De beleidsdrempels worden automatisch geconfigureerd via profilering van netwerkverkeer op basis van machine learning. DDoS-beperking vindt alleen plaats voor een IP-adres dat wordt aangevallen wanneer de beleidsdrempel wordt overschreden.

Als het openbare IP-adres wordt aangevallen, wordt de waarde voor de DDoS-aanval onder DDoS gewijzigd in1 , omdat DDoS Protection risicobeperking op het aanvalsverkeer uitvoert.

Meerlaagse bescherming

Specifiek voor resourceaanvallen op de toepassingslaag moet u een WAF configureren om webtoepassingen te beveiligen. Een WAF inspecteert binnenkomend webverkeer om SQL-injecties, cross-site scripting, DDoS en andere Layer 7-aanvallen te blokkeren. Azure biedt WAF als een functie van Application Gateway voor gecentraliseerde beveiliging van uw webtoepassingen tegen veelvoorkomende aanvallen en beveiligingsproblemen. Er zijn andere WAF-aanbiedingen beschikbaar van Azure-partners in Azure Marketplace.

Zelfs web application firewalls zijn vatbaar voor volumetrische en statusuitputtingsaanvallen. Schakel daarom DDoS Protection in het virtuele WAF-netwerk in om bescherming te bieden tegen volumetrische en protocolaanvallen.

Een DDoS-beveiligingsplan implementeren

De belangrijkste fasen van het implementeren van een DDoS Protection-plan zijn als volgt:

- Een brongroep maken

- Een DDoS-beveiligingsplan maken

- DDoS-beveiliging inschakelen op een nieuw of bestaand virtueel netwerk of IP-adres

- DDoS-telemetrie configureren

- Diagnostische logboeken voor DDoS configureren

- DDoS-waarschuwingen configureren

- Voer een DDoS-testaanval uit en controleer de resultaten.