Aanbevelingen voor netwerkbeveiliging ophalen met Microsoft Defender voor Cloud

Netwerkbeveiliging omvat verschillende technologieën, apparaten en processen. Beveiliging biedt een set regels en configuraties die zijn ontworpen om de integriteit, vertrouwelijkheid en toegankelijkheid van computernetwerken en -gegevens te beschermen. Elke organisatie, ongeacht de grootte, industrie of infrastructuur, vereist een zekere mate van netwerkbeveiligingsoplossingen. Deze oplossingen beschermen tegen de steeds groeiende risico's van aanvallen.

Netwerkbeveiliging

Netwerkbeveiliging omvat besturingselementen voor het beveiligen en beveiligen van Azure-netwerken. Deze besturingselementen omvatten het beveiligen van virtuele netwerken, het tot stand brengen van privéverbindingen, het voorkomen en beperken van externe aanvallen en het beveiligen van DNS. Een volledige beschrijving van de netwerkbeveiligingscontroles vindt u in Security Control V3: Network Security on Microsoft Learn.

NS-1: netwerksegmentatiegrenzen vaststellen

Beveiligingsprincipe. Zorg ervoor dat de implementatie van uw virtuele netwerk overeenkomt met de segmentatiestrategie van uw onderneming. Elke workload die een hoger risico voor de organisatie met zich meebrengt, moet zich in geïsoleerde virtuele netwerken bevinden.

NS-2: Cloudservices beveiligen met netwerkbesturingselementen

Beveiligingsprincipe. Beveilig cloudservices door een privétoegangspunt voor de resources tot stand te brengen. U moet de toegang van het openbare netwerk ook indien mogelijk uitschakelen of beperken.

NS-3: Firewall implementeren aan de rand van het bedrijfsnetwerk

Beveiligingsprincipe. Implementeer een firewall om geavanceerd filteren uit te voeren op netwerkverkeer naar en van externe netwerken. U kunt ook firewalls tussen interne segmenten gebruiken ter ondersteuning van een segmentatiestrategie. Gebruik indien nodig aangepaste routes voor uw subnet om de systeemroute te overschrijven. Met deze methode dwingt u af dat het netwerkverkeer via een netwerkapparaat gaat voor beveiligingsbeheer.

NS-4: Inbraakdetectie/inbraakpreventiesystemen (IDS/IPS) implementeren

Beveiligingsprincipe. Gebruik inbraakdetectie en inbraakpreventiesystemen (IDS/IPS) om het netwerk- en nettoladingverkeer naar of van uw workload te inspecteren. Zorg ervoor dat IDS/IPS altijd is afgestemd op het bieden van waarschuwingen van hoge kwaliteit voor uw oplossing.

NS-5: DDOS-beveiliging implementeren

Beveiligingsprincipe. Implementeer DDoS-beveiliging (Distributed Denial of Service) om uw netwerk en toepassingen te beschermen tegen aanvallen.

NS-6: Web Application Firewall implementeren

Beveiligingsprincipe. Implementeer een Web Application Firewall (WAF) en configureer de juiste regels om uw webtoepassingen en API's te beschermen tegen toepassingsspecifieke aanvallen.

NS-7: Netwerkbeveiligingsconfiguratie vereenvoudigen

Beveiligingsprincipe. Bij het beheren van een complexe netwerkomgeving gebruikt u hulpprogramma's om het netwerkbeveiligingsbeheer te vereenvoudigen, te centraliseren en te verbeteren.

NS-8: onveilige services en protocollen detecteren en uitschakelen

Beveiligingsprincipe. Onveilige services en protocollen detecteren en uitschakelen op de laag van het besturingssysteem, de toepassing of het softwarepakket. Compenserende besturingselementen implementeren als het uitschakelen van onveilige services en protocollen niet mogelijk is.

NS-9: On-premises of cloudnetwerk privé verbinden

Beveiligingsprincipe. Gebruik privéverbindingen voor beveiligde communicatie tussen verschillende netwerken, zoals datacenters van cloudserviceproviders en on-premises infrastructuur in een colocatieomgeving.

NS-10: Dns-beveiliging (Domain Name System) garanderen

Beveiligingsprincipe. Zorg ervoor dat de dns-beveiligingsconfiguratie (Domain Name System) beschermt tegen bekende risico's.

Microsoft Defender voor Cloud gebruiken voor naleving van regelgeving

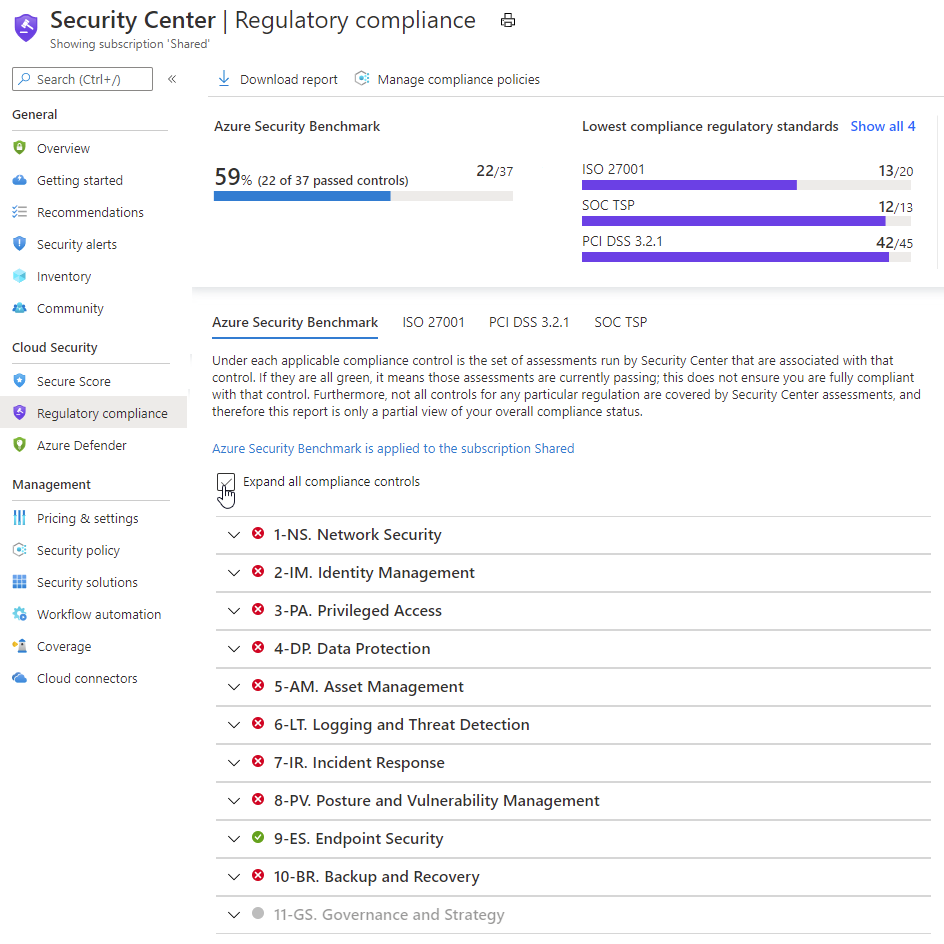

Met Microsoft Defender voor Cloud kunt u ervoor zorgen dat het proces voldoet aan de wettelijke vereisten met behulp van het dashboard naleving van regelgeving.

Het dashboard naleving van regelgeving toont de status van alle evaluaties in uw omgeving voor uw gekozen standaarden en regelgeving. Terwijl u reageert op de aanbevelingen en u de risicofactoren in uw omgeving verkleint, wordt uw nalevingspostuur verbeterd.

Dashboard voor naleving van regelgeving

Het dashboard toont een overzicht van uw nalevingsstatus met de set ondersteunde nalevingsregels. U kunt de algehele nalevingsscore en het aantal geslaagde versus mislukte evaluaties bekijken die aan elke standaard zijn gekoppeld.

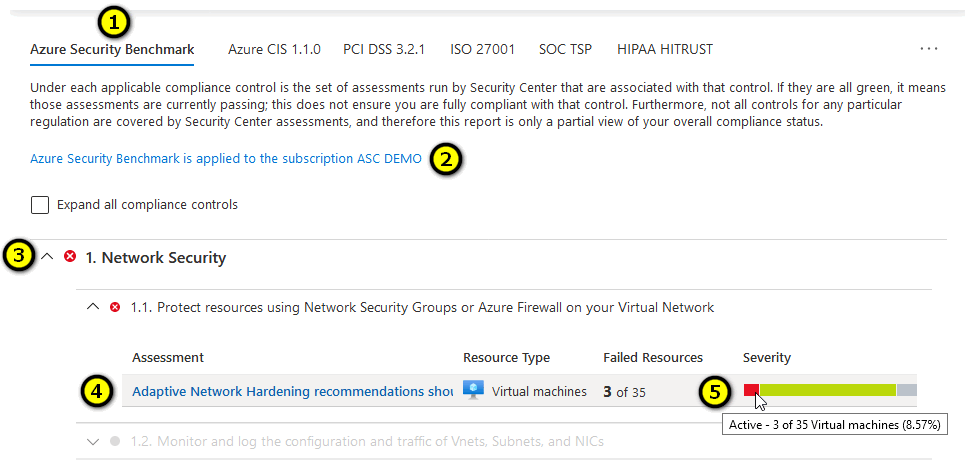

Nalevingsbesturingselementen

- Abonnementen waarop de standaard is toegepast.

- Lijst met alle besturingselementen voor die standaard.

- Bekijk de details van geslaagde en mislukte evaluaties die aan dat besturingselement zijn gekoppeld.

- Aantal betrokken resources.

- Ernst van de waarschuwing.

Sommige besturingselementen worden grijs weergegeven. Aan deze besturingselementen zijn geen Microsoft Defender voor Cloud evaluaties gekoppeld. Controleer de vereisten en beoordeel ze in uw omgeving. Sommige van deze besturingselementen zijn mogelijk procesgerelateerd en niet technisch.

De details van naleving met een specifieke standaard verkennen

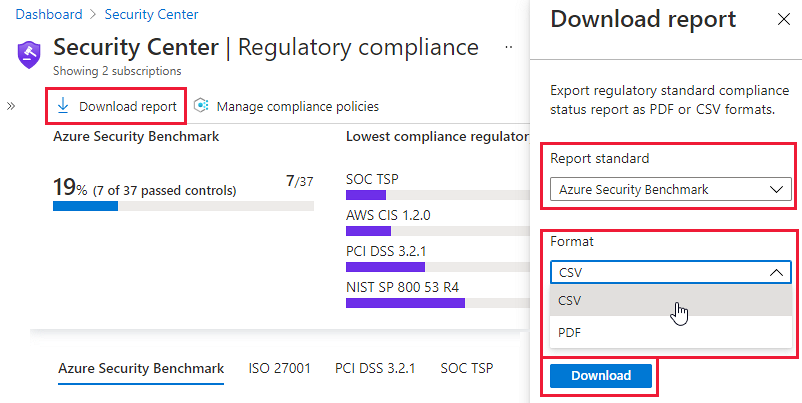

Als u een PDF-rapport wilt genereren met een samenvatting van uw huidige nalevingsstatus voor een bepaalde standaard, selecteert u Rapport downloaden.

Het rapport biedt een algemeen overzicht van uw nalevingsstatus voor de geselecteerde standaard op basis van Microsoft Defender voor Cloud evaluatiegegevens. Het rapport is ingedeeld volgens de besturingselementen van die standaard. Het rapport kan worden gedeeld met relevante belanghebbenden en kan bewijs leveren aan interne en externe auditors.

Waarschuwingen in Microsoft Defender voor Cloud

Microsoft Defender voor Cloud automatisch logboekgegevens van uw Azure-resources verzamelt, analyseert en integreert. Er wordt een lijst met beveiligingswaarschuwingen met prioriteit weergegeven in Microsoft Defender voor Cloud samen met de informatie die u nodig hebt om het probleem snel te onderzoeken en stappen om een aanval te verhelpen.

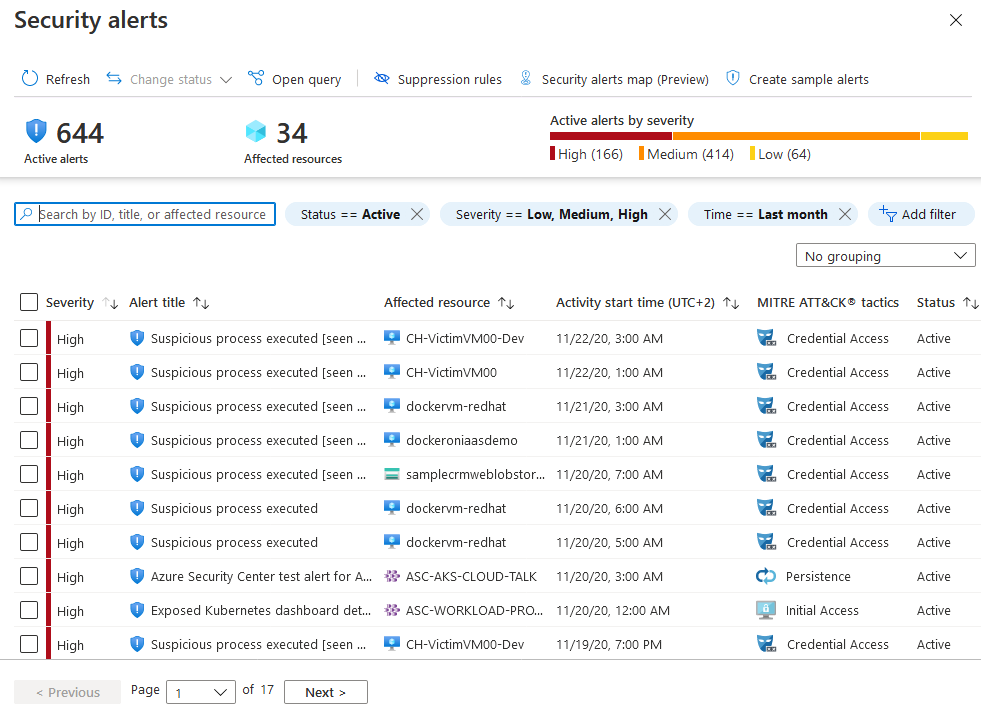

Uw beveiligingswaarschuwingen beheren

Op de Microsoft Defender voor Cloud overzichtspagina ziet u de tegel Beveiligingswaarschuwingen boven aan de pagina en als koppeling vanaf de zijbalk.

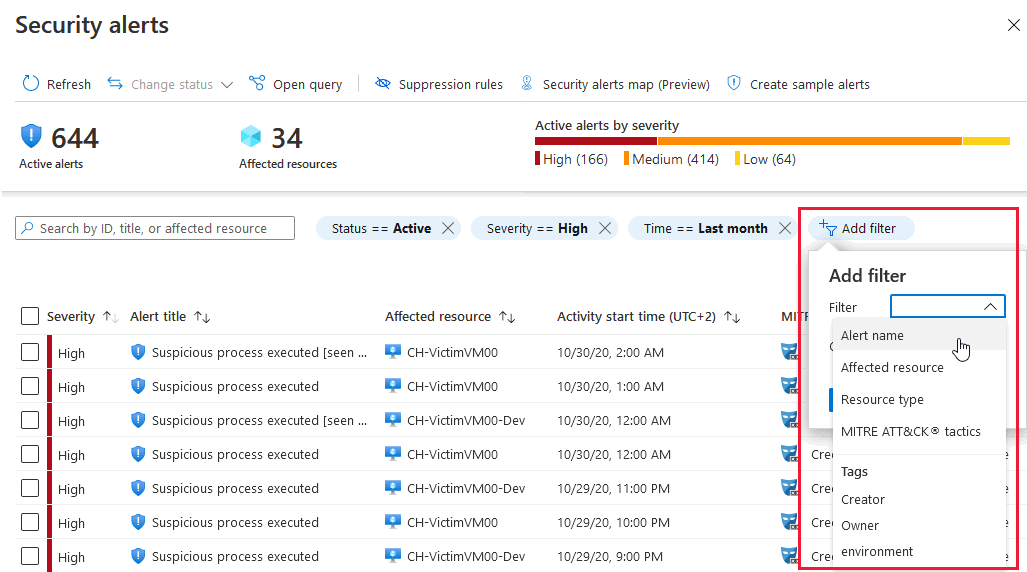

Op de pagina beveiligingswaarschuwingen worden de actieve waarschuwingen weergegeven. U kunt de lijst sorteren op ernst, waarschuwingstitel, betrokken resource, begintijd van activiteit. MITRE ATTACK-tactieken en status.

Als u de lijst met waarschuwingen wilt filteren, selecteert u een van de relevante filters.

De lijst wordt bijgewerkt op basis van de filteropties. Filteren kan nuttig zijn. U kunt bijvoorbeeld beveiligingswaarschuwingen aanpakken die in de afgelopen 24 uur zijn opgetreden, omdat u een mogelijke inbreuk in het systeem onderzoekt.

Reageren op beveiligingswaarschuwingen

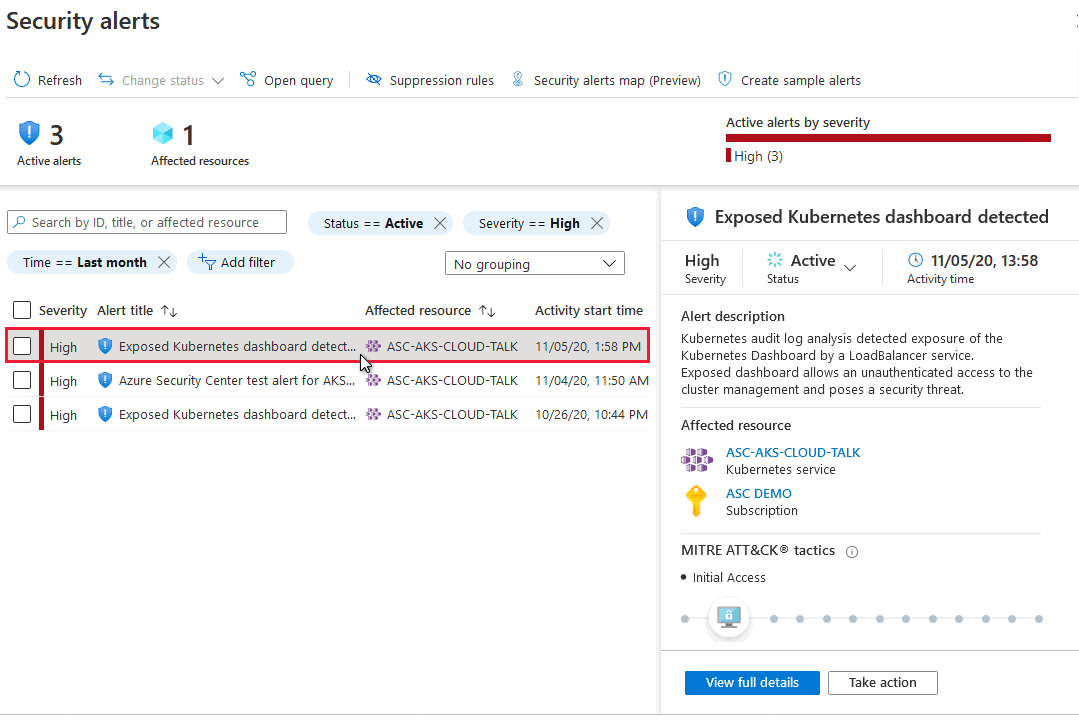

Selecteer een waarschuwing in de lijst met beveiligingswaarschuwingen. Er wordt een zijvenster geopend met een beschrijving van de waarschuwing en alle betrokken resources.

Volledige details weergeven geeft meer informatie weer.

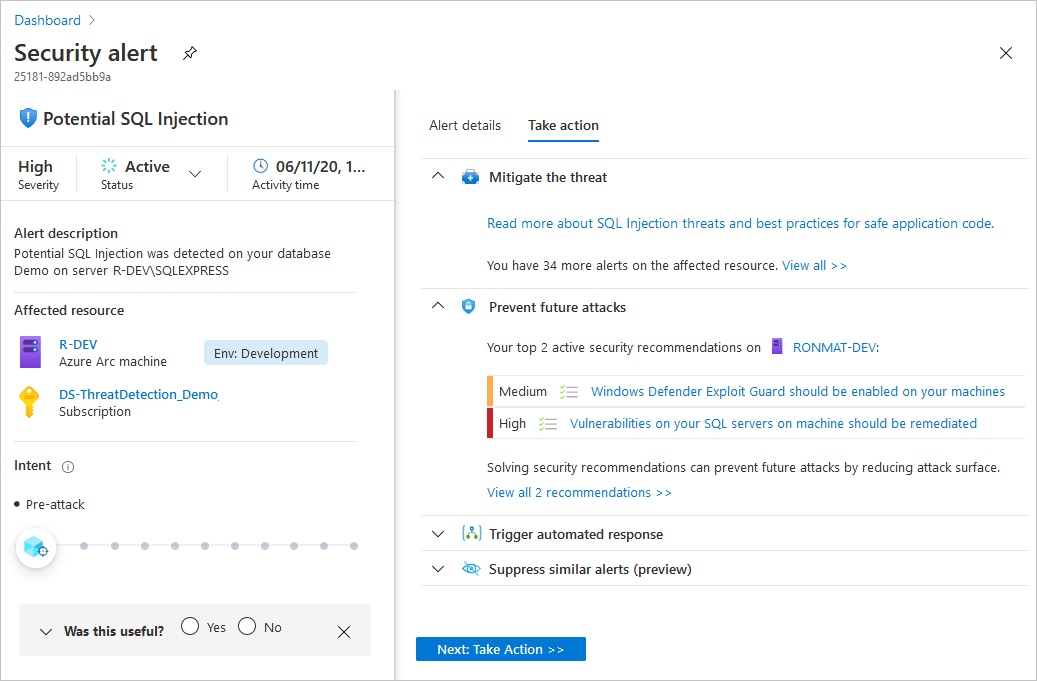

In het linkerdeelvenster van de pagina met beveiligingswaarschuwingen ziet u informatie op hoog niveau met betrekking tot de beveiligingswaarschuwing: titel, ernst, status, activiteitstijd, beschrijving van de verdachte activiteit en de betreffende resource. Gebruik de resourcetags om de organisatiecontext van de resource te bepalen.

Het rechterdeelvenster bevat het tabblad Waarschuwingsgegevens met verdere details van de waarschuwing om u te helpen het probleem te onderzoeken: IP-adressen, bestanden, processen en meer.

In het rechterdeelvenster vindt u ook het tabblad Actie ondernemen. Gebruik dit tabblad om verdere acties uit te voeren met betrekking tot de beveiligingswaarschuwing. Acties zoals:

- Beperk de bedreiging. Biedt handmatige herstelstappen voor deze beveiligingswaarschuwing.

- Toekomstige aanvallen voorkomen. Biedt beveiligingsaanaanvelingen om het kwetsbaarheid voor aanvallen te verminderen, de beveiligingspostuur te verhogen en zo toekomstige aanvallen te voorkomen.

- Geautomatiseerd antwoord activeren. Biedt de optie om een logische app te activeren als reactie op deze beveiligingswaarschuwing.

- Vergelijkbare waarschuwingen onderdrukken. Biedt de optie om toekomstige waarschuwingen met vergelijkbare kenmerken te onderdrukken als de waarschuwing niet relevant is voor uw organisatie.