Microsoft Entra ID Protection beschrijven

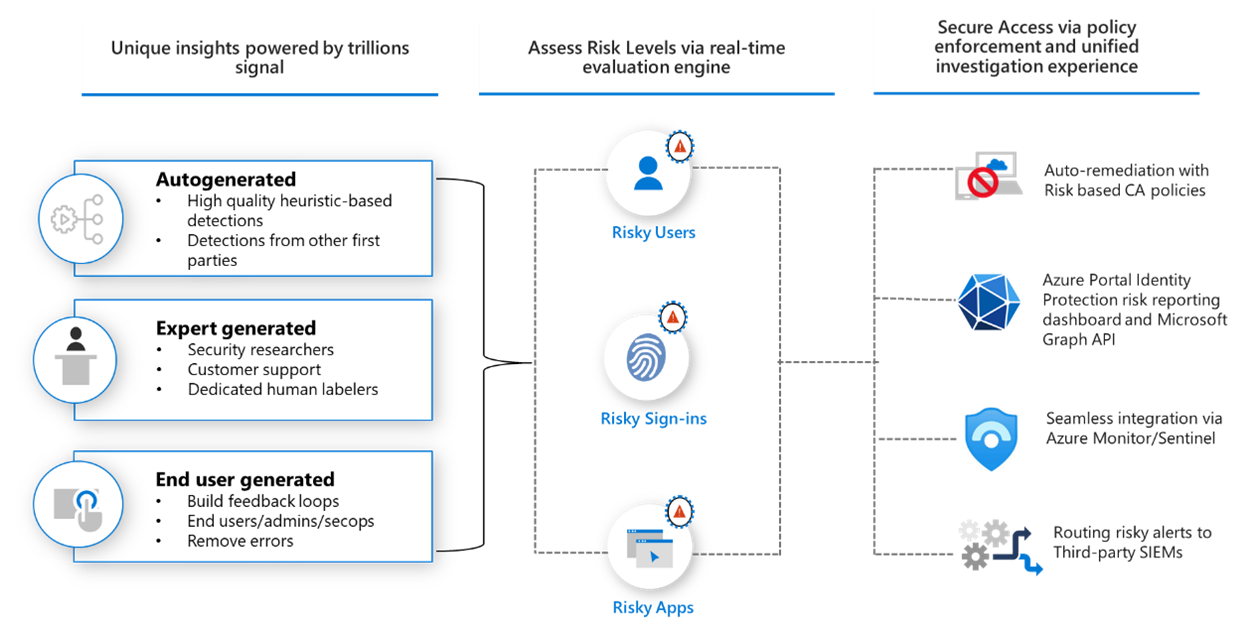

Microsoft Entra ID Protection helpt organisaties bij het detecteren, onderzoeken en oplossen van identiteitsrisico's. Dit omvat gebruikersidentiteiten en workloadidentiteiten.

Deze identiteitsrisico's kunnen verder worden ingevoerd in hulpprogramma's zoals voorwaardelijke toegang om toegangsbeslissingen te nemen of terug te keren naar een SIEM-hulpprogramma (Security Information and Event Management) voor verder onderzoek en correlatie.

Risico's detecteren

Microsoft analyseert biljoenen signalen per dag om potentiële bedreigingen te identificeren. Deze signalen zijn afkomstig van de leer die Microsoft heeft verkregen uit tal van bronnen, waaronder Microsoft Entra-id, de consumentenruimte met Microsoft-accounts en in gaming met Xbox.

Microsoft Entra ID Protection biedt organisaties informatie over verdachte activiteiten in hun tenant en stelt hen in staat snel te reageren om verdere risico's te voorkomen. Risicodetecties kunnen verdachte of afwijkende activiteiten met betrekking tot een gebruikersaccount in de directory bevatten. Id Protection-risicodetecties kunnen worden gekoppeld aan een aanmeldingsgebeurtenis (aanmeldingsrisico) of een individuele gebruiker (gebruikersrisico).

Aanmeldingsrisico. Een aanmelding geeft de kans aan dat een gegeven verificatieaanvraag niet is geautoriseerd door de eigenaar van de identiteit. Voorbeelden hiervan zijn een aanmelding vanaf een anoniem IP-adres, atypische reis (twee aanmeldingen die afkomstig zijn van geografische verafgelegen locaties), onbekende aanmeldingseigenschappen en meer.

Gebruikersrisico. Een gebruikersrisico geeft de kans aan dat een bepaalde identiteit of account wordt aangetast. Voorbeelden hiervan zijn gelekte referenties, door de gebruiker gerapporteerde verdachte activiteiten, verdachte verzendpatronen en meer.

Voor een gedetailleerde lijst met aanmeldings- en gebruikersrisicodetecties raadpleegt u Risicodetecties die zijn toegewezen aan riskEventType

Identity Protection genereert alleen risicodetecties wanneer de juiste referenties worden gebruikt in de verificatieaanvraag. Als een gebruiker onjuiste referenties gebruikt, wordt deze niet gemarkeerd door Identity Protection, omdat er geen risico bestaat op inbreuk op referenties, tenzij een slechte actor de juiste referenties gebruikt.

Risicodetecties kunnen acties activeren, zoals gebruikers verplichten om meervoudige verificatie te bieden, hun wachtwoord opnieuw in te stellen of toegang te blokkeren totdat een beheerder actie onderneemt.

Risico's onderzoeken

Eventuele risico's die op een identiteit worden gedetecteerd, worden bijgehouden met rapportage. Identity Protection biedt drie belangrijke rapporten voor beheerders om risico's te onderzoeken en actie te ondernemen:

Risicodetecties: elk gedetecteerd risico wordt gerapporteerd als een risicodetectie.

Riskante aanmeldingen: Er wordt een riskante aanmelding gerapporteerd wanneer er een of meer risicodetecties zijn gerapporteerd voor die aanmelding.

Riskante gebruikers: een riskante gebruiker wordt gerapporteerd wanneer een van de volgende of beide waar is:

- De gebruiker heeft een of meer riskante aanmeldingen.

- Een of meer risicodetecties worden gerapporteerd.

Voor bedrijven die zijn voorbereid op Microsoft Security Copilot Het rapport riskante gebruikers, sluit u de mogelijkheden van Microsoft Security Copilot in om het risiconiveau van een gebruiker samen te vatten, inzichten te bieden die relevant zijn voor het incident en aanbevelingen te bieden voor snelle beperking.

Onderzoek van gebeurtenissen is essentieel voor het begrijpen en identificeren van zwakke punten in uw beveiligingsstrategie.

Herstellen

Nadat een onderzoek is voltooid, willen beheerders actie ondernemen om het risico te verhelpen of gebruikers te deblokkeren. Organisaties kunnen geautomatiseerd herstel instellen met behulp van hun risicobeleid. Beleidsregels voor voorwaardelijke toegang op basis van risico's kunnen bijvoorbeeld worden ingeschakeld om toegangsbeheer te vereisen, zoals een sterke verificatiemethode, meervoudige verificatie uitvoeren of een beveiligd wachtwoord opnieuw instellen op basis van het gedetecteerde risiconiveau. Als de gebruiker het toegangsbeheer heeft voltooid, wordt het risico automatisch hersteld.

Wanneer geautomatiseerd herstel niet is ingeschakeld, moet een beheerder de geïdentificeerde risico's in de rapporten handmatig controleren via de portal, via de API of in Microsoft Defender XDR. Beheerders kunnen handmatige acties uitvoeren om de risico's te sluiten, veilig te bevestigen of te bevestigen.

Export

Gegevens uit Identity Protection kunnen worden geëxporteerd naar andere hulpprogramma's voor archiveren, verder onderzoek en correlatie. Met de op Microsoft Graph gebaseerde API's kunnen organisaties deze gegevens verzamelen voor verdere verwerking in hulpprogramma's zoals een SIEM. De gegevens kunnen ook worden verzonden naar een Log Analytics-werkruimte, gearchiveerde gegevens naar een opslagaccount, gestreamd naar Event Hubs of oplossingen.