Het bedreigingslandschap beschrijven

U hebt nu geleerd over cyberaanvallen, cybercriminelen en cyberbeveiliging. Maar u moet ook begrijpen wat cybercriminelen kunnen gebruiken om aanvallen uit te voeren en hun doelen te bereiken. Hiervoor leert u meer over concepten zoals het bedreigingslandschap, aanvalsvectoren, beveiligingsschendingen en meer.

Wat is het bedreigingslandschap?

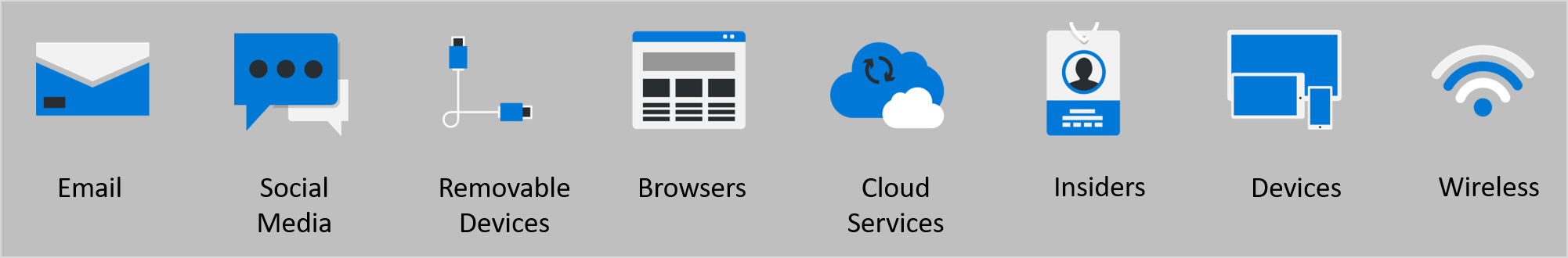

Of een organisatie nu groot of klein is, het volledige digitale landschap waarmee deze communiceert, vertegenwoordigt een toegangspunt voor een cyberaanval. Dit kan het volgende omvatten:

- E-mailaccounts

- Sociale media-accounts

- Mobiele apparaten

- De technologie-infrastructuur van de organisatie

- Cloudservices

- Personen

Gezamenlijk worden deze het bedreigingslandschap genoemd. U ziet dat het bedreigingslandschap meer kan omvatten dan alleen computers en mobiele telefoons. Het kan alle elementen bevatten die eigendom zijn van of worden beheerd door een organisatie, of sommige elementen die niet zijn. Zoals u hierna leert, zullen criminelen elk middel gebruiken om een aanval te monteren en uit te voeren.

Wat zijn aanvalsvectoren?

Een aanvalsvector is een toegangspunt of route voor een aanvaller om toegang te krijgen tot een systeem.

E-mail is misschien wel de meest voorkomende aanvalsvector. Cybercriminelen sturen schijnbaar legitieme e-mails die ertoe leiden dat gebruikers actie ondernemen. Dit kan bijvoorbeeld het downloaden van een bestand zijn of het selecteren van een koppeling waarmee het apparaat wordt aangetast. Een andere veelvoorkomende aanvalsvector is via draadloze netwerken. Slechte actoren maken vaak gebruik van onbeveiligde draadloze netwerken op luchthavens of cafés, op zoek naar beveiligingsproblemen op de apparaten van gebruikers die toegang hebben tot het draadloze netwerk. Het bewaken van sociale media-accounts of zelfs het openen van apparaten die onbeveiligd blijven, zijn andere veelgebruikte routes voor cyberaanvallen. U moet echter weten dat aanvallers hiervan niet hoeven te vertrouwen. Ze kunnen verschillende minder voor de hand liggende aanvalsvectoren gebruiken. Hieronder volgen een aantal voorbeelden:

- Verwisselbare media. Een aanvaller kan media zoals USB-stations, slimme kabels, opslagkaarten en meer gebruiken om inbreuk te maken op een apparaat. Aanvallers kunnen bijvoorbeeld schadelijke code laden in USB-apparaten die vervolgens worden verstrekt aan gebruikers als een gratis cadeau of die in openbare ruimten worden achtergelaten om te worden gevonden. Wanneer ze zijn aangesloten, wordt de schade gedaan.

- Browser. Aanvallers kunnen schadelijke websites of browserextensies gebruiken om gebruikers te laten downloaden van schadelijke software op hun apparaten of om de browserinstellingen van een gebruiker te wijzigen. Het apparaat kan vervolgens worden aangetast en biedt een ingangspunt naar het bredere systeem of netwerk.

- Cloudservices. Organisaties vertrouwen steeds meer op cloudservices voor dagelijkse bedrijfsprocessen en -processen. Aanvallers kunnen inbreuk maken op slecht beveiligde resources of services in de cloud. Een aanvaller kan bijvoorbeeld inbreuk maken op een account in een cloudservice en controle krijgen over resources of services die toegankelijk zijn voor dat account. Ze kunnen ook toegang krijgen tot een ander account met nog meer machtigingen.

- Insiders. De werknemers van een organisatie kunnen fungeren als aanvalsvector in een cyberaanval, al dan niet opzettelijk. Een werknemer kan het slachtoffer worden van een cybercrimineel die zich voordoet als persoon van autoriteit om onbevoegde toegang tot een systeem te krijgen. Dit is een vorm van social engineering-aanval. In dit scenario fungeert de werknemer als een onbedoelde aanvalsvector. In sommige gevallen kan een werknemer met geautoriseerde toegang deze echter gebruiken om opzettelijk schade te stelen of te veroorzaken.

Wat zijn beveiligingsschendingen?

Elke aanval die ertoe leidt dat iemand onbevoegde toegang krijgt tot apparaten, services of netwerken, wordt beschouwd als een beveiligingsschending. Stel dat een beveiligingsschending vergelijkbaar is met een inbraak waarbij een indringer (aanvaller) in een gebouw (een apparaat, toepassing of netwerk) inbreekt.

Beveiligingsschendingen komen in verschillende vormen voor, waaronder de volgende:

Social engineering-aanvallen

Het is gebruikelijk om na te denken over beveiligingsschendingen als het misbruiken van een fout of beveiligingsprobleem in een technologieservice of apparaat. U kunt ook geloven dat beveiligingsschendingen alleen optreden vanwege beveiligingsproblemen in technologie. Maar dat is niet het geval. Aanvallers kunnen social engineering-aanvallen gebruiken om gebruikers te misbruiken of te manipuleren om hen onbevoegde toegang te geven tot een systeem.

In social engineering treden imitatieaanvallen op wanneer een niet-geautoriseerde gebruiker (de aanvaller) het vertrouwen van een geautoriseerde gebruiker wil verkrijgen door zich voor te stellen als een persoon van autoriteit om toegang te krijgen tot een systeem vanuit een aantal kwaadwillende activiteiten. Een cybercrimineel kan zich bijvoorbeeld voordoen als ondersteuningstechnicus om een gebruiker te misleiden om zijn wachtwoord te onthullen voor toegang tot de systemen van een organisatie.

Browseraanvallen

Of u nu op een desktop, laptop of telefoon bent, browsers zijn een belangrijk toegangsprogramma voor internet. Beveiligingsproblemen in een browser kunnen een aanzienlijke invloed hebben vanwege de mate waarin beveiligingsproblemen zich voordeed. Stel dat een gebruiker aan een belangrijk project werkt met een dreigende deadline. Ze willen weten hoe ze een bepaald probleem voor hun project kunnen oplossen. Ze vinden een website waarvan ze denken dat ze een oplossing zullen bieden.

De website vraagt de gebruiker om enkele wijzigingen aan te brengen in de browserinstellingen, zodat ze een invoegtoepassing kunnen installeren. De gebruiker volgt de instructies op de website. Onbekend voor hen, de browser is nu gecompromitteerd. Dit is een browsermodifier-aanval, een van de vele verschillende soorten die door cybercriminelen worden gebruikt. Een aanvaller kan nu de browser gebruiken om informatie te stelen, het gedrag van gebruikers te bewaken of een apparaat te misbruiken.

Wachtwoordaanvallen

Een wachtwoordaanval is wanneer iemand probeert verificatie te gebruiken voor een met een wachtwoord beveiligd account om onbevoegde toegang te krijgen tot een apparaat of systeem. Aanvallers gebruiken vaak software om het proces van het kraken en raden van wachtwoorden te versnellen. Stel dat een aanvaller op een of andere manier de gebruikersnaam van iemand heeft ontdekt voor zijn werkaccount.

De aanvaller probeert vervolgens een groot aantal mogelijke wachtwoordcombinaties om toegang te krijgen tot het account van de gebruiker. Het wachtwoord hoeft slechts eenmaal correct te zijn voor de aanvaller om toegang te krijgen. Dit staat bekend als een beveiligingsaanval en is een van de vele manieren waarop een cybercrimineel wachtwoordaanvallen kan gebruiken.

Wat zijn gegevensschendingen?

Een gegevenslek is wanneer een aanvaller toegang krijgt tot of controle heeft over gegevens. Met behulp van het indringervoorbeeld zou dit vergelijkbaar zijn met die persoon die toegang krijgt tot, of het stelen van essentiële documenten en informatie in het gebouw:

Wanneer een aanvaller een beveiligingsschending bereikt, willen ze zich vaak richten op gegevens, omdat deze essentiële informatie vertegenwoordigt. Slechte gegevensbeveiliging kan ertoe leiden dat een aanvaller toegang krijgt tot en beheer van gegevens. Dit kan leiden tot ernstige gevolgen voor het slachtoffer, of dat nu een persoon, organisatie of zelfs een overheid is. Dit komt doordat de gegevens van het slachtoffer op veel manieren kunnen worden misbruikt. Het kan bijvoorbeeld worden gehouden als losgeld of gebruikt om financiële of reputatieschade te veroorzaken.