De netwerkinstellingen van de virtuele machine in Azure configureren

We hebben onze aangepaste software geïnstalleerd, een FTP-server opgezet en de VM geconfigureerd om de videobestanden te ontvangen. Als we echter proberen om ons openbaar IP-adres te verbinden met FTP, komen we erachter dat het is geblokkeerd.

Voor het aanbrengen van wijzigingen aan de serverconfiguratie wordt doorgaans apparatuur in de on-premises omgeving gebruikt. In dat opzicht kunt u virtuele Azure-machines beschouwen als een uitbreiding van die omgeving. Met behulp van de Azure-portal, Azure CLI en Azure PowerShell-hulpprogramma's kunt u configuratiewijzigingen maken, netwerken beheren, verkeer toestaan of blokkeren, en meer.

U hebt de basisinformatie en beheeropties voor de virtuele machine in het deelvenster Overzicht al gezien. Laten we de netwerkconfiguratie verder verkennen.

Poorten openen in Azure-VM's

Nieuwe VM's zijn standaard vergrendeld.

Apps kunnen uitgaande aanvragen indienen, maar het enige binnenkomende verkeer dat is toegestaan, is afkomstig van het virtuele netwerk (bijvoorbeeld andere resources in hetzelfde lokale netwerk) en van de Load Balancer van Azure (testcontroles).

Er zijn twee stappen nodig om de configuratie zo aan te passen dat FTP wordt ondersteund. Wanneer u een nieuwe virtuele machine maakt, hebt u de mogelijkheid om enkele veelgebruikte poorten (RDP, HTTP, HTTPS en SSH) te openen. Als u echter andere wijzigingen in de firewall nodig hebt, moet u deze zelf aanbrengen.

Het proces hiervoor bestaat uit twee stappen:

- Maak een netwerkbeveiligingsgroep.

- Maak een inkomende regel waarmee verkeer in poort 20 en 21 voor actieve FTP-ondersteuning wordt toegestaan.

Wat is een netwerkbeveiligingsgroep?

Virtuele netwerken (VNets) vormen de basis van het Azure-netwerkmodel en bieden isolatie en beveiliging. Netwerkbeveiligingsgroepen (ook wel NSG's genoemd) zijn het belangrijkste hulpmiddel om op netwerkniveau regels voor netwerkverkeer af te dwingen en te beheren. NSG's vormen een optionele beveiligingslaag die een softwarematige firewall biedt door inkomend en uitgaand verkeer in het VNet te filteren.

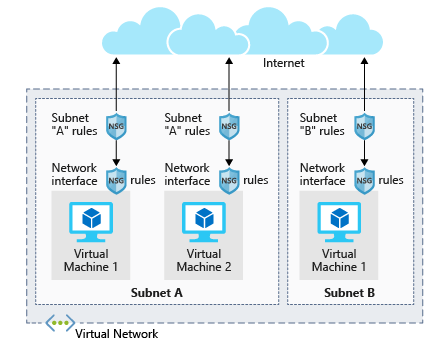

Beveiligingsgroepen kunnen worden gekoppeld aan een netwerkinterface (voor regels per host) of aan een subnet in het virtuele netwerk (voor toepassing op meerdere resources). Ook toepassing op beide niveaus is mogelijk.

Regels voor beveiligingsgroepen

NSG's gebruiken regels om verkeer via het netwerk toe te staan of te weigeren. Elke regel specificeert de bron en het doeladres (of een adresbereik), het protocol, de poort (of het poortbereik), de richting (inkomend of uitgaand), een numerieke prioriteit en of u het verkeer dat aan de regel voldoet, wilt toestaan of weigeren. In de volgende afbeelding ziet u NSG-regels die zijn toegepast op subnet- en netwerkinterfaceniveaus.

Elke beveiligingsgroep heeft een set standaardbeveiligingsregels om de standaardnetwerkregels toe te passen die in de voorgaande passage worden beschreven. U kunt deze standaardregels niet wijzigen, maar u kunt ze overschrijven.

Hoe Azure gebruikmaakt van netwerkregels

Voor inkomend verkeer behandelt Azure eerst de beveiligingsgroep die aan het subnet is gekoppeld en vervolgens de beveiligingsgroep die op de netwerkinterface is toegepast. Uitgaand verkeer wordt in omgekeerde volgorde verwerkt (eerst de netwerkinterface, daarna het subnet).

Waarschuwing

Houd er rekening mee dat beveiligingsgroepen op beide niveaus optioneel zijn. Als er geen beveiligingsgroep is toegepast, wordt door Azure al het verkeer toegestaan. Als de VIRTUELE machine een openbaar IP-adres heeft, kan dit een ernstig risico zijn, met name als het besturingssysteem geen firewall biedt.

De regels worden geëvalueerd op volgorde van prioriteit, beginnend bij de regel met de laagste prioriteit. Regels voor weigeren beëindigen de evaluatie altijd. Als bijvoorbeeld een uitgaand verzoek wordt geblokkeerd vanwege een netwerkinterfaceregel, worden regels die van toepassing zijn op het subnet, niet verwerkt. Om ervoor te zorgen dat verkeer alleen wordt doorgelaten via de beveiligingsgroep, moet het alle toegepaste groepen passeren.

De laatste regel is altijd een regel voor alles weigeren. Dit is een standaardregel, met een prioriteit van 65500, voor zowel inkomend als uitgaand verkeer die aan elke beveiligingsgroep wordt toegevoegd. Dit betekent dat verkeer door de beveiligingsgroep moet worden doorgegeven, u moet een regel voor toestaan hebben of dat de standaard laatste regel deze blokkeert. Meer informatie over beveiligingsregels.

Notitie

Poort 25 (voor SMTP) neemt een speciale plaats in. Afhankelijk van uw abonnementsniveau en wanneer uw account is gemaakt, kan uitgaand SMTP-verkeer worden geblokkeerd. U kunt een verzoek indienen om deze beperking op te heffen. Hier moet dan wel een zakelijke noodzaak voor bestaan.