Overige overwegingen voor beveiligingsbasislijn

Volg nog enkele beveiligingsaanbevelingen om algemene beveiligings- en operationele controles in te stellen voor uw Azure-abonnement.

Meer aanbevelingen voor beveiliging

In de volgende secties worden aanvullende aanbevelingen beschreven die zich in CIS Microsoft Azure Foundations Security Benchmark v. 3.0.0 bevinden. Inbegrepen bij elke aanbeveling zijn de basisstappen die u in Azure Portal moet uitvoeren. Voer deze stappen uit voor uw eigen abonnement en gebruik uw eigen resources om elke beveiligingsaanaanveling te valideren. Houd er rekening mee dat opties op Niveau 2 mogelijk beperkingen tot gevolg kunnen hebben voor bepaalde functies of activiteiten. Het is dan ook belangrijk dat u zorgvuldig te werk gaat bij het bepalen van de beveiligingsopties die u wilt afdwingen.

Een vervaldatum instellen voor alle sleutels in Azure Key Vault - Niveau 1

Naast de sleutel kunnen de volgende kenmerken worden opgegeven voor een sleutel in Azure Key Vault. In een JSON-aanvraag zijn het trefwoord en accolades { } van een kenmerk vereist, zelfs als er geen kenmerk is opgegeven. Voor het optionele IntDate kenmerk is foreverde standaardwaarde bijvoorbeeld . Het exp kenmerk (verlooptijd) identificeert de verlooptijd op of waarna de sleutel niet mag worden gebruikt voor een cryptografische bewerking, met uitzondering van bepaalde bewerkingstypen onder specifieke voorwaarden. Voor het verwerken van het exp kenmerk is vereist dat de huidige datum en tijd vóór de vervaldatum en -tijd liggen die zijn ingesteld in de exp waarde.

U wordt aangeraden uw sleutels in uw sleutelkluis te roteren en een expliciete verlooptijd voor elke sleutel in te stellen. Dit proces zorgt ervoor dat sleutels niet meer kunnen worden gebruikt dan de toegewezen levensduur. Key Vault slaat geheimen op als reeksen van 8-bits bytes met de naam octetten, met een maximale grootte van 25 kB voor elke sleutel. Voor zeer gevoelige gegevens moeten clients rekening houden met meer beveiligingslagen voor gegevens. Een voorbeeld hiervan is het versleutelen van gegevens met behulp van een afzonderlijke beveiligingssleutel vóór opslag in Key Vault. Voer de volgende stappen uit voor alle sleutels in al uw sleutelkluizen.

Meld u aan bij het Azure-portaal. Zoek en selecteer Sleutelkluizen.

Selecteer een sleutelkluis.

Selecteer Sleutels in het linkermenu onder Objecten.

Zorg ervoor dat in het deelvenster Sleutels voor de sleutelkluis de vervaldatum is ingesteld voor elke sleutel in de kluis.

Als u instellingen wijzigt, selecteert u Opslaan in de menubalk.

Een vervaldatum instellen voor alle geheimen in Azure Key Vault - Niveau 1

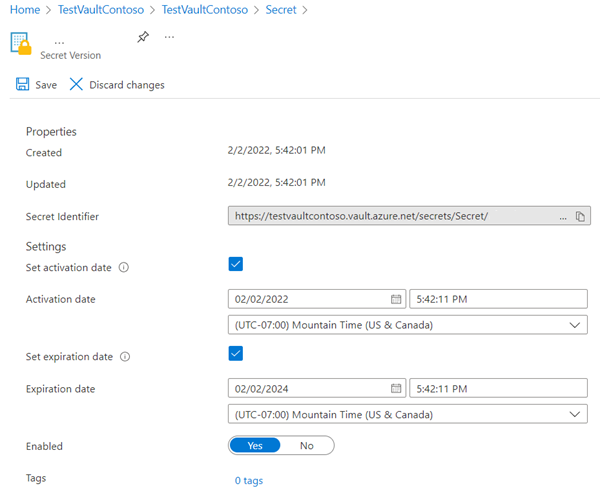

Het is belangrijk dat u tokens, wachtwoorden, certificaten, API-sleutels en andere geheimen veilig opslaat en de toegang tot deze items strikt beheert. Zorg ervoor dat een verlooptijd is ingesteld voor alle geheimen in Azure Key Vault. Voer de volgende stappen uit voor alle geheimen in al uw sleutelkluizen.

Meld u aan bij het Azure-portaal. Zoek en selecteer Sleutelkluizen.

Selecteer Geheimen in het linkermenu onder Objecten.

Controleer in het deelvenster Geheimen voor de sleutelkluis of voor elk geheim in de kluis de vervaldatum is ingesteld.

In de volgende schermopname ziet u hoe u een vervaldatum instelt voor een wachtwoord:

Als u instellingen wijzigt, selecteert u Opslaan in de menubalk.

Resourcevergrendelingen instellen voor essentiële Azure-resources - Niveau 2

Als beheerder moet u mogelijk een abonnement, resourcegroep of resource vergrendelen om te voorkomen dat andere gebruikers per ongeluk een kritieke resource verwijderen of wijzigen. In Azure Portal zijn de vergrendelingsniveaus alleen-lezen en Verwijderen. In tegenstelling tot op rollen gebaseerd toegangsbeheer gebruikt u beheervergrendelingen om een beperking toe te passen op alle gebruikers en rollen. Azure Resource Manager-vergrendelingen zijn alleen van toepassing op bewerkingen die plaatsvinden in het beheervlak, die bestaan uit bewerkingen die worden verzonden naar https://management.azure.com. De vergrendelingen hebben geen invloed op hoe resources hun eigen functies uitvoeren. Resourcewijzigingen worden beperkt, maar resourcebewerkingen worden niet beperkt.

Tip

Een vergrendeling op een exemplaar van Azure SQL Database voorkomt bijvoorbeeld Read-only dat u de database verwijdert of wijzigt. U kunt echter wel gegevens in de database maken, bijwerken of verwijderen. Gegevenstransacties zijn toegestaan omdat deze bewerkingen niet naar https://management.azure.com worden verzonden.

Voer de volgende stappen uit voor alle bedrijfskritieke resources in uw Azure-abonnement.

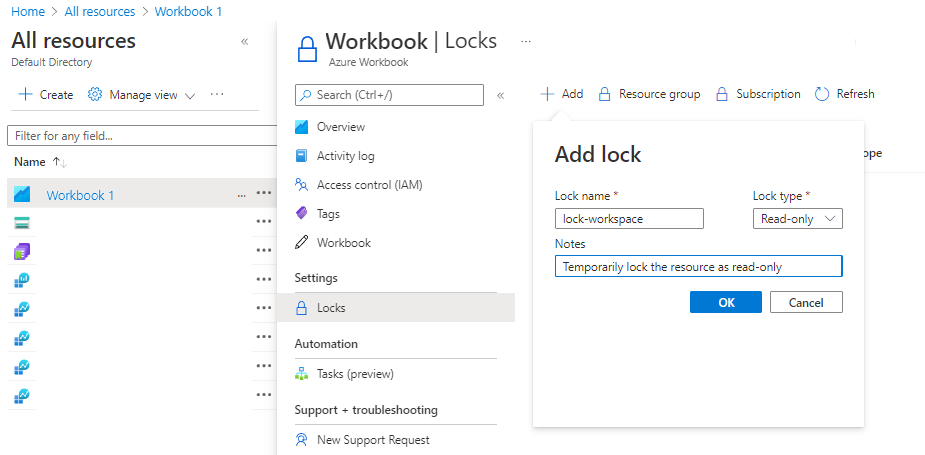

Meld u aan bij het Azure-portaal. Zoek en selecteer Alle resources.

Selecteer een resource, resourcegroep of abonnement dat u wilt vergrendelen.

Selecteer Vergrendelingen in het menu onder Instellingen.

Selecteer Toevoegen in het deelvenster Vergrendelingen in de menubalk.

Voer in het deelvenster Vergrendeling toevoegen een naam in voor de vergrendeling en selecteer een vergrendelingsniveau. U kunt desgewenst ook notities toevoegen waarin de vergrendeling wordt beschreven.

Selecteer OK.