Een basislijn voor logboekregistratie en controle maken

Logboekregistratie en bewaking zijn essentiële vereisten wanneer u beveiligingsrisico's probeert te identificeren, detecteren en beperken. Een correct logboekregistratiebeleid kan ervoor zorgen dat u kunt bepalen wanneer er een beveiligingsschending is opgetreden. Het beleid kan ook identificeren wie verantwoordelijk is. Azure-activiteitenlogboeken bieden gegevens over externe toegang tot een resource en ze bieden diagnostische logboeken, zodat u informatie hebt over de werking van een specifieke resource.

Notitie

Een Azure-activiteitenlogboek is een abonnementslogboek dat inzicht biedt in gebeurtenissen op abonnementsniveau die zijn opgetreden in Azure. Met behulp van het activiteitenlogboek kunt u bepalen wat, wie en wanneer voor schrijfbewerkingen die zijn opgetreden op de resources in uw abonnement.

Aanbevelingen voor beleid voor logboekregistratie

In de volgende secties worden de aanbevelingen voor beveiliging in CIS Microsoft Azure Foundations Security Benchmark v. 3.0.0 beschreven om logboekregistratie- en bewakingsbeleidsregels in te stellen voor uw Azure-abonnementen. Inbegrepen bij elke aanbeveling zijn de basisstappen die u in Azure Portal moet uitvoeren. Voer deze stappen uit voor uw eigen abonnement en gebruik uw eigen resources om elke beveiligingsaanaanveling te valideren. Houd er rekening mee dat opties op Niveau 2 mogelijk beperkingen tot gevolg kunnen hebben voor bepaalde functies of activiteiten. Het is dan ook belangrijk dat u zorgvuldig te werk gaat bij het bepalen van de beveiligingsopties die u wilt afdwingen.

Zorg ervoor dat er een diagnostische instelling bestaat - Niveau 1

Het Azure-activiteitenlogboek biedt inzicht in gebeurtenissen op abonnementsniveau die zijn opgetreden in Azure. Dit logboek bevat een reeks gegevens, van operationele gegevens van Azure Resource Manager tot updates over Azure Service Health-gebeurtenissen. Het activiteitenlogboek werd eerder een auditlogboek of een operationeel logboek genoemd. De categorie Beheer rapporteert controlevlakgebeurtenissen voor uw abonnementen.

Elk Azure-abonnement heeft één activiteitenlogboek. Het logboek bevat gegevens over resourcebewerkingen die afkomstig zijn van buiten Azure.

Diagnostische logboeken worden verzonden door een resource. Diagnostische logboeken bieden informatie over de werking van de resource. U moet voor elke resource diagnostische instellingen inschakelen.

Meld u aan bij het Azure-portaal. Zoek en selecteer Monitor.

Selecteer het activiteitenlogboek in het linkermenu.

Selecteer Activiteitenlogboeken exporteren in de menubalk van het activiteitenlogboek.

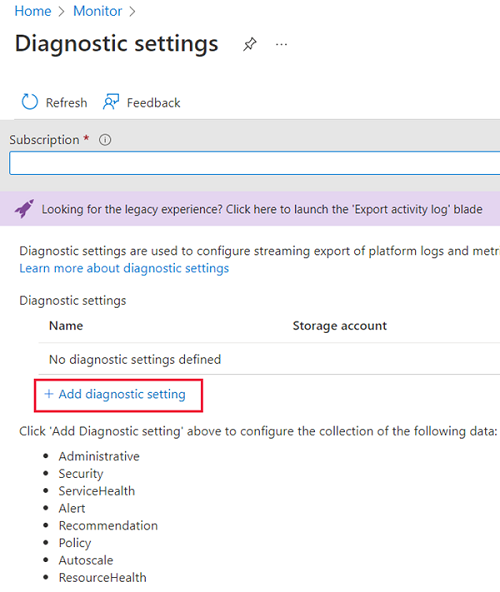

Als er geen instellingen worden weergegeven, selecteert u uw abonnement en selecteert u diagnostische instelling toevoegen.

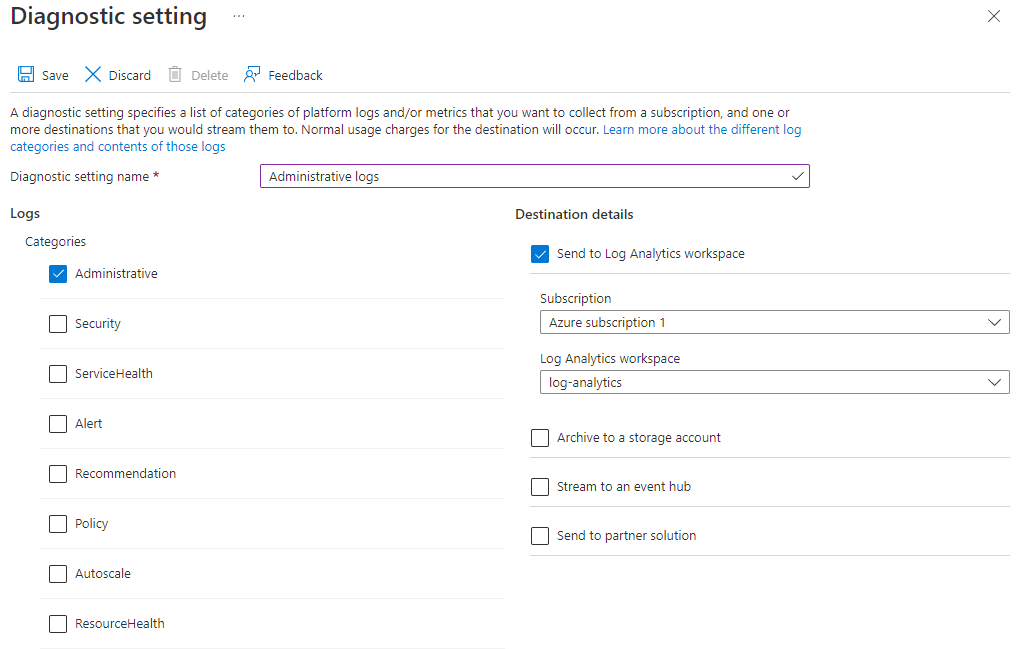

Voer een naam in voor uw diagnostische instelling en selecteer vervolgens logboekcategorieën en doelgegevens.

Selecteer Opslaan in de menubalk.

Hier volgt een voorbeeld van het maken van een diagnostische instelling:

Een waarschuwing voor een activiteitenlogboek maken voor het maken van een beleidstoewijzing - Niveau 1

Als u beleidsregels bewaakt die zijn gemaakt, kunt u zien welke gebruikers beleidsregels kunnen maken. De informatie kan u helpen bij het detecteren van een schending of onjuiste configuratie van uw Azure-resources of -abonnement.

Meld u aan bij het Azure-portaal. Zoek en selecteer Monitor.

Selecteer Waarschuwingen in het linkermenu.

Selecteer in de menubalk Waarschuwingen de vervolgkeuzelijst Maken en selecteer vervolgens waarschuwingsregel.

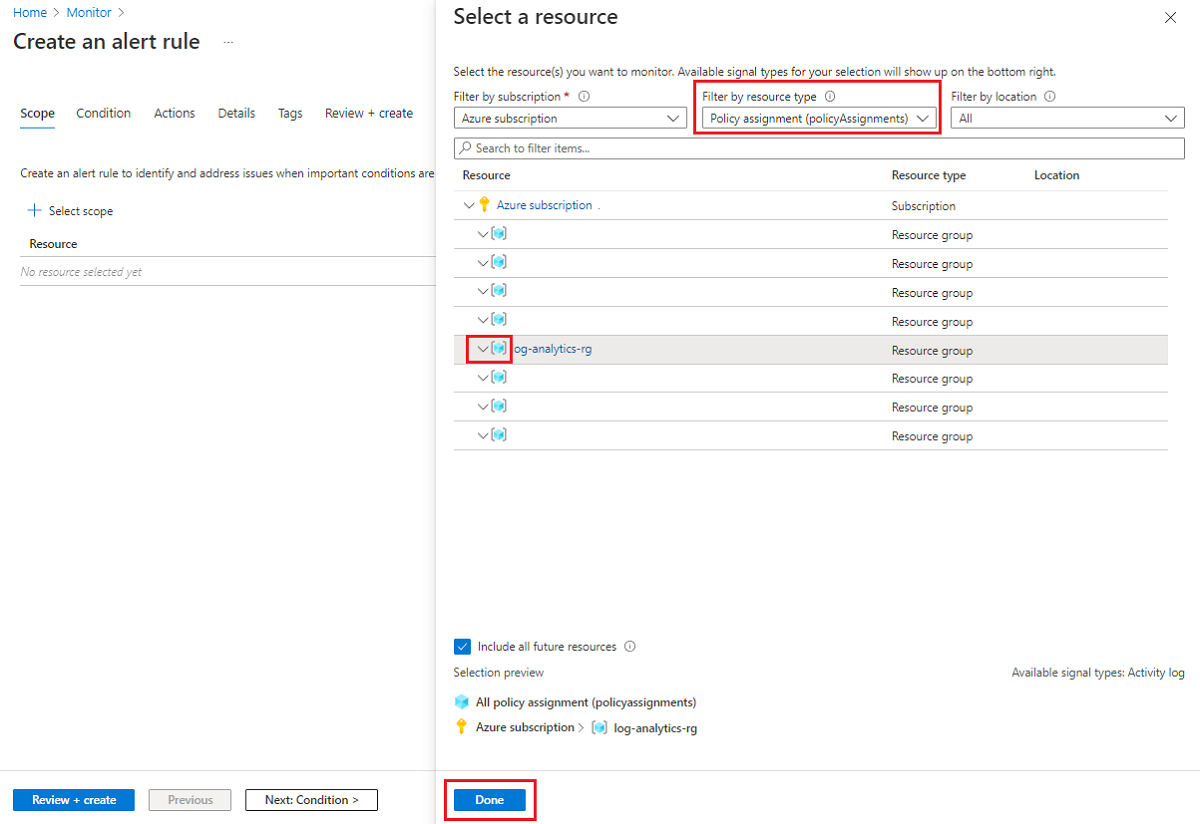

Selecteer het bereik selecteren in het deelvenster Een waarschuwingsregel maken.

Selecteer in het deelvenster Een resource selecteren in de vervolgkeuzelijst Filteren op resourcetype de optie Beleidstoewijzing (policyAssignments).

Selecteer een resource die u wilt bewaken.

Selecteer Gereed.

Als u het maken van de waarschuwing wilt voltooien, voert u de stappen uit die worden beschreven in Een waarschuwingsregel maken vanuit het deelvenster Waarschuwingen van Azure Monitor.

Een waarschuwing voor activiteitenlogboek maken voor het maken, bijwerken of verwijderen van een netwerkbeveiligingsgroep - niveau 1

Standaard worden er geen bewakingswaarschuwingen gemaakt wanneer NSG's worden gemaakt, bijgewerkt of verwijderd. Als u een beveiligingsgroep wijzigt of verwijdert, kunnen interne resources worden geopend vanuit onjuiste bronnen of voor onverwacht uitgaand netwerkverkeer.

Meld u aan bij het Azure-portaal. Zoek en selecteer Monitor.

Selecteer Waarschuwingen in het linkermenu.

Selecteer in de menubalk Waarschuwingen de vervolgkeuzelijst Maken en selecteer vervolgens waarschuwingsregel.

Selecteer het bereik selecteren in het deelvenster Een waarschuwingsregel maken.

Selecteer in het deelvenster Een resource selecteren in de vervolgkeuzelijst Filteren op resourcetype de optie Netwerkbeveiligingsgroepen.

Selecteer Gereed.

Als u het maken van de waarschuwing wilt voltooien, voert u de stappen uit die worden beschreven in Een waarschuwingsregel maken vanuit het deelvenster Waarschuwingen van Azure Monitor.

Een waarschuwing voor activiteitenlogboek maken voor het maken of bijwerken van een SQL Server-firewallregel - Niveau 1

Bewaking voor gebeurtenissen die een SQL Server-firewallregel maken of bijwerken, biedt inzicht in wijzigingen in de netwerktoegang. Dit kan de tijd verminderen die nodig is om verdachte activiteiten te detecteren.

Meld u aan bij het Azure-portaal. Zoek en selecteer Monitor.

Selecteer Waarschuwingen in het linkermenu.

Selecteer in de menubalk Waarschuwingen de vervolgkeuzelijst Maken en selecteer vervolgens waarschuwingsregel.

Selecteer bereik selecteren in het deelvenster Waarschuwingsregel maken.

Selecteer sql-servers in het deelvenster Een resource selecteren in de vervolgkeuzelijst Filteren op resourcetype.

Selecteer Gereed.

Als u het maken van de waarschuwing wilt voltooien, voert u de stappen uit die worden beschreven in Een waarschuwingsregel maken vanuit het deelvenster Waarschuwingen van Azure Monitor.