Een basislijn maken voor Azure SQL Database

Azure SQL Database is een relationele databasefamilie in de cloud die ondersteuning biedt voor veel van dezelfde functies die worden aangeboden in Microsoft SQL Server. Azure SQL Database biedt een eenvoudige overgang van een on-premises database naar een clouddatabase met ingebouwde diagnostische gegevens, redundantie, beveiliging en schaalbaarheid.

Aanbevelingen voor Azure SQL Database-beveiliging

In de volgende secties worden de aanbevelingen van Azure SQL Database beschreven die zich in CIS Microsoft Azure Foundations Security Benchmark v. 3.0.0 bevinden. Inbegrepen bij elke aanbeveling zijn de basisstappen die u in Azure Portal moet uitvoeren. Voer deze stappen uit voor uw eigen abonnement en gebruik uw eigen resources om elke beveiligingsaanaanveling te valideren.

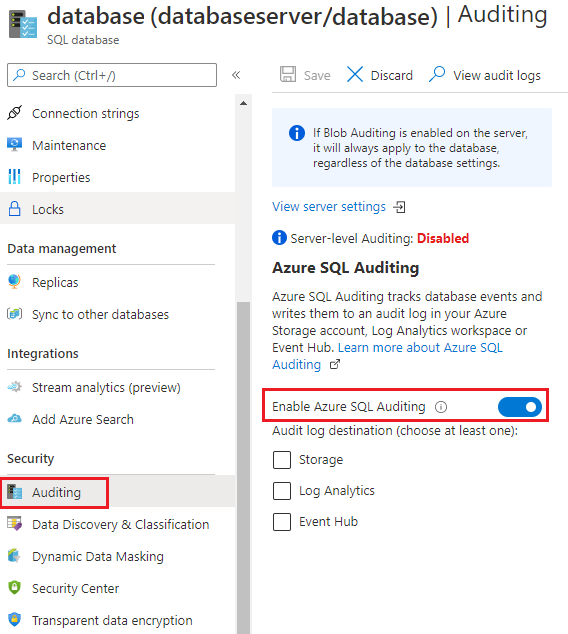

Controle inschakelen - Niveau 1

Controle voor Azure SQL Database en Azure Synapse Analytics houdt databasegebeurtenissen bij en schrijft ze naar een auditlogboek in uw Azure-opslagaccount, Azure Log Analytics-werkruimte of in Azure Event Hubs. De controlefunctie biedt ook deze mogelijkheden:

- Helpt u naleving van regelgeving te handhaven, databaseactiviteit te begrijpen en inzicht te krijgen in verschillen en afwijkingen die u kunnen waarschuwen voor zakelijke problemen of vermoedelijke schendingen van de beveiliging.

- Mogelijk maken en faciliteren van nalevingsstandaarden, hoewel dit geen garantie biedt voor naleving.

Als u controle wilt inschakelen, voert u de volgende stappen uit voor elke database in uw Azure-abonnement.

Meld u aan bij het Azure-portaal. Zoek en selecteer SQL-databases.

Selecteer Controle in het linkermenu onder Beveiliging.

Schakel in het deelvenster Controle Azure SQL-controle in en selecteer ten minste één controlelogboekbestemming.

Als u instellingen wijzigt, selecteert u Opslaan in de menubalk.

Zie Controle voor Azure SQL Database en Azure Synapse Analytics voor meer informatie over controle.

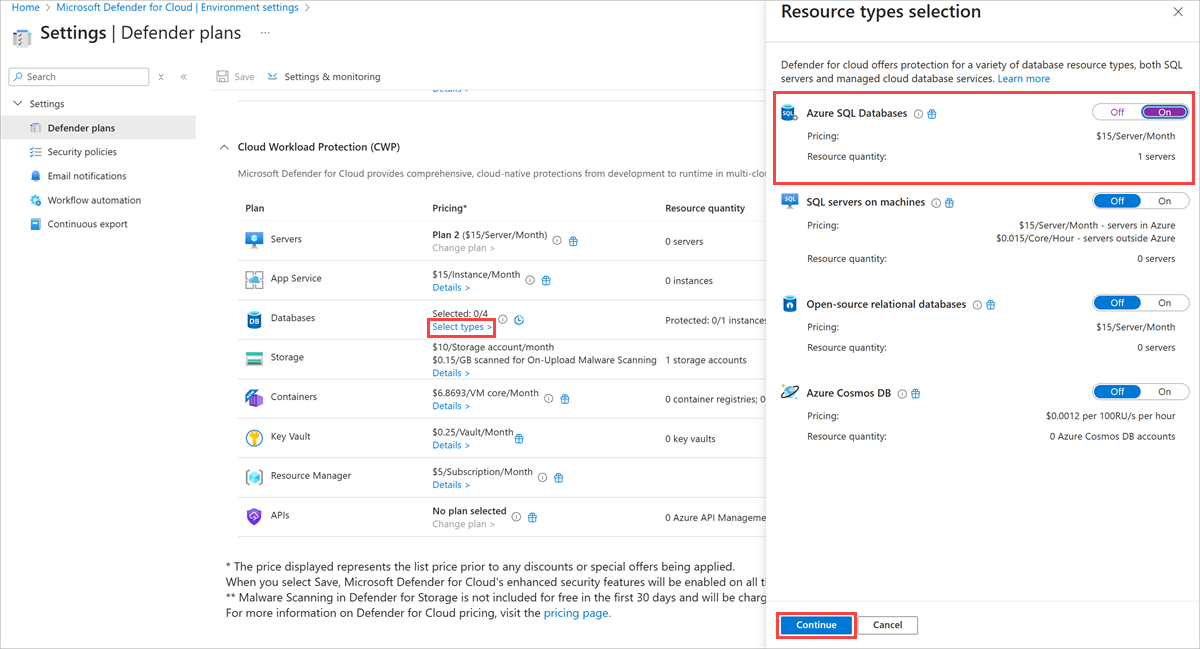

SQL-beveiliging inschakelen in Microsoft Defender voor Cloud - Niveau 1

Microsoft Defender voor Cloud detecteert afwijkende activiteiten die duiden op ongebruikelijke en mogelijk schadelijke pogingen om toegang te krijgen tot of misbruik te maken van databases. Defender voor Cloud kan het volgende identificeren:

- Mogelijke SQL-injectie.

- Toegang vanaf een ongebruikelijke locatie of datacenter.

- Toegang vanaf een onbekende principal of vanuit een mogelijk schadelijke toepassing.

- Brute-force SQL-referenties.

U kunt SQL-bedreigingen openen en beheren in het menu Defender voor Cloud.

Meld u aan bij het Azure-portaal. Zoek en selecteer Microsoft Defender voor Cloud.

Selecteer omgevingsinstellingen in het linkermenu onder Beheer.

Selecteer uw abonnement.

Selecteer in het deelvenster Defender-plannen typen selecteren in de rij Databases en stel Vervolgens Azure SQL Databases in op Aan.

Selecteer Doorgaan.

Ga terug naar Azure Home. Zoek en selecteer SQL-databases en selecteer vervolgens de database die u wilt weergeven.

Selecteer voor elk database-exemplaar in het linkermenu onder Beveiliging Microsoft Defender voor Cloud. Bekijk beveiligingsaanvelingen, waarschuwingen en bevindingen voor evaluatie van beveiligingsproblemen voor uw SQL Database-exemplaar.

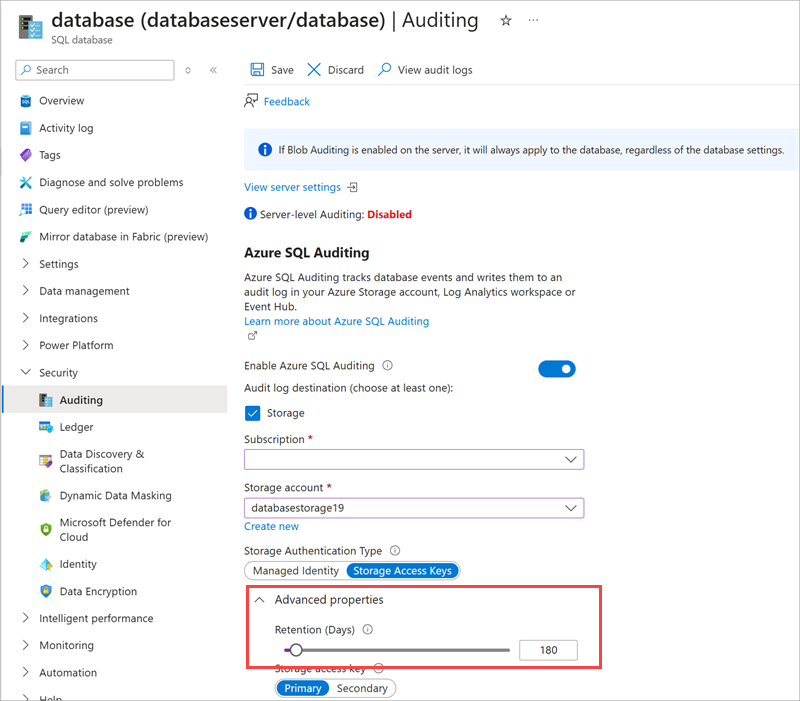

De bewaarperiode voor auditlogboeken instellen op meer dan 90 dagen - Niveau 1

Auditlogboeken moeten worden bewaard voor beveiliging en detectie en om te voldoen aan wettelijke en wettelijke nalevingsvereisten. Voer de volgende stappen uit voor elk Azure SQL Database-exemplaar in uw Azure-abonnement.

Meld u aan bij het Azure-portaal. Zoek en selecteer SQL-databases en selecteer vervolgens een database.

Selecteer Controle in het linkermenu onder Beveiliging.

Selecteer de bestemming van het auditlogboek en vouw vervolgens Geavanceerde eigenschappen uit.

Zorg ervoor dat retentie (dagen) groter is dan 90 dagen.

Als u instellingen wijzigt, selecteert u Opslaan in de menubalk.