Oefening: Uw Front Door- en WAF-beleid testen

De laatste stap is het testen van de Front Door-omgeving en controleren of routeringsregels correct zijn geconfigureerd om webverkeer te leiden. We willen ook de beschikbaarheid van de oorspronkelijke webservers testen en als de inhoud in de cache nog steeds toegankelijk is wanneer servers offline zijn.

Verkeersdistributie testen voor web-app voor voertuigregistratie

Voer in Cloud Shell de volgende opdracht uit om de URL voor uw Front Door-eindpunt te genereren.

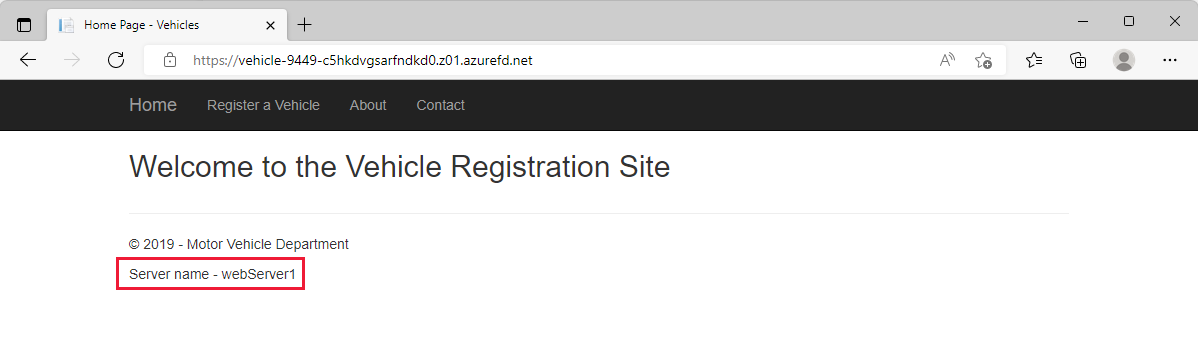

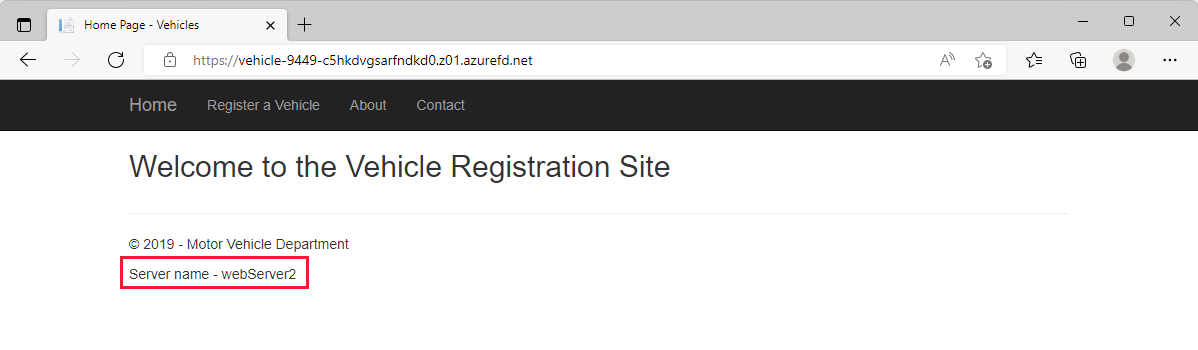

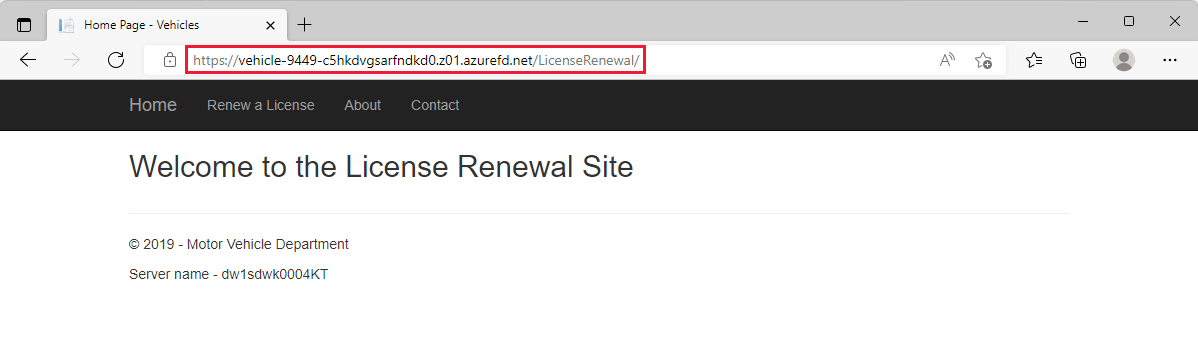

echo https://$(az afd endpoint show \ --profile-name vehicleFrontDoor \ --endpoint-name $endpoint \ --resource-group $RG \ --query hostName \ --output tsv)Navigeer in een webbrowser naar de website op de URL die in de vorige opdracht is geretourneerd. Deze URL is het adres van het eindpunt dat u hebt gemaakt in het Front Door-profiel. Controleer of de startpagina voor de web-app voor voertuigregistratie wordt weergegeven. U ziet dat de naam van de webserver wordt weergegeven op de pagina om u te laten weten welk exemplaar uw aanvraag dient.

Vernieuw de browser door een paar keer op F5 op het toetsenbord te drukken. U ziet dat de servernaam heen en weer verandert tussen webServer1 en webServer2. Beide webservers bevinden zich in dezelfde regio en hebben een vergelijkbare latentie. Beide servers hebben dus gelijke kansen om uw aanvragen te verwerken.

Routering testen

Nu gaan we de routering van de routeconfiguratie naar elke website testen. U hebt een route geconfigureerd die overeenkomt /VehicleRegistration/ met het /VehicleRegistration/* privé-eindpunt voor de webservers. Voor aanvragen die overeenkomen /LicenseRenewal/ en /LicenseRenewal/* u ze hebt doorgestuurd naar de App Service. In dit lab is communicatie tussen uw Azure Front Door en de oorspronkelijke resources privé omdat u de Private Link-service gebruikt om verbinding te maken.

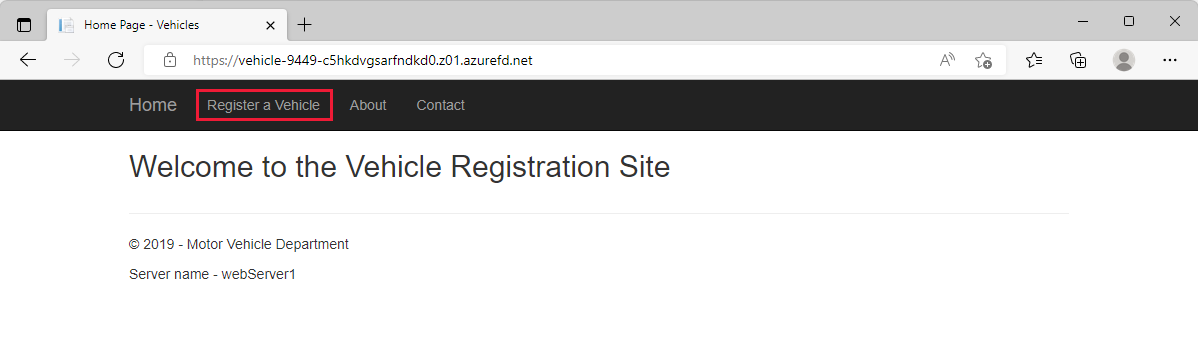

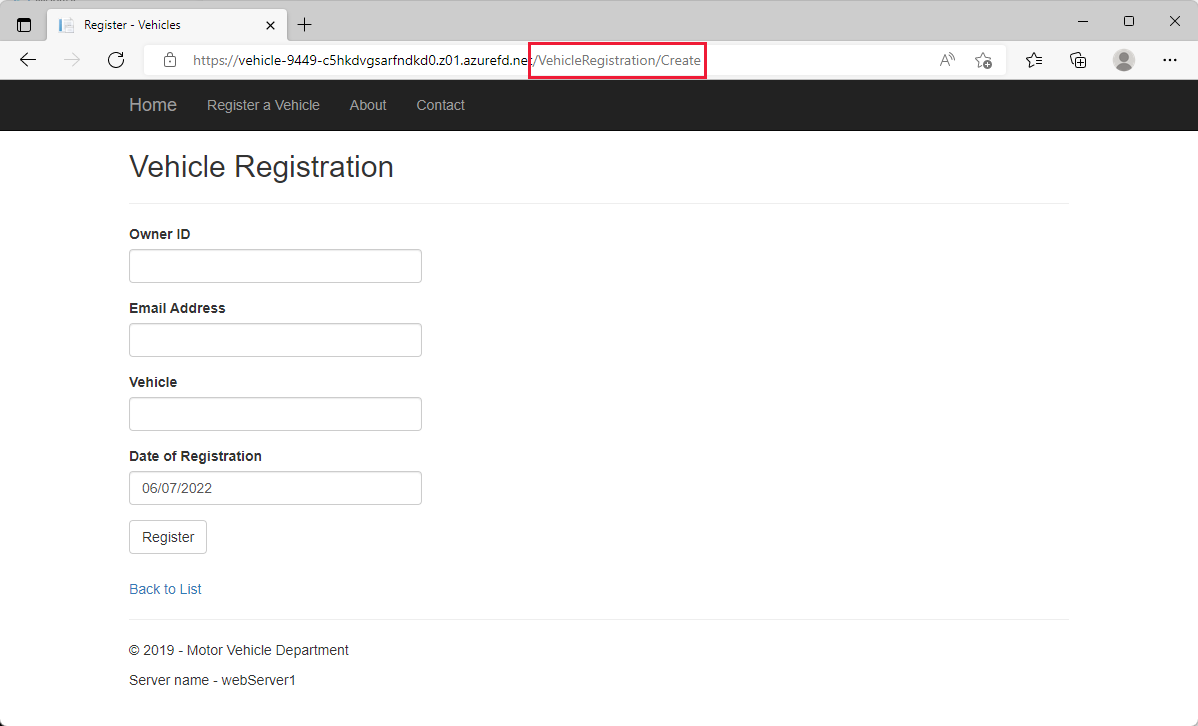

Als u de routering naar andere pagina's voor de website voertuigregistratie wilt testen, selecteert u Een voertuig registreren.

U ziet dat de URL is gewijzigd in het pad

/VehicleRegistration/Create. Omdat we een patroon hebben om mee te matchen/VehicleRegistration/*, komt het jokerteken erna/overeen en wordt het doorgestuurd naar de webservers die als host fungeren voor de website voertuigregistratie.

Nu gaan we de routering testen naar de website voor het verlengen van licenties. Wijzig het pad van

/VehicleRegistration/Createin/LicenseRenewal/. Dit pad routeert naar de oorsprong van de App Service.

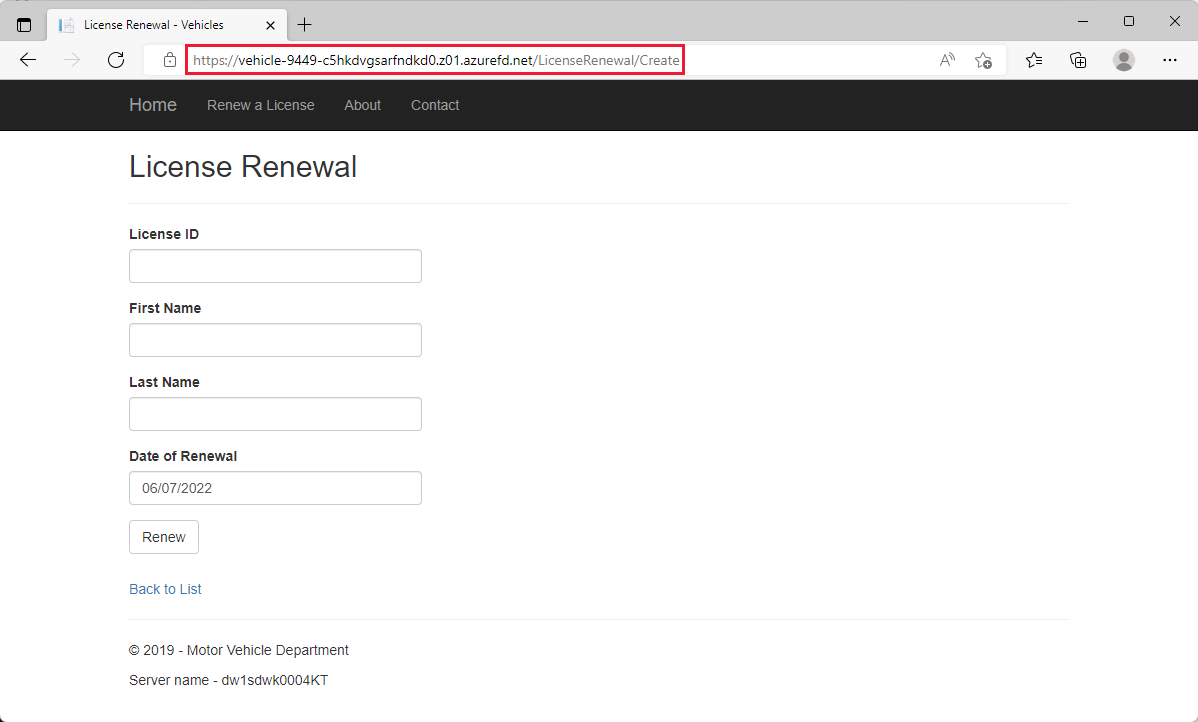

Selecteer Een licentie verlengen om het pad te wijzigen in

/LicenseRenewal/Create. Net als bij de route voor voertuigregistratie is er een patroon dat/LicenseRenewal/*overeenkomt met een jokerteken om alles erna/te vinden en dat verkeer naar de App Service te leiden.

Met deze configuratie kunt u uw gebruikers doorsturen naar beide websites via de Front Door. U kunt een aangepast domein instellen dat eenvoudig kan worden onthouden en gebruikers naar de juiste pagina kunnen leiden voor hun behoeften. Met Front Door kunt u uitbreiden om meerdere websites te hosten, caching inschakelen om de prestaties van statische resources te verbeteren en een zeer schaalbare en beschikbare webtoepassing te leveren.

Beveiligingsbeleid testen

Download en installeer Go voor Windows. Gebruik alle standaardinstellingen tijdens de installatie. U hebt Go nodig om de GoTestWAF-toepassing uit te voeren.

Download en installeer Git voor Windows. Gebruik alle standaardinstellingen tijdens de installatie. U hebt Git nodig om de gotestwaf-opslagplaats te klonen naar uw lokale computer.

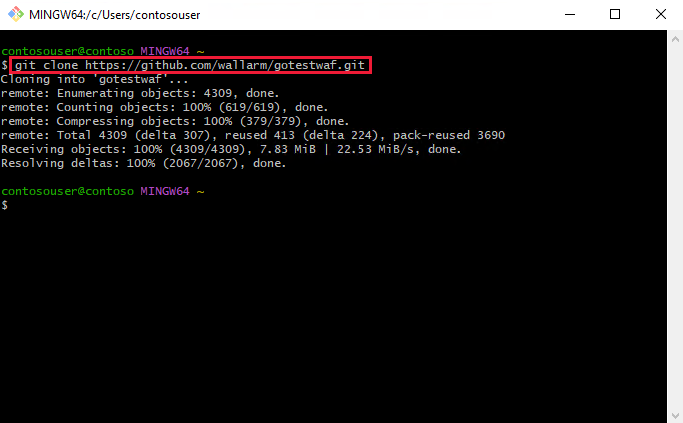

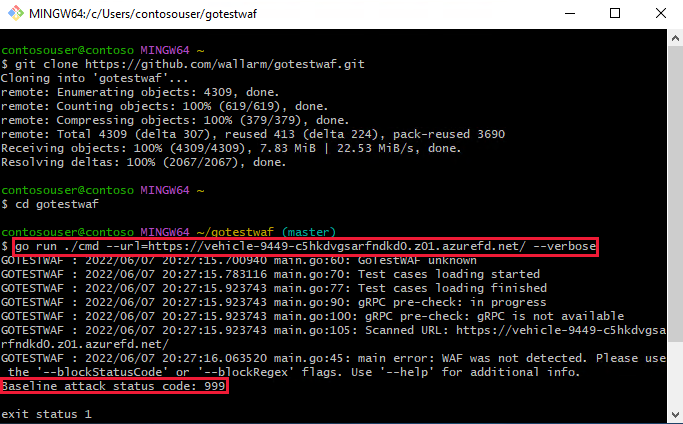

Nadat u Go en Git voor Windows hebt geïnstalleerd, opent u Git Bash en voert u de uitvoering uit

git clone https://github.com/wallarm/gotestwaf.gitom de GoTestWAF-bestanden naar uw lokale computer te downloaden.

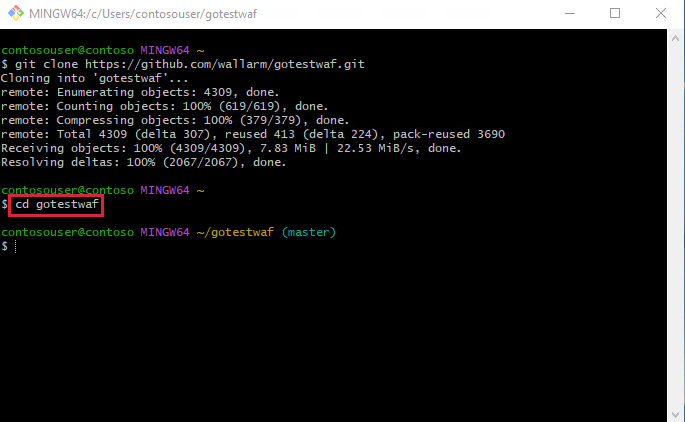

Wijzig de map in de gotestwaf-map met

cd gotestwafde opdracht.

Voer nu de volgende opdracht uit om te testen of het beveiligingsbeleid werkt. Vervang EVALUATE_SECURITY_SOLUTION_URL<> door de URL van het eindpunt aan het begin van deze les.

go run ./cmd --url=<EVALUATED_SECURITY_SOLUTION_URL> --verboseAls u de WAF-beleidsinstellingen correct hebt geconfigureerd, ziet u een

Baseline attack status code: 999in de uitvoer. Deze antwoordstatuscode is dezelfde die u hebt geconfigureerd als WAF een aanvraag blokkeert.

U hebt nu een volledig functionele webtoepassing voor motorvoertuigen die wordt beveiligd door een WAF-beleid (Web Application Firewall).