Oefening: Front Door maken en configureren

Front Door luistert op een eindpunt en verbindt binnenkomende aanvragen met een route. Vervolgens worden deze aanvragen doorgestuurd naar de beste beschikbare oorsprong. De routeringsconfiguratie die u definieert, bepaalt hoe Front Door een aanvraag verwerkt aan de rand voordat deze wordt doorgestuurd naar de oorsprong.

Informatie die aan de rand wordt verwerkt, omvat:

- Protocollen die door de route worden geaccepteerd.

- Te matchen paden

- Verkeer omleiden naar HTTPS.

- Bepalen van de oorsprongsgroep die de aanvraag dient.

- Het protocol instellen dat wordt gebruikt om de aanvraag door te sturen.

- Gebruik de cache als deze is ingeschakeld.

- Regelsets gebruiken om een aanvraag verder te verwerken voordat ze naar de oorsprong worden doorgestuurd.

In het systeem van de afdeling motorvoertuigen moet u Front Door configureren voor toegang tot de webservers die als host fungeren voor de toepassing voertuigregistratie privé met behulp van Private Link. U moet Front Door ook configureren voor toegang tot de App-service die als host fungeert voor de website voor het verlengen van licenties met behulp van Private Link. Het Azure Front Door-profiel heeft een eindpunt met twee routes, die elk zijn geconfigureerd om verkeer naar de juiste website te routeren. Ten slotte configureert u een beveiligingsbeleid met een WAF-beleid om uw webtoepassingen te beschermen tegen schadelijke aanvallen en indringers.

In deze oefening leert u hoe u een Front Door-profiel maakt, origins configureert in een origin-groep, routes instelt en een beveiligingsbeleid toepast. Vervolgens test u elke route om te controleren of Front Door elke aanvraag correct verwerkt.

Een Azure Front Door maken

In deze les maakt u een Front Door met de naam vehicleFrontDoor met de volgende configuratie:

- Twee oorsprongsgroepen. De eerste oorspronkelijke groep bevat het IP-adres van het service-eindpunt van de virtuele machines van de webservers. De tweede origin-groep bevat de App Service. U kunt ook private link-toegang tot deze origins inschakelen.

- Privé-eindpuntverbindingen goedkeuren voor de webservers en App Service.

- Maak een eindpunt in het Front Door-profiel met twee routes die zijn geconfigureerd voor het doorsturen van aanvragen naar een website voor voertuigregistratie en een website voor het verlengen van licenties.

- Een beveiligingsbeleid met een WAF-beleid om schadelijke aanvragen te blokkeren.

Maak het Azure Front Door-profiel met de volgende opdracht:

az afd profile create \ --profile-name vehicleFrontDoor \ --resource-group $RG \ --sku Premium_AzureFrontDoorMaak het eerste eindpunt in het profiel met de volgende opdracht:

endpoint="vehicle-$RANDOM" az afd endpoint create \ --endpoint-name $endpoint \ --profile-name vehicleFrontDoor \ --resource-group $RG

Origin-groepen maken en origins toevoegen

Meld u aan bij de Azure Portal om de installatie van het Front Door-profiel te voltooien. Zorg ervoor dat u hetzelfde account gebruikt waarmee u de sandbox hebt geactiveerd.

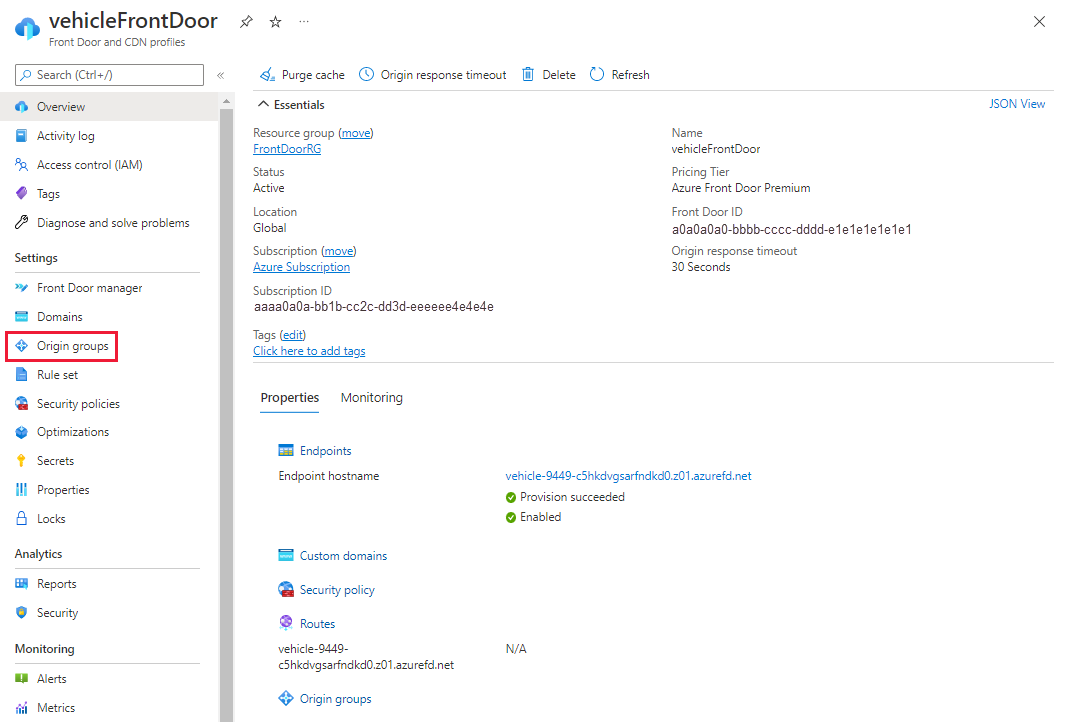

Ga naar het

vehicleFrontDoorFront Door-profiel dat u hebt gemaakt en selecteer Origin Groups onder Instellingen in het linkermenuvenster.

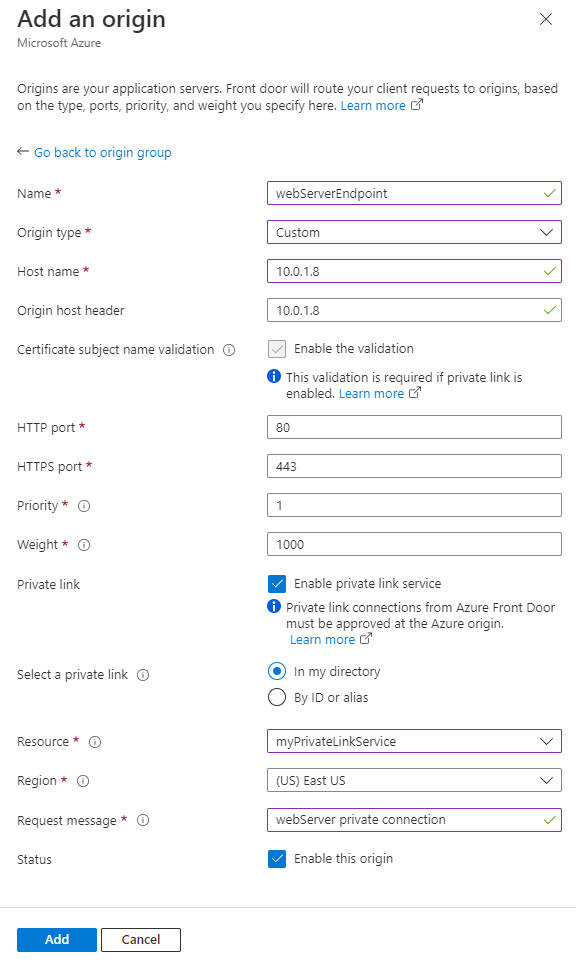

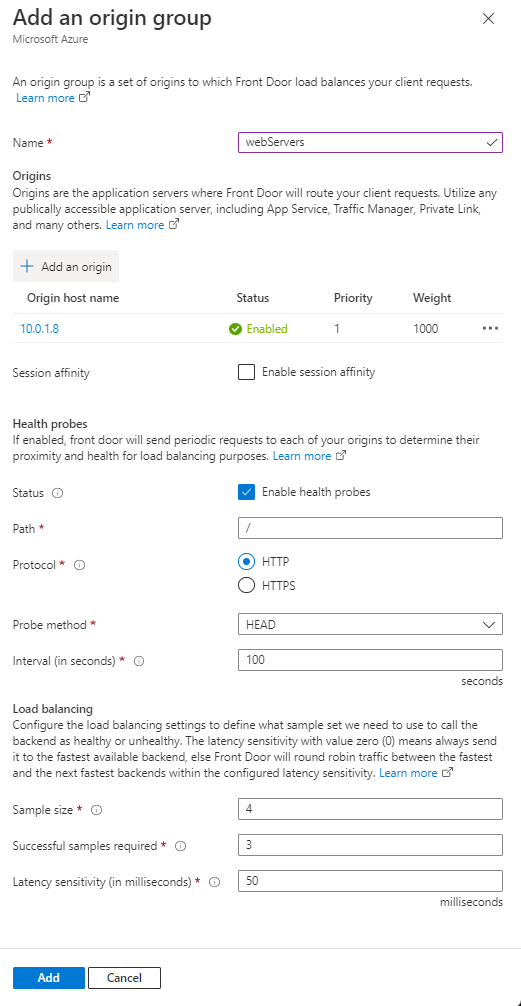

Selecteer + toevoegen om de eerste oorspronkelijke groep te maken. Voer voor de naam webServersin. Selecteer vervolgens + Een origin-toevoegen. Voer de volgende gegevens in of selecteer deze om de oorsprong van de webserver toe te voegen:

Instellingen Waarde Naam Voer webServerEndpointin. Oorsprongstype Selecteer Aangepaste. Hostnaam Voer 10.0.1.8 in Hostheader van oorsprong Dit veld is hetzelfde als de hostnaam voor dit voorbeeld. Validatie van certificaatonderwerpnaam Laat als aangevinkt. Vereist voor private link-service. HTTP-poort Laat de standaardwaarde staan. 80. HTTPS-poort Laat de standaardwaarde staan. 443. Voorrang Laat de standaardwaarde staan. 1. Gewicht Laat de standaardwaarde staan. 1000. Privékoppeling Schakel het selectievakje in voor Private Link-service inschakelen. Een privékoppeling selecteren Selecteer in mijn directory. Hulpbron Selecteer myPrivateLinkService. Regio Regio wordt geselecteerd wanneer u de resource selecteert. Bericht aanvragen Voer privéverbinding voor de webserver in. Status Schakel deze oorsprong in. Selecteer toevoegen om de oorsprong toe te voegen aan de oorspronkelijke groep. Laat de rest van de instellingen van de oorspronkelijke groep standaard staan. Selecteer vervolgens toevoegen om de oorspronkelijke groep te maken.

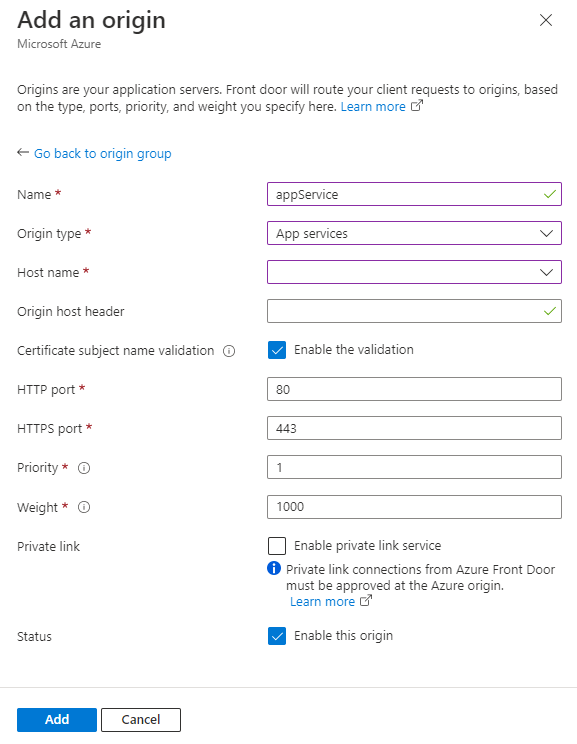

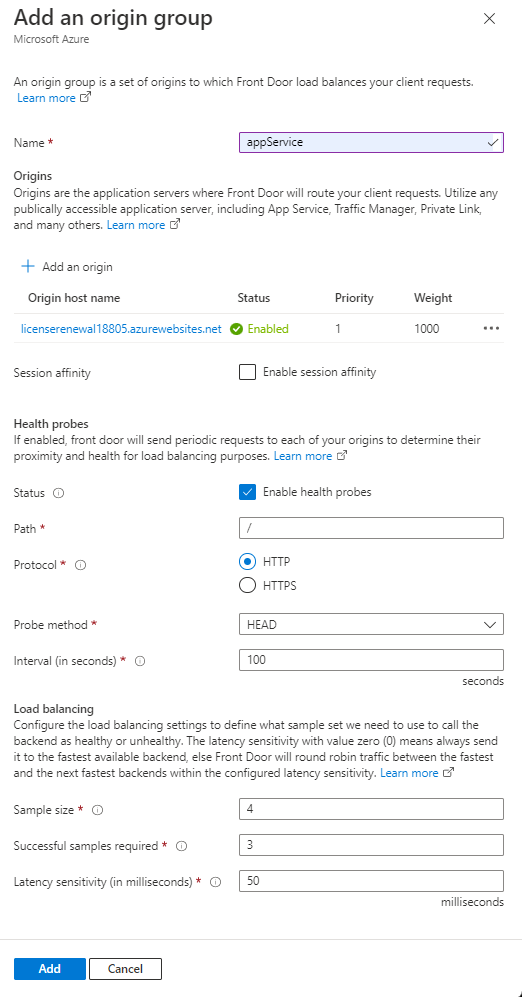

Selecteer + opnieuw toevoegen om de tweede origin-groep te maken. Voer voor de naam appServicein. Selecteer vervolgens + Voeg een originetoe. Voer de volgende gegevens in of selecteer deze.

Instellingen Waarde Naam Voer appServicein. Oorsprongstype Selecteer App Services-. Hostnaam Selecteer de Azure-website in de vervolgkeuzelijst die begint met licenserenewal.Hostheader van oorsprong Dit veld is hetzelfde als de hostnaam voor dit voorbeeld. Validatie van certificaatonderwerpnaam Laat dit selectievakje ingeschakeld. Vereist voor private link-service. HTTP-poort Laat de standaardwaarde staan. 80. HTTPS-poort Laat de standaardwaarde staan. 443. Voorrang Laat de standaardwaarde staan. 1. Gewicht Laat de standaardwaarde staan. 1000. Privékoppeling Laat de standaardwaarde staan. Status Schakel deze bron in. Selecteer toevoegen om de oorsprong toe te voegen aan de oorspronkelijke groep. Laat de rest van de instellingen van de oorspronkelijke groep standaard staan. Selecteer vervolgens Toevoegen om de tweede origin-groep te maken.

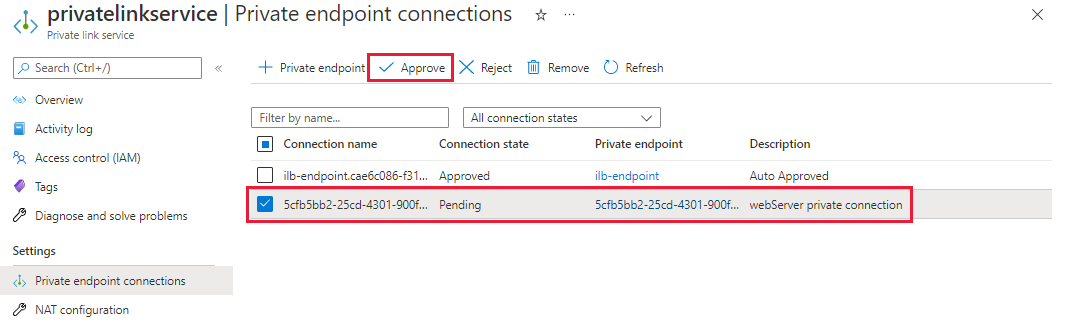

Privé-eindpuntverbindingen goedkeuren

Nadat u de Private Link-service voor de oorspronkelijke resources hebt ingeschakeld, moet u de verbindingsaanvraag voor het privé-eindpunt goedkeuren voordat de privéverbinding tot stand kan worden gebracht. Als u connectiviteit wilt goedkeuren voor de webservers, zoekt u de Private Link-serviceresource die u hebt gemaakt in een eerdere eenheid met de naam myPrivateLinkService. Selecteer privé-eindpuntverbindingen onder Instellingen in het menuvenster aan de linkerkant.

Selecteer de in behandeling zijnde verbinding met de beschrijving webServer privéverbinding en selecteer Goedkeuren. Selecteer vervolgens Ja om goedkeuring te bevestigen om de verbinding tot stand te brengen.

U hoeft geen privé-eindpunt voor de App Service goed te keuren, omdat de connectiviteit via het openbare internet plaatsvindt.

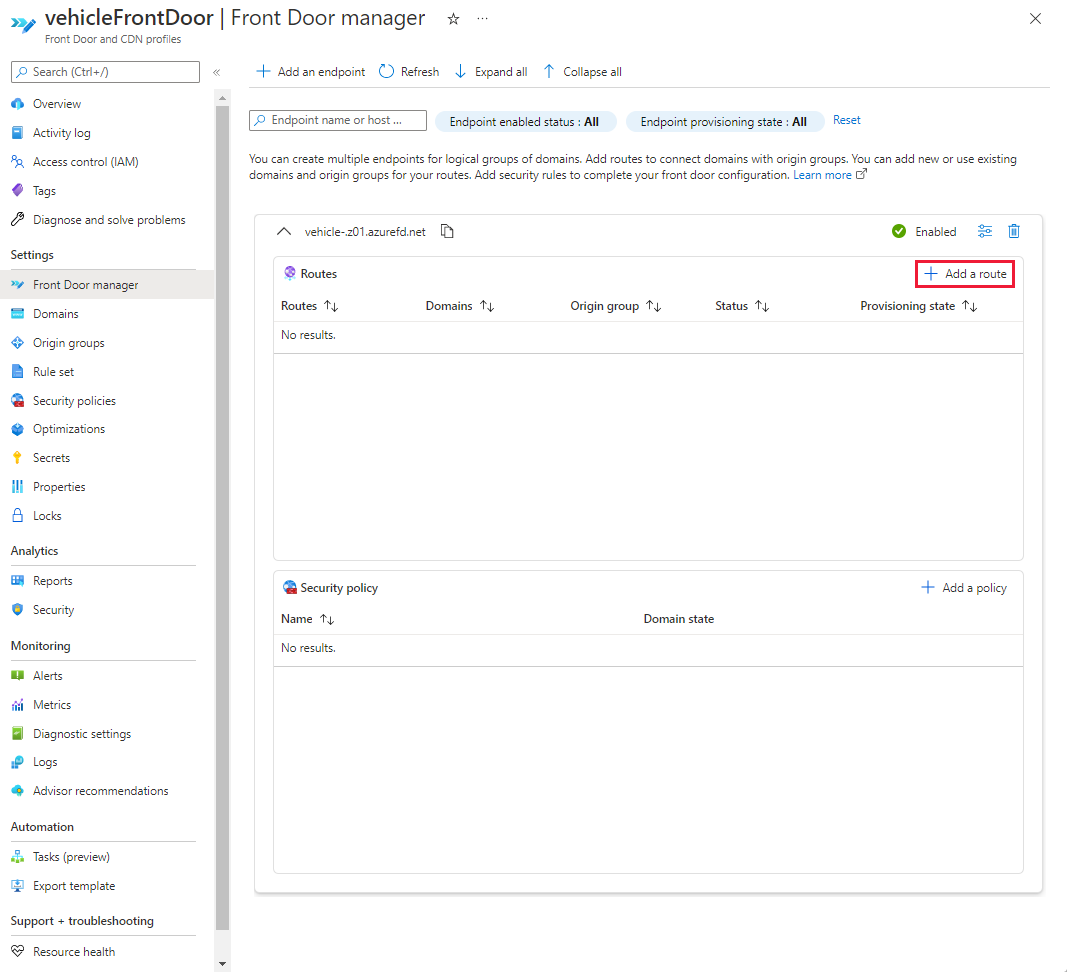

Routes toevoegen

Hier voegt u twee routes toe om verkeer naar de website voertuigregistratie en de website voor licentievernieuwing te leiden.

Ga naar de Front Door-manager voor het profiel vehicleFrontDoor. Selecteer + Een route toevoegen vanaf het eindpunt dat u in stap 2 hebt gemaakt.

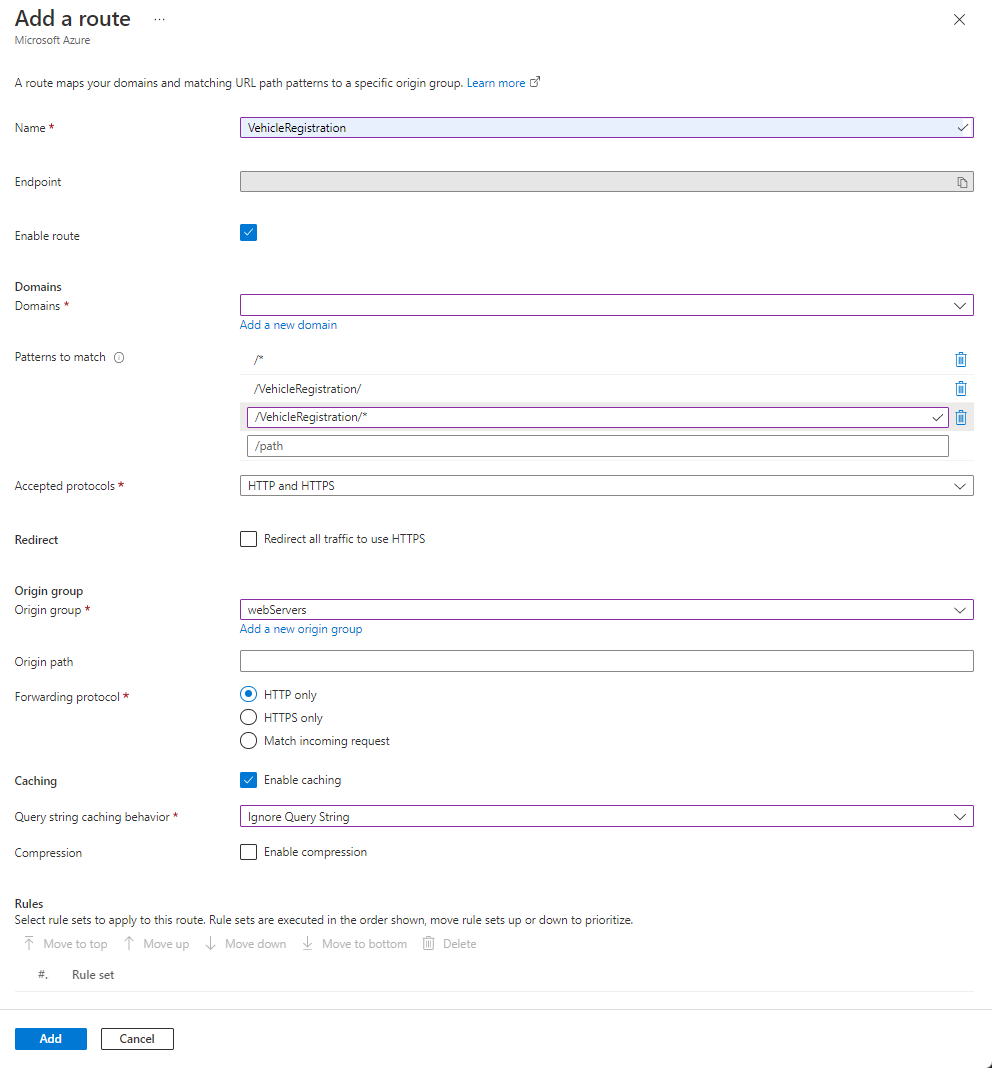

Selecteer of voer de volgende informatie in en kies vervolgens Toevoegen om de eerste route voor de voertuigregistratiewebsite te maken.

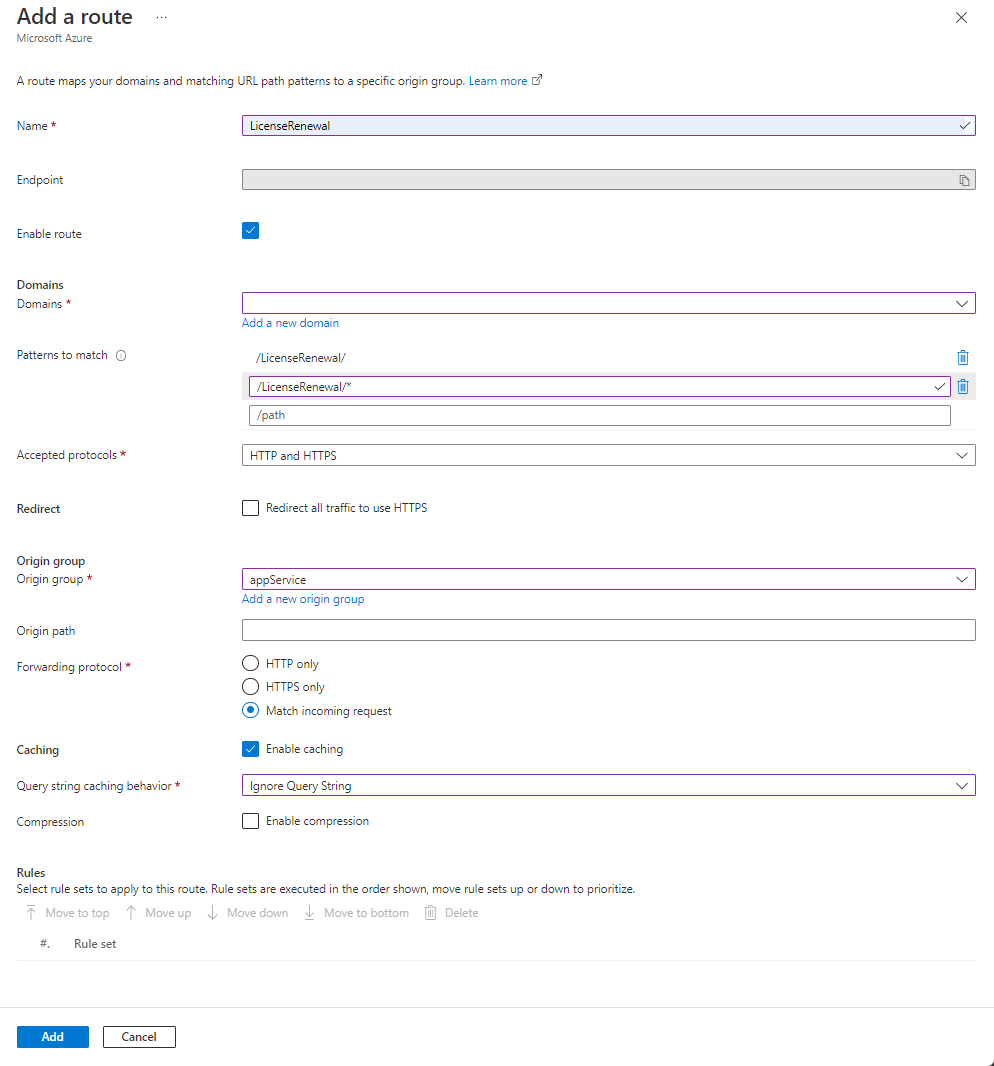

Instellingen Waarde Naam Voer VehicleRegistration- in Ingeschakelde route Laat dit selectievakje ingeschakeld. Domeinen Selecteer het enige beschikbare domein in de vervolgkeuzelijst. Overeenkomstige patronen Voer /VehicleRegistration,/VehicleRegistration/*en/*in voor paden die overeenkomen.Geaccepteerde protocollen Selecteer HTTP- en HTTPS- in de vervolgkeuzelijst. Omleiden Vink het hele verkeer omleiden om HTTPS te gebruiken Oorspronkelijke groep Selecteer webservers in de vervolgkeuzelijst. Oorsprongspad Laat leeg. Doorstuurprotocol Selecteer alleen HTTP. Cachegeheugen Selecteer het selectievakje om caching in te schakelen. Cachegedrag van querystring Selecteer Negeer queryreeks in de vervolgkeuzelijst. Selecteer opnieuw + Een route toevoegen om een route te maken voor de website voor het verlengen van licenties. Selecteer of voer de volgende gegevens in en selecteer vervolgens Toevoegen om de tweede route te maken.

Instellingen Waarde Naam Voer LicenseRenewal in Ingeschakelde route Laat aangevinkt. Domeinen Selecteer het enige beschikbare domein in de vervolgkeuzelijst. Overeenkomende patronen Voer /LicenseRenewalen/LicenseRenewal/*in voor paden die overeenkomen.Geaccepteerde protocollen Selecteer HTTP- en HTTPS- in de vervolgkeuzelijst. Doorsturen Deselecteer het omleiden van al het verkeer om HTTPS te gebruiken Oorspronkelijke groep Selecteer appService- in de vervolgkeuzelijst. Oorsprongspad Laat leeg. Doorstuurprotocol Selecteer Vergelijk binnenkomende aanvraag. Caching Schakel het selectievakje in om caching in te schakelen . Cachegedrag van querystring Selecteer Queryreeks negeren in de vervolgkeuzelijst.

Een beveiligingsbeleid maken

Als u de websites van motorvoertuigen wilt beveiligen, configureert u een WAF-beleid (Web Application Firewall) op het eindpunt door een beveiligingsbeleid toe te passen.

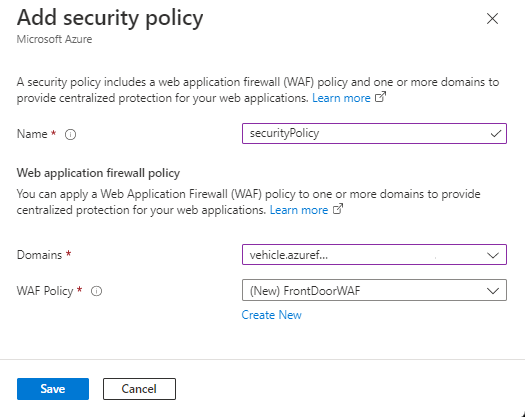

Selecteer in de Front Door-manager + Een beleid toevoegen voor het eindpunt. Voer securityPolicy- in voor de naam en selecteer vervolgens het domein in de vervolgkeuzelijst.

Selecteer Nieuw maken om een nieuw WAF-beleid te maken. Noem het WAF-beleid frontdoorWAF-en selecteer vervolgens Opslaan om het WAF-beleid toe te passen op het eindpunt.

WAF-beleid configureren

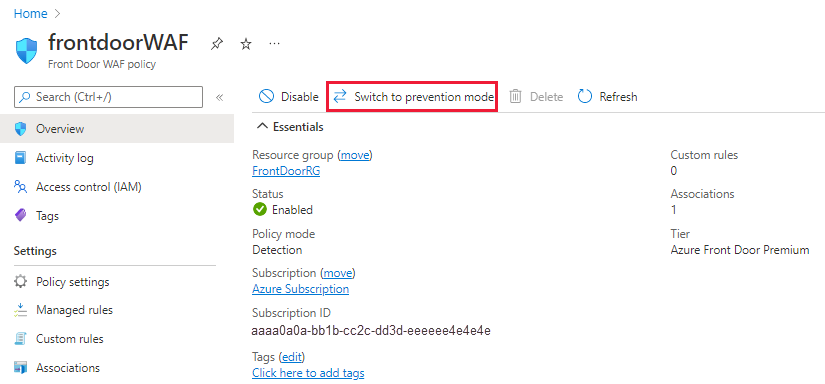

Ga naar de frontdoorWAF- resource die u in de vorige stap hebt gemaakt. Selecteer in OverzichtOverschakelen naar de preventiemodus om schadelijk verkeer te blokkeren.

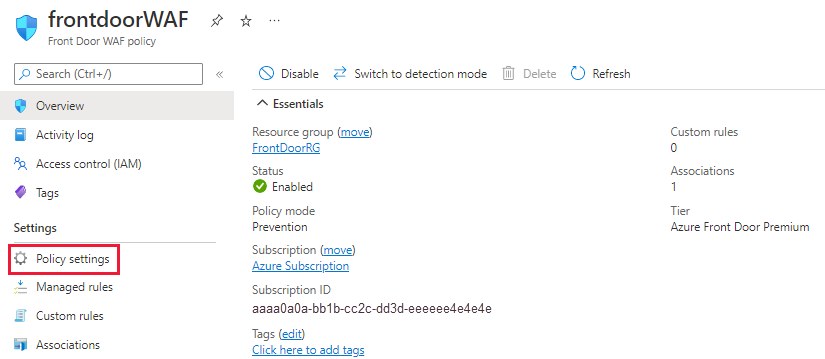

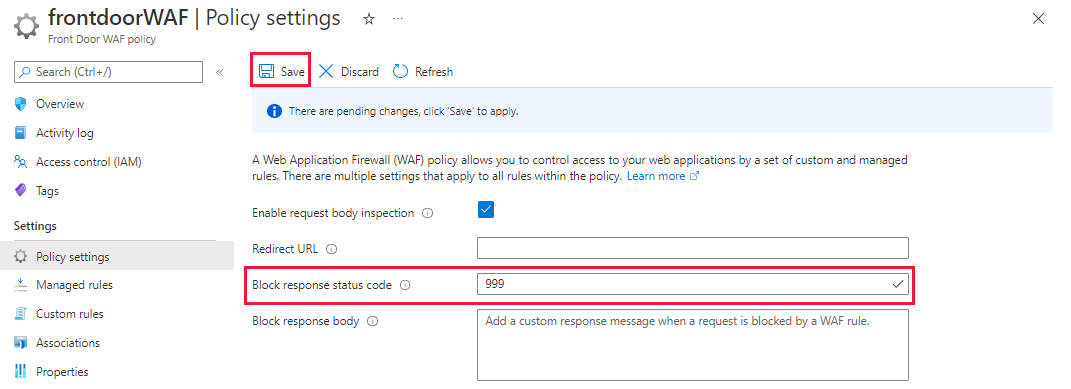

Selecteer Beleidsinstellingen onder Instellingen in het linkerdeelvenster om de beleidsinstellingen voor dit WAF-beleid te configureren.

Als u snel wilt bepalen of het WAF-beleid werkt, stelt u de statuscode Antwoordstatus blokkeren in op 999-en selecteert u vervolgens Opslaan om de nieuwe beleidsinstellingen toe te passen.

Nu het Front Door-profiel is geconfigureerd, is het tijd om te testen door aanvragen naar het profiel te verzenden.