Hoe werkt Azure Bastion?

Azure Bastion wordt geïmplementeerd per virtueel netwerk of virtueel peernetwerk. Het gaat niet per abonnement, account of virtuele machine (VM). Nadat u een Azure Bastion-service in uw virtuele netwerk hebt ingericht, is de RDP- of SSH-ervaring beschikbaar voor al uw virtuele machines in hetzelfde virtuele netwerk.

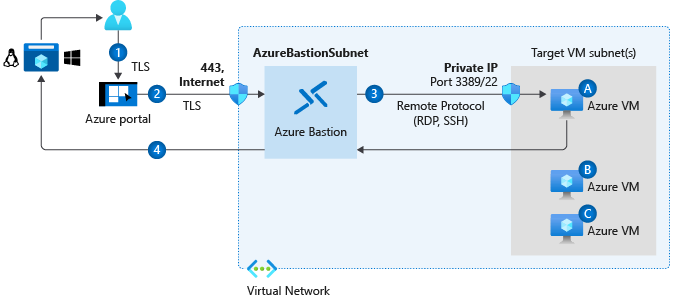

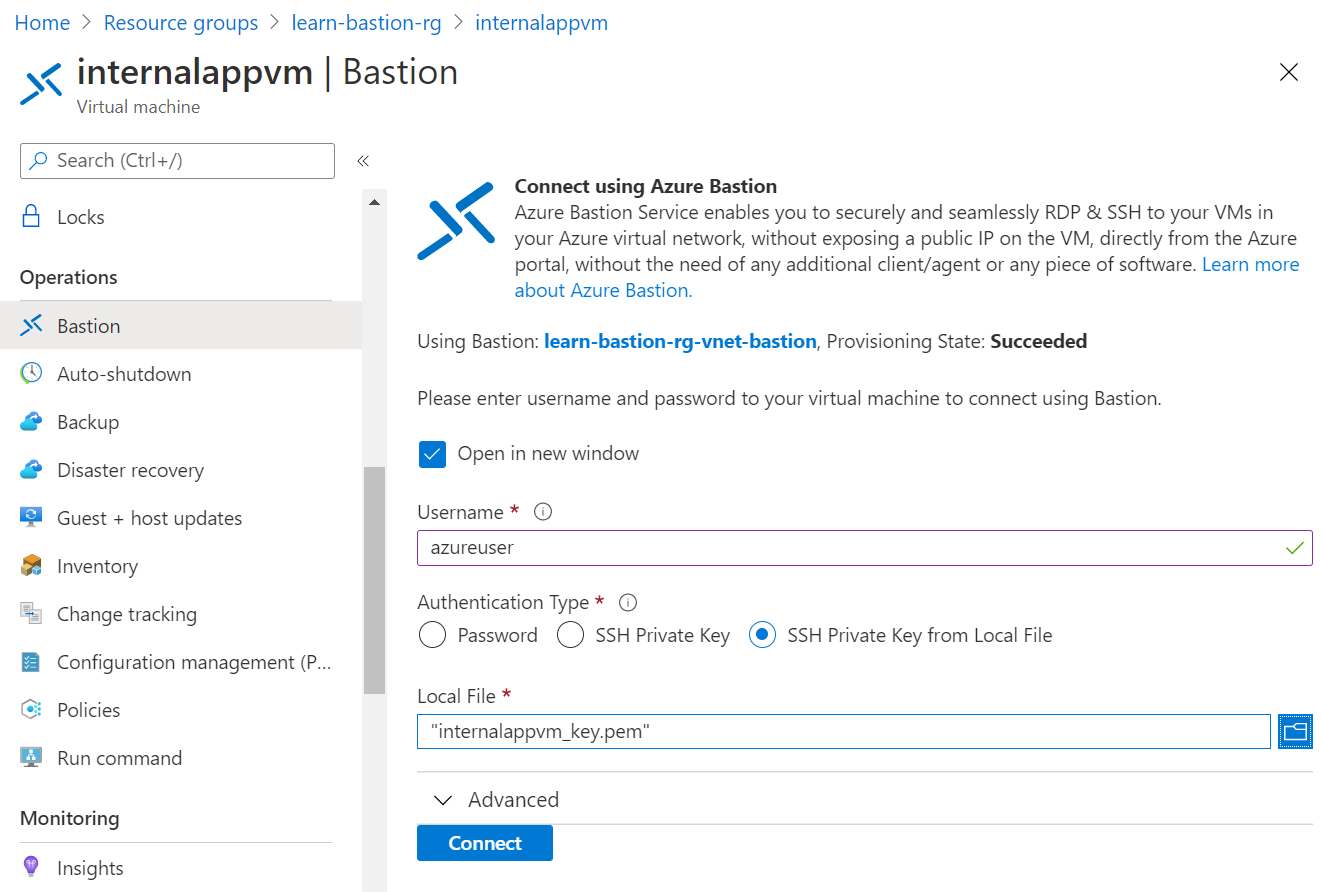

In het volgende diagram ziet u een overzicht van hoe Azure Bastion werkt wanneer u verbinding maakt via de portal:

- U maakt verbinding met een virtuele machine in Azure Portal: selecteer in Azure Portal op de overzichtspagina van de VM De optie Bastion>>verbinden en voer vervolgens uw referenties voor de virtuele machine in.

- Browser maakt verbinding met de Azure Bastion-host: de browser maakt verbinding met Azure Bastion via internet met behulp van Transport Layer Security (TLS) en het openbare IP-adres van de Azure Bastion-host. Azure Gateway Manager beheert portalverbindingen met de Azure Bastion-service op poort 443 of 4443.

- Bastion maakt verbinding met de virtuele machine met behulp van RDP of SSH: Azure Bastion wordt geïmplementeerd in een afzonderlijk subnet met de naam AzureBastionSubnet binnen het virtuele netwerk. U maakt het subnet wanneer u Azure Bastion implementeert. Het subnet kan adresruimten hebben met een /26-subnetmasker of groter. Implementeer geen andere Azure-resources in dit subnet of wijzig de naam van het subnet.

- Bastion streamt de VIRTUELE machine naar de browser: Azure Bastion maakt gebruik van een html5-webclient die automatisch naar uw lokale apparaat wordt gestreamd. De Azure Bastion-service verpakt de sessiegegevens met behulp van een aangepast protocol. De pakketten worden verzonden via TLS.

Controleren of Azure Bastion werkt met uw netwerkbeveiligingsgroep

Als u nog geen specifieke netwerkbeveiligingsgroep hebt geïmplementeerd en geconfigureerd voor uw organisatie, hoeft u niets te doen. Azure Bastion werkt met de standaard netwerkbeveiligingsgroep die bij VM's wordt gemaakt.

Als er een netwerkbeveiligingsgroep is geconfigureerd voor uw organisatie, controleert u of Azure Bastion verbinding kan maken met uw VM's via RDP of SSH. U wordt aangeraden een regel voor binnenkomend verkeer toe te voegen waarmee RDP- en SSH-verbindingen van het IP-adresbereik van het Azure Bastion-subnet naar uw VM's worden toegestaan.

Azure Bastion werkt alleen als uw netwerkbeveiligingsgroep het volgende verkeer toestaat:

| Richting | Toestaan |

|---|---|

| Inkomend | RDP- en SSH-verbindingen van het IP-adresbereik van het Azure Bastion-subnet naar uw VM-subnet. |

| Inkomend | TCP-toegang via internet op poort 443 naar het openbare IP-adres van Azure Bastion. |

| Inkomend | TCP-toegang via Azure Gateway Manager op poort 443 of 4443. Azure Gateway Manager beheert portalverbindingen met de Azure Bastion-service. |

| Uitgaand | TCP-toegang via het Azure-platform op poort 443. Dit verkeer wordt gebruikt voor diagnostische logboekregistratie. |

Een Azure Bastion-host implementeren in Azure Portal

Voordat u Azure Bastion kunt implementeren, hebt u een virtueel netwerk nodig. U kunt een bestaand virtueel netwerk gebruiken of Azure Bastion implementeren tijdens het maken van een virtueel netwerk. Maak een subnet in het virtuele netwerk met de naam AzureBastionSubnet. Als u een VM hebt die zich in hetzelfde virtuele netwerk of virtueel peernetwerk bevindt, voltooit u de implementatie in Azure Portal door Azure Bastion te selecteren wanneer u verbinding maakt met de VM.

In de volgende twee secties ziet u de stappen voor elk van de Azure Bastion-implementatieopties in Azure Portal. U hoeft deze stappen nog niet te voltooien. Dat doet u in de volgende oefening.

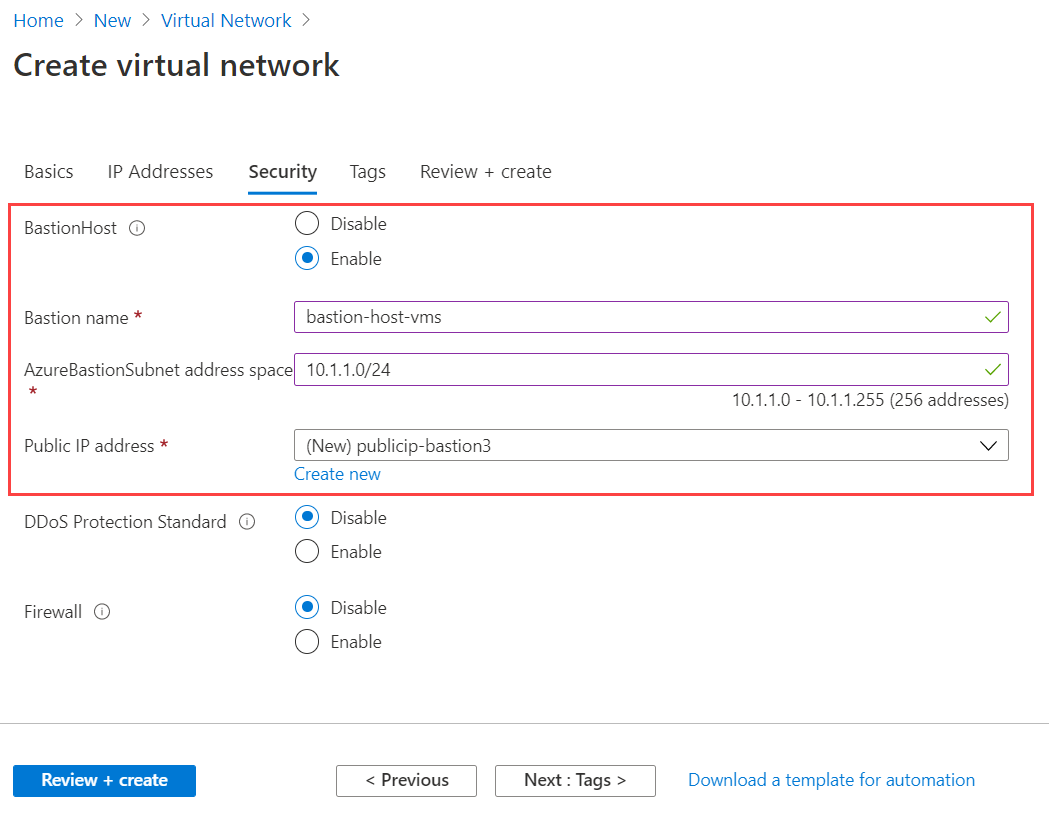

Azure Bastion inschakelen bij het maken van een virtueel netwerk

Als u nog geen virtueel netwerk hebt dat u wilt gebruiken voor Azure Bastion, maakt u een virtueel netwerk en schakelt u Azure Bastion in op het tabblad Beveiliging.

- Selecteer Inschakelen en voer een naam voor uw Azure Bastion-host in.

- Voeg een subnetadres toe met een subnetmasker van /26 of groter.

- Als u nog geen openbaar IP-adres hebt dat u wilt gebruiken, selecteert u Nieuwe maken.

- Nadat u het virtuele netwerk hebt gemaakt, voegt u VM's toe aan dit virtuele netwerk of koppelt u dit virtuele netwerk aan het virtuele netwerk met uw VM's.

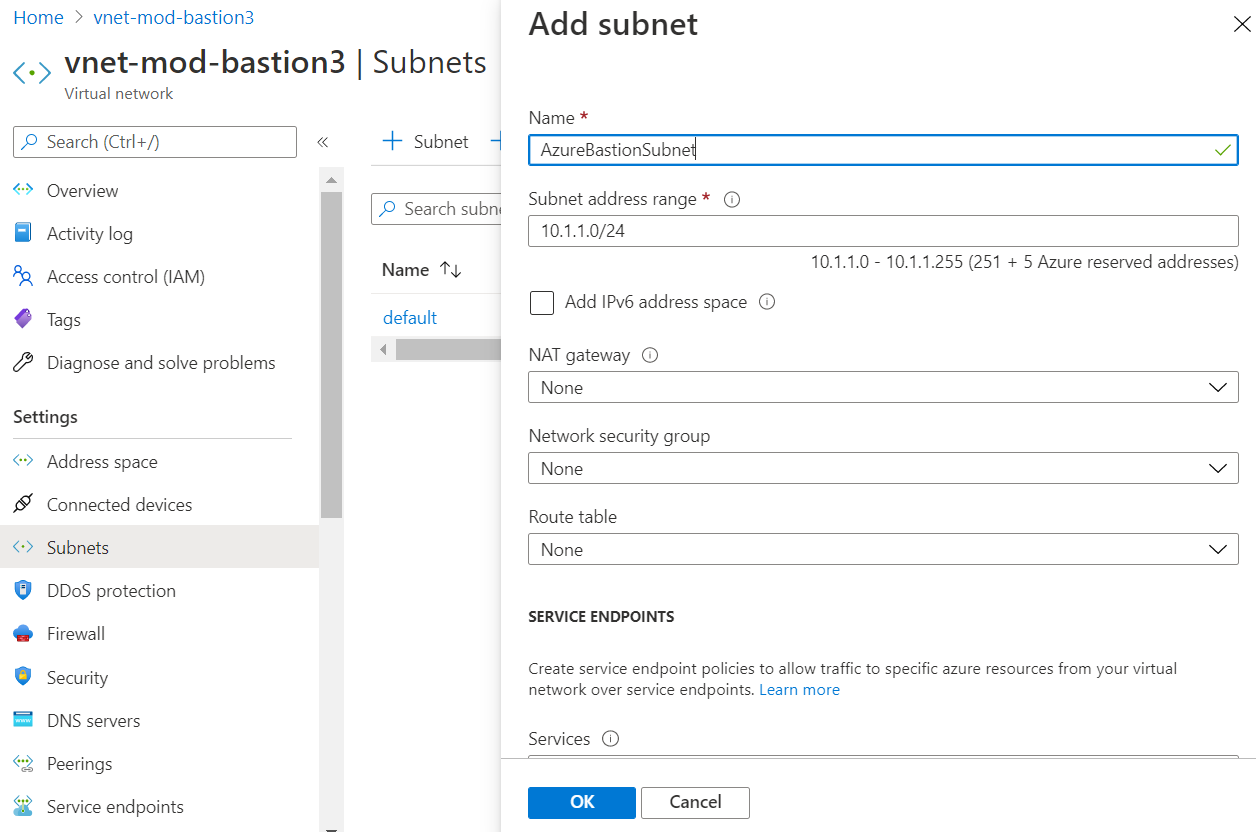

Het subnet toevoegen aan een bestaand virtueel netwerk en Azure Bastion-resources inrichten

Voeg in uw bestaande virtuele netwerk een subnet toe met de naam AzureBastionSubnet.

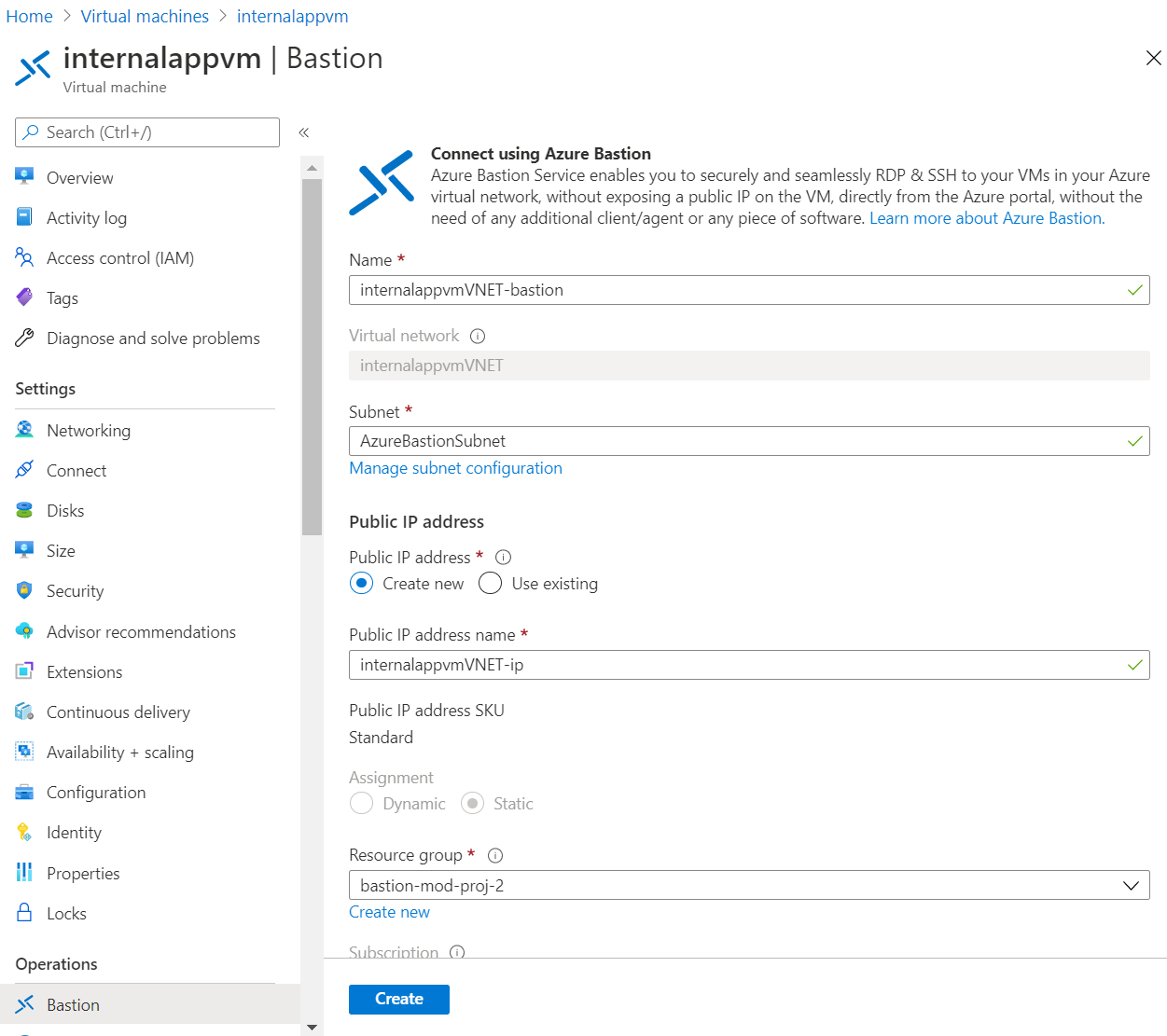

Als u Azure Bastion wilt inrichten, selecteert u In de portal op de VIRTUELE machine handmatig Verbinding>maken met Bastion>configureren. Voer een naam in voor de Azure Bastion-resource, selecteer het subnet, maak een openbaar IP, enzovoort. Nadat Azure Bastion is geïmplementeerd, kunt u verbinding maken met de VM.

Azure Bastion implementeren met behulp van Azure PowerShell of de Azure CLI

Als u Azure PowerShell of de Azure CLI wilt gebruiken om Azure Bastion te implementeren, voert u opdrachten uit om de volgende resources te maken:

- Subnet

- Openbare IP

- Azure Bastion-resource

In de volgende secties ziet u voorbeelden die u kunt gebruiken om Azure Bastion te implementeren.

Azure PowerShell gebruiken om Azure Bastion te implementeren

Maak het Azure Bastion-subnet met behulp van de cmdlet

New-AzVirtualNetworkSubnetConfigen voeg vervolgens het subnet toe aan uw bestaande virtuele netwerk met behulp vanAdd-AzVirtualNetworkSubnetConfig. Met de volgende opdracht wordt bijvoorbeeld ervan uitgegaan dat u al een virtueel netwerk hebt:$subnetName = "AzureBastionSubnet" $virtualNetwork = MyVirtualNetwork $addressPrefix = "10.0.2.0/24" $subnet = New-AzVirtualNetworkSubnetConfig ` -Name $subnetName ` -AddressPrefix $addressPrefix ` Add-AzVirtualNetworkSubnetConfig ` -Name $subnetName ` -VirtualNetwork $virtualNetwork ` -AddressPrefix $addressprefixMaak een openbaar IP-adres voor Azure Bastion. Azure Bastion gebruikt het openbare IP-adres om RDP/SSH-connectiviteit via poort 443 toe te staan. Het openbare IP-adres moet zich in dezelfde regio bevinden als de Azure Bastion-resource.

$publicip = New-AzPublicIpAddress ` -ResourceGroupName "myBastionRG" ` -name "myPublicIP" ` -location "westus2" ` -AllocationMethod Static ` -Sku StandardMaak een Azure Bastion-resource in het subnet met de naam AzureBastionSubnet van uw virtuele netwerk.

$bastion = New-AzBastion ` -ResourceGroupName "myBastionRG" ` -Name "myBastion" ` -PublicIpAddress $publicip ` -VirtualNetwork $virtualNetwork

De Azure CLI gebruiken om Azure Bastion te implementeren

Maak het Azure Bastion-subnet:

az network vnet subnet create \ --resource-group myBastionRG \ --vnet-name MyVirtualNetwork \ --name AzureBastionSubnet \ --address-prefixes 10.0.2.0/24Maak een openbaar IP-adres voor Azure Bastion:

az network public-ip create \ --resource-group MyResourceGroup \ --name MyPublicIp \ --sku Standard \ --location westus2Een Azure Bastion-resource maken:

az network bastion create \ --name MyBastion \ --public-ip-address MyPublicIp \ --resource-group MyResourceGroup \ --vnet-name MyVnet \ --location westus2

Verbinding maken met VM's met behulp van Azure Bastion

Nadat u de benodigde resources hebt gemaakt, kunt u verbinding maken met de VM's in hetzelfde virtuele netwerk of een virtueel peernetwerk. Selecteer Bastion in Azure Portal op de VM en voer uw aanmeldingsgegevens in.

In de volgende les doorloopt u de stappen voor het implementeren van Azure Bastion in een bestaand virtueel netwerk.