uw AWS-accounts Verbinding maken

Onboarding van uw AWS-account in Microsoft Defender voor Cloud, integreert AWS Security Hub en Defender voor Cloud. Defender voor Cloud biedt dus zichtbaarheid en bescherming in beide cloudomgevingen om het volgende te bieden:

Automatische inrichting van agents (Defender voor Cloud azure Arc gebruikt om de Log Analytics-agent te implementeren in uw AWS-exemplaren)

Beleidsbeheer

Beheer van beveiligingsproblemen

Geïntegreerde eindpuntdetectie en -respons (EDR)

Detectie van onjuiste beveiligingsconfiguraties

Eén weergave met Defender voor Cloud aanbevelingen en bevindingen van AWS Security Hub

Integratie van uw AWS-resources in de berekeningen van de beveiligingsscore van Defender voor Cloud

Beoordelingen of uw AWS-resources voldoen aan regelgeving

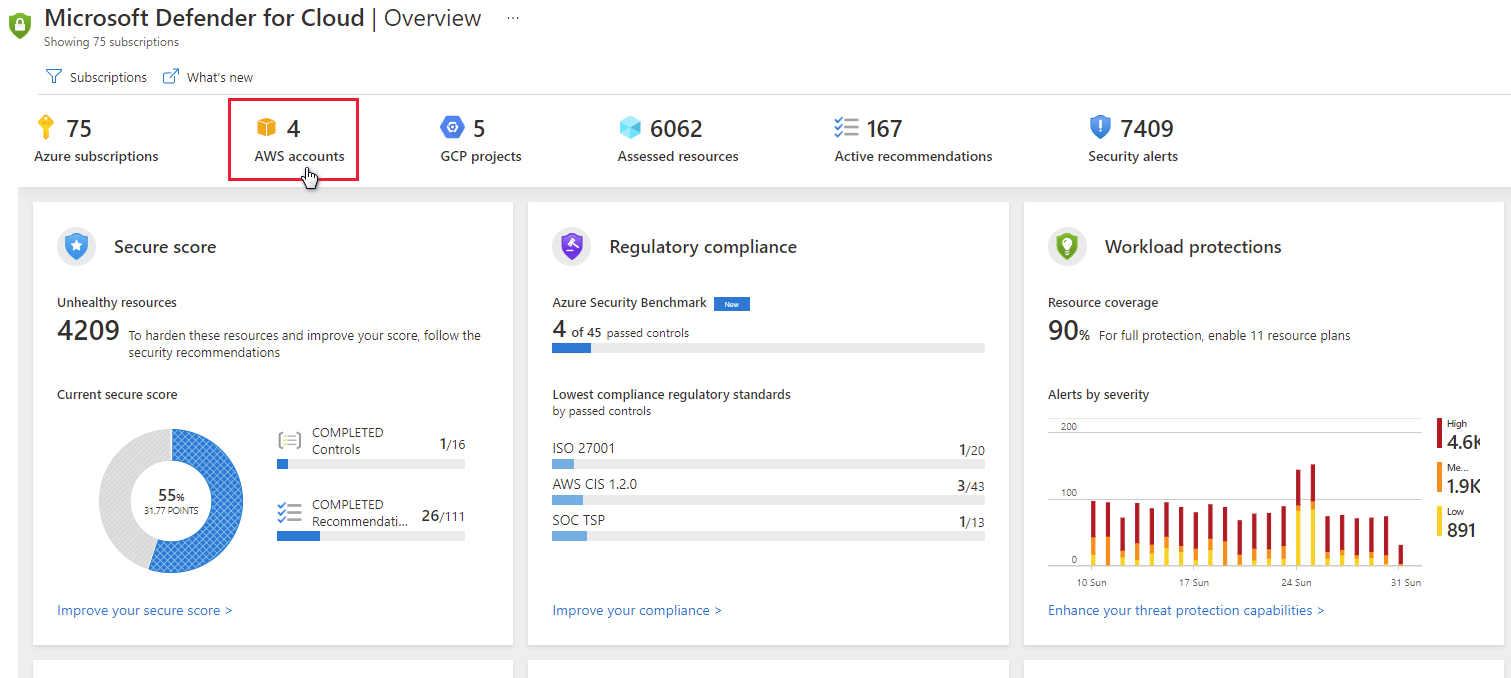

In de onderstaande schermopname ziet u AWS-accounts die worden weergegeven in het overzichtsdashboard van Security Center.

Volg de onderstaande stappen om uw AWS-cloudconnector te maken.

AWS Security Hub instellen:

Als u beveiligingsaanbevelingen voor meerdere regio's wilt weergeven, herhaalt u de volgende stappen voor elke relevante regio. Als u een AWS-hoofdaccount gebruikt, herhaalt u de volgende drie stappen om het hoofdaccount en alle verbonden lidaccounts voor alle relevante regio's te configureren

Schakel AWS Config in.

Schakel AWS Security Hub in.

Controleer of er gegevens naar de Security Hub stromen.

Wanneer u Security Hub voor het eerst inschakelt, kan het enkele uren duren voordat er gegevens beschikbaar zijn.

Verificatie instellen voor Security Center in AWS

Er zijn twee manieren om Defender voor Cloud toe te staan om te verifiëren bij AWS:

Een IAM-rol maken voor Defender voor Cloud- Dit is de veiligste methode en wordt aanbevolen

AWS-gebruiker voor Defender voor Cloud - Een minder veilige optie als IAM niet is ingeschakeld

Maak een IAM-rol voor Defender voor Cloud:

Ga in uw Amazon Web Services-console naar Beveiliging, identiteit en naleving en selecteer IAM.

Selecteer Rollen en Rol maken.

Selecteer Een ander AWS-account.

Voer de volgende gegevens in:

Account-id: voer de id van uw Microsoft-account (158177204117) in, zoals wordt weergegeven op de pagina van de AWS-connector in Security Center.

Externe is vereisen moet geselecteerd zijn

Externe id: voer de abonnements-id is zoals wordt weergegeven op de pagina van de AWS-connector in Security Center

Selecteer Volgende.

Selecteer de volgende beleidsregels in de sectie Machtigingsbeleid toevoegen:

SecurityAudit

AmazonSSMAutomationRole

AWSSecurityHubReadOnlyAccess

Voeg eventueel tags toe. Het toevoegen van labels aan de gebruiker heeft geen invloed op de verbinding.

Selecteer Volgende.

Kies in de lijst met rollen de rol die u hebt gemaakt

Sla de naam van de Amazon-resource (ARN) op voor later.

De SSM-agent configureren

AWS Systems Manager is vereist voor het automatiseren van taken in uw AWS-resources. Als uw EC2-instanties niet beschikken over de SSM-agent, volgt u de relevante instructies van Amazon:

Azure Arc-vereisten voltooien

Zorg ervoor dat de juiste Azure-resourceproviders zijn geregistreerd:

Microsoft.HybridCompute

Microsoft.GuestConfiguration

Een service-principal voor onboarding op schaal. Als Eigenaar van het abonnement dat u wilt gebruiken voor de onboarding maakt u een service-principal voor Azure Arc-onboarding zoals beschreven in Een service-principal maken voor onboarding op schaal.

Verbinding maken AWS naar Defender voor Cloud

Selecteer in het menu van Defender voor Cloud beveiligingsoplossingen en selecteer vervolgens Multi-cloudconnectors.

Selecteer AWS-account toevoegen.

Configureer de opties op het tabblad AWS-verificatie:

Voer een Weergavenaam in voor de connector.

Bevestig dat het abonnement het juiste is. Het is het abonnement dat de connector en AWS Security Hub-aanbevelingen bevat.

Afhankelijk van de verificatieoptie hebt u gekozen in stap 2. Verificatie instellen voor Security Center in AWS:

- Selecteer Rol aannemen en plak de ARN van Een IAM-rol maken voor Security Center. Het ARN-bestand plakken in het relevante veld van de wizard AWS-verbinding in Azure Portal

of

- Selecteer Referenties en plak de toegangssleutel en geheime sleutel uit het CSV-bestand dat u hebt opgeslagen in Een AWS-gebruiker maken voor Security Center.

Selecteer Volgende.

Configureer de opties op het tabblad Azure Arc-configuratie:

Defender voor Cloud detecteert de EC2-exemplaren in het verbonden AWS-account en gebruikt SSM om ze te onboarden naar Azure Arc.

Selecteer de Resourcegroep en Azure-regio voor de onboarding van de gedetecteerde AWS EC2's in het geselecteerde abonnement.

Voer de Service-principal-id en het Service-principal-clientgeheim voor Azure Arc in, zoals hier wordt beschreven Een service-principal maken voor onboarding op schaal

Als de computer via een proxyserver verbinding maakt met internet, geeft u het IP-adres van de proxyserver op of de naam en het poortnummer dat de computer gebruikt om te communiceren met de proxyserver. Voer de waarde in de notatie http://< proxyURL>:<proxyport in>

Selecteer Controleren + maken.

Lees de overzichtsinformatie

In de secties Tags worden alle Azure-tags vermeld die automatisch worden gemaakt voor elke EC2 met de eigen relevante gegevens, zodat deze eenvoudig kunnen worden herkend in Azure.

Bevestiging

Nadat de connector is gemaakt en AWS Security Hub correct is geconfigureerd:

Defender voor Cloud scant de omgeving op AWS EC2-exemplaren, onboarding naar Azure Arc, zodat de Log Analytics-agent kan worden geïnstalleerd en aanbevelingen voor bedreigingen en beveiligingsaanbevelingen worden geboden.

De ASC-service scant elke 6 uur op nieuwe AWS EC2-instanties en gaat over tot onboarding op basis van de configuratie.

De AWS CIS-standaard wordt weergegeven in het dashboard voor naleving van regelgeving van de Defender voor Cloud.

Als Security Hub-beleid is ingeschakeld, worden aanbevelingen weergegeven in de Defender voor Cloud-portal en het dashboard voor naleving van regelgeving 5-10 minuten nadat de onboarding is voltooid.