Automatische inrichting configureren

Microsoft Defender voor Cloud verzamelt gegevens van uw virtuele Azure-machines (VM's), virtuele-machineschaalsets, IaaS-containers en niet-Azure-machines (inclusief on-premises) om te controleren op beveiligingsproblemen en bedreigingen.

Het verzamelen van gegevens is vereist om inzicht te krijgen in ontbrekende updates, onjuist geconfigureerde beveiligingsinstellingen voor het besturingssysteem, eindpuntbeveiligingsstatus, beveiliging van de status en beveiliging tegen bedreigingen. Het verzamelen van gegevens is alleen nodig voor rekenresources (VM's, virtuele-machineschaalsets, IaaS-containers en niet-Azure-computers). U kunt profiteren van Defender voor Cloud, zelfs als u geen agents inricht. U hebt echter beperkte beveiliging en de bovenstaande mogelijkheden worden niet ondersteund.

Gegevens worden verzameld met:

De Log Analytics-agent, die verschillende configuraties en gebeurtenislogboeken met betrekking tot beveiliging van de machine leest en de gegevens kopieert naar uw werkruimte voor analyse. Voorbeelden van dergelijke gegevens zijn het besturingssysteemtype en de versie, besturingssysteemlogboeken (Windows-gebeurtenislogboeken), actieve processen, computernaam, IP-adressen en aangemelde gebruiker.

Beveiligingsextensies, zoals de Azure Policy-invoegtoepassing voor Kubernetes, waarmee ook gegevens over gespecialiseerde resourcetypen aan Security Center kunnen worden verstrekt.

Wat is het nut van automatische inrichting?

Alle agents en extensies die op deze pagina worden beschreven, kunnen handmatig worden geïnstalleerd. Maar met automatische inrichting vermindert u de overhead voor beheer doordat alle vereiste agents en extensies op bestaande en nieuwe machines worden geïnstalleerd, waardoor een snellere beveiligingsdekking voor alle ondersteunde resources wordt gerealiseerd.

Hoe werkt automatische inrichting?

de instellingen voor automatische inrichting van Defender voor Cloud s hebben een wisselknop voor elk type ondersteunde extensie. Wanneer u automatische inrichting van een extensie inschakelt, wijst u het juiste implementeren als er geen beleid bestaat toe om ervoor te zorgen dat de extensie wordt ingericht voor alle bestaande en toekomstige resources van dat type.

Automatische inrichting van de Log Analytics-agent inschakelen

Wanneer automatische inrichting is ingeschakeld voor de Log Analytics-agent, implementeert Defender voor Cloud de agent op alle ondersteunde Azure-VM's en nieuwe vm's die zijn gemaakt.

Automatische inrichting van de Log Analytics-agent inschakelen:

Selecteer omgevingsinstellingen in het menu van Defender voor Cloud s.

Selecteer het betreffende abonnement.

Stel op de pagina Automatisch inrichten de status van automatische inrichting voor de Log Analytics-agent in op Aan.

Definieer in het deelvenster met de configuratieopties de werkruimte die gebruikt moet worden.

Verbinding maken Virtuele Azure-machines naar de standaardwerkruimten die zijn gemaakt door Defender voor Cloud: Defender voor Cloud maakt een nieuwe resourcegroep en een standaardwerkruimte in dezelfde geolocatie en verbindt de agent met die werkruimte. Als een abonnement VM's van meerdere geolocaties bevat, Defender voor Cloud meerdere werkruimten maken om ervoor te zorgen dat aan de privacyvereisten voor gegevens wordt voldaan.

De naamconventie voor de werkruimte en de resourcegroep is:

- Werkruimte: Standaardwerkruimte-[abonnement-ID]-[geo]

- Resourcegroep: DefaultResourceGroup-[geo]

Defender voor Cloud schakelt automatisch Defender voor Cloud oplossing(en) in de werkruimte in volgens de prijscategorie die is ingesteld voor het abonnement.

Azure VM's verbinden met een andere werkruimte: selecteer in de vervolgkeuzelijst de werkruimte waarin verzamelde gegevens moeten worden opgeslagen. De vervolgkeuzelijst bevat alle werkruimten in al uw abonnementen. U kunt deze optie gebruiken om gegevens te verzamelen van virtuele machines die worden uitgevoerd in verschillende abonnementen, en deze allemaal op te slaan in uw geselecteerde werkruimte.

Als u al een bestaande Log Analytics-werkruimte hebt, wilt u mogelijk dezelfde werkruimte gebruiken (vereist lees- en schrijfmachtigingen voor de werkruimte). Deze optie is handig als u een centrale werkruimte gebruikt in uw organisatie en u deze ook wilt gebruiken voor het verzamelen van beveiligingsgegevens. Meer informatie vindt u in Toegang tot logboekgegevens en werkruimten beheren in Azure Monitor.

Als uw geselecteerde werkruimte al een beveiligings- of Defender voor Cloud gratis oplossing heeft ingeschakeld, worden de prijzen automatisch ingesteld. Zo niet, installeert u een Defender voor Cloud oplossing in de werkruimte.

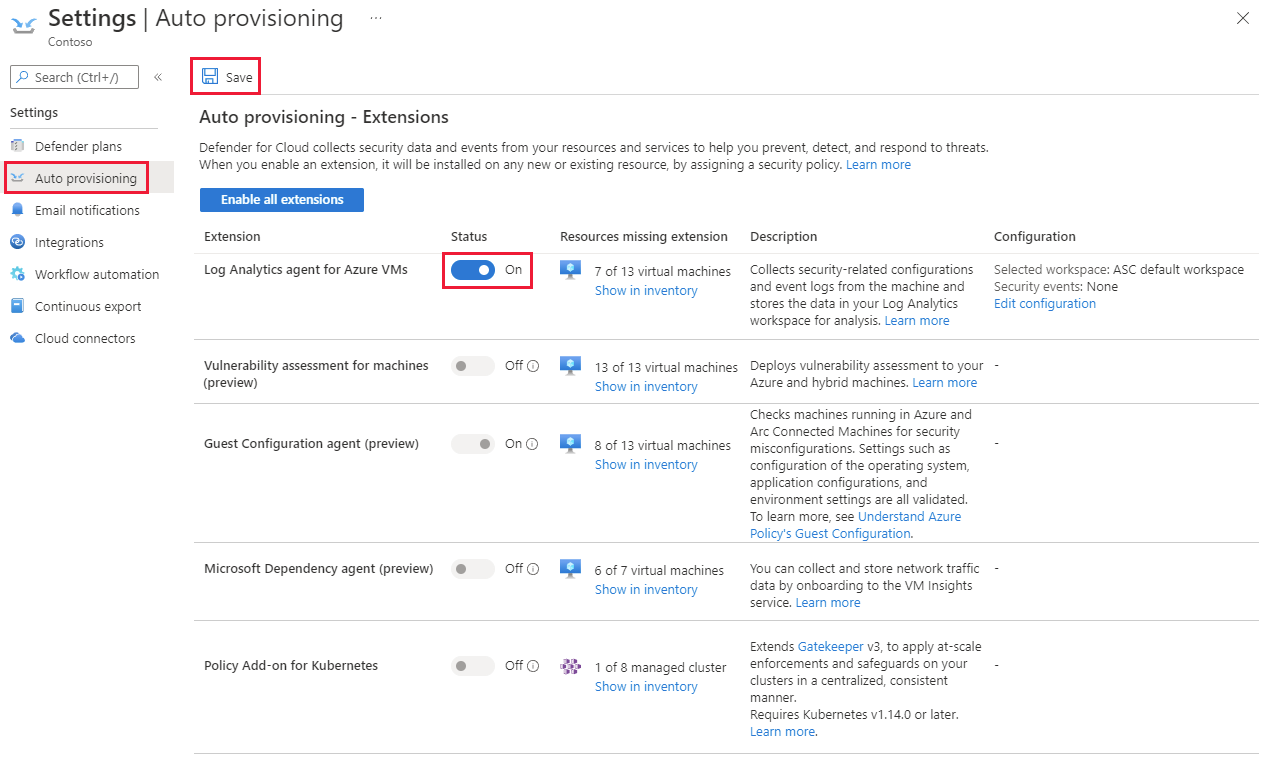

Automatische inrichting van extensies inschakelen

Voor het inschakelen van de automatische inrichting van een extensie anders dan de Log Analytics-agent, gaat u als volgt te werk:

Selecteer omgevingsinstellingen in het menu van Defender voor Cloud s in Azure Portal.

Selecteer het betreffende abonnement.

Selecteer Automatische inrichting.

Als u automatische inrichting inschakelt voor de Microsoft Dependency Agent, moet u ervoor zorgen dat de Log Analytics-agent ook is ingesteld op automatisch implementeren.

Zet voor de relevante extensie de wisselknop voor de status op Aan.

Selecteer Opslaan. Het Azure-beleid wordt toegewezen en er wordt een hersteltaak gemaakt.

Windows-beveiligingsgebeurtenisopties voor de Log Analytics-agent

Het selecteren van een gegevensverzamelingslaag in Defender voor Cloud is alleen van invloed op de opslag van beveiligingsevenementen in uw Log Analytics-werkruimte. De Log Analytics-agent verzamelt en analyseert nog steeds de beveiligings gebeurtenissen die vereist zijn voor de bedreigingsbeveiliging van Defender voor Cloud s, ongeacht het beveiligingsniveau dat u in uw werkruimte wilt opslaan. Als u ervoor kiest om beveiligingsgebeurtenissen op te slaan, kunt u gebeurtenissen vanuit die werkruimte onderzoeken, zoeken en controleren.

Defender voor Cloud is vereist voor het opslaan van Windows-beveiligings gebeurtenisgegevens. Voor het opslaan van gegevens in Log Analytics worden mogelijk meer kosten in rekening gebracht voor gegevensopslag.

Informatie voor Microsoft Sentinel-gebruikers

Gebruikers van Microsoft Sentinel: houd er rekening mee dat het verzamelen van beveiligingsgebeurtenissen binnen de context van één werkruimte kan worden geconfigureerd vanuit Microsoft Defender voor Cloud of Microsoft Sentinel, maar niet beide. Als u Van plan bent Om Microsoft Sentinel toe te voegen aan een werkruimte die al waarschuwingen van Microsoft Defender voor Cloud ontvangt en de set is ingesteld om beveiligingsevenementen te verzamelen, hebt u twee opties:

Laat de verzameling beveiligingsevenementen in Defender voor Cloud zoals dat is. U kunt deze gebeurtenissen opvragen en analyseren in Microsoft Sentinel en Defender voor Cloud. U kunt de connectiviteitsstatus van de connector echter niet controleren of de configuratie ervan wijzigen in Microsoft Sentinel. Als het bewaken of aanpassen van de connector belangrijk voor u is, kunt u de tweede optie overwegen.

De verzameling beveiligingsevenementen uitschakelen in Defender voor Cloud (door Windows-beveiligingsevenementen in te stellen op Geen in de configuratie van uw Log Analytics-agent). Voeg vervolgens de connector voor beveiligingsevenementen toe in Microsoft Sentinel. Net als bij de eerste optie kunt u gebeurtenissen opvragen en analyseren in zowel Microsoft Sentinel als Defender voor Cloud, maar nu kunt u de connectiviteitsstatus van de connector controleren of de configuratie ervan wijzigen in - en alleen in - Microsoft Sentinel.

Welke gebeurtenistypen worden er opgeslagen voor 'Algemeen' en 'Minimaal'?

Deze sets zijn ontworpen om typische scenario's te ondersteunen. Controleer welke set aan uw behoeften voldoet voordat u deze implementeert.

Bij het bepalen van de gebeurtenissen voor de opties Algemeen en Minimaal hebben we samengewerkt met klanten, en industriestandaards gebruikt om de ongefilterde frequentie van elke gebeurtenis en het gebruik ervan te weten te komen. Bij dit proces hebben we de volgende richtlijnen gebruikt:

Minimaal: zorg ervoor dat deze set alleen betrekking heeft op gebeurtenissen die kunnen duiden op een geslaagde schending en belangrijke gebeurtenissen met een laag volume. Deze set bevat bijvoorbeeld geslaagde en mislukte aanmeldingen van gebruikers (gebeurtenis-id's 4624, 4625), maar bevat geen afmeldingen, wat belangrijk is voor controle, maar niet zinvol voor detectie en relatief hoog volume heeft. Het grootste deel van het gegevensvolume van deze set bestaat uit de aanmeldingsgebeurtenissen en de procesaanmaakgebeurtenis (gebeurtenis-id 4688).

Algemeen: een volledig auditlogboek bieden in deze set. Deze set bevat bijvoorbeeld zowel gebruikersaanmelding als afmelding van gebruikers (gebeurtenis-id 4634). Hierin zijn controleacties opgenomen zoals wijzigingen van beveiligingsgroep, belangrijke Kerberos-bewerkingen voor domeincontrollers, en andere gebeurtenissen die worden aanbevolen door brancheorganisaties.

Gebeurtenissen met een laag volume zijn opgenomen in de algemene set als de belangrijkste motivatie om deze te kiezen voor alle gebeurtenissen is het verminderen van het volume en het niet filteren van specifieke gebeurtenissen.