Regels voor netwerkbeveiligingsgroepen

U kunt eenvoudig beveiligingsregels toevoegen om inkomend en uitgaand verkeer in Azure Portal te beheren. U kunt de regelinstellingen voor uw virtuele netwerkbeveiligingsgroep configureren en kiezen uit een groot aantal communicatieservices, waaronder HTTPS, RDP, FTP en DNS.

Wat u moet weten over het configureren van beveiligingsregels

Laten we eens kijken naar een aantal eigenschappen die u moet opgeven om uw beveiligingsregels te maken. Wanneer u deze instellingen bekijkt, moet u nadenken over de verkeersregels die u moet maken en welke services aan uw netwerkvereisten kunnen voldoen.

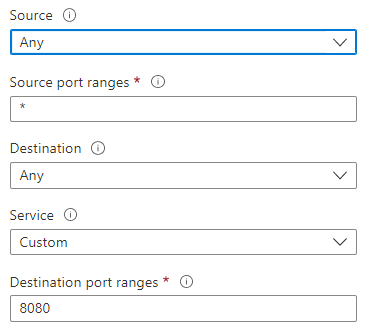

Bron: Identificeert hoe de beveiligingsregel inkomend verkeer beheert. De waarde geeft een specifiek IP-adresbereik van de bron op om toe te staan of te weigeren. Het bronfilter kan elke resource, een IP-adresbereik, een toepassingsbeveiligingsgroep of een standaardtag zijn.

Bestemming: Hiermee wordt aangegeven hoe de beveiligingsregel uitgaand verkeer beheert. De waarde specificeert een specifiek bereik van bestemming-IP-adressen dat moet worden toegestaan of geweigerd. De doelfilterwaarde is vergelijkbaar met het bronfilter. De waarde kan elke resource, een IP-adresbereik, een toepassingsbeveiligingsgroep of een standaardtag zijn.

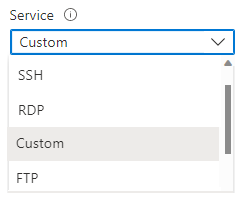

Service: Hiermee geeft u het doelprotocol en het poortbereik voor de beveiligingsregel op. U kunt een vooraf gedefinieerde service kiezen, zoals RDP of SSH, of een aangepast poortbereik opgeven. Er zijn een groot aantal services waaruit u kunt kiezen.

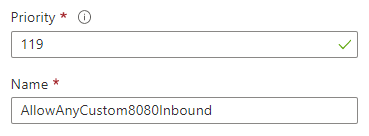

Prioriteit: Hiermee wordt de prioriteitsvolgordewaarde voor de beveiligingsregel toegewezen. Regels worden verwerkt volgens de prioriteitsvolgorde van alle regels voor een netwerkbeveiligingsgroep, met inbegrip van een subnet en netwerkinterface. Hoe lager de prioriteitswaarde, hoe hoger de prioriteit voor de regel.